-

- Panoramica delle minacce: attacchi informatici

- Tipi di attacco informatico in sintesi

- Tendenze globali degli attacchi informatici

- Tassonomia degli attacchi informatici

- Panoramica degli attori di minacce

- Ciclo di vita e metodologie di un attacco

- Approfondimenti tecnici

- Case study di attacchi informatici

- Strumenti, piattaforme e infrastruttura

- Effetto degli attacchi informatici

- Rilevamento, risposta e intelligence

- Tendenze emergenti degli attacchi informatici

- Test e convalida

- Metriche e miglioramento continuo

- Domande frequenti sugli attacchi informatici

Che cos'è un attacco informatico?

Sommario

Gli attacchi informatici sono azioni deliberate e dannose concepite per violare sistemi digitali. Mirando alle vulnerabilità di reti, software, identità e catene di fornitura, gli attacchi informatici spesso utilizzano molteplici tecniche per eludere il rilevamento. Il panorama delle minacce moderne si evolve quotidianamente, plasmato da automazione, monetizzazione e attriti geopolitici.

Panoramica delle minacce: attacchi informatici

Gli attacchi informatici sono operazioni orchestrate che sfruttano i punti deboli dei sistemi digitali per consentire a un antagonista di raggiungere il proprio obiettivo. Gli autori di attacchi usano l'interruzione dell'attività e il guadagno finanziario come leva strategica o messaggio ideologico.

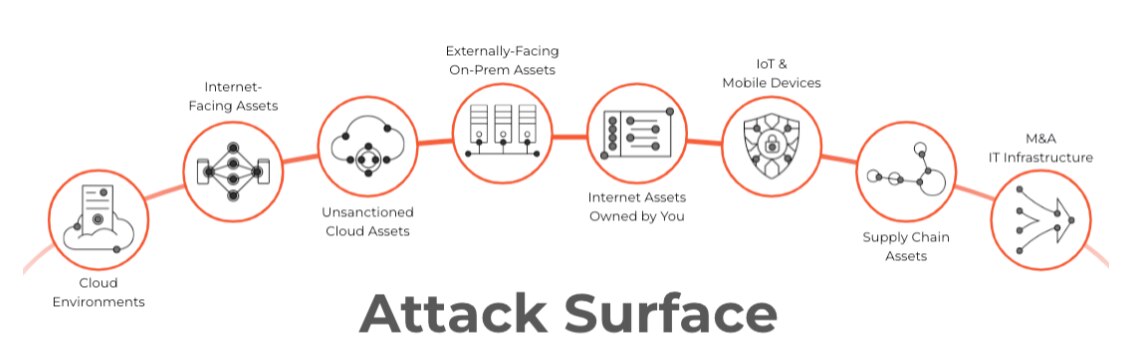

La moderna superficie di attacco comprende tutto ciò che ha un indirizzo IP, un endpoint API, uno store di token o un'autorizzazione configurata in modo errato. Gli antagonisti non hanno bisogno di bypassare i firewall quando possono sfruttare le integrazioni SaaS, manomettere le pipeline CI/CD o rubare le identità delle macchine per imitare l'automazione affidabile. Quindi, una volta ottenuto l'accesso, si armano di strumenti nativi e accesso legittimo e spesso eludono il rilevamento evitando le firme di malware tradizionali.

Il livello di sofisticazione degli attacchi varia ovviamente. Alcuni gruppi si affidano ad automazione bruta e credenziali riciclate. Altri investono in campagne a più fasi che combinano phishing, abuso di protocolli e manomissione della catena di fornitura. La maggior parte opera con strumenti paragonabili alle piattaforme di classe enterprise.

Gli attacchi informatici si sono trasformati da intrusioni una tantum in campagne continue. Le organizzazioni non si trovano più di fronte a violazioni isolate, ma sono sottoposte a ispezioni continue da parte di attori motivati a livello finanziario e politico. La prevenzione di questi attacchi richiede visibilità e imposizione consapevole dell'identità, oltre a un approccio di difesa consapevole degli exploit e a un'architettura di risposta coordinata che tenga conto di tattiche note e nuove.

Tipi di attacco informatico in sintesi

| Attacchi informatici basati su malware | Attacchi informatici basati sulla rete |

|---|---|

|

|

| Attacchi informatici ad applicazioni Web | Attacchi informatici alle password |

|---|---|

|

|

| Attacchi informatici di social engineering | Altri attacchi informatici |

|---|---|

|

|

Tendenze globali degli attacchi informatici

Gli attori di minacce operano ormai con una scala e una cadenza tali da sfidare ogni livello di difesa tradizionale. I team addetti alla sicurezza di Palo Alto Networks rilevano ogni giorno 1,5 milioni di nuovi attacchi, minacce che non esistevano il giorno prima. Nelle piattaforme, vengono bloccati 8,6 miliardi di tentativi di attacco ogni giorno. Ma la frequenza da sola non spiega il cambiamento. Gli autori degli attacchi hanno adottato metodi più veloci e adattivi che eludono il rilevamento e usano con intento malevolo ciò di cui i difensori si fidano di più: credenziali legittime, strumenti nativi e accessi configurati in modo errato.

I payload non dominano più. Quasi un terzo delle intrusioni nel 2024 è iniziato con credenziali valide. Gli infostealer hanno infettato 4,3 milioni di dispositivi e raccolto 330 milioni di nomi utente e password e 17,3 miliardi di cookie. Questi token di sessione hanno consentito agli antagonisti di accedere senza problemi a piattaforme cloud, app di messaggistica e portali interni. Molti hanno aggirato completamente le protezioni degli endpoint.

Le catene di attacco si estendono su più domini. Nel 70% degli incidenti, il percorso di compromissione ha attraversato tre o più superfici, per lo più combinando accesso a endpoint, movimento laterale nel cloud, manipolazione dell'identità e targeting umano. Le difese a livello singolo hanno perso importanza in questo ambiente. I programmi di sicurezza devono ora rilevare le tattiche inter-dominio e bloccarne precocemente l'avanzamento.

L'AI ha amplificato il vantaggio dell'autore degli attacchi. I modelli generativi ora scrivono e-mail di phishing che rispecchiano il tono interno e automatizzano lo sviluppo del malware con offuscamento di varianti incorporato. L'impennata delle campagne di phishing infostealer all'inizio del 2025, con un aumento del 180% rispetto all'anno precedente, sottolinea come l'automazione abbia sostituito l'impegno manuale. Gartner prevede che entro il 2027 il 17% di tutti gli attacchi si avvarrà di tecniche guidate dall'AI e, per aumentare la posta in gioco, che gli agenti AI ridurranno del 50% il tempo necessario per sfruttare le esposizioni degli account.

La telemetria globale ha registrato 6,06 miliardi di attacchi malware nel 2023. Sebbene il suo comportamento sia cambiato, il malware rimane prolifico. Le firme tradizionali non sono più sufficienti. Molti ceppi ora si caricano senza file, si mescolano ai processi di memoria e utilizzano tattiche di ritardo evasive per superare il rilevamento basato sul tempo.

Il ransomware è diventato una minaccia quasi universale. Nel 2023, il 72,7% delle organizzazioni è stato vittima almeno di un incidente di ransomware. Gli attacchi alle infrastrutture critiche sono aumentati del 9% negli Stati Uniti nel 2024. A differenza delle forme precedenti, il ransomware di oggi spesso incorpora la doppia estorsione, il rilevamento laterale e l'accesso remoto incorporato, trasformando il contenimento in una corsa contro danni irreversibili.

Impatto economico globale

Mentre i difensori restano indietro, il costo degli attacchi informatici riusciti continua a salire. La criminalità informatica ha inflitto danni globali per 9,22 trilioni di dollari nel 2024. Le previsioni divergono sul ritmo ma concordano sulla direzione, prevedendo perdite annuali comprese tra 13,82 e 23,84 trilioni di dollari entro il 2027. La curva di crescita supera ora il PIL globale. I programmi di sicurezza, per la maggior parte, non sono stati costruiti per questo tipo di bombardamento.

Articolo correlato: Report sulla frontiera della minacce Unit 42: preparazione ai rischi dell'AI emergenti

Tassonomia degli attacchi informatici

Gli attacchi moderni seguono una logica opportunistica: sfruttare ciò che offre la minore resistenza con il massimo rendimento. Per preparare una difesa efficace, le organizzazioni devono capire come gli antagonisti preparano le intrusioni.

Social engineering

L'ingegneria sociale rimane il punto di ingresso più economico per gli autori degli attacchi. Gli antagonisti aggirano le difese tecniche sfruttando il comportamento umano. I kit di phishing ora includono l'acquisizione di token basata su proxy, rendendo inefficace la strategia MFA a meno che non siano in vigore policy di collegamento a sessioni e di rotazione dei token. Anche il quishing (phishing basato su QR) e il callback phishing (pretexting basato sulla voce) hanno subito un'impennata, in particolare per quanto riguarda l'imitazione di desk di assistenza.

Abuso di Web e API

Gli autori degli attacchi prendono sempre più di mira app Web e API esposte come vettori primari. Tra le principali 10 vulnerabilità OWASP dominano ancora i punti di accesso, in particolare i controlli dell'accesso non funzionanti e la deserializzazione non sicura. Nel frattempo, gli autori degli attacchi sfruttano anche routing errato delle API, input non convalidati, eccessiva esposizione dei dati e privilegi eccessivi in interfacce GraphQL e REST. Gli strumenti di rilevamento automatico cercano endpoint non documentati e poi verificano la presenza di falle logiche dietro i gate di autenticazione.

Intrusione di rete

Le intrusioni a livello di rete iniziano ora con l'abuso di credenziali più spesso che con la concatenazione di exploit. Quando vengono utilizzati gli exploit, gli autori degli attacchi privilegiano i dispositivi edge privi di patch e si affidano a RCE pre-autenticazione. All'interno, utilizzano poi attacchi a livello di protocollo (ad esempio, SMB relay, ARP spoofing, manipolazione di ticket Kerberos) per estendere l'accesso. Il movimento laterale segue spesso un'architettura aziendale prevedibile, in cui VLAN piatte e i domini di identità condivisi accelerano la compromissione.

Compromissione di endpoint

Gli endpoint rappresentano ancora l'obiettivo più visibile, ma le moderne compromissioni raramente dipendono dal rilascio di malware rilevabile. Gli autori degli attacchi eseguono codice in memoria o abusano di framework di scripting nativi. Alcuni sovvertono app affidabili con DLL sideloading. L'hijacking della sessione del browser ha superato il ransomware come precursore di gravi violazioni aziendali. Senza visibilità a livello di kernel, la maggior parte degli EDR non riesce a rilevare i percorsi di esecuzione che non attivano la telemetria basata sui file.

Sfruttamento di configurazioni errate del cloud

Bucket S3 pubblici, identità gestite senza restrizioni, dashboard Kubernetes aperti: gli autori degli attacchi considerano ormai la configurazione errata del cloud come un'opportunità certa. Gli strumenti CSPM fanno emergere i rischi, ma spesso inondano i team di avvisi a bassa priorità. Gli autori di attacchi informatici si muovono più rapidamente, ricercando in Internet servizi appena distribuiti con impostazioni predefinite o token trapelati.

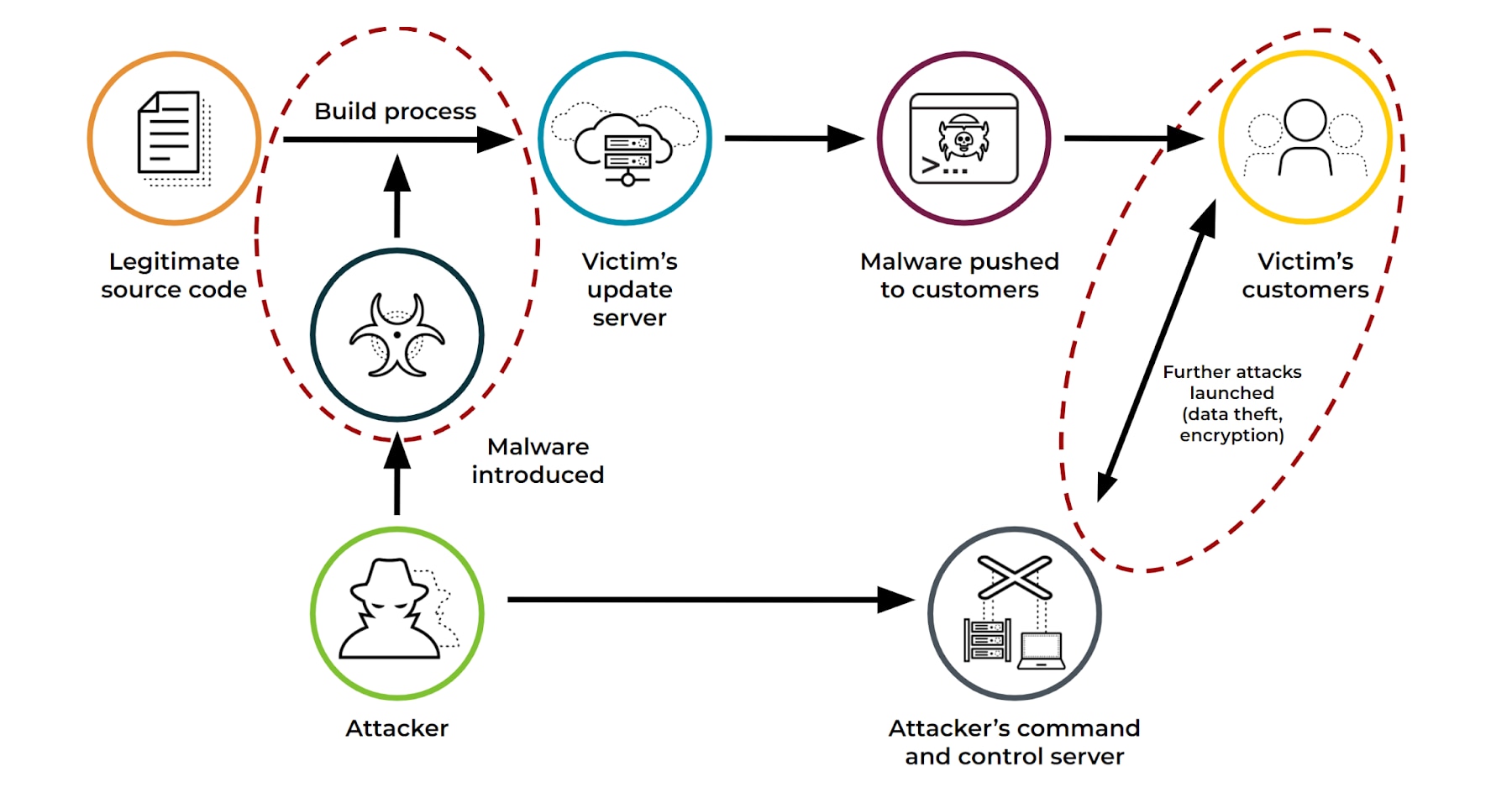

Manipolazione della catena di fornitura

Le catene di fornitura del software offrono obiettivi ad alto potenziale. Gli autori degli attacchi compromettono a monte dipendenze, registri di pacchetti o automazione CI/CD per manipolare risorse affidabili. Confusione di dipendenze, typo-squatting e aggiunta di aggiornamenti dannosi hanno colpito componenti ampiamente utilizzati in NPM, PyPI e Docker Hub. All'interno del processo di compilazione, gli autori degli attacchi spesso manomettono le credenziali memorizzate nelle variabili di ambiente o sovrascrivono i flussi di lavoro attraverso GitHub Actions o file di configurazione GitLab CI.

Obiettivi dell'attacco

Raramente gli autori degli attacchi compromettono gli ambienti senza uno scopo preciso. Ogni intrusione mira a uno o più obiettivi, definendo le tecniche scelte e l'urgenza mostrata.

- Il furto di dati comprende l'esfiltrazione in massa di proprietà intellettuale, segreti di autenticazione, record di clienti od obiettivi di sorveglianza. Malware stealer, abuso della sincronizzazione del cloud ed esfiltrazione tramite HTTPS o tunneling DNS supportano questo obiettivo.

- Il guadagno finanziario è l'obiettivo di attacchi ransomware, di compromissione delle e-mail aziendali (BEC), di cryptomining e dell'estorsione basata su affiliazioni. Gli autori degli attacchi monitorano i flussi di lavoro finanziari interni per intercettare o reindirizzare i pagamenti e spesso prendono di mira buste paga, sistemi dei fornitori o piattaforme ERP.

- L'interruzione del servizio si manifesta spesso con attacchi DDoS, malware wiper distruttivo o manomissione dell'infrastruttura. I gruppi allineati a Stati utilizzano questa tattica per influire negativamente sulla fiducia dell'opinione pubblica o interrompere le attività di settori critici durante conflitti geopolitici.

- Lo spionaggio motiva l'accesso persistente e il movimento laterale in reparti sensibili. Gli attori di minacce utilizzano traffic shaping e impianti inattivi per evitare di essere rilevati mentre sottraggono memorandum su policy, strategie di negoziazione o ricerca e sviluppo per la difesa.

- Il sabotaggio distruttivo emerge negli attacchi progettati per degradare i sistemi in modo permanente. Wiper come AcidRain, WhisperGate o CaddyWiper eliminano firmware, sovrascrivono MBR o mandano in tilt dispositivi incorporati. Nelle infrastrutture critiche, gli autori degli attacchi mirano a interrompere le attività del mondo reale.

Allineamento del framework

Il MITRE ATT&CK Framework v17.1 rimane il catalogo più completo e strutturato del comportamento degli antagonisti. Il documento classifica le tattiche, nonché le tecniche e le sottotecniche che supportano ciascuna tattica:

|

|

La mappatura dell'attività osservata in ATT&CK abilita triage strutturato, ricerca di minacce e ingegneria del rilevamento. Ad esempio, l'uso di PowerShell per il dumping delle credenziali (T1003.001), lo sfruttamento di applicazioni rivolte al pubblico (T1190) o l'abuso di account cloud validi (T1078.004) dovrebbero informare sia i controlli di prevenzione che quelli di risposta.

MITRE ATT&CK aiuta inoltre i team ad allineare gli esercizi di red-teaming, la copertura di rilevamento del SOC e l'imposizione delle policy con il comportamento reale degli autori degli attacchi. Le matrici enterprise, mobile, cloud e ICS continuano ad espandersi, riflettendo i cambiamenti nel panorama delle minacce ad ogni aggiornamento trimestrale.

Panoramica degli attori di minacce

Nessuna strategia di sicurezza è valida senza una conoscenza approfondita di chi sta dietro agli attacchi. Gli attori di minacce differiscono ampiamente per capacità, intenti, logica di targeting e tolleranza al rischio. Le organizzazioni che non riescono a distinguere tra questi gruppi spesso sbagliano l'allocazione delle difese, spendendo eccessivamente su avvisi non certi e superflui e lasciando esposte risorse mission-critical.

Gruppi sponsorizzati da Stati

Gli attori di stati-nazione operano con piani a lungo termine, infrastruttura dedicata e spesso con una sensibilità ai costi operativi pari a zero. Supportati da servizi di intelligence o unità militari, questi gruppi conducono campagne di spionaggio, pre-posizionamento e sabotaggio allineate a interessi nazionali. APT41 della Cina, APT28 della Russia, Lazarus Group della Corea del Nord e OilRig dell'Iran mantengono ciascuno TTP distinti, ma condividono sempre più spesso le catene di strumenti, nonché l'infrastruttura C2 e i metodi di riciclaggio.

Le loro campagne hanno spesso come obiettivo telecomunicazioni, energia, appaltatori della difesa, organizzazioni politiche e semiconduttori. L'accesso iniziale di solito avviene tramite spear phishing, sfruttamento zero-day o furto di credenziali. I gruppi allineati a Stati investono quindi in azioni furtive e raggiungono tempi di permanenza che possono durare mesi. Il movimento laterale dà la priorità a controller di dominio dell'identità e piattaforme di collaborazione o ad ambienti SaaS noti per contenere progetti di policy o della catena di fornitura.

Criminalità informatica organizzata

I gruppi di criminali informatici operano come imprese di professionisti strutturate. Alcuni gestiscono operazioni di ransomware basate su affiliazioni, mentre altri sono specializzati nella raccolta di credenziali o in frodi finanziarie. La maggior parte di essi opera in regioni con un rischio limitato di estradizione e spesso collabora attraverso mercati di accesso tramite intermediari e forum con servizi di escrow.

Gli intermediari per l'accesso iniziale vendono i punti di appoggio a un prezzo che riflette il settore, la geografia e il livello di privilegio. Una volta ottenuto l'accesso, gli attori utilizzano kit di strumenti di post-sfruttamento come Cobalt Strike, Sliver e loader personalizzati. Il loro obiettivo è una rapida monetizzazione attraverso l'estorsione o il furto. Molti gruppi criminali ora mescolano ritmo operativo e rigore tecnico indistinguibili dalle minacce persistenti avanzate.

Hacktivisti

L'attività degli hacktivisti segue linee ideologiche. Sebbene gruppi come Anonymous non abbiano la maturità tecnica di attori di stati o criminali, ottengono un impatto attraverso attacchi DDoS, defacing di siti Web e fughe di dati, per non parlare dell'amplificazione sociale. Le loro operazioni si intensificano durante i conflitti geopolitici, in particolare in occasione di leggi ad alto profilo che riguardano le libertà civili.

Negli ultimi anni l'hacktivismo si è frammentato in collettivi specifici per ogni regione. Gli hacktivisti filo-russi o filo-ucraini, ad esempio, hanno interrotto l'attività di infrastrutture critiche, fatto trapelare informazioni sensibili e inondato le piattaforme mediatiche di disinformazione. Anche se a volte vengono ignorati, il loro accesso a set di strumenti trapelati e credenziali rubate tende a rendere le loro azioni difficili da ignorare.

Minacce interne

Gli attori interni rappresentano una categoria di minaccia sia unica dal punto di vista tecnico che distruttiva dal punto di vista organizzativo. Gli insider aggirano le difese perimetrali e spesso possiedono un accesso legittimo, una profonda conoscenza operativa e un movente. Le minacce interne possono agire in modo doloso o inconsapevole e le loro motivazioni vanno dalla disperazione finanziaria alla ritorsione o alla coercizione.

La maggior parte degli incidenti interni non ha origine da amministratori di sistema o ingegneri con privilegi. Al contrario, team di vendita, collaboratori e personale di supporto espongono spesso dati sensibili attraverso trasferimenti non autorizzati, condivisione di sessioni o aggirando i controlli per rispettare le scadenze. Il rilevamento dipende dalle linee di base comportamentali e dal monitoraggio delle sessioni.

Motivazioni e comportamenti

Il comportamento di attacco è correlato a ciò che l'attore vuole ottenere. La mappatura delle motivazioni consente ai difensori di anticipare il tempo di permanenza dell'autore dell'attacco, l'obiettivo e la tolleranza al rilevamento.

Incentivi finanziari

Gli incentivi finanziari sono alla base della maggior parte delle intrusioni. Ransomware-as-a-service (RaaS), BEC e raccolta di credenziali dominano l'economia criminale. Gli attori motivati finanziariamente ricercano una rapida monetizzazione con una struttura sempre più aziendale (ad esempio, affiliati, QA, supporto, modelli di condivisione dei ricavi). Molti sfruttano aree grigie legali nell'elaborazione dei pagamenti in criptovaluta, nel bulletproof hosting e nei servizi di riciclaggio.

Intelligence strategica

L'intelligence strategica motiva gruppi affiliati a stati in cerca di influenza geopolitica. Gli obiettivi includono consulenti politici, appaltatori della difesa, istituti di ricerca scientifica e fornitori di infrastrutture pubbliche. Questi attori persistono, spesso evitando di essere scoperti per mesi per esfiltrare dati sensibili o inserirsi nel firmware o nei livelli amministrativi.

Obiettivi ideologici

Gli obiettivi ideologici incitano hacktivisti e gruppi estremisti. I loro obiettivi di solito riflettono simboli pubblici come portali governativi e aziende considerate non etiche. Le operazioni hanno successo non tanto per meriti tecnici quanto per amplificazione, interruzioni programmate e danni alla reputazione.

Risentimenti

I risentimenti personali spingono alcuni insider e autori di attacchi marginali. Licenziamenti, discriminazioni percepite o promozioni rifiutate precedono spesso sabotaggi, furti di dati o esposizione di comunicazioni sensibili. Anche se di portata ridotta, questi attacchi possono provocare danni sproporzionati, soprattutto nei settori regolamentati.

Comprendere il panorama degli attori di minacce è fondamentale. Senza chiarezza su chi sono gli antagonisti e cosa vogliono, la prevenzione si trasforma in una mitigazione cieca.

Ciclo di vita e metodologie di un attacco

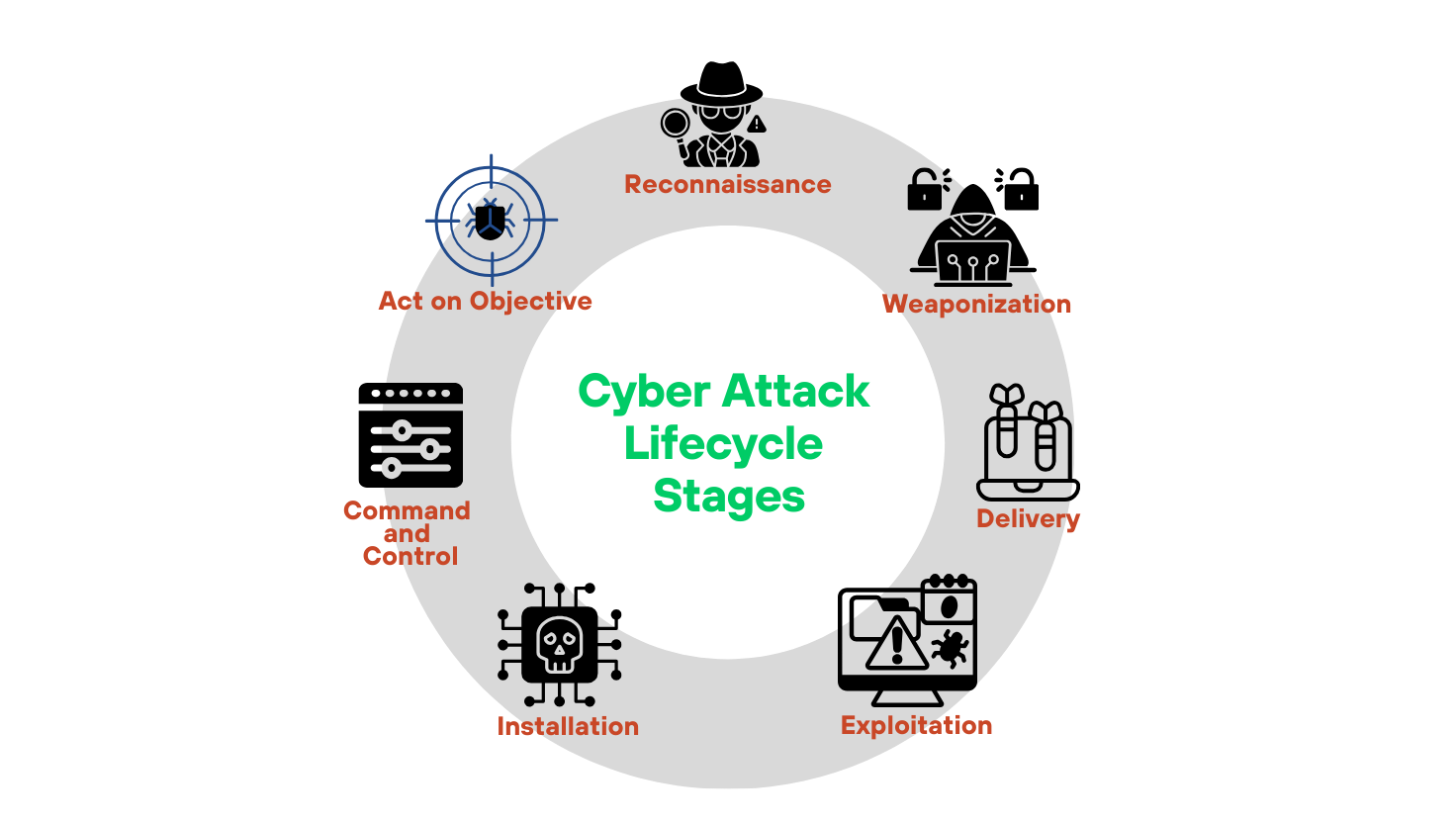

Gli antagonisti non compromettono gli ambienti con un solo movimento. Procedono attraverso fasi definite, ognuna delle quali abilita la successiva. La comprensione della struttura di un attacco consente ai team addetti alla sicurezza di inserire attrito, interrompendo le catene a metà strada e individuando gli indicatori prima dell'impatto.

Ricognizione

Gli autori degli attacchi iniziano dalla raccolta di informazioni. Record di dominio, profili LinkedIn di dipendenti, repository GitHub esposti e i metadati di risorse cloud spesso rivelano l'architettura interna, le convenzioni di denominazione e gli schemi di identità.

Strumenti di intelligence open-source (OSINT) come Maltego, SpiderFoot e Recon-ng aggregano questi dati in scala. Scraper automatici estraggono modelli di riutilizzo delle credenziali dai database delle violazioni. Gli antagonisti mappano gli endpoint, i sottodomini e le superfici delle applicazioni di VPN prima di intervenire.

La profilazione di target restringe l'apertura. Gli autori degli attacchi danno priorità agli obiettivi in base a esposizione ai privilegi, configurazioni errate esterne e presenza di credenziali o funzioni di elaborazione dei dati preziose.

Utilizzo a fini dannosi

Una volta costruito il profilo del target, gli antagonisti creano il payload. Kit di exploit pronti all'uso includono loader, offuscatori e moduli precostituiti per la distribuzione tramite browser, documenti e basata su memoria. I generatori supportano crittografia, evasione sandbox e distribuzione multivettore.

La personalizzazione del malware garantisce che i payload evitino il rilevamento basato su firma. Strumenti come Shellter, Veil e dropper C2 personalizzati supportano il polimorfismo, la stratificazione della crittografia e la consegna separata per fasi. Nei gruppi con competenze più elevate, i payload corrispondono ad architettura del sistema, livello di sicurezza degli endpoint e cadenza operativa.

Trasmissione

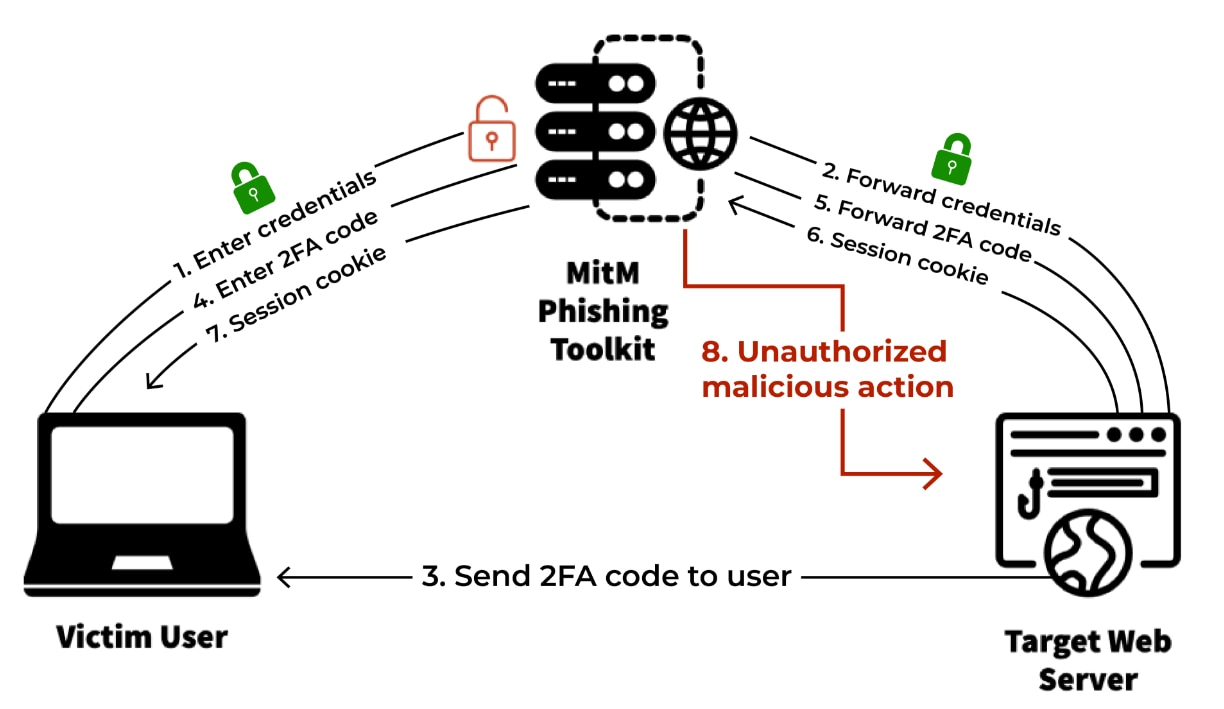

Il phishing rimane il metodo di trasmissione dominante. Link incorporati, allegati con intento malevolo, falsi prompt MFA e codici QR inducono gli obiettivi a eseguire script o rivelare credenziali. I proxy di phishing avanzato intercettano i token in tempo reale e superano i controlli MFA utilizzando l'inoltro di sessione.

Le campagne di smishing (phishing via SMS) e di callback phishing aumentano la credibilità attivando l'interazione dal vivo. Spoofing VoIP e false linee di assistenza rimangono comuni nelle catene di compromissione iniziali.

I drive-by download sfruttano configurazioni deboli del browser o infrastrutture pubblicitarie dannose. I kit di exploit ispezionano l'agente utente e trasmettono payload specifici per la piattaforma solo dopo aver soddisfatto i prerequisiti di sfruttamento. Alcuni utilizzano exploit zero-click trasmessi attraverso vulnerabilità di parsing delle immagini o di rendering dei font.

Sfruttamento

L'abuso di credenziali supera le vulnerabilità del software nello sfruttamento iniziale. I token rubati e le chiavi API scarsamente protette consentono l'accesso diretto senza attivare le firme IDS. Gli ambienti cloud risentono di configurazioni predefinite in cui il possesso di un'identità valida aggira i controlli perimetrali.

Lo sfruttamento zero-day mira a vulnerabilità senza patch o non divulgate. Sebbene siano rari, gli attacchi zero-day diventano spesso operativi entro pochi giorni dalla scoperta, soprattutto quando vengono divulgati sotto embargo parziale. Gli autori degli attacchi preferiscono falle di esecuzione di codice remoto nei dispositivi edge, aggiramento dell'autenticazione nelle piattaforme SaaS ed evasione della sandbox nei motori dei browser.

Installazione

Quando lo sfruttamento ha successo, gli autori degli attacchi distribuiscono impianti per mantenere l'accesso. I trojan di accesso remoto (RAT) si installano silenziosamente e si collegano a server di comando esterni tramite tunnel crittografati. Molti operano sotto le spoglie di processi di sistema legittimi o abusano di file binari firmati per eludere il rilevamento.

Negli ambienti in container, gli autori degli attacchi cercano spesso una via di fuga. Autorizzazioni di runtime configurate in modo errato o immagini di container non sicure consentono l'attraversamento dell'host, l'elevazione dei privilegi o la compromissione delle piattaforme di orchestrazione. Gli autori degli attacchi inseriscono sidecar dannosi, sovrascrivono il comportamento di kubelet o si muovono tramite una gestione dei segreti poco rigorosa.

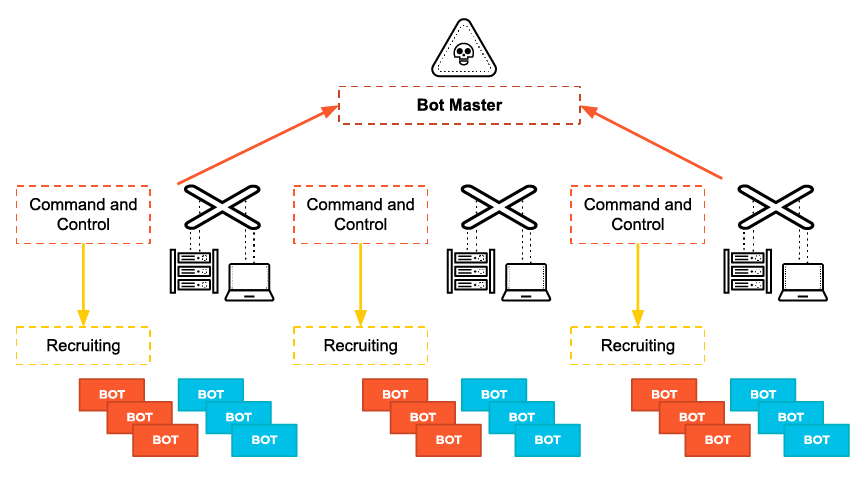

Command-and-Control

Dopo aver stabilito la presenza, gli autori degli attacchi creano canali di Command-and-Control (C2). Il tunneling DNS è spesso utilizzato per la sua ubiquità e mancanza di ispezioni. Payload dannosi codificano le istruzioni nelle ricerche di record TXT o A ed esfiltrano i dati al contrario.

L'infrastruttura C2 ospitata nel cloud si fonde con servizi affidabili. Gli autori degli attacchi ospitano payload e comandi stage in Dropbox, Gist di GitHub, Google Docs o pastebin. Il traffico verso questi fornitori raramente fa scattare gli avvisi, soprattutto se crittografato e mascherato attraverso agenti utente che simulano processi automatizzati.

Gruppi più avanzati distribuiscono framework C2 personalizzati che supportano protocolli di fallback, intervalli di beaconing e modifiche dinamiche della configurazione. Alcuni mantengono un'infrastruttura a livelli, eseguendo il routing attraverso livelli proxy o nodi infetti per vanificare l'attribuzione.

Azioni sugli obiettivi

L'esfiltrazione dei dati avviene tramite blob compressi e crittografati inviati tramite HTTPS, WebDAV o SFTP. Nelle campagne stealth, gli autori degli attacchi possono sincronizzarsi direttamente con servizi di storage su cloud o codificare contenuti esfiltrati nella telemetria di applicazioni legittime.

Il movimento laterale si basa su credenziali rubate, imitazione di token e strumenti di gestione remota già approvati nell'ambiente. Le tecniche più comuni includono il pass-the-hash, la contraffazione di ticket Kerberos e l'abuso di protocolli di desktop remoto o MDM. In contesti nativi del cloud, gli autori degli attacchi enumerano i ruoli IAM, dirottano le pipeline di automazione o attraversano i confini delle risorse tramite servizi di metadati condivisi.

La creazione di impatto varia a seconda della motivazione. Il ransomware crittografa sistemi e dati ed elimina backup e registri. I wiper sovrascrivono le intestazioni dei dischi o il firmware per rendere definitivamente inutilizzabili i sistemi. Nelle campagne di frode, gli autori degli attacchi deviano le transazioni finanziarie, alterano le buste paga o inscenano eventi BEC con credibilità interna. Gli attori politici fanno trapelare documenti sensibili per influenzare il dibattito pubblico o danneggiare la reputazione.

Approfondimenti tecnici

Gli autori degli attacchi prendono di mira l'infrastruttura laddove i difensori non configurano correttamente i controlli o non applicano il principio del privilegio minimo. La comprensione dell'attuale kit di strumenti utilizzati contro gli endpoint e le reti aiuta i leader della sicurezza ad allineare gli investimenti al comportamento degli antagonisti.

Attacchi agli endpoint

Gli endpoint servono sia come punti di appoggio iniziali sia come punti di transito laterale. Il loro sfruttamento non richiede uno zero-day quando gli antagonisti possono aggirare il controllo con concatenamento delle esecuzioni, strumenti nativi o furto temporaneo di token.

Evoluzione del ransomware

Il ransomware moderno raramente opera in modo isolato. I gruppi seguono playbook strutturati con fasi per furto dei dati, monetizzazione degli accessi e distruzione. Dominano i modelli a doppia estorsione. Prima di crittografare i dati, gli autori degli attacchi esfiltrano terabyte di record interni, contratti, note legali e dati dei clienti. Quindi, minacciano di renderli pubblici e iniziano le trattative prima ancora che arrivi la richiesta di riscatto.

Gli ecosistemi RaaS hanno abbassato la barriera tecnica. Gli affiliati concedono in licenza payload, condividono profitti con gli operatori e ricevono infrastruttura C2, supporto ai pagamenti e persino playbook per la negoziazione con le vittime. Famiglie come Black Basta, 8Base e LockBit si evolvono rapidamente, spesso superando le firme di rilevamento statico.

L'accesso viene in genere acquistato da intermediari per l'accesso iniziale. La distribuzione avviene tramite abuso di RDP, VPN compromesse o allegati carichi di macro. La crittografia riguarda sia le unità locali che quelle mappate. Molti ceppi ora disabilitano i processi di backup e manomettono gli hypervisor per corrompere le snapshot.

Tecniche senza file

Il malware senza file elimina la necessità di file persistenti con l'esecuzione direttamente in memoria. PowerShell, WMI e .NET sono le piattaforme preferite. Gli autori degli attacchi caricano payload come DLL riflettenti, utilizzano LOLBin per mettere in scena strumenti secondari o inseriscono shellcode in processi affidabili tramite process hollowing.

Living-off-the-land binaries (LOLBins) supportano qualsiasi cosa, dal dumping di credenziali (rundll32, regsvr32) al movimento laterale (wmic, mshta). La maggior parte delle piattaforme di protezione degli endpoint li consente per impostazione predefinita, rendendo il contesto comportamentale l'unica strategia di rilevamento praticabile. Gli antagonisti concatenano questi binari con scripting nativo per rimanere silenziosi, veloci e difficili da attribuire.

Attacchi alla rete e all'infrastruttura

Mentre l'identità è diventata il nuovo perimetro, l'infrastruttura di rete centrale rimane un obiettivo primario degli attacchi.

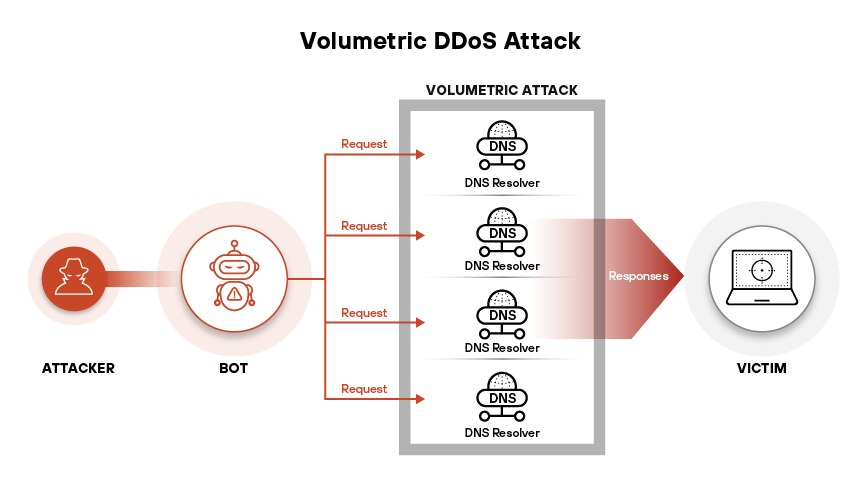

Distributed Denial of Service

Gli attacchi DDoS sono tornati alla ribalta come strumenti politici e finanziari. Le campagne volumetriche superano spesso i 2 Tbps. Gli autori degli attacchi utilizzano botnet composte da dispositivi IoT compromessi, API esposte e macchine virtuali cloud noleggiate. La mitigazione diventa complessa quando gli attacchi provengono da origini geograficamente distribuite con payload randomizzati.

Le piattaforme di orchestrazione, come varianti di Mirai, Condi e Pandora, offrono agli autori degli attacchi dashboard precostituiti e moduli di plugin per il targeting dinamico. Gli autori degli attacchi passano sempre più spesso da flood a livello di rete a tecniche a livello di applicazione (Livello 7), sovraccaricando endpoint specifici con concorrenza ad alta richiesta e bassa saturazione delle risorse.

Flood di Livello 7 spesso prendono di mira i flussi di lavoro di autenticazione, le funzioni di ricerca o i carrelli di pagamento, aree con un'elevata interazione con i database. Questi flood non richiedono molta larghezza di banda, ma creano latenza e guasti esaurendo le risorse di back-end.

Man-in-the-Middle

Gli attacchi Man-in-the-middle (MitM) sfruttano canali di comunicazione non protetti o configurati in modo errato per intercettare o modificare il traffico. Le distribuzioni Wi-Fi aziendali rimangono particolarmente vulnerabili quando non viene applicato il pinning dei certificati o il TLS reciproco.

Gli attacchi di downgrade TLS sfruttano il comportamento di fallback della versione. Gli autori degli attacchi intercettano l'handshake, forzano una suite di crittografia deprecata e crittografano nuovamente il traffico con chiavi che controllano. Nei casi in cui TLS è assente, l'intercettazione del testo in chiaro consente di ottenere credenziali, token di sessione o dati operativi sensibili.

Punti di accesso illegali imitano SSID affidabili e connessioni proxy attraverso gateway controllati dagli autori degli attacchi. Dispositivi ignari si collegano automaticamente e instradano il traffico attraverso un'infrastruttura ostile. Strumenti come WiFi Pumpkin e Bettercap automatizzano l'impostazione di captive portal che inviano credenziali o inseriscono payload nei flussi di traffico.

Gli attacchi basati sulla rete spesso eludono i sistemi di rilevamento nativi del cloud perché il vettore di attacco risiede al di sotto del livello dell'applicazione. La difesa richiede non solo la segmentazione della rete, ma anche il monitoraggio consapevole dei protocolli, l'imposizione del trasporto crittografato e il rilevamento delle anomalie di sessione sul perimetro.

Attacchi al Web e alle applicazioni

Le applicazioni Web rimangono una superficie di attacco di alto livello perché spesso espongono logica aziendale e sistemi backend privilegiati. La maggior parte delle aziende non dispone di inventari completi delle proprie risorse Web e poche eseguono una convalida completa del contesto su input API o comportamento delle sessioni. Gli autori degli attacchi sfruttano questa lacuna attraverso direct injection, manomissione di logica o flussi di lavoro concatenati che eludono l'imposizione.

Injection flaw

La SQL injection persiste nonostante due decenni di consapevolezza. Gli autori degli attacchi creano input che modificano query SQL eseguite da database di backend, talvolta estraendo interi schemi o modificando record. Le tecniche di Blind SQLi rimangono efficaci quando i messaggi di errore vengono soppressi, utilizzando l'inferenza basata sul tempo per recuperare i dati un bit alla volta. I moderni stack Web costruiti su framework ORM obsoleti spesso non riescono a sanificare payload edge-case.

La falsificazione delle richieste sul lato server (SSRF) forza l'applicazione a inviare richieste in uscita verso destinazioni arbitrarie. Gli autori degli attacchi sfruttano gli attacchi SSRF per accedere a servizi di metadati interni, ruoli IAM del cloud ed endpoint di amministrazione interni (non esposti all'esterno). Negli ambienti nativi del cloud, un attacco SSRF spesso provoca l'escalation dei privilegi o l'esposizione dei dati tra tenant. Questo fenomeno è ancora più evidente se il servizio utilizza in modo improprio l'autorizzazione basata sulla fiducia o consente reindirizzamenti ricorsivi.

Abuso di logica

Un Broken access control non significa più "pagina di accesso mancante". Ora significa errori di autorizzazione, quando l'accesso viene imposto in modo improprio sulla base di intestazioni o parametri URL. Gli autori degli attacchi aumentano i privilegi manomettendo strutture delle richieste, elevando ruoli o riutilizzando token API associati a sessioni con privilegi più elevati. Le configurazioni errate del cloud spesso rispecchiano questi modelli, in cui i limiti di autorizzazione esistono nella documentazione ma non nella pratica.

La manipolazione della logica aziendale sfrutta le lacune tra ciò che l'applicazione consente e ciò che dovrebbe impedire. Oltre a mancate corrispondenze di tempistica, gli autori degli attacchi sfruttano race condition ed errori di calcolo delle riduzioni. Nei sistemi finanziari, la manipolazione della conversione della valuta, della generazione delle fatture o dei limiti di trasferimento porta a perdite dirette. Errori come questi eludono gli scanner e richiedono una modellazione degli antagonisti.

Abuso di identità e credenziali

Ogni campagna che coinvolge il movimento laterale, l'escalation dei privilegi o l'impersonificazione si basa su una qualche forma di accesso alle credenziali. L'identità è diventata il vettore di attacco dominante negli ecosistemi cloud, ibridi e SaaS.

Varianti di phishing

Il phishing non si ferma più alle false pagine di accesso. Gli attacchi MFA fatigue bombardano gli utenti con ripetute richieste di autenticazione finché non ne viene approvata una. Alcune campagne utilizzano reverse proxy per intercettare i token in tempo reale, consentendo il riutilizzo immediato senza l'attivazione di avvisi.

Chiamate vocali deepfake sono diventate di uso comune. I criminali informatici sintetizzano la voce di un leader utilizzando minuti di audio trapelato ed effettuano chiamate richiedendo il ripristino delle credenziali o approvazioni urgenti. Grazie all'ID del chiamante contraffatto e a messaggi di posta elettronica falsificati, queste campagne hanno successo anche in ambienti protetti.

Credential Stuffing

Gli attacchi di credential stuffing sfruttano password riutilizzate in vari servizi. Piattaforme di automazione come OpenBullet, SentryMBA e strumenti Python personalizzati testano migliaia di combinazioni di nome utente-password al minuto su portali di accesso, API mobili e flussi OAuth. Le campagne moderne utilizzano comportamenti di evasione, come intestazioni randomizzate o impronte digitali dei dispositivi, per evitare limiti di velocità e rilevamento.

Gli autori degli attacchi acquisiscono nuove credenziali da infostealer, breach dump e malware per la raccolta di token. Molte credenziali includono cookie di sessione o chiavi di accesso al cloud incorporate in storage del browser o ambienti degli sviluppatori. I difensori devono presumere il riutilizzo, ruotare i segreti in modo aggressivo e rilevare le anomalie. L'autenticazione non è un controllo se non include la convalida del comportamento, del contesto e dell'intento.

Attacchi nativi del cloud

La maggior parte delle violazioni del cloud deriva da configurazioni errate evitabili o da presupposti di fiducia impliciti che crollano sotto pressione.

Sfruttamento di configurazioni errate

I bucket di storage senza restrizioni rimangono tra le risorse più frequentemente esposte negli ambienti multicloud. Accesso in lettura pubblico, autorizzazioni ereditate e mancanza di controlli di crittografia a riposo consentono agli antagonisti di enumerare ed estrarre dati sensibili con una singola richiesta non autenticata. Gli autori degli attacchi automatizzano il rilevamento utilizzando strumenti come Grayhat Warfare, S3Scanner e API specifiche per CSP.

I ruoli con privilegi eccessivi sono più dannosi dei bucket esposti. Molte organizzazioni non rispettano il principio del privilegio minimo, concedendo agli account di servizio o alle funzioni lambda autorizzazioni wildcard (ad esempio, iam:PassRole o s3:*). Un autore di attacchi che ottiene un'identità può eseguire l'escalation dell'ambiente attraverso chiamate legittime. Prevedi concatenamento di ruoli, assunzione inter-account e movimento laterale.

Sfruttamento della catena di fornitura

Le pipeline CI/CD offrono agli autori degli attacchi un percorso affidabile per arrivare in produzione. I sistemi di compilazione compromessi consentono l'inserimento di codice dannoso, la fuga di segreti d'ambiente o la modifica di risorse inviate a registri di produzione. Jenkins, GitHub Actions, GitLab Runners e agenti self-hosted vengono spesso eseguiti con privilegi elevati e un monitoraggio minimo in uscita.

L'inserimento di pacchetti dannosi sfrutta la fiducia nelle dipendenze di terze parti. Gli autori degli attacchi usano trojan per accedere alle librerie utilizzando typo-squatting, repo-jacking o l'imitazione di collaboratori e poi pubblicano in repository aperti. Se consumato dai progetti a valle, il codice dannoso viene eseguito durante la compilazione o l'installazione, spesso raggiungendo la produzione senza alcun controllo.

Articolo correlato: Anatomia di un attacco alla pipeline di fornitura del cloud

Le compromissioni della catena di fornitura aggirano le difese runtime operando entro i limiti di risorse firmate e verificate. I difensori devono imporre provenienza, applicare build riproducibili e adottare la convalida della SBOM per ridurre l'esposizione. I segreti delle pipeline, in particolare quelli che concedono l'accesso al cloud, devono ruotare automaticamente e mantenere l'ambito al minimo assoluto.

Attacchi OT e IoT

La convergenza di IT e OT ha aperto gli ambienti industriali agli attori di minacce che prima eranno concentrati solo sui sistemi digitali. Nel frattempo, gli ecosistemi IoT si espandono più velocemente di quanto la maggior parte delle organizzazioni sia in grado di proteggere, spesso esponendo firmware testati in modo insufficiente e API non gestite.

Sistemi di controllo industriali

La manipolazione del protocollo mira a protocolli OT deterministici e non autenticati, come Modbus, DNP3 e Profinet. Questi protocolli non dispongono di crittografia o autenticazione, consentendo agli autori degli attacchi di inserire comandi, leggere gli stati dei processi o modificare i valori dei sensori con conseguenze fisiche. In ambienti con accesso diretto al PLC da reti piatte, gli antagonisti possono manipolare valvole, relè o loop di controllo in tempo reale.

La corruzione del firmware porta l'attacco più in profondità, incorporando codice dannoso a livello di bootloader o controller. Attraverso server di aggiornamento compromessi o protocolli di aggiornamento sul campo non sicuri, gli autori degli attacchi impiantano codice che persiste attraverso i riavvii e sfugge al rilevamento convenzionale. Alcune varianti ritardano arresti di emergenza o interferiscono con interblocchi di sicurezza.

I moderni ambienti ICS contengono spesso host di bridging, ovvero macchine Windows con doppia connettività a reti OT e IT. Questi diventano punti cruciali. Senza una rigorosa segmentazione, gli antagonisti possono passare da un'e-mail di phishing al controllo dell'impianto con poche mosse laterali.

Botnet IoT

Le botnet IoT rimangono una forza dominante negli attacchi DDoS su larga scala e nelle campagne di credential stuffing. Le varianti di Mirai dominano grazie alla disponibilità del codice origine, alla facilità di modifica e alla logica di scansione di password predefinite. Se compromessi, dispositivi come router, DVR e sensori intelligenti trasmettono istruzioni dai server C2 e travolgono gli obiettivi con flood HTTP o amplificazione DNS.

Lo sfruttamento dell'API consente agli autori degli attacchi di accedere al piano di gestione. Molte piattaforme IoT espongono API prive di autenticazione, che consentono l'escalation dei privilegi o che restituiscono metadati eccessivamente verbosi. Gli autori degli attacchi sfruttano questi endpoint per localizzare i dispositivi, riprodurre la telemetria o distribuire downgrade del firmware che reintroducono vulnerabilità note.

Gli ecosistemi IoT raramente applicano un onboarding sicuro. Lo stesso vale per il patching e la gestione remota. Un dispositivo che si unisce alla rete, in altre parole, diventa parte della superficie di attacco, a meno che non vengano immediatamente effettuati controlli di visibilità e di policy. La maggior parte non lo fa e gli autori degli attacchi lo sanno.

Case study di attacchi informatici

I recenti attacchi rivelano come gli attori di minacce sfruttino controlli non allineati, architetture piatte o presupposti di fiducia degli utenti che hanno creato punti deboli strutturali.

Violazioni di esfiltrazione di massa MOVEit

Nel maggio 2023, Clop ha sfruttato una vulnerabilità zero-day nel prodotto MOVEit Transfer di Progress Software, lanciando una delle più grandi campagne di furto di dati della storia recente. La falla consentiva SQL injection non autenticata, permettendo agli autori degli attacchi di distribuire web shell ed esfiltrare file dai server MOVEit in massa.

Nel giro di poche settimane, i server MOVEit di centinaia di organizzazioni (agenzie governative, università e istituti finanziari) sono stati violati. Gli autori degli attacchi hanno distribuito automazione per scalare l'accesso alle istanze a livello globale. Hanno poi continuato con minacce di estorsione attraverso siti di fuga. Tra le vittime figurano Shell, la BBC e il Dipartimento dell'Energia degli Stati Uniti.

violazione dei dati ha messo in luce un rischio sistemico nei servizi di trasferimento di file gestito(MFT) da terze parti. Molte organizzazioni non sono riuscite a isolare i server MOVEit da segmenti di rete sensibili, il che ha permesso agli autori degli attacchi di accedere direttamente ai sistemi interni dopo la compromissione.

Articolo correlato: Vulnerabilità SQL Injection di trasferimento MOVEit: CVE-2023-34362, CVE-2023-35036 e CVE-2023-35708

Intrusione di social-engineering di MGM Resorts

Nel settembre 2023, MGM Resorts ha subito un attacco dopo che attori di minacce hanno utilizzato i profili LinkedIn per identificare il personale del service desk IT e hanno manipolato tramite social engineering le credenziali di accesso per telefono. Dopo aver violato i sistemi, il gruppo ha distribuito ransomware e ha interrotto le operazioni in più casinò e hotel.

Gli autori dell'attacco, affiliati al gruppo Scattered Spider, hanno sfruttato strumenti RMM legittimi per spostarsi lateralmente e disabilitare il software di sicurezza. Le interruzioni hanno riguardato le chiavi digitali delle camere, i sistemi di gioco e i terminali di pagamento per oltre una settimana. In base ai documenti pubblici, l'impatto finanziario è stato superiore a 100 milioni di dollari.

La violazione ha messo in evidenza due punti. In primo luogo, gli autori dell'attacco utilizzano ora pretexting basato su telefono e insight comportamentali per aggirare i controlli dell'identità. In secondo luogo, molti SOC aziendali non riescono a rilevare l'abuso di strumenti di amministrazione legittimi durante una campagna attiva.

Ondata di ransomware nel settore sanitario 2024

Nel corso del 2024, gli attacchi ransomware sono aumentati in tutto il settore sanitario. ALPHV, LockBit e Rhysida hanno colpito ospedali, compagnie di assicurazioni e fornitori di cartelle cliniche elettroniche. I punti di accesso comuni comprendevano esposizione a RDP, vulnerabilità delle VPN e credenziali derivate da infostealer e raccolte da postazioni di lavoro del personale.

Gli attacchi spesso includevano l'esfiltrazione dei dati prima della crittografia, con la divulgazione delle cartelle cliniche rubate per aumentare la pressione. In alcuni casi, sistemi critici per l'assistenza sono andati fuori uso. I tempi di ripristino si sono allungati di settimane a causa della dipendenza da software legacy e della mancanza di backup immutabili.

Le organizzazioni sanitarie soffrivano perché gestivano reti interne piatte, si affidavano a software endpoint obsoleti e mancavano di segmentazione a livello di applicazione. Gli operatori del ransomware hanno sfruttato queste condizioni con precisione chirurgica, dimostrando che la conformità specifica del settore non equivale alla resilienza operativa.

Phishing assistito da AI durante elezioni globali

All'inizio del 2024, campagne di phishing coordinate hanno sfruttato l'AI generativa per imitare funzionari elettorali e personaggi pubblici attendibili. I messaggi audio deepfake e le e-mail scritte dall'AI hanno preso di mira gli addetti alle elezioni, i database degli elettori e i team delle campagne elettorali in diversi paesi, tra cui gli Stati Uniti, l'India e diversi Stati membri dell'UE (AP News).

Le campagne hanno utilizzato modelli linguistici per creare messaggi convincenti nei dialetti locali, adattati dinamicamente in base ai cicli di notizie pubbliche. Alcune operazioni hanno abbinato il phishing via e-mail a chiamate generate dall'AI per rafforzare l'urgenza o la credibilità. Gli autori degli attacchi hanno raccolto credenziali per manipolare i sistemi informativi degli elettori e diffondere online documenti di programmazione sensibili.

Gli attacchi hanno evidenziato come i modelli generativi possano ridurre i costi e aumentare l'efficacia del social engineering. Le istituzioni pubbliche, anche quelle dotate di un'infrastruttura protetta, sono rimaste vulnerabili a causa delle reazioni umane e dei processi di verifica dell'identità incoerenti tra le varie giurisdizioni.

Articolo correlato: DeepSeek indotta a generare codice per SQL Injection e movimento laterale

Strumenti, piattaforme e infrastruttura

Gli autori degli attacchi non scrivono più exploit da zero o costruiscono manualmente la propria infrastruttura. Operano all'interno di un ecosistema maturo di strumenti e servizi che rispecchiano le pratiche di sviluppo software legittime.

Famiglie di malware

Cobalt Strike rimane il framework di post-sfruttamento più emulato e abusato in uso. Progettato originariamente per red team, consente payload staging, l'esecuzione di comandi, movimento laterale e beaconing tramite HTTP, DNS o named pipe. Gli attori di minacce distribuiscono abitualmente versioni craccate con intervalli di sospensione modificati, offuscamento personalizzato e IoC disabilitati.

Sliver, un'alternativa open-source, ha guadagnato popolarità sia tra i team addetti alla sicurezza che tra gli antagonisti. Scritto in Go, esegue la compilazione su più architetture, supporta C2 peer-to-peer crittografato e offre una rapida personalizzazione. La sua architettura modulare lo rende difficile da rilevare e da rilevare su diversi sistemi operativi.

Havoc rappresenta l'ultima generazione di kit di strumenti post-sfruttamento progettati per aggirare i moderni EDR. Rilasciato pubblicamente alla fine del 2023, Havoc include la generazione di payload in memoria, l'evasione di sandbox e canali C2 crittografati progettati per integrarsi nei comuni protocolli di rete. La sua popolarità è cresciuta rapidamente tra i gruppi di ransomware affiliati grazie alla minima sovrapposizione di firme con Cobalt Strike.

Articolo correlato: Gruppi di attori di minacce tracciati da Palo Alto Networks Unit 42

Framework di sicurezza offensivi

Metasploit continua a fungere da base per lo sfruttamento automatizzato e la trasmissione di payload. Supporta il concatenamento degli exploit, la generazione reverse shell e lo staging in memoria. Gli aggiornamenti regolari dei moduli di Metasploit lo rendono una risorsa affidabile per gli autori degli attacchi che cercano percorsi di accesso a basso attrito in sistemi obsoleti.

Empire, costruito in PowerShell e successivamente portato su Python 3, è specializzato in attacchi senza file in ambienti Windows. Supporta l'escalation dei privilegi, il dumping delle credenziali e la manipolazione di ticket Kerberos, il tutto con strumenti nativi. Poiché si basa su PowerShell remoting, evasione AMSI e scripting modulare, Empire rimane rilevante nelle campagne di phishing in cui si preferisce l'esecuzione nativa.

Framework come questi riducono il tempo che intercorre tra il rilevamento delle vulnerabilità e il loro sfruttamento. Gli antagonisti possono passare dalla scansione alla compromissione utilizzando librerie ben gestite e moduli precostituiti, personalizzati in base ai punti deboli dell'azienda.

Broker di accesso iniziale

Access-as-a-Service è maturato in una catena di fornitura formale. I broker compromettono i sistemi, estraggono le credenziali, convalidano la presenza in rete e mettono all'asta l'accesso a gruppi ransomware, data miner o gruppi di spionaggio. I livelli di accesso includono RDP, VPN, gateway Citrix, Active Directory e console di gestione del cloud.

I mercati del dark web facilitano lo scambio. Forum, come Exploit, BreachForums (fino alla sua chiusura) e RuTOR, offrono elenchi con garanzie di tempo di attività, settori verticali e persino anteprime di ambienti compromessi. Molti broker operano in base a modelli di reputazione rigorosi, ricorrendo a escrow e middleman per assicurare l'integrità delle transazioni.

Gli acquirenti spesso agiscono nel giro di poche ore. La velocità di monetizzazione significa che una volta che le credenziali appaiono in questi mercati, le finestre di rilevamento si riducono. Molte organizzazioni non sono consapevoli della loro esposizione fino a quando il movimento laterale non è già iniziato o l'esfiltrazione dei dati non attiva una notifica esterna.

Economie degli exploit

I broker zero-day colmano il divario tra ricercatori indipendenti e acquirenti di stati-nazione o commerciali. Queste aziende operano in privato, offrendo centinaia di migliaia di dollari per vulnerabilità di esecuzione di codice remoto in piattaforme ampiamente distribuite. iOS, Android, Chrome e gli hypervisor rimangono gli obiettivi di maggior valore.

Le vulnerabilità sfruttate spesso aggirano il coordinamento dei fornitori. Gli acquirenti richiedono diritti esclusivi sull'exploit, consentendo loro di utilizzarlo operativamente senza divulgarlo pubblicamente. Alcuni broker sono specializzati per regione, mentre altri riforniscono più governi con aree di interesse che si sovrappongono, dando luogo a un nuovo sfruttamento.

Le piattaforme di bug-bounty, come HackerOne e Bugcrowd, hanno una funzione diversa. Incentivano la divulgazione responsabile in scala, ma alcuni ricercatori usano ricompense come alternativa dopo il fallimento delle offerte private. In alcuni casi, le vulnerabilità divulgate tramite ricompense appaiono riconfezionate in catene di strumenti del mercato grigio, in particolare quando la segnalazione originale manca di dettagli sull'exploit.

L'infrastruttura di attacco continua a evolversi verso modularità, rivendita e automazione. I difensori che non riescono a monitorare questo ecosistema saranno in ritardo.

Effetto degli attacchi informatici

Secondo il report 2025 di IBM sul costo di una violazione dei dati, il costo medio di una violazione dei dati è di 4,45 milioni di dollari, con una media di 9,48 milioni di dollari per le organizzazioni con sede negli Stati Uniti. Dal calcolo sono escluse le sanzioni normative, i risarcimenti legali e gli aumenti dei premi assicurativi, che spesso raddoppiano l'esposizione totale.

Interruzione delle attività

Per l'86% delle organizzazioni, gli attacchi informatici hanno un impatto sulle attività aziendali, con tempi di inattività tendenzialmente sempre più lunghi e significativi. Per i fornitori di SaaS o gli operatori di logistica in tempo reale, anche un'interruzione di quattro ore si ripercuote a cascata sugli ecosistemi dei clienti.

L'interruzione inizia tipicamente a monte. Disponibilità, qualità o integrità dei dati dei fornitori si deteriorano dopo la violazione. Un singolo attacco OT può ritardare la produzione per mesi. Negli ecosistemi basati su cloud, le interdipendenze amplificano le interruzioni, con tempi di inattività di una piattaforma che si ripercuotono sui servizi dipendenti.

Il contenimento degli incidenti spesso interrompe le operazioni principali. Per isolare la diffusione, i team addetti alla sicurezza devono revocare i token, ricreare l'immagine dei sistemi, arrestare i segmenti di rete e sospendere le pipeline CI/CD. Anche se il ransomware viene evitato, il contenimento blocca funzioni che generano ricavi.

Danni alla reputazione

Le organizzazioni devono affrontare un crollo della credibilità a seguito delle notizie di violazioni e fughe di informazioni sui clienti. Gli interessati spesso mettono in discussione non solo il fallimento tecnico, ma anche l'etica della risposta dell'azienda.

La perdita di fiducia si concretizza rapidamente. Le società pubbliche subiscono cali dei prezzi delle azioni dopo la divulgazione, con scarse prestazioni a lungo termine in settori come la sanità e la finanza. Nei mercati privati, gli investitori possono ritardare i round di investimento o ridurre le valutazioni se i controlli di sicurezza appaiono insufficienti.

La perdita di fiducia del mercato si estende a terze parti. La portata dell'impatto non può essere misurata in dollari quando la fiducia viene meno.

Requisiti di notifica delle violazioni a livello globale

Tempistiche del GDPR

Ai sensi del Regolamento generale sulla protezione dei dati (GDPR), le organizzazioni devono informare l'autorità di vigilanza entro 72 ore dal rilevamento di una violazione dei dati personali dei residenti nell'UE. Il mancato rispetto di questa tempistica, anche se non intenzionale, espone le aziende a sanzioni fino al 4% del fatturato annuo globale.

La normativa prevede inoltre l'obbligo di notifica tempestiva alle persone interessate se la violazione crea un rischio elevato per i loro diritti e libertà, che include il furto di credenziali, la profilazione comportamentale o qualsiasi dato che potrebbe determinare un ulteriore sfruttamento. La maggior parte delle organizzazioni ritarda perché non è chiaro se l'incidente soddisfa la soglia di "alto rischio". Le autorità di regolamentazione hanno segnalato una scarsa tolleranza per l'ambiguità quando sono coinvolti i dati dei consumatori.

Obblighi CIRCIA

Negli Stati Uniti, il Cyber Incident Reporting for Critical Infrastructure Act (CIRCIA) diventerà pienamente applicabile entro il 2026, ma i requisiti fondamentali sono già in vigore. Le entità coperte devono segnalare gli incidenti informatici sostanziali alla Cybersecurity and Infrastructure Security Agency (CISA) entro 72 ore e segnalare i pagamenti di ransomware entro 24 ore.

CIRCIA si applica a 16 settori di infrastrutture critiche, tra cui energia, finanza, trasporti e sanità pubblica. I report devono includere:

- Portata dell'incidente

- Vulnerabilità sfruttate

- Tipi di risorse interessate

- Misure di mitigazione adottate

Regole specifiche del settore

Guida alla resilienza finanziaria

Nei servizi finanziari, le autorità di regolamentazione inquadrano la cybersecurity come rischio sistemico. Negli Stati Uniti l'Office of Comptroller of the Currency (OCC), il Comitato di Basilea e l'Autorità bancaria europea hanno introdotto linee guida che richiedono ai consigli di amministrazione la supervisione della sicurezza, che implica il mantenimento di playbook di ripristino e la dimostrazione della continuità delle funzioni critiche.

Il Digital Operational Resilience Act (DORA), in vigore in tutta l'UE a partire da gennaio 2025, codifica queste aspettative. Il DORA richiede la classificazione degli incidenti e la segnalazione obbligatoria entro poche ore dal rilevamento. Inoltre, richiede una verifica continua della resilienza operativa, compreso red-teaming di fornitori di terze parti. La non conformità espone le aziende a sanzioni di vigilanza e controlli relativi al mercato.

Imposizione HIPAA nel settore sanitario

Negli Stati Uniti, l'Health Insurance Portability and Accountability Act (HIPAA) rimane il framework normativo dominante per la protezione dei dati sanitari. L'Office for Civil Rights (OCR) impone la notifica alle persone interessate entro 60 giorni dal rilevamento della violazione e si aspetta che le entità coperte mantengano registri di audit, controlli dell'accesso e standard di crittografia allineati con le linee guida NIST.

La posta in gioco va oltre le sanzioni. In base all'Health Information Technology for Economic and Clinical Health (HITECH), le organizzazioni possono trovarsi ad affrontare cause civili, indagini di più agenzie e un monitoraggio a lungo termine della conformità, che spesso comporta un'accelerazione delle spese di capitale per modernizzare i controlli di cybersecurity.

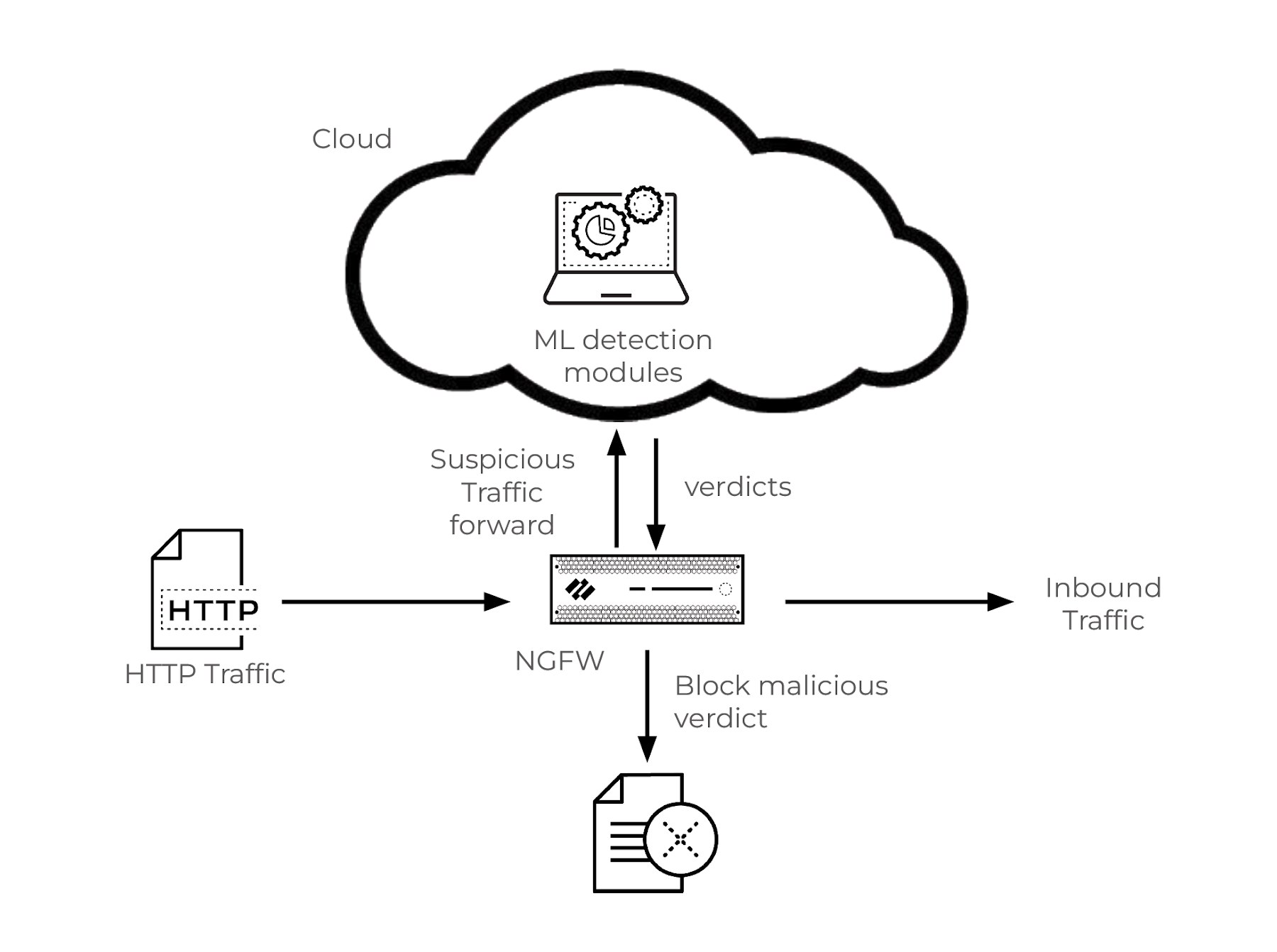

Rilevamento, risposta e intelligence

La prevenzione dell'impatto inizia dalla preparazione, con la capacità di rilevare anomalie, analizzare segnali negli ambienti e interrompere attività dannose prima che raggiungano il loro scopo.

Ricerca delle minacce basata su ipotesi

Una ricerca efficace modella il comportamento degli autori degli attacchi rispetto alla telemetria aziendale e cerca prove di attività che altrimenti non attiverebbero il rilevamento automatico. Un'ipotesi potrebbe affermare che un account di servizio compromesso viene riutilizzato per il movimento laterale tramite strumenti di gestione remota. I ricercatori verificano questa teoria attraverso i log di autenticazione, le trascrizioni PowerShell e il comportamento delle risorse nel tempo. I rilevamenti creati dalle ricerche convalidate vengono poi resi operativi nei flussi di lavoro del SOC.

Pivoting da indicatori

Il pivoting da indicatori noti accelera il rilevamento di compromissioni correlate. I ricercatori di minacce inseriscono IoC e li correlano alla telemetria di endpoint, rete e cloud. Un singolo hash legato a un loader può esporre più host infetti o infrastrutture C2 condivise.

Gli autori degli attacchi spesso riutilizzano le tattiche nelle varie campagne. Il pivoting scopre le impronte digitali operative comuni e rivela la portata oltre la compromissione iniziale. Se abbinato a origini di arricchimento, come VirusTotal, PassiveTotal o GreyNoise, il pivoting può isolare il comportamento degli antagonisti prima che l'impatto sia avvertito.

Preparazione alla risposta agli incidenti

Sviluppo di playbook

I playbook IR definiscono il modo in cui le organizzazioni rispondono sotto pressione. Che si tratti di compromissione delle credenziali o di abuso della catena di fornitura, un vettore di attacco richiede una sequenza personalizzata di passaggi di rilevamento e convalida, contenimento, trigger di escalation e flussi di lavoro di recupero. I playbook evitano ai team di perdere tempo improvvisando.

Playbook efficaci comprendono:

- Sistemi di record

- Assegnazioni di ruoli

- Punti di contatto legali e normativi

- Criteri per l'attivazione di comunicazioni esterne

Script rigorosi falliscono in caso di intrusioni reali, ed è per questo che i playbook sono testati, controllati in termini di versione e associati a origini di telemetria reali. La risposta deve tenere conto di variazioni nel comportamento degli autori degli attacchi, dipendenze interne e realtà degli ambienti degradati.

Canali di comunicazione in caso di crisi

Le comunicazioni in caso di crisi richiedono canali interni ed esterni predefiniti, portavoce della dirigenza, cadenza di revisione legale e messaggi chiari. I dirigenti devono coordinarsi con l'ufficio legale, i team operativi e le pubbliche relazioni, poiché dichiarazioni errate possono violare norme di divulgazione della SEC o innescare un'indagine normativa. Le comunicazioni devono riflettere l'attuale stato forense, riconoscendo ciò che è confermato, ciò che è in fase di revisione e quando seguiranno gli aggiornamenti.

Intelligence sulle minacce informatiche

L'intelligence sulle minacce ad alta fedeltà combina telemetria interna, feed commerciali, ISAC e canali open-source. L'intelligence deve includere dettagli contestuali (ad esempio, utilizzo delle infrastrutture, TTP, logica di targeting, fiducia nell'attribuzione). I feed che forniscono IP senza contesto degradano il segnale e sovraccaricano i SOC con falsi positivi.

I programmi efficaci distinguono tre tipi di intelligence:

- Intelligence strategica, che informa la pianificazione della difesa a lungo termine.

- Intelligence tattica, che guida l'ingegneria di rilevamento immediato.

- Intelligence operativa, che collega le intrusioni a campagne, sovrapposizioni infrastrutturali o tecnica degli attori di minacce.

I centri di fusione allineano l'intelligence con rilevamento, indagine e risposta. Senza l'integrazione tra domini di endpoint, cloud, rete, identità e telemetria di terze parti, le organizzazioni perdono correlazioni.

I team più maturi arricchiscono la telemetria in fase di inserimento, etichettando sessioni, risorse o flussi con punteggi di rischio ed etichette contestuali. Gli analisti possono passare da un livello all'altro, dalle query DNS al comportamento delle identità fino ai log degli amministratori SaaS, senza perdere tempo.

Tendenze emergenti degli attacchi informatici

Le superfici di attacco cambiano più velocemente di quanto la maggior parte delle organizzazioni possa aggiornare i propri playbook. Le strategie difensive costruite per il rischio attuale spesso falliscono nel futuro considerata l'alta velocità di cambiamento. Il panorama delle minacce comprende ora antagonisti che scalano con il calcolo, si adattano utilizzando modelli e sfruttano le transizioni strutturali prima che i difensori finiscano di leggere lo standard.

Bot di social engineering automatizzati

Gli antagonisti ora impiegano agenti AI che inseriscono OSINT e si adattano alle risposte in tempo reale. Questi bot, da non sottovalutare, generano truffe di phishing su misura e imitano dirigenti in contesti multilingue, automatizzando lo sviluppo di pretesti basati su comunicazioni duplicate. Inoltre, migliorano la logica di targeting a ogni tentativo fallito.

Alcuni bot operano su più canali. Un singolo agente potrebbe inviare un'e-mail di phishing, seguire con una chiamata vocale deepfake e passare a messaggi Slack o Teams utilizzando i cookie di sessione raccolti. Gli autori degli attacchi utilizzano modelli linguistici di grandi dimensioni (LLM) con prompt specifici per ruolo per manipolare i flussi dell'assistenza clienti e di reimpostazione delle password.

Malware con generazione di codice

Lo sviluppo di malware assistito da AI è passato dalla teoria alla pratica. Gli autori degli attacchi perfezionano i modelli per generare payload offuscati che eludono il rilevamento statico ed euristico. Alimentano gli LLM con regole di rilevamento e iterano fino a quando il codice generato non evita i riscontri YARA o le firme EDR.

Gli strumenti di generazione del codice aiutano anche a creare dropper polimorfici, script di loader ed exploit specifici per il dominio che mirano a casi limite in piattaforme cloud o SDK utilizzati in modo improprio. In combinazione con il fuzzing automatizzato, l'AI accelera il rilevamento e l'utilizzo con intento malevolo in scala, violando gli attuali modelli di patch.

Articolo correlato: Ora mi vedi, ora non mi vedi: uso di LLM per offuscare JavaScript dannoso

Worm con apprendimento automatico

Non più vincolati a una logica preprogrammata, i worm con apprendimento automatico possono ora osservare e adattarsi alle variabili di ambiente, arrivando a selezionare moduli di payload in base alla configurazione del sistema, alla struttura del dominio o al feedback di telemetria. Possono, ad esempio, passare dalla raccolta di credenziali al comportamento wiper a metà operazione, a seconda della probabilità di rilevamento. E, assegnando continuamente un punteggio ai risultati, si evolvono con ogni nodo compromesso.

Scenari di impatto su scala cloud

I worm autonomi nativi del cloud sfruttano piani di controllo condivisi, privilegi laterali nei ruoli IAM e account di servizio con autorizzazioni eccessive per propagarsi tra i tenant e le aree geografiche. Un singolo microservizio vulnerabile, una volta sfruttato, consente la distribuzione di propagatori senza agente che si replicano tramite API di orchestrazione, token CI/CD mal configurati o segreti infrastructure-as-code esposti.

All'interno di ambienti multicloud, questi worm utilizzano SDK standard per enumerare le risorse, scalare le gerarchie di identità e distruggere gli strumenti di osservabilità prima dell'esecuzione del payload. L'impatto diventa moltiplicativo, con ripercussioni su telemetria, ridondanza e flussi di lavoro di recupero.

In conclusione? La nuova generazione di minacce non si affiderà alla forza bruta. Si affiderà alla consapevolezza del contesto, alla logica adattiva e alla velocità di inferenza rispetto alla velocità di esecuzione del codice. La difesa informatica deve evolversi. Anticipazione, strumentazione e rafforzamento dell'architettura definiscono il percorso da seguire.

Test e convalida

Nessun controllo funziona come previsto se non viene testato in condizioni reali. Simulazione, red-teaming ed esercizi di convalida mettono a nudo le ipotesi. La maturità deriva dalla preparazione convalidata sotto pressione.

Operazioni red team

Interazioni basate su obiettivi

Le esercitazioni red team simulano antagonisti reali con obiettivi, tempistiche e vincoli operativi definiti. A differenza dei test di penetrazione generici, i red team perseguono gli obiettivi della missione utilizzando tattiche allineate ad attori di minacce noti.

I red team spesso partono da informazioni minime. Eseguono ricognizioni, eludono rilevamenti, si muovono tra i domini e sfruttano vere e proprie configurazioni errate. Il loro successo o il loro fallimento convalida i principali elementi di efficacia, tra cui:

- Telemetria degli endpoint

- Soglie di avviso

- Flussi di lavoro degli analisti

- Percorsi di escalation degli incidenti

Collaborazione con il purple team

Il Purple teaming combina attacco e difesa in tempo reale. I red e blue team lavorano fianco a fianco per eseguire tecniche specifiche, convalidare la copertura del rilevamento e mettere a punto i processi di risposta, accelerando così i cicli di feedback tra operatori e difensori.

Piuttosto che valutare il successo in base ai risultati delle violazioni, i purple team misurano la qualità della telemetria, il rapporto segnale/rumore e il tempo di risposta del SOC. Ogni azione intrapresa dal red team diventa un'opportunità di apprendimento per il blue team per creare o perfezionare una regola di rilevamento, un playbook di risposta o un percorso di escalation.

Se eseguito correttamente, il purple teaming crea memoria muscolare, rafforza le ipotesi di modellazione delle minacce e migliora l'allineamento agli antagonisti nell'ingegneria di rilevamento, nel SOC e nell' intelligence sulle minacce informatiche.

Simulazione degli antagonisti

Piani di emulazione ATT&CK

Le simulazioni basate sulle tecniche MITRE ATT&CK consentono alle organizzazioni di verificare la copertura dei controlli rispetto a un modello comportamentale noto. Piuttosto che lanciare kill chain complete, gli strumenti di simulazione eseguono tecniche discrete (ad esempio, dumping delle credenziali, manomissione dei registri, trasferimenti di file remoti) e misurano se attivano la telemetria, gli avvisi o la risposta automatica.

Oltre a rilevare le regole, le simulazioni verificano l'integrità delle pipeline di registri e delle soglie di avviso. La mappatura dei risultati dei test con le matrici ATT&CK aiuta i leader della sicurezza a capire quali tattiche sono coperte e dove persistono lacune difensive.

Piattaforme di violazione e attacco

Le piattaforme di simulazione di violazione e attacco (BAS) automatizzate offrono test continui eseguendo percorsi di attacco predefiniti in ambienti di produzione o staging. Strumenti come SafeBreach, AttackIQ e Cymulate eseguono payload a livello di rete, endpoint e cloud per convalidare la preparazione della difesa.

Le piattaforme BAS simulano eventi come il furto di credenziali e l'esfiltrazione di dati in base a vincoli realistici. A differenza dei test una tantum, consentono una convalida ricorrente, insieme a test di regressione dopo le modifiche ai controlli e benchmarking coerente tra i vari team.

Metriche e miglioramento continuo

Sai dove le tue difese funzionano, dove falliscono e dove gli autori degli attacchi colpiranno in seguito? È qui che i KPI diventano intelligence. Le organizzazioni mature considerano le metriche un vantaggio operativo.

Indicatori chiave di rischio

Frequenza di attacco

La frequenza degli attacchi misura la frequenza con cui gli attori di minacce prendono di mira il tuo ambiente. La frequenza comprende scansione osservata, credential stuffing, tentativi di phishing, sondaggio di API e tentativi di exploit contro risorse esposte. Il monitoraggio di questi dati nel tempo fa emergere dei modelli.

Il targeting ad alta frequenza non implica sempre un rischio di compromissione, ma segnala l'attrazione. I picchi possono indicare l'inserimento in dump di violazioni, il riutilizzo di credenziali trapelate o la presenza in loop di automazione di autori degli attacchi. La scarsa visibilità in questo caso è spesso dovuta a zone cieche nella telemetria edge o a registrazioni frammentate in ambienti cloud.

Tempo medio di compromissione

Il tempo medio di compromissione (MTTC) tiene conto della durata media tra l'accesso iniziale e l'escalation dei privilegi o il movimento laterale dell'autore degli attacchi. Rivela non solo il ritardo nel rilevamento, ma anche i punti deboli dell'architettura, come il riutilizzo di token o account con privilegi eccessivi.

Per misurare l'MTTC è necessario riprodurre l'attività del red team e le tempistiche post-incidente. Le organizzazioni con un basso MTTC si affidano tipicamente ad avvisi basati sulle firme senza correlare identità o segnali comportamentali. Aumentando l'MTTC di pochi minuti si può ridurre il successo del payload dell'autore degli attacchi di ore o addirittura del tutto.

Modelli di maturità del programma

Fasi di progressione delle capacità

I modelli di maturità valutano l'evoluzione del programma attraverso rilevamento, prevenzione, risposta e recupero. Passano da reattivi a proattivi, da manuali ad automatizzati e da isolati a orchestrati. Il Cybersecurity Framework del NIST, così come il Cybersecurity Capability Model (C2M2) e i CIS Controls Implementation Groups del MITRE, offre parametri di riferimento a più livelli.

La progressione si misura in base alla profondità di copertura, alla velocità operativa e all'integrità del segnale. Un'organizzazione può disporre di strumenti di prim'ordine e rimanere a bassa maturità se gli avvisi mancano di contesto o i playbook rimangono inutilizzati.

Le lacune di capacità si concentrano spesso su visibilità del movimento laterale, imposizione di ruoli nel cloud, monitoraggio SaaS e logica di risposta automatizzata. La maturità aumenta quando i team colmano le lacune in modi misurabili attraverso la convalida.

Benchmarking tra pari

Il benchmarking tra pari posiziona le tue prestazioni nel contesto di organizzazioni simili raggruppate per settore, dimensione, geografia o profilo di minaccia. Informa gli investimenti strategici mostrando dove sei avanti, in ritardo o in linea con gli standard.

Il benchmarking deve tenere conto della complessità della superficie di attacco. (Un'azienda fintech con 300 microservizi, 5.000 ruoli IAM e 12 integrazioni di terze parti non ha lo stesso benchmark di riferimento di un'azienda sanitaria regionale). I confronti efficaci normalizzano le metriche.

I leader della sicurezza utilizzano il benchmarking per giustificare le modifiche al programma, come la riallocazione degli investimenti dal rilevamento di endpoint alla governance delle identità o l'accelerazione dei cicli di convalida del purple team. Senza un punto di riferimento, il miglioramento è soggettivo.

Domande frequenti sugli attacchi informatici

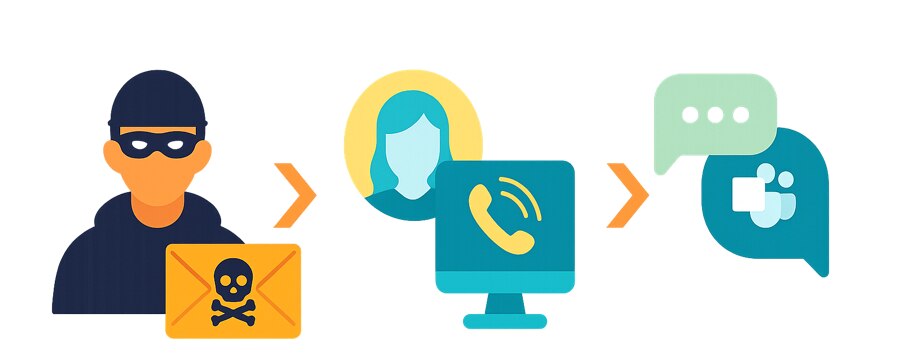

Il callback phishing è una tattica di social engineering basata sulla voce, in cui gli autori degli attacchi inviano un'e-mail apparentemente innocua, come la conferma di un abbonamento o una fattura, che indica al destinatario di chiamare un numero di telefono per contestare l'addebito. Il numero si collega a un call center controllato dall'autore dell'attacco, dove gli operatori imitano il personale di supporto per estrarre le credenziali, convincere le vittime a installare strumenti di accesso remoto o autorizzare trasferimenti finanziari. L'approccio aggira i controlli di sicurezza basati sulle e-mail e sfrutta la fiducia umana attraverso l'interazione in tempo reale.

Il poisoning di pipeline di dati comporta l'inserimento di dati falsificati o manipolati nei sistemi che alimentano i motori di rilevamento, i modelli di apprendimento automatico o gli strumenti di osservabilità. Gli autori degli attacchi sfruttano gli agenti di registrazione, gli strumenti di raccolta di telemetria o le API di inserimento non protette per introdurre record fuorvianti che sopprimono gli avvisi, alterano l'output delle analisi o addestrano i modelli difensivi in modo che ignorino attività dannose. Questa tecnica riduce l'accuratezza del rilevamento delle minacce e può ritardare o deviare la risposta agli incidenti.

Il movimento laterale di API Graph è l'abuso di Microsoft Graph per enumerare e accedere a identità, risorse e autorizzazioni dopo aver compromesso un account iniziale. Gli autori degli attacchi utilizzano token OAuth o credenziali compromesse per spostarsi tra caselle di posta elettronica, siti SharePoint, canali Teams e directory OneDrive utilizzando le chiamate API. Poiché le attività si svolgono all'interno di interfacce autorizzate, spesso eludono il rilevamento degli endpoint e l'ispezione dei firewall.

Il malvertising-as-a-service è un modello di mercato criminale in cui gli attori di minacce vendono o affittano campagne pubblicitarie dannose chiavi in mano. Queste campagne utilizzano reti pubblicitarie legittime per distribuire payload dannosi o reindirizzare gli utenti verso kit di exploit e siti di phishing. Gli acquirenti scelgono tra modelli precostituiti, criteri di targeting e metodi di distribuzione, consentendo la trasmissione scalabile di malware a utenti ignari attraverso piattaforme altrimenti affidabili.

Il concatenamento di prompt injection è una tecnica di attacco contro LLM che utilizza istruzioni stratificate, incorporate od offuscate per aggirare le restrizioni di contenuto o dirottare il comportamento del modello. Gli autori degli attacchi creano prompt che includono riferimenti indiretti, sostituzione di variabili o strategie di codifica per eludere la bonifica e far sì che il modello generi output non autorizzati. L'aspetto del concatenamento consente agli antagonisti di costruire una logica a più fasi in un singolo payload che si rivela solo durante l'esecuzione.

Il bypass della valutazione dell'accesso continuo (CAE) si riferisce allo sfruttamento delle lacune nei sistemi di revoca dei token in tempo reale utilizzati dalle piattaforme di identità cloud. Gli autori degli attacchi sfruttano client, API o applicazioni che non supportano gli eventi CAE, consentendo ai token rubati di rimanere validi anche dopo l'invalidazione della sessione o l'elevazione del rischio dell'utente. Ciò consente un accesso prolungato anche quando un account legittimo è stato disabilitato, sospeso o segnalato.

Il cloud pivoting post-sfruttamento è la tecnica di utilizzo di identità o token del cloud compromessi per muoversi lateralmente attraverso servizi e account cloud. Dopo aver conquistato un punto di appoggio, gli autori degli attacchi enumerano le API accessibili, assumono ruoli e passano da un progetto all'altro, da un tenant all'altro o da un servizio all'altro utilizzando interfacce native del cloud. Il movimento avviene all'interno dei piani di controllo del cloud, rendendolo invisibile alle difese perimetrali tradizionali.