- 1. Cosa fa un SOC?

- 2. Funzioni chiave di un SOC

- 3. Ruoli e responsabilità chiave del SOC

- 4. SOC as a Service (SOCaaS)

- 5. Soluzioni SIEM in un SOC

- 6. Best practice dei centri operativi di sicurezza

- 7. Quali strumenti vengono usati in un SOC?

- 8. Domande frequenti sui centri operativi di sicurezza (SOC)

Cos'è un centro operativo di sicurezza (SOC)?

Un centro operativo di sicurezza (SOC) è un’unità centralizzata responsabile del monitoraggio e della gestione del livello di sicurezza di un’organizzazione. Generalmente è gestito da professionisti della sicurezza responsabili dell’identificazione, della risposta e della mitigazione delle minacce alla sicurezza. In breve, un team SOC ha il compito di assicurarsi che l’organizzazione operi sempre in modo sicuro.

Cosa fa un SOC?

I centri operativi di sicurezza, o SOC, sono stati creati per agevolare la collaborazione del personale addetto alla sicurezza. Semplificano il processo di gestione degli incidenti di sicurezza e aiutano gli analisti a valutare e risolvere questi eventi in modo più efficiente ed efficace. L’obiettivo del SOC è acquisire un quadro completo dello scenario delle minacce per l'azienda, che non comprende solo i vari tipi di endpoint, server e software on-premise, ma anche i servizi di terze parti e il traffico che fluisce tra queste risorse.

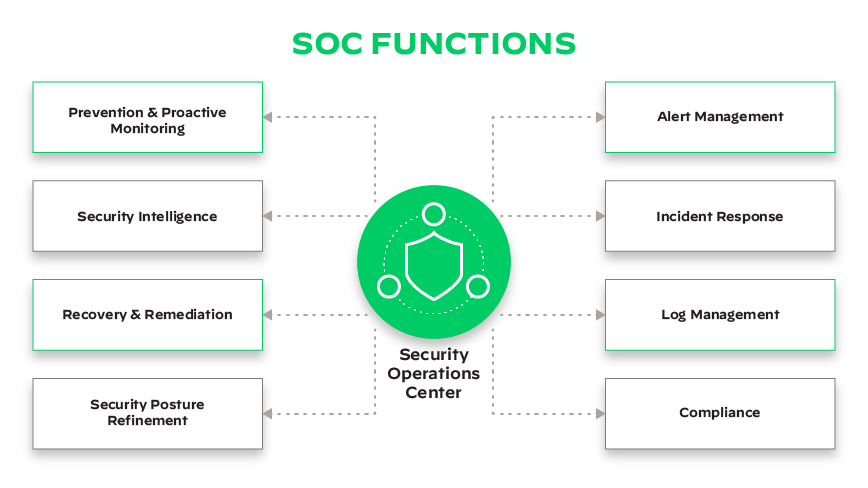

Funzioni chiave di un SOC

In genere, il personale del SOC possiede tutte le competenze necessarie per identificare e rispondere agli incidenti di sicurezza informatica. Il team collabora anche con altri reparti o team per condividere informazioni sugli incidenti con le parti interessate. Di norma, i centri operativi di sicurezza sono attivi H24 e i dipendenti lavorano a turni per mitigare le minacce e gestire l'attività dei registri. A volte vengono ingaggiati fornitori di terze parti per fornire servizi SOC alle organizzazioni.

Le funzioni chiave di un SOC includono:

- Monitorare e gestire il livello di sicurezza di un’organizzazione.

- Sviluppare e implementare policy e procedure di sicurezza.

- Fornire formazione di sensibilizzazione alla sicurezza per i dipendenti.

- Rispondere agli incidenti di sicurezza.

- Analizzare registri, traffico di rete e altre origini di dati per identificare potenziali minacce e vulnerabilità.

- Eseguire valutazioni della vulnerabilità.

- Fornire report di threat intelligence.

- Progettare e implementare soluzioni di sicurezza.

Il team SOC fornisce anche servizi di risposta agli incidenti, come analisi forense, analisi dei malware e valutazione delle vulnerabilità. Inoltre, può fornire servizi di threat intelligence, come report e ricerca delle minacce.

La gestione degli incidenti di sicurezza richiede queste funzioni chiave, che i team addetti alle operazioni di sicurezza generalmente offrono usando una struttura a livelli in base all’esperienza degli analisti:

Livello 1: valutazione

La valutazione è il primo grado del SOC. Il personale di livello 1 ha la responsabilità di valutare gli incidenti di sicurezza in arrivo e stabilirne la gravità. Questo include identificare l’origine dell’incidente, stabilirne la portata e valutarne l’impatto.

Inoltre, il personale di livello 1 ha il compito di fornire la risposta iniziale e le misure di contenimento, nonché di trasferire gli incidenti ai livelli più alti se necessario. Questo passaggio è quello che generalmente richiede più tempo agli analisti della sicurezza.

Solitamente, gli analisti di livello 1 sono quelli con meno esperienza e la loro funzione principale è quella di monitorare i registri degli eventi in cerca di attività sospette. Se ritengono che qualche evento richieda ulteriori indagini, raccolgono più informazioni possibili e trasferiscono l’incidente al livello 2.

Livello 2: indagini

Le indagini sono il secondo grado del SOC. Il personale di livello 2 ha la responsabilità di indagare sugli incidenti di sicurezza e stabilirne la causa principale. Questo include analizzare i registri, il traffico di rete e altre origini di dati per identificare l’origine dell’incidente. Inoltre, il personale di livello 2 ha il compito di fornire report dettagliati sugli incidenti e raccomandazioni per la correzione.

Livello 3: ricerca delle minacce

La ricerca delle minacce è il terzo grado del SOC. Il personale di livello 3 ha la responsabilità di ricercare in modo proattivo le minacce e le vulnerabilità nell'ambiente di un’organizzazione, analizzando i registri, il traffico di rete e altre origini di dati.

Inoltre, il personale di livello 3 ha il compito di fornire report dettagliati di threat intelligence e raccomandazioni per la correzione. Gli analisti più esperti assistono nella risposta agli incidenti complessi e dedicano l'eventuale tempo rimanente a esaminare i dati forensi e telemetrici in cerca di minacce che potrebbero non essere state identificate come sospette dai software di rilevamento. Un'azienda media dedica la minor quantità di tempo alle attività di ricerca delle minacce, poiché i livelli 1 e 2 consumano molte delle risorse degli analisti.

Come è strutturato un SOC?

Per la maggior parte delle organizzazioni, la sicurezza informatica è diventata una priorità rispetto alle sue origini come funzione part-time del team IT. Alcuni team addetti alle operazioni di sicurezza operano ancora all’interno del reparto IT, mentre altri sono in un’organizzazione a parte.

L’architettura è la progettazione e la struttura complessiva di un SOC. Generalmente ha quattro componenti principali:

- Il SOC monitora e gestisce il livello di sicurezza di un’organizzazione.

- Il responsabile delle operazioni di sicurezza (SOM) gestisce le operazioni quotidiane del SOC.

- Gli analisti della sicurezza monitorano e analizzano i registri, il traffico di rete e altre origini di dati per identificare potenziali minacce e vulnerabilità.

- Gli architetti/tecnici della sicurezza progettano e implementano soluzioni per proteggere l'ambiente di un’organizzazione.

I SOC possono operare all’interno di un team addetto all’infrastruttura e alle operazioni, di un gruppo addetto alla sicurezza, del centro operativo di rete (NOC) oppure direttamente sotto il direttore informatico o il direttore della sicurezza informatica o come funzione esternalizzata (totalmente o in parte).

Architettura hub-and-spoke del SOC

L’architettura hub-and-spoke è un modello per organizzare un SOC. In questo modello, il SOC è organizzato in un mozzo (hub) centrale e in diversi raggi (spoke). Il mozzo è responsabile della gestione del livello di sicurezza complessivo dell’organizzazione, mentre i raggi hanno il compito di monitorare e gestire aree specifiche del livello di sicurezza dell’organizzazione.

Questo modello consente maggior flessibilità e scalabilità, dato che l’organizzazione può aggiungere o rimuovere raggi in base alle necessità. Inoltre, il mozzo può fornire supervisione e coordinamento centralizzati delle operazioni di sicurezza dell’organizzazione.

Ruoli e responsabilità chiave del SOC

In un SOC, la struttura organizzativa e del personale per le operazioni di sicurezza generalmente consiste in un responsabile delle operazioni di sicurezza, analisti della sicurezza, addetti alla risposta agli incidenti, architetti/tecnici della sicurezza e investigatori della sicurezza.

- Responsabile SOC: responsabile della gestione delle operazioni quotidiane del SOC, tra cui sviluppare e implementare policy e procedure di sicurezza e fornire formazione di sensibilizzazione alla sicurezza per i dipendenti.

- Analista della sicurezza avanzato: si occupa di ricercare in modo proattivo le minacce e le vulnerabilità nell'ambiente di un’organizzazione analizzando i registri, il traffico di rete e altre origini di dati.

- Addetto alla risposta agli incidenti: ha il compito di rispondere agli incidenti di sicurezza, svolgendo attività come identificare l’origine dell’incidente, stabilirne la portata e valutarne l’impatto.

- Architetto/Tecnico della sicurezza: responsabile della progettazione e implementazione di soluzioni di sicurezza per proteggere l'ambiente di un’organizzazione. I suoi compiti includono la progettazione e l’implementazione di soluzioni di sicurezza di rete, come firewall, sistemi di rilevamento delle intrusioni e software antivirus.

- Investigatore della sicurezza: si occupa di indagare sugli incidenti di sicurezza e stabilirne la causa principale. Questo include analizzare i registri, il traffico di rete e altre origini di dati per identificare l’origine dell’incidente..

Scopri di più su Ruoli e responsabilità del SOC, la chiave per operazioni di sicurezza riuscite.

SOC as a Service (SOCaaS)

SOCaaS è un modello di sicurezza che consente a un fornitore di terze parti di operare e mantenere un SOC completamente gestito in abbonamento. Questo servizio include tutte le funzioni di sicurezza eseguite da un SOC tradizionale interno, tra cui monitoraggio della rete, gestione dei registri, rilevamento delle minacce e threat intelligence, indagine e risposta agli incidenti, reporting, rischio e conformità. Il fornitore si assume anche la responsabilità di tutto il personale, i processi e le tecnologie necessari per svolgere tali servizi e fornire assistenza H24.

Scopri di più sul modello di fornitura di SOC-as-a-service in abbonamento.

Soluzioni SIEM in un SOC

Le soluzioni di gestione delle informazioni e degli eventi di sicurezza (SIEM) aiutano le aziende a monitorare e analizzare i dati relativi alla sicurezza in tempo reale. Le soluzioni SIEM raccolgono dati da diverse origini, compresi dispositivi di rete, applicazioni e attività degli utenti, e usano le analisi per rilevare potenziali minacce.

Le soluzioni SIEM consentono alle aziende di rispondere rapidamente a incidenti di sicurezza e intraprendere azioni correttive. Per molti SOC, questa è la principale tecnologia di monitoraggio, rilevamento e risposta utilizzata per monitorare e aggregare avvisi e telemetria da software e hardware sulla rete e analizzare i dati per potenziali minacce.

Scopri in che modo le soluzioni SIEM si combinano con i team SOC per identificare potenziali problemi di sicurezza.

Best practice dei centri operativi di sicurezza

Il principale obiettivo dei team SOC è implementare la strategia di sicurezza anziché svilupparla. Questo include distribuire misure protettive in risposta agli incidenti e analizzarne le conseguenze. I team SOC usano la tecnologia per la raccolta dei dati, il monitoraggio degli endpoint e il rilevamento delle vulnerabilità. Inoltre, garantiscono la conformità alle normative e proteggono i dati sensibili.

Prima di iniziare qualsiasi attività serve una strategia di sicurezza ben definita e in linea con gli obiettivi aziendali. A questo punto occorre istituire e gestire l’infrastruttura necessaria, per cui serve un’ampia gamma di strumenti e funzioni.

Le best practice dei SOC per stabilire la sicurezza dell'azienda sono:

- Istituire un SOC: istituire un’unità centralizzata responsabile del monitoraggio e della gestione del livello di sicurezza di un’organizzazione.

- Sviluppare policy e procedure di sicurezza: sviluppare e implementare policy e procedure di sicurezza per garantire che l’organizzazione sia conforme con leggi e normative applicabili.

- Implementare soluzioni di sicurezza: implementare soluzioni di sicurezza come firewall, sistemi di rilevamento delle intrusioni e software antivirus per proteggere l'ambiente di un’organizzazione.

- Monitorare e analizzare i registri: monitorare e analizzare i registri, il traffico di rete e altre origini di dati per identificare potenziali minacce e vulnerabilità.

- Fornire formazione di sensibilizzazione alla sicurezza: fornire formazione di sensibilizzazione alla sicurezza per i dipendenti per assicurarsi che siano consapevoli delle policy e procedure di sicurezza dell’organizzazione.

- Eseguire valutazioni della vulnerabilità: eseguire valutazioni della vulnerabilità per identificare potenziali punti deboli nell’ambiente di un’organizzazione.

- Rispondere agli incidenti di sicurezza: rispondere agli incidenti di sicurezza tempestivamente per minimizzarne l’impatto.

Quali strumenti vengono usati in un SOC?

I SOC usano vari strumenti per la prevenzione, la registrazione degli eventi, l’automazione, il rilevamento, le indagini, l’orchestrazione e la risposta. Molti team SOC hanno diverse serie di strumenti isolati per parti diverse della propria infrastruttura. Le ricerche di aziende di analisti come Ovum ed ESG hanno evidenziato che la maggior parte delle imprese usa oltre 25 strumenti separati nei propri SOC, che possono includere:

- SIEM

- Sistema di rilevamento delle intrusioni di rete (NIDS)

- Sistema di prevenzione delle intrusioni di rete (NIPS)

- Orchestrazione automazione e risposta alla sicurezza (SOAR)

- Piattaforme di analisi della sicurezza

- Rilevamento e risposta degli endpoint (EDR)

- Soluzioni di gestione delle vulnerabilità

- Data loss prevention (DLP)

- Gestione delle identità e degli accessi (IAM)

- Firewall

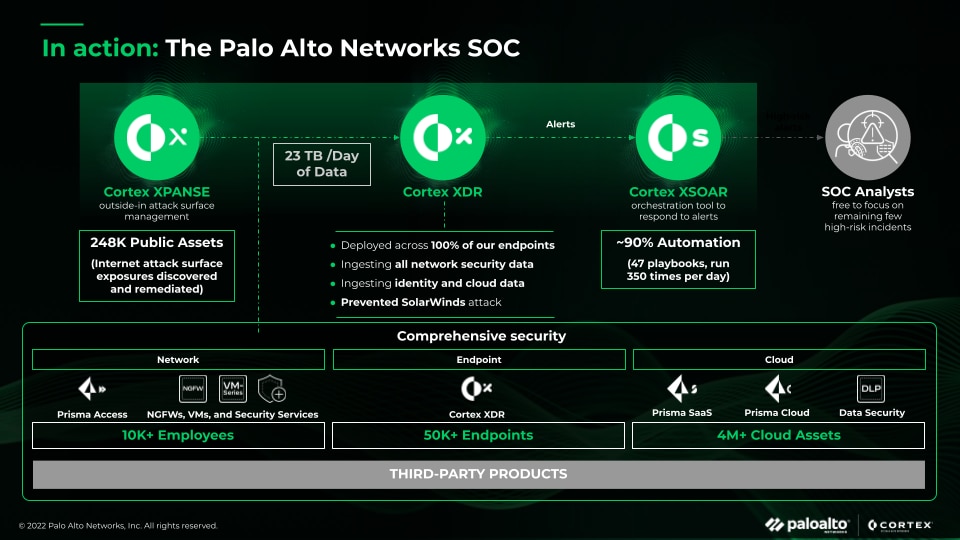

XDR è una nuova classe di strumenti di rilevamento e risposta che integra e mette in reazione dati di endpoint, reti e cloud. XDR sostituisce diversi strumenti chiave su cui fanno affidamento i team addetti alle operazioni di sicurezza ed è progettato per aumentare la visibilità, l’efficienza e l'efficacia della sicurezza. Per ulteriori informazioni su come XDR ottimizza le operazioni di sicurezza, dai un'occhiata a Cortex XDR.

Domande frequenti sui centri operativi di sicurezza (SOC)

D: Perché un SOC è importante?

R: Data la necessità di prevenire incidenti informatici gravi, ridurre le minacce e la successiva adozione di operazioni per la sicurezza centralizzate, i centri operativi di sicurezza possono fornire un approccio completo per rilevare, prevenire e mitigare gli attacchi. Avere un SOC dedicato può fornire protezione costante e monitoraggio ininterrotto per rilevare attività anomale. Un SOC può anche fornire threat prevention e ricerca delle minacce proattive tramite le analisi e i modelli. Avere un team addetto alla sicurezza variegato, oltre ai quattro livelli di analisti (livello 1: specialista della valutazione; livello 2: addetto alla risposta agli incidenti; livello 3: addetto alla ricerca delle minacce; livello 4: responsabile SOC) può fornire una copertura più ampia e approfondita. Questi ruoli comprendono titoli come responsabili della vulnerabilità, analisti di threat intelligence, dei malware e delle indagini forensi.

“Il centro operativo di sicurezza (SOC) rappresenta un aspetto organizzativo della strategia di sicurezza aziendale. Unisce processi, tecnologie e persone per gestire e migliorare il livello di sicurezza complessivo di un’organizzazione. In genere questo obiettivo non può essere raggiunto da un’unica entità o un unico sistema, ma solo da una struttura complessa. Crea consapevolezza riguardo alla situazione, mitiga i rischi esposti e aiuta a soddisfare requisiti normativi. Inoltre, un SOC fornisce governance e conformità come framework in cui il personale può operare e con processi e tecnologie su misura.” – Centri operativi di sicurezza: studio sistematico e sfide da affrontare

D: Come si può migliorare il SOC?

R: Le organizzazioni devono imitare i playbook di attacco moderni: gli autori di minacce che dispongono di notevoli risorse finanziarie stanno investendo in nuovi strumenti come apprendimento automatico, automazione e intelligenza artificiale. Le sfide associate agli ambienti SOC tradizionali possono includere:

- Mancanza di visibilità e di contesto.

- Maggior complessità delle indagini.

- Alert fatigue e “confusione” derivante da un gran numero di avvisi di bassa affidabilità generati dai controlli di sicurezza.

- Mancanza di interoperabilità dei sistemi.

- Mancanza di automazione e orchestrazione.

- Impossibilità di raccogliere, elaborare e contestualizzare i dati di threat intelligence.

Investire in soluzioni che possono consolidare una miriade di strumenti isolati disgiunti, migliorare MTTR e MTTI e mitigare il burnout degli analisti è la strada da percorrere per giocare d'anticipo sulle minacce moderne.

D: Che relazione c’è tra SOC e SIEM?

R: In genere, i SOC ricevono una raffica di avvisi di sicurezza ogni giorno. Molti di essi sono avvisi a bassa affidabilità, che sovraccaricano gli analisti della sicurezza di falsi positivi (ovvero avvisi che segnalano erroneamente che sono in corso attività dannose). Di conseguenza, il numero di avvisi è molto superiore rispetto a quello che la maggior parte dei team di sicurezza è in grado di gestire con efficacia, e molti non vengono approfonditi. Una soluzione SIEM ha lo scopo di alleggerire il carico degli analisti SOC. Sebbene un SIEM non sia un requisito per avere un SOC, i due strumenti collaborano per proteggere le risorse interne.