-

- Intelligence sulle minacce: Perché è importante

- I vantaggi dell'intelligence sulle minacce informatiche

- Le sfide dell'intelligence sulle minacce informatiche

- Tipi di intelligence sulle minacce informatiche.

- Fonti di intelligence sulle minacce.

- Strumenti e servizi nell'intelligence sulle minacce.

- Implementazione pratica dell'intelligence sulle minacce.

- Il ciclo di vita dell'intelligence sulle minacce: Una panoramica

- Costruire un efficace programma di intelligence sulle minacce.

- Domande frequenti sull'intelligence delle minacce.

Indice dei contenuti

-

Cosa sono gli strumenti di intelligence sulle minacce informatiche?

- Tipi di strumenti di intelligence sulle minacce.

- Come funzionano gli strumenti di intelligence sulle minacce.

- Funzioni chiave degli strumenti di intelligence sulle minacce.

- Che cos'è una piattaforma di intelligence sulle minacce (TIP)?

- Le migliori pratiche per l'implementazione degli strumenti di intelligence sulle minacce.

- Tendenze emergenti nell'intelligence sulle minacce.

- FAQ sugli strumenti di intelligence sulle minacce

- Che cos'è il ciclo di vita dell'intelligence sulle minacce?

- What is Digital Forensics and Incident Response (DFIR)?

Che cos'è l'intelligence sulle minacce informatiche (CTI)?

Indice dei contenuti

In un mondo in cui praticamente ogni industria, organizzazione e individuo si affida sempre più ai sistemi digitali, identificare e mitigare il rischio di attacchi informatici è una misura di sicurezza proattiva fondamentale.

L'intelligence sulle minacce informatiche (CTI) rappresenta le informazioni che un'organizzazione raccoglie e analizza sulle minacce potenziali e in corso alla sicurezza informatica e all'infrastruttura.

L'intelligence sulle minacce forniscono ai Chief Information Security Officer (CISO) e ai team di sicurezza preziose informazioni sulle motivazioni e sui metodi dei potenziali attori delle minacce informatiche, per aiutare i team di sicurezza ad anticipare le minacce, a potenziare i programmi di difesa informatica, a migliorare la risposta agli incidenti, a diminuire la vulnerabilità informatica e a ridurre i danni potenziali causati dai cyberattacchi.

Intelligence sulle minacce: Perché è importante

L'intelligence sulle minacce informatiche è una componente essenziale della resilienza informatica di un'organizzazione, che comprende "la capacità di anticipare, resistere, recuperare e adattarsi" alle minacce, agli attacchi o alle compromissioni dei sistemi, secondo il NIST.

L'intelligence sulle minacce alimenta i programmi di cybersecurity , fornendo potenti informazioni tattiche che le organizzazioni possono utilizzare per identificare e rispondere meglio agli attacchi informatici. Il processo di raccolta di queste informazioni supporta anche la gestione del rischio, scoprendo le vulnerabilità dei sistemi di cybersecurity. I team addetti alla sicurezza sono quindi in grado di allocare meglio le risorse per far fronte alle minacce informatiche più rilevanti per il loro settore e proteggere dati, beni e proprietà intellettuale di valore.

I vantaggi dell'intelligence sulle minacce informatiche

Un solido programma CTI con un analista esperto di intelligence sulle minacce può migliorare la sicurezza informatica e la resilienza a diversi livelli, tra cui:

- Stabilire una difesa informatica proattiva: Contrariamente alla tradizionale difesa informatica reattiva (che risponde alle minacce note), la CTI consente alle organizzazioni di comprendere i potenziali attori di minacce e di anticipare i potenziali attacchi.

- Migliorare il piano di gestione del rischio: La CTI fornisce informazioni utili sulle motivazioni, i mezzi e i metodi utilizzati dai potenziali attori di minacce. I CISO e i SOC possono utilizzare queste informazioni per valutare i profili di rischio e allocare le risorse di cybersecurity per massimizzare il rilevamento delle minacce e la protezione.

- Migliorare la risposta agli incidenti: Oltre a supportare la prevenzione degli attacchi, la CTI fornisce approfondimenti che rendono un'organizzazione meglio preparata a rispondere e a riprendersi da un attacco informatico. Una comprensione approfondita delle circostanze di una violazione può ridurre drasticamente l'impatto di una violazione.

- Aumentare la consapevolezza dei dipendenti: Le organizzazioni possono utilizzare la CTI per educare i dipendenti sulle minacce informatiche e stabilire procedure operative e formazione incentrate sulla sicurezza.

Le sfide dell'intelligence sulle minacce informatiche

La raccolta di CTI è diventata sempre più importante nel panorama digitale moderno, ma non è priva di sfide. Ecco alcune delle sfide più comuni:

- Carico di informazioni: Oltre a raccogliere, elaborare e analizzare volumi immensi di dati, i team CTI devono distinguere tra attività "normali" e "dannose". Le minacce devono essere valutate anche per determinare quali informazioni sono più rilevanti per il settore, le dimensioni e il profilo di rischio dell'organizzazione, tra gli altri fattori.

- Aggiornamenti informativi: L'efficacia di un programma CTI si basa sulla tempestività delle informazioni analizzate. Le decisioni prese sulla base di CTI obsolete possono ostacolare il rilevamento delle minacce di un'organizzazione e aumentare la vulnerabilità agli attacchi informatici.

- Conformità: La CTI spesso coinvolge informazioni di identificazione personale (PII). Le organizzazioni devono assicurarsi che tutti i sistemi CTI siano in conformità con le normative vigenti in materia di protezione dei dati.

Tipi di intelligence sulle minacce informatiche.

Il CTI copre un'ampia gamma di informazioni e analisi relative alla cybersecurity. Tuttavia, può essere separato in tre categorie generali, in base al tipo di informazione e all'applicazione. Un programma CTI ben strutturato conterrà vari livelli di ciascun tipo per soddisfare le esigenze uniche dell'organizzazione in materia di cybersecurity.

Intelligenza strategica

L'intelligence strategica sulle minacce (STI) deriva dall'analisi di alto livello delle tendenze generali della cybersecurity e del modo in cui potrebbero influenzare un'organizzazione. Offre approfondimenti sulle motivazioni, le capacità e gli obiettivi degli attori di minacce e aiuta i dirigenti e i responsabili delle decisioni al di fuori dell'IT a comprendere le potenziali minacce informatiche. In genere meno tecnica e specifica rispetto ad altri tipi di CTI, l'intelligence strategica sulle minacce viene spesso utilizzata per formulare strategie e programmi di gestione del rischio per mitigare l'impatto di futuri attacchi informatici.

Intelligenza tattica

Come dice il nome, l'intelligence tattica sulle minacce (TTI) si concentra sulle tattiche, le tecniche e le procedure (TTP) degli attori di minacce e cerca di capire come un attore di minacce potrebbe attaccare un'organizzazione. L'intelligence tattica sulle minacce esplora anche le vulnerabilità delle minacce attraverso la ricerca delle minacce, che cerca in modo proattivo le minacce inizialmente non rilevate all'interno della rete di un'organizzazione. Il TTI è più tecnico dell'STI ed è tipicamente utilizzato dai team IT o SOC per migliorare le misure di cybersecurity o i piani di risposta agli incidenti.

Intelligenza operativa

Più dettagliata, specifica e immediata rispetto a STI e TTI, l'intelligence sulle minacce operative (OTI) è costituita da dati in tempo reale utilizzati per facilitare il rilevamento tempestivo delle minacce e la risposta agli incidenti. I CISO, i CIO e i membri del SOC spesso utilizzano l'OTI per identificare e sventare probabili attacchi.

Fonti di intelligence sulle minacce.

Le fonti di intelligence sulle minacce sono varie quasi quanto lo stesso panorama della cybersecurity. Esistono tuttavia diverse fonti comuni di CTI.

- Dati interni: informazioni che un'organizzazione raccoglie dai propri dati, dai registri di rete, dalle risposte agli incidenti, ecc.

- Open-source intelligence (OSINT): informazioni provenienti da risorse considerate di dominio pubblico.

- Servizi a fonte chiusa: informazioni non disponibili al pubblico.

- Centri di condivisione e analisi delle informazioni (ISAC): organizzazioni specifiche di un settore aziendale che raccolgono, analizzano e condividono le informazioni sulle minacce attuabili con le organizzazioni associate.

- Consigli governativi: informazioni rilasciate da agenzie come l'FBI (USA), il National Cyber Security Centre (Regno Unito) o l'Agenzia dell'Unione Europea per la Cybersecurity (ENISA).

- Deep e dark web intelligence: informazioni criptate e anonime che forniscono informazioni sul crimine informatico e sulle attività, avvisi precoci di attacchi imminenti e approfondimenti sulle motivazioni e sui metodi dei criminali informatici.

Sfruttare l'intelligence esterna e interna sulle minacce.

Le CTI provenienti da fonti interne ed esterne offrono approfondimenti diversi, ma ugualmente importanti, sul panorama delle minacce di un'organizzazione.

L'analisi dei dati interni crea una "CTI contestuale" che aiuta l'organizzazione a identificare e confermare le minacce più rilevanti in base alle circostanze individuali, ai sistemi aziendali, ai prodotti e ai servizi. La revisione delle informazioni sugli incidenti passati può rivelare gli indicatori di compromissione (IOC), dettagliare la causa e l'effetto di una violazione e fornire opportunità per migliorare i piani di risposta agli incidenti. La CTI interna crea anche una maggiore comprensione delle vulnerabilità di un'organizzazione, consentendo ai CISO e ai SOC di sviluppare misure di cybersecurity più personalizzate e mirate.

La CTI esterna fornisce gli approfondimenti necessari per essere all'avanguardia rispetto agli attori di minacce attuali e futuri. Dai TTP globali alle informazioni specifiche del settore provenienti da fonti come le ISAC e i gruppi di pari del settore, la CTI esterna aumenta la consapevolezza delle minacce e migliora la capacità di un'organizzazione di creare un programma di cybersecurity più potente.

Il valore dei dati basati sull'intelligence nel rilevamento minacce.

Elemento cruciale di qualsiasi programma di rilevamento e risposta alle minacce informatiche, i dati basati sull'intelligence alimentano una postura di difesa proattiva che aiuta le organizzazioni a comprendere meglio le loro vulnerabilità, ad anticipare le minacce informatiche, a concentrare le risorse sulle minacce più significative e a sviluppare un piano di risposta agli incidenti che minimizzi l'impatto degli attacchi informatici.

I dati guidati dall'intelligence possono anche fornire una comprensione più approfondita dei problemi di gestione del rischio e di conformità, riducendo il potenziale danno finanziario e reputazionale derivante da una violazione dei dati.

Strumenti e servizi nell'intelligence sulle minacce.

Esiste una gamma crescente di strumenti per generare informazioni sulle minacce informatiche, ognuno con forme e funzioni uniche per adattarsi alle esigenze di cybersecurity di un'organizzazione.

La combinazione delle funzioni di diversi strumenti e piattaforme di intelligence sulle minacce crea il programma di rilevamento e prevenzione delle minacce più completo e approfondito.

Una panoramica degli strumenti di intelligence sulle minacce e delle loro funzioni.

- Piattaforme di intelligence sulle minacce ( TIP) : raccolgono, aggregano e analizzano automaticamente i dati sulle minacce esterne.

- Sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM) : raccolgono e analizzano i dati sulle minacce interne composti da registri di sistema, dati di eventi e altre fonti contestuali.

- Flussi di intelligence sulle minacce: forniscono flussi in tempo reale di informazioni relative alle minacce informatiche attuali o in corso, spesso focalizzate su una particolare area di interesse (indirizzi IP, domini, firme di malware, ecc.).

- Strumenti di sandboxing: forniscono ambienti controllati in cui le organizzazioni possono analizzare o aprire file o programmi potenzialmente pericolosi senza rischi per i sistemi interni dell'organizzazione.

- Strumenti di Open-Source Intelligence (OSINT): raccolgono dati da fonti pubbliche (social media, blog, forum di discussione aperti, ecc.).

Servizi di intelligence sulle minacce: Come migliorano la sicurezza informatica

I servizi di intelligence sulle minacce supportano le attività di cybersecurity delle organizzazioni, fornendo ai CISO e ai SOC gli strumenti per sviluppare e ottimizzare i programmi di analisi, prevenzione e ripristino delle minacce informatiche. Un supporto CTI efficace aumenta la consapevolezza generale delle minacce, consente misure di difesa proattive, migliora i piani di risposta agli incidenti e migliora il processo decisionale e la gestione del rischio.

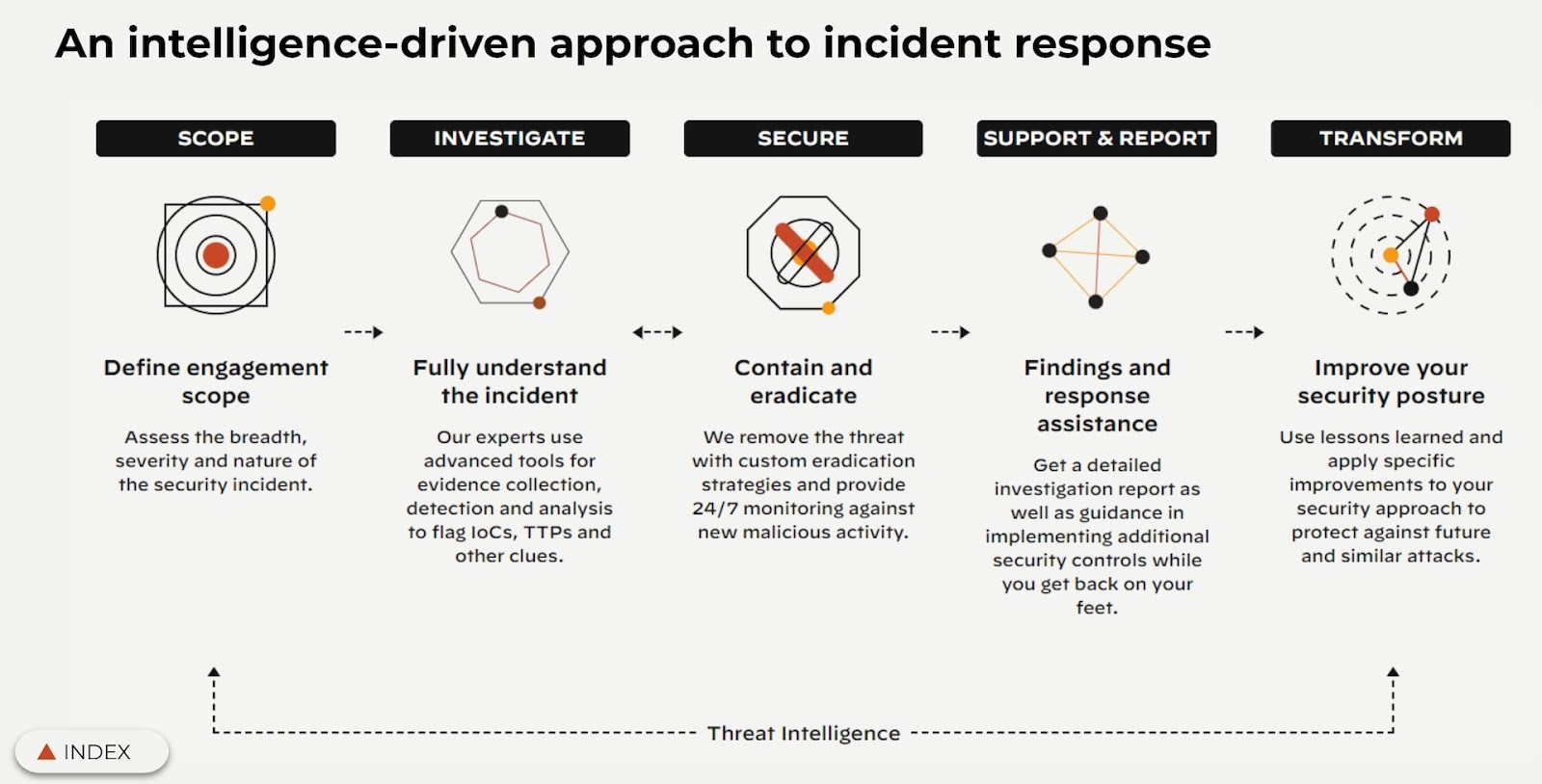

Il ruolo della risposta agli incidenti in un programma di intelligence sulle minacce.

Un piano di risposta agli incidenti (IRP) ha diverse funzioni in un programma di intelligence sulle minacce. Un IRP delinea il modo in cui un'organizzazione reagirà e si riprenderà da un incidente di sicurezza informatica. Oltre a garantire la preparazione di un'organizzazione a un attacco informatico, un IRP ben pianificato fornirà vari tipi di intelligence sulle minacce che possono essere utilizzate per migliorare le future misure di cybersecurity.

Implementazione pratica dell'intelligence sulle minacce.

L'implementazione pratica dell'intelligence sulle minacce informatiche inizia con la definizione di obiettivi chiari e la raccolta di dati rilevanti da una varietà di fonti interne ed esterne. Una volta analizzati, i dati possono essere utilizzati per generare un'intelligence azionabile, da integrare nel programma di cybersecurity esistente.

Integrare l'intelligence sulle minacce nella sua Strategia di Cybersecurity.

Applicare le intuizioni del suo programma CTI alla sua strategia generale di cybersecurity migliorerà la consapevolezza delle minacce, la prevenzione degli attacchi e la risposta agli incidenti. È importante notare che questa integrazione può richiedere l'adattamento dei processi esistenti, l'adeguamento delle misure di controllo, l'aggiornamento dei piani o la modifica dei programmi di formazione degli utenti.

Ricerca minacce: Un approccio proattivo alla cybersicurezza

Gli hacker più sofisticati possono infiltrarsi in una rete e rimanere inosservati mentre cercano o raccolgono dati, credenziali di accesso o altri materiali sensibili. La ricerca di minacce è la pratica di ricercare in modo proattivo le minacce informatiche non rilevate in precedenza su una rete interna. La ricerca delle minacce è fondamentale per eliminare le minacce persistenti avanzate (APT).

Il ciclo di vita dell'intelligence sulle minacce: Una panoramica

Il ciclo di vita dell'intelligence sulle minacce è una descrizione del processo con cui i CISO sviluppano e implementano i programmi di intelligence sulle minacce informatiche. Si tratta di un quadro per trasformare continuamente i dati grezzi sulle minacce in intelligence sulle minacce che può essere utilizzata per identificare ed evitare le minacce alla sicurezza informatica di un'organizzazione.

Figura 2. Unit 42 Ciclo di vita dell'Intel delle minacce

Comprendere le fasi del ciclo di vita dell'intelligence sulle minacce.

- Rilevazione: scoprire dati di intelligence sulle minacce (indicatori, tattiche avversarie, strumenti, ecc.) da varie fonti, che possono includere indagini e fonti interne, feed di intelligence sulle minacce, partnership, altre intelligence sulle minacce open-source (OSINT).

- Collezione: Una volta scoperti i dati di intelligence sulle minacce, li raccoglie e li archivia per ulteriori elaborazioni e analisi.

- Elaborazione: ripulisce i dati per eliminare duplicati, incongruenze e informazioni irrilevanti. Quindi trasforma i dati grezzi in un formato adatto all'analisi e li arricchisce con un contesto e dei metadati aggiuntivi.

- Analisi: condurre un'analisi approfondita dei dati elaborati per identificare modelli, tendenze e potenziali minacce, e impiegare varie tecniche per scoprire intuizioni nascoste. Quindi valuta la credibilità e l'impatto delle minacce identificate.

- Azione: preparare e distribuire l'intelligence azionabile alle parti interessate, compresi i team di risposta agli incidenti, i SOC e i dirigenti. Si assicuri di adattare le informazioni alle esigenze specifiche dei diversi pubblici, in modo che siano concise e chiare.

- Feedback Loop: cattura il feedback degli stakeholder chiave sull'efficacia e la rilevanza dell'intelligence sulle minacce fornita. Quindi perfeziona e migliora continuamente la raccolta, l'elaborazione, l'analisi e i processi in base al feedback e alle lezioni apprese.

Costruire un efficace programma di intelligence sulle minacce.

Più che trovare gli strumenti giusti e cercare i dati, la costruzione di un programma CTI efficace richiede un piano strategico, un team di specialisti, processi ben organizzati e un impegno a livello di organizzazione per l'apprendimento e il miglioramento continui.

Passi chiave per l'impostazione di un programma di intelligence sulle minacce.

- Definire gli obiettivi e le mete.

- Assegnare risorse e personale adeguatamente qualificato.

- Implementazione di processi per la raccolta di dati rilevanti.

- Sviluppare metodologie per l'analisi dei dati e la generazione di intelligence.

- Integrare e utilizzare l'intelligence nei programmi di cybersecurity.

- Definire i formati per la diffusione dell'intelligence.

- Raccogliere e rivedere il feedback.

- Garantire la conformità e l'aderenza agli standard del settore, alle normative e alle politiche di governance interna.

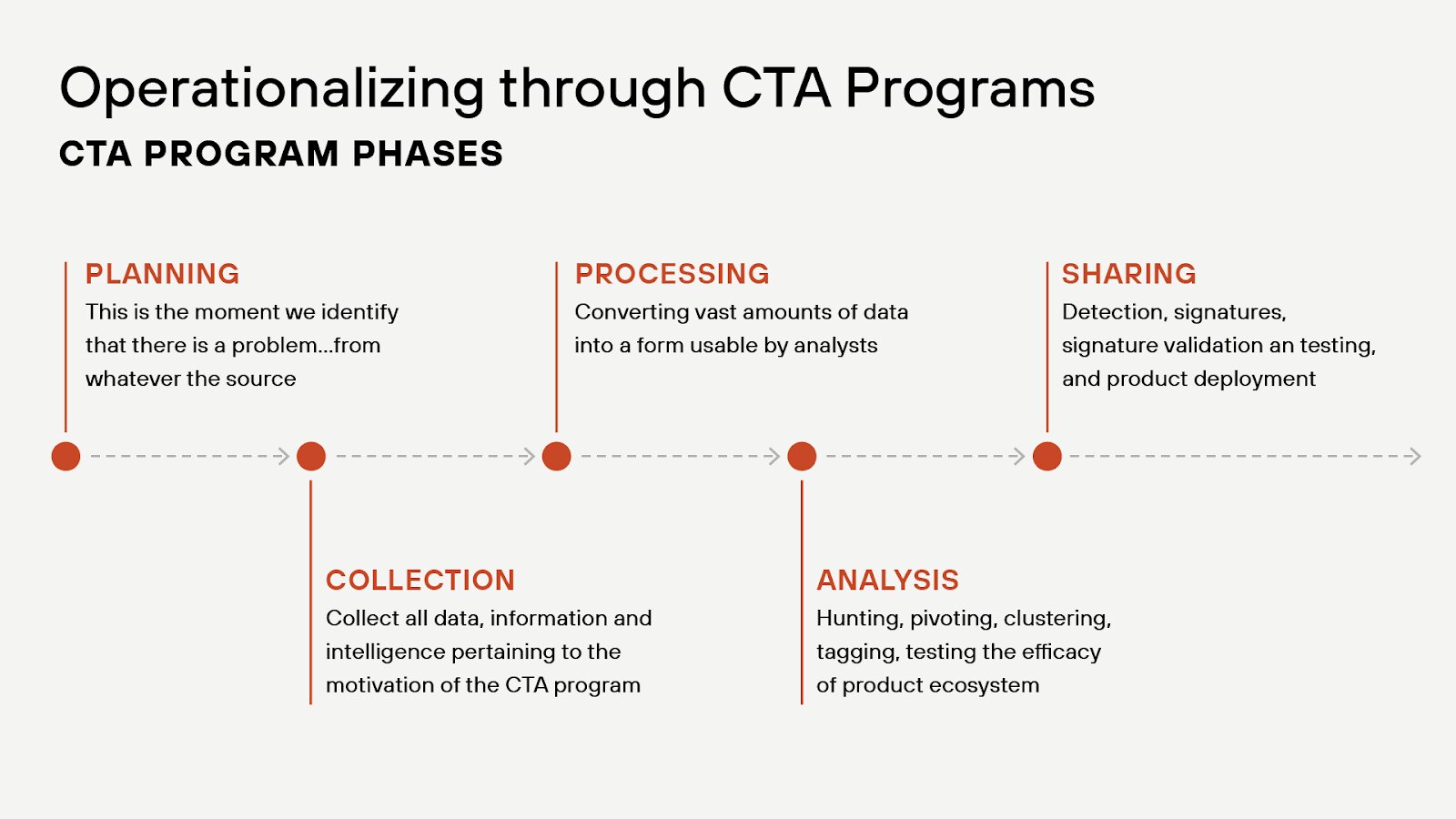

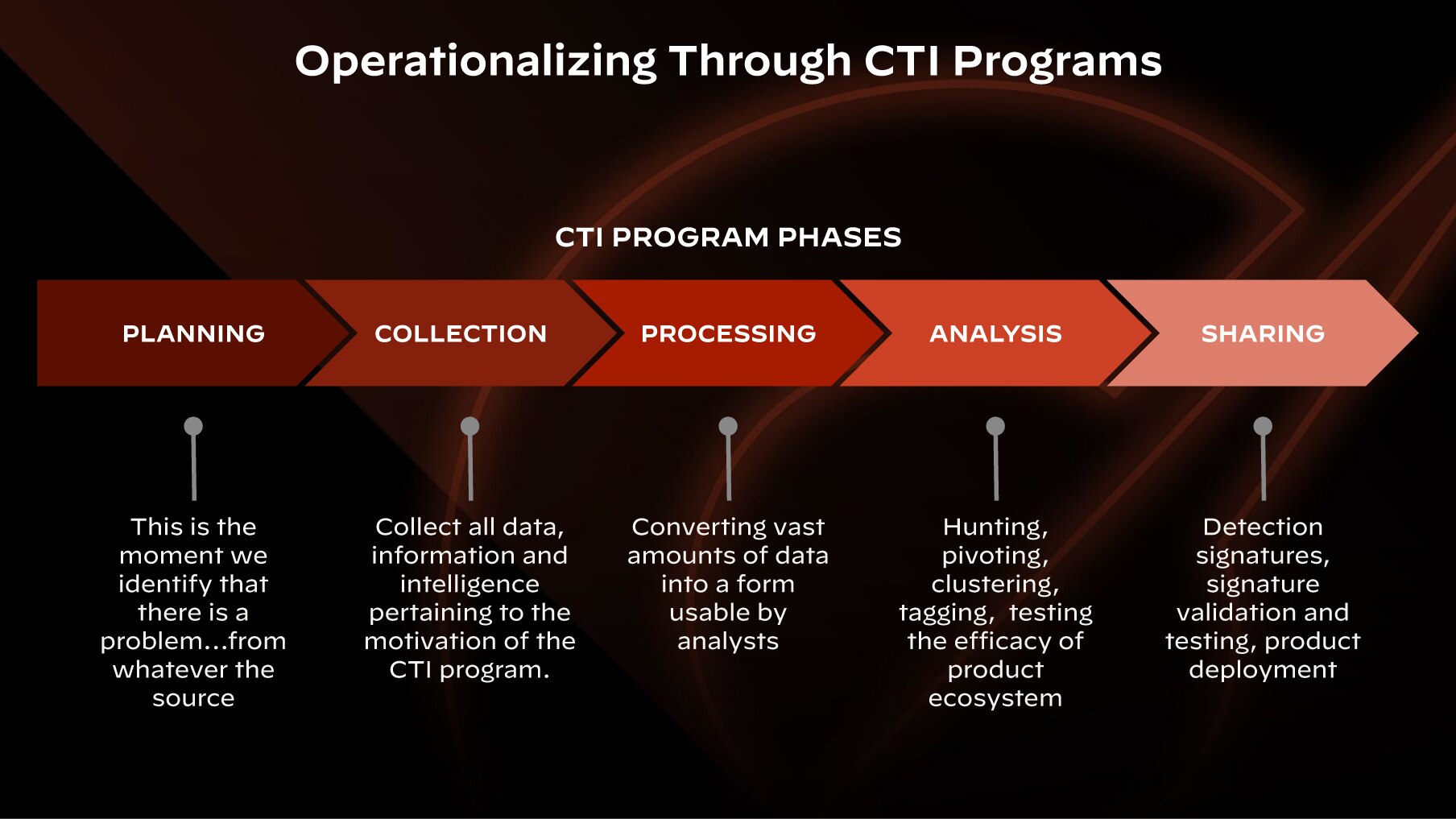

Figura 3. Unit 42 Fasi del programma CTI

L'importanza dell'apprendimento e dell'adattamento continui nell'intelligence sulle minacce.

Il panorama delle minacce informatiche cambia continuamente, in quanto gli attori di minacce diventano sempre più esperti e sofisticati. Un programma CTI efficace può rimanere tale solo se è dinamico come le minacce che intende sventare. Imparare dagli incidenti precedenti e dal feedback dell'intelligence sulle minacce permette alle organizzazioni di adattare e migliorare continuamente gli elementi di un programma CTI, mantenendolo il più possibile pertinente ed efficace.

Domande frequenti sull'intelligence delle minacce.

L'intelligence sulle minacce informatiche è il processo di raccolta e analisi delle informazioni sulle minacce informatiche potenziali ed esistenti per un'organizzazione.

L'obiettivo dell'intelligence sulle minacce informatiche è quello di fornire alle organizzazioni approfondimenti praticabili che possano aiutarle a comprendere le tattiche, le tecniche e le procedure utilizzate dagli attori di minacce. Le informazioni raccolte consentono alle organizzazioni di sviluppare e implementare misure di sicurezza efficaci che possono prevenire o mitigare l'impatto degli attacchi informatici.

Le tendenze dell'intelligence sulle minacce informatiche varieranno a seconda del settore, della geografia e dei tipi di minaccia. Tuttavia, ci sono diverse tendenze generali che interessano le aziende e le organizzazioni di tutti i tipi.

- Gli attacchi informatici sono in aumento e sempre più costosi.

- I criminali informatici collaborano e si specializzano.

- Le botnet e gli strumenti di distribuzione automatica del malware stanno diventando sempre più sofisticati.

- La collaborazione tra attori sponsorizzati dallo Stato e criminali informatici è in aumento.

- Le organizzazioni di tutte le dimensioni sono in pericolo, soprattutto le piccole e medie imprese (SMB).

L'avvento di Internet ha creato un livello di condivisione delle informazioni e di connessione senza precedenti. Con l'espansione del paesaggio digitale, è cresciuta anche la necessità di proteggere individui e organizzazioni dalla crescente minaccia di attacchi informatici.

La rapida crescita delle minacce ha dato origine ai primi protocolli di protezione informatica, come le liste nere di IP e URL e i sistemi di blocco delle minacce informatiche, come i programmi antivirus e i firewall.

Il crimine informatico è aumentato negli anni 2000, con attacchi informatici degni di nota come il worm "ILOVEYOU", che ha causato danni per 15 miliardi di dollari. Lo spam, le botnet e i trojan sono diventati più diffusi e la necessità di misure di cybersecurity più potenti e proattive è diventata più chiara. Tuttavia, è stato l'avvento delle minacce persistenti avanzate (APT) ad accendere il movimento dell'intelligence sulle minacce informatiche. Sia le aziende che i governi hanno creato team di intelligence sulle minacce informatiche, mentre le aziende di cybersecurity hanno iniziato ad aiutare le organizzazioni ad anticipare e prevenire meglio le minacce informatiche.

Dal 2010, gli attacchi informatici sono diventati più sofisticati e dannosi. Gli attacchi complessi di hack, malware e ransomware hanno portato a un cambiamento nella CTI, che si è concentrata sulle tattiche, le tecniche e le procedure degli attori di minacce, ora denominate TTP. Queste analisi complete forniscono alle organizzazioni le intuizioni e la comprensione necessarie per anticipare le minacce, anziché limitarsi a reagire ad esse.

La moderna intelligence sulle minacce informatiche è parte integrante di qualsiasi programma di cybersecurity e influisce sull'allocazione delle risorse, sulle politiche di analisi delle minacce e sui piani di risposta agli incidenti.