Che cos'è il controllo degli accessi?

Il controllo degli accessi è un meccanismo completo di sicurezza dei dati che determina chi può accedere a specifiche risorse digitali, come dati, applicazioni e sistemi. Si basa su procedure come l'autenticazione, che verifica l'identità dell'utente attraverso le credenziali, e l'autorizzazione, che concede o nega l'accesso all'utente in base a criteri o politiche predefinite.

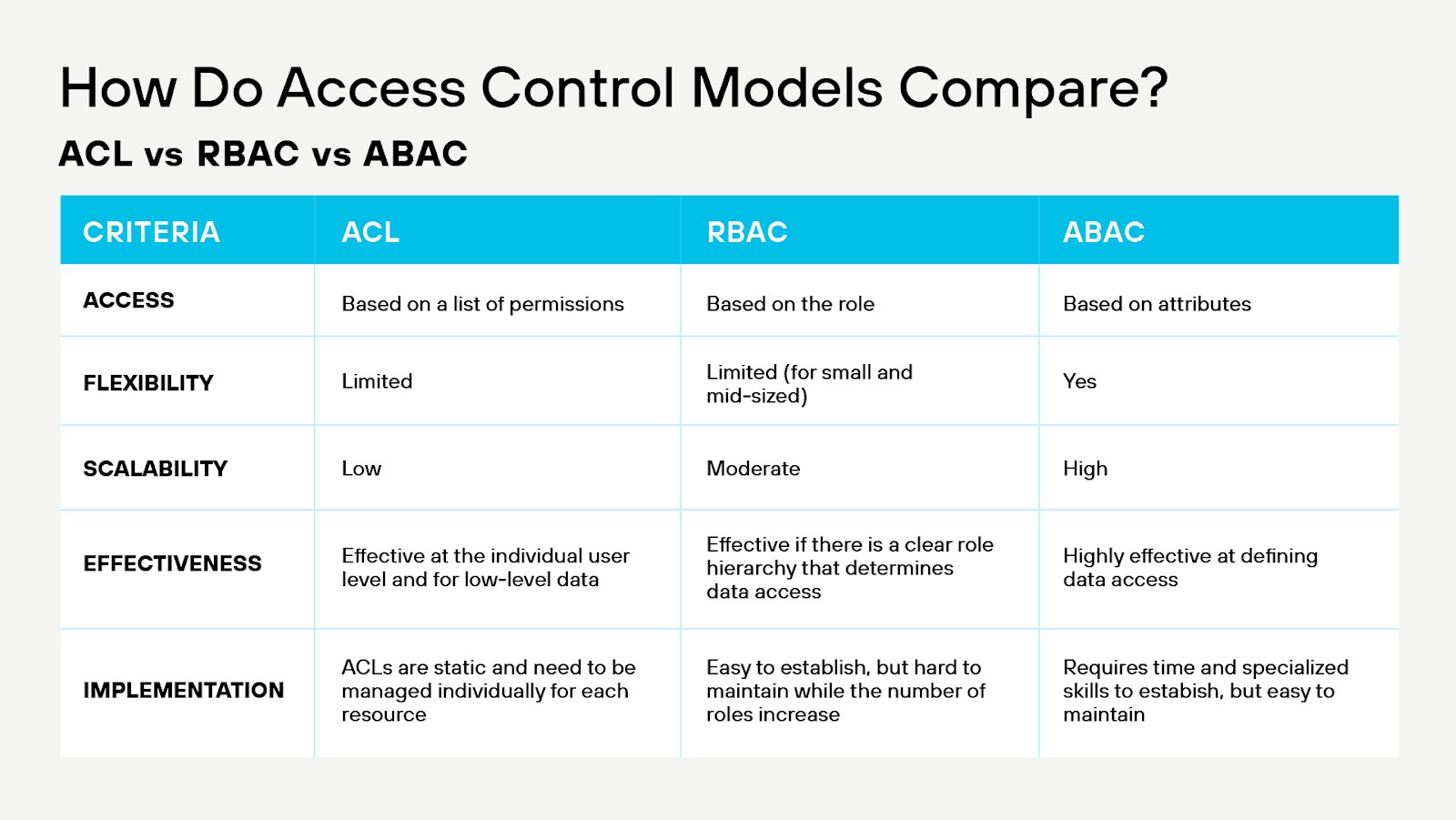

Queste politiche possono essere modellate in vari modi, tra cui metodi discrezionali (DAC), obbligatori (MAC), basati sui ruoli (RBAC) e basati sugli attributi (ABAC). L'obiettivo principale del controllo degli accessi è quello di proteggere i dati sensibili da accessi non autorizzati, garantendo che solo le persone o le entità giuste possano accedere a risorse specifiche nelle giuste circostanze.

Figura 1: Panoramica dei principali modelli di controllo degli accessi

Il controllo degli accessi spiegato

Il controllo degli accessi è il gatekeeper. La consideri come un buttafuori altamente organizzato in un evento esclusivo. L'evento rappresenta i dati e le risorse della sua organizzazione, mentre i partecipanti rappresentano gli utenti che possono avere bisogno di accedere a varie parti dell'evento.

Quando una persona (utente) si avvicina all'ingresso del locale (i suoi dati e le sue risorse), il buttafuori (controllo degli accessi) verifica innanzitutto il suo invito (autenticazione) per assicurarsi che abbia il diritto di partecipare. L'invito potrebbe includere un codice univoco, un nome o informazioni biometriche come un'impronta digitale.

Una volta che il buttafuori verifica l'identità della persona, consulta una lista di ospiti (autorizzazione) per determinare a quali aree dell'evento la persona può accedere. Questa lista di invitati tiene conto del ruolo o della funzione lavorativa della persona. Un membro del personale può avere accesso a più aree rispetto a un partecipante abituale, ad esempio.

Durante lo svolgimento dell'evento, il buttafuori (controllo degli accessi) monitora continuamente i partecipanti, assicurandosi che visitino solo le aree autorizzate e non tentino di entrare in quelle riservate. Il buttafuori tiene anche un registro dettagliato di chi entra ed esce da ogni area, che aiuta a monitorare le presenze e a identificare potenziali problemi di sicurezza.

La diligenza del buttafuori nel verificare gli inviti, nel consultare la lista degli ospiti e nel monitorare i partecipanti rappresenta i vari aspetti del controllo degli accessi che servono a proteggere i dati e le risorse di un'organizzazione da accessi non autorizzati.

Quali sono i diversi tipi di controllo degli accessi?

I modelli di controllo degli accessi definiscono come vengono determinate le autorizzazioni e chi ottiene l'accesso a determinate risorse. Offrono dei quadri per guidare lo sviluppo e l'implementazione delle politiche di controllo degli accessi all'interno di un sistema.

Controllo dell'accesso discrezionale (DAC)

- Nei modelli DAC, il proprietario dell'oggetto decide chi può accedervi.

- I proprietari hanno la discrezione di concedere i diritti di accesso.

- Esempi: Autorizzazioni dei file impostate dagli utenti in un file system, proprietà dei record del database.

Controllo dell'accesso obbligatorio (MAC)

- I diritti di accesso sono regolati da un'autorità centrale.

- Alle entità (come gli utenti) vengono concesse delle autorizzazioni, mentre gli oggetti (come i file) hanno delle classificazioni.

- In base alle autorizzazioni e alle classificazioni, vengono prese le decisioni di accesso.

- Questo modello è prevalente negli ambienti che richiedono un'elevata sicurezza, come quelli governativi o militari.

Controllo dell'accesso basato sui ruoli (RBAC)

- Le decisioni di accesso si basano sui ruoli all'interno dell'organizzazione.

- Agli utenti vengono assegnati dei ruoli e ai ruoli sono associati dei permessi.

- Ad esempio, un ruolo di "infermiere" in un ospedale potrebbe avere accesso alle cartelle cliniche dei pazienti, ma non ai sistemi finanziari.

I vantaggi di un sistema di controllo accessi efficace

Il controllo degli accessi offre alle organizzazioni molti vantaggi, migliorando la sicurezza e l'efficienza operativa.

Sicurezza migliorata

L'implementazione del controllo degli accessi negli ambienti cloud rafforza la sicurezza limitando l'accesso alle risorse sensibili, riducendo il rischio di violazione dei dati e di accesso non autorizzato. I meccanismi di autenticazione e autorizzazione assicurano che solo gli utenti legittimi possano accedere a risorse specifiche, proteggendo in modo efficace dalle minacce potenziali e creando un'infrastruttura cloud più sicura.

Conformità normativa

Aderire alle best practice di controllo degli accessi aiuta le organizzazioni a soddisfare le normative e gli standard del settore, tra cui GDPR, HIPAA, PCI DSS, SOC 2 e ISO 27001. Il controllo dell'accesso alle informazioni sensibili e il rispetto di politiche predefinite consentono alle organizzazioni di dimostrare la conformità durante gli audit, di evitare potenziali multe o sanzioni e di mantenere la fiducia di clienti e partner.

Restrizione selettiva

Negli ambienti cloud, il controllo degli accessi consente una gestione precisa dell'accesso alle risorse, concedendo un accesso differenziato in base a ruoli, responsabilità o attributi. La restrizione selettiva assicura che gli utenti accedano solo alle risorse necessarie per le loro funzioni lavorative, riducendo al minimo il rischio di perdita di dati o di azioni non autorizzate e promuovendo il principio del minimo privilegio.

Audit e monitoraggio

I sistemi di controllo degli accessi negli ambienti cloud forniscono funzionalità di registrazione, tracciando l'accesso degli utenti alle risorse e registrando le attività. Un audit trail si rivela prezioso per le revisioni di sicurezza, le indagini e il monitoraggio del comportamento degli utenti. Insieme, queste caratteristiche consentono alle organizzazioni di rilevare le anomalie, di mantenere un'infrastruttura cloud sicura e di rispondere rapidamente a potenziali incidenti di sicurezza.

Efficienza operativa

Il controllo degli accessi ottimizza la gestione delle autorizzazioni degli utenti negli ambienti cloud, semplificando le attività amministrative e riducendo gli errori umani. Automatizzando l'assegnazione di ruoli e privilegi, le organizzazioni possono ridurre al minimo l'intervento manuale, migliorare la produttività e garantire che gli utenti giusti abbiano accesso alle risorse necessarie.

Integrità e riservatezza dei dati

L'implementazione del controllo degli accessi aiuta a mantenere l'integrità e la riservatezza dei dati, impedendo l'accesso non autorizzato alle informazioni sensibili. Limitando l'accesso in base a criteri predefiniti, le organizzazioni possono salvaguardare i loro dati critici da manomissioni o divulgazioni non autorizzate, proteggendo la loro proprietà intellettuale e preservando il loro vantaggio competitivo.

Riduzione del rischio di minacce insider.

Il controllo degli accessi attenua il rischio di minacce insider applicando il principio del minimo privilegio, assicurando che gli utenti abbiano accesso solo alle risorse necessarie per le loro funzioni lavorative. Monitorando attentamente le attività degli utenti e rivedendo regolarmente le autorizzazioni, le organizzazioni possono identificare e affrontare le potenziali vulnerabilità, riducendo al minimo il rischio di azioni non autorizzate o di fughe di dati.

Sicurezza multilivello con MFA

La combinazione del controllo degli accessi con l'autenticazione a più fattori (MFA) aggiunge un ulteriore livello di sicurezza agli ambienti cloud. L'MFA richiede agli utenti di fornire più forme di identificazione prima di ottenere l'accesso alle risorse, rendendo più difficile per gli aggressori compromettere gli account. Questo approccio di sicurezza a più livelli rafforza la protezione complessiva e riduce la probabilità di accesso non autorizzato.

Sicurezza fisica

I meccanismi di controllo degli accessi contribuiscono alla sicurezza fisica dell'infrastruttura cloud limitando l'accesso ai data center e alle sale server. Garantendo l'accesso solo al personale autorizzato, le organizzazioni possono proteggere l'hardware critico e le apparecchiature di rete da accessi non autorizzati, manomissioni o furti, assicurando l'integrità dell'infrastruttura cloud.

Flessibilità e scalabilità

I sistemi di controllo degli accessi negli ambienti cloud offrono flessibilità e scalabilità, consentendo alle organizzazioni di gestire in modo efficiente l'accesso degli utenti in base all'evoluzione delle loro esigenze. Quando si aggiungono nuovi utenti o cambiano i ruoli, le politiche di controllo degli accessi possono essere facilmente aggiornate per adattarsi a questi cambiamenti, garantendo una sicurezza continua senza ostacolare la crescita o la produttività.

Risparmio sui costi

L'implementazione di un efficace controllo degli accessi negli ambienti cloud può portare a un risparmio economico, riducendo i rischi associati alle violazioni dei dati, agli accessi non autorizzati e alle sanzioni per la non conformità. Riducendo al minimo questi rischi, le organizzazioni possono evitare perdite finanziarie, proteggere la loro reputazione e mantenere la fiducia dei clienti, con il risultato finale di una strategia di sicurezza più conveniente.

Comodità per l'utente

Funzioni come il single sign-on (SSO) consentono agli utenti di accedere a più applicazioni o piattaforme con un unico set di credenziali, migliorando l'esperienza dell'utente senza compromettere la sicurezza.

Casi d'uso del controllo degli accessi

Come si vede in diversi casi d'uso, il controllo degli accessi attraverso i domini aiuta a proteggere le informazioni, le risorse e i sistemi da accessi non autorizzati.

Protezione dei dati

- Descrizione: Salvaguardare i dati sensibili come le informazioni sui clienti, i dati finanziari, la proprietà intellettuale e le informazioni aziendali proprietarie.

- Esempi: Le banche proteggono i dati finanziari dei clienti, gli ospedali proteggono le cartelle cliniche dei pazienti e le aziende salvaguardano i loro segreti commerciali.

Sicurezza nel cloud

- Descrizione: Proteggere i dati e le applicazioni negli ambienti cloud.

- Esempi: Limitare chi può accedere a dati specifici nell'archiviazione cloud, impostare le autorizzazioni per gli utenti di un'applicazione basata sul cloud.

E-commerce e transazioni online

- Descrizione: Garantire che le transazioni online siano sicure e possano essere avviate e completate solo da utenti autorizzati.

- Esempi: Account protetti da password per piattaforme di shopping online e gateway di pagamento sicuri.

Sicurezza fisica

- Descrizione: Limitare o controllare l'accesso fisico a determinate aree o edifici.

- Esempi: I dipendenti che utilizzano i badge per accedere agli edifici degli uffici, le comunità recintate che richiedono codici PIN o carte per l'ingresso e le zone riservate all'interno dei laboratori di ricerca.

Sicurezza di rete

- Descrizione: Impedire agli utenti non autorizzati di accedere alla rete o di danneggiarla.

- Esempi: Firewall che bloccano il traffico non autorizzato in entrata o in uscita, reti private virtuali (VPN) che consentono un accesso remoto sicuro.

Sicurezza delle applicazioni e del sistema

- Descrizione: Garantire che solo gli utenti autorizzati possano accedere a determinate applicazioni o sistemi software.

- Esempi: Un sistema di gestione dei contenuti (CMS) a cui solo i redattori autorizzati possono pubblicare articoli, un software di contabilità a cui ha accesso solo il reparto finanziario.

Gestione del flusso di lavoro e dei compiti

- Descrizione: Concedere l'accesso in base ai compiti o alle fasi di un flusso di lavoro.

- Esempi: Un processo di revisione dei documenti in cui diversi livelli di revisori hanno diversi livelli di accesso, processi di produzione in cui i lavoratori hanno accesso solo alle loro aree di attività specifiche.

Conformità normativa

- Descrizione: Soddisfare i requisiti stabiliti dagli standard governativi o industriali in materia di accesso e protezione dei dati.

- Esempi: Le normative HIPAA per i dati dei pazienti nel settore sanitario e GDPR per la protezione dei dati e la privacy nell'UE.

Gestione dei dispositivi e delle risorse

- Descrizione: Controllare chi può utilizzare o modificare determinati dispositivi o risorse.

- Esempi: Controlli amministrativi sui computer portatili aziendali, operatori di macchine che necessitano di un accesso speciale per operare su macchine specifiche.

Questi casi d'uso evidenziano l'importanza del controllo degli accessi per mantenere la sicurezza, garantire operazioni efficienti e soddisfare i requisiti normativi in diversi settori e contesti.

DSPM e controllo degli accessi

La gestione della postura di sicurezza dei dati (DSPM) con rilevamento e risposta dei dati (DDR) consente alle organizzazioni di scansionare, analizzare e categorizzare i dati strutturati e non strutturati nel cloud. Identificando le informazioni sensibili e categorizzandole in modo appropriato, i team possono perfezionare il controllo degli accessi per migliorare la protezione dei dati.

Il DSPM con DDR aumenta la visibilità dell'infrastruttura di sicurezza dei dati di un'organizzazione, dotandola di strumenti per identificare potenziali vulnerabilità nel controllo degli accessi. Attraverso il processo di scoperta, classificazione e categorizzazione dei dati, le organizzazioni possono capire la sensibilità delle loro informazioni. Oltre a consentire ai team di implementare politiche di controllo degli accessi granulari, il monitoraggio in tempo reale di DDR dei modelli di accesso e utilizzo dei dati rileva anomalie e attività sospette che potrebbero indicare un accesso non autorizzato. Il DDR consente poi alle organizzazioni di rispondere rapidamente a potenziali violazioni del controllo degli accessi, riducendo al minimo il rischio di violazioni dei dati.

Domande frequenti sul controllo degli accessi

La gestione del controllo degli accessi si riferisce al processo di creazione, implementazione e mantenimento delle politiche di controllo degli accessi per proteggere le risorse digitali, come i dati, le applicazioni e i sistemi. Comporta la definizione dei ruoli degli utenti, l'assegnazione dei permessi, l'impostazione dei meccanismi di autenticazione e il monitoraggio dell'accesso alle risorse.

Una gestione efficace del controllo degli accessi assicura che solo le persone autorizzate possano accedere a risorse specifiche in circostanze appropriate, salvaguardando le informazioni sensibili da accessi non autorizzati e migliorando la sicurezza generale. Inoltre, la gestione del controllo degli accessi aiuta le organizzazioni a semplificare le attività amministrative, riducendo il rischio di violazioni dei dati e di incidenti di sicurezza.

Un inventario dei dati è un elenco completo di tutte le risorse di dati di cui dispone un'organizzazione e della loro ubicazione. Aiuta le organizzazioni a capire e a monitorare:

- Tipi di dati che raccolgono, archiviano ed elaborano;

- Fonti, scopi e destinatari di tali dati.

Gli inventari dei dati possono essere gestiti manualmente o automaticamente. Le ragioni per mantenere un inventario dei dati variano - e possono includere la governance dei dati, la gestione dei dati, la protezione dei dati, la sicurezza dei dati e la conformità dei dati.

Ad esempio, avere un inventario dei dati può aiutare le organizzazioni a identificare e classificare i dati sensibili, a valutare i rischi associati ai diversi tipi di dati e a implementare controlli appropriati per proteggere tali dati. Può anche aiutare le organizzazioni a capire quali dati hanno a disposizione per supportare gli obiettivi aziendali, o per generare tipi specifici di report analitici.

Il ciclo di vita dei dati descrive le fasi coinvolte in un progetto di dati, che spesso includono la generazione, la raccolta, l'elaborazione, l'archiviazione, la gestione, l'analisi, la visualizzazione e l'interpretazione dei dati.

Capire come i dati vengono elaborati, archiviati e consultati è fondamentale per la sicurezza dei dati e il disaster recovery. Allo stesso modo, la gestione della governance dei dati, la classificazione e le politiche di conservazione giocano un ruolo fondamentale nello sforzo di gestione del ciclo di vita dei dati.

I dati in uso si riferiscono ai dati memorizzati attivamente nella memoria del computer, come la RAM, le cache della CPU o i registri della CPU. Poiché non sono archiviati passivamente in una destinazione stabile, ma si muovono attraverso vari sistemi, i dati in uso potrebbero essere vulnerabili e bersaglio di tentativi di esfiltrazione, in quanto potrebbero contenere informazioni sensibili come i dati PCI o PII.

Per proteggere i dati in uso, le organizzazioni possono utilizzare tecniche di crittografia come la crittografia end-to-end (E2EE) e approcci basati sull'hardware come l'informatica riservata. A livello di policy, le organizzazioni devono implementare i controlli di autenticazione e autorizzazione degli utenti, rivedere le autorizzazioni degli utenti e monitorare gli eventi dei file.

Il software di prevenzione delle fughe di dati (DLP) può identificare e avvisare i team addetti alla sicurezza che i dati in uso vengono attaccati. Nelle distribuzioni in cloud pubblico, la DLP si ottiene al meglio attraverso l'uso di una soluzione di rilevamento e risposta dei dati.