-

Che cos'è un attacco informatico?

- Panoramica delle minacce: attacchi informatici

- Tipi di attacco informatico in sintesi

- Tendenze globali degli attacchi informatici

- Tassonomia degli attacchi informatici

- Panoramica degli attori di minacce

- Ciclo di vita e metodologie di un attacco

- Approfondimenti tecnici

- Case study di attacchi informatici

- Strumenti, piattaforme e infrastruttura

- Effetto degli attacchi informatici

- Rilevamento, risposta e intelligence

- Tendenze emergenti degli attacchi informatici

- Test e convalida

- Metriche e miglioramento continuo

- Domande frequenti sugli attacchi informatici

Che cos'è un attacco di comando e controllo?

Gli attacchi malevoli alla rete sono aumentati nell'ultimo decennio. Uno degli attacchi più dannosi, spesso eseguito tramite DNS, viene realizzato attraverso il comando e il controllo, chiamato anche C2 o C&C. Il comando e il controllo sono definiti come una tecnica utilizzata dagli attori di minacce per comunicare con i dispositivi compromessi su una rete.

La C2 di solito coinvolge uno o più canali occulti, ma a seconda dell'attacco, i meccanismi specifici possono variare notevolmente. Gli aggressori utilizzano questi canali di comunicazione per fornire istruzioni al dispositivo compromesso per scaricare ulteriori malware, creare botnet o esfiltrare dati.

Secondo il quadro MITRE ATT&CK, esistono oltre 16 diverse tattiche di comando e controllo utilizzate dagli avversari, comprese numerose sotto-tecniche:

- Protocollo a livello di applicazione

- Comunicazione attraverso i supporti rimovibili

- Codifica dei dati

- Offuscamento dei dati

- Risoluzione dinamica

- Canale criptato

- Canali di ripiego

- Trasferimento dello strumento di ingresso

- Canali multistadio

- Protocollo di livello non applicativo

- Porta non standard

- Tunneling di protocollo

- Proxy

- Software di accesso remoto

- Segnalazione del traffico

- Servizio Web

Come funziona un attacco di comando e controllo

L'attaccante inizia stabilendo un punto d'appoggio per infettare il computer di destinazione, che potrebbe trovarsi dietro un Firewall di nuova generazione. Questo può essere fatto in diversi modi:

- Tramite un'e-mail di phishing che:

- Inganna l'utente e lo induce a seguire un link a un sito web dannoso

oppure - aprire un allegato che esegue un codice maligno.

- Inganna l'utente e lo induce a seguire un link a un sito web dannoso

- Attraverso le falle di sicurezza nei plugin del browser.

- Tramite altri software infetti.

Una volta stabilita la comunicazione, la macchina infetta invia un segnale al server dell'aggressore alla ricerca della sua prossima istruzione. L'host compromesso eseguirà i comandi dal server C2 dell'aggressore e potrebbe installare un software aggiuntivo. Molti aggressori cercano di mescolare il traffico C2 con altri tipi di traffico legittimo, come HTTP/HTTPS o DNS. L'obiettivo è evitare di essere scoperti.

L'aggressore ha ora il controllo completo del computer della vittima e può eseguire qualsiasi codice. Il codice maligno si diffonde in genere ad altri computer, creando una botnet - una rete di dispositivi infetti. In questo modo, un aggressore può ottenere il pieno controllo di una rete aziendale.

Il comando e il controllo sono una delle ultime fasi della catena di morte (coniata da Lockheed Martin). Si verifica proprio prima che gli attori di minacce completino i loro obiettivi. Ciò significa che l'aggressore ha già aggirato altri strumenti di sicurezza che potrebbero essere stati installati. Pertanto, è fondamentale che i professionisti della sicurezza scoprano e prevengano rapidamente C2.

Tipi di tecniche di comando e controllo

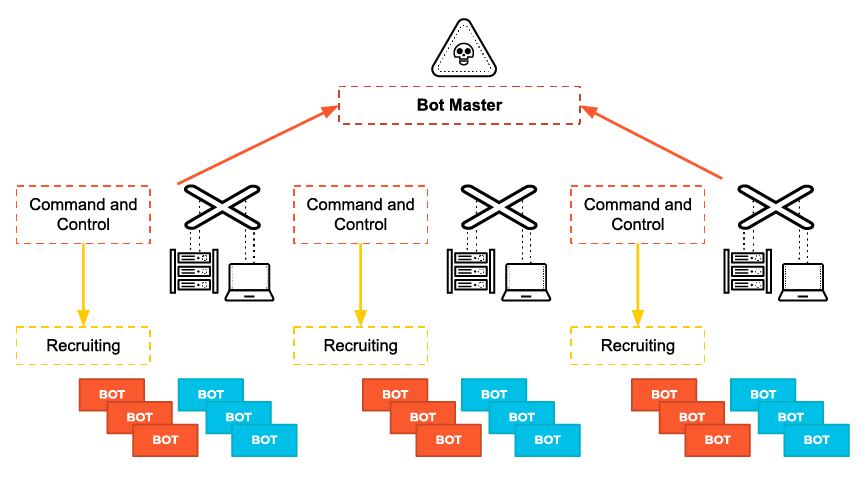

Esistono tre diversi modelli di attacchi C2C. Questi modelli stabiliscono come la macchina infetta comunicherà con il server di comando e controllo. Ognuno di essi è stato progettato per eludere la scoperta nel modo più efficace possibile.

1. Architettura centralizzata

Questo è probabilmente il modello più comune, simile all'architettura delle transazioni client-server. Quando un nuovo computer viene infettato da un bot, si unirà alla botnet avviando una connessione al server C&C. Una volta unito al canale, il bot attende sul server C&C i comandi del botmaster. Gli aggressori spesso utilizzano servizi di hosting prevalenti per i server C2c.

Questo modello può essere facile da individuare e bloccare, poiché i comandi provengono da un'unica fonte. Pertanto, l'IP può essere individuato e bloccato rapidamente. Tuttavia, alcuni criminali informatici hanno adattato il loro approccio impiegando bilanci di carico, reindirizzatori e proxy nella loro configurazione. In questo caso, il rilevamento è più impegnativo.

2. Architettura peer to peer (P2P)

Questo modello è decentralizzato. Invece di affidarsi a un server centrale, i membri della botnet trasferiscono i comandi tra i nodi. Questo rende il modello P2P molto più difficile da rilevare. Anche se viene rilevato, di solito è possibile abbattere solo un nodo alla volta.

Il modello peer-to-peer è usato spesso in tandem con il modello centralizzato per una configurazione ibrida. L'architettura P2P funziona come un ripiego quando il server principale viene compromesso o interrotto.

3. Architettura casuale

Il modello di architettura casuale è di gran lunga il più difficile da rilevare. Questo è un fatto di design. L'obiettivo è impedire al personale di sicurezza di rintracciare e spegnere il server C&C o di identificare la catena di comando della botnet. Questo modello funziona trasmettendo le comunicazioni all'host infetto (o alla botnet) da fonti diverse:

- Le chat IRC

- CDN

- Commenti sui social media

I criminali informatici migliorano le loro probabilità di successo selezionando fonti affidabili e comunemente utilizzate.

Dispositivi presi di mira da C&C

Gli attacchi di comando e controllo possono prendere di mira quasi tutti i dispositivi informatici, inclusi, ma non solo, i seguenti.

- Telefoni intelligenti

- Compresse

- Desktop

- Computer portatili

- Dispositivi IoT

I dispositivi IoT sono potenzialmente a maggior rischio di C&C per vari motivi:

- Sono difficili da controllare a causa delle interfacce utente limitate.

- I Dispositivi IoT sono in genere intrinsecamente insicuri.

- Gli oggetti intelligenti vengono patchati raramente, se non mai.

- I dispositivi dell'IoT (Internet of Things) condividono grandi quantità di dati via Internet.

Cosa possono ottenere gli hacker attraverso il comando e il controllo

- Consegna di malware: Con il controllo di una macchina compromessa all'interno della rete della vittima, gli avversari possono innescare il download di ulteriori malware.

- Furto di dati: I dati sensibili, come i documenti finanziari, possono essere copiati o trasferiti sul server di un aggressore.

- Spegnimento: Un attaccante può bloccare una o più macchine, o addirittura mettere fuori uso la rete di un'azienda.

- Riavvio: I computer infetti possono spegnersi e riavviarsi improvvisamente e ripetutamente, il che può interrompere le normali operazioni aziendali.

- Evasione della difesa: Gli avversari tentano comunemente di imitare il traffico normale e previsto per evitare il rilevamento. A seconda della rete della vittima, gli aggressori stabiliscono il comando e il controllo con vari livelli di furtività per aggirare gli strumenti di sicurezza di rete.

- Negazione di servizio distribuita: Gli attacchi DDoS sovraccaricano i server o le reti inondandoli di traffico internet. Una volta creata una botnet, un aggressore può istruire ogni bot a inviare una richiesta all'indirizzo IP mirato. Questo crea un ingorgo di richieste per il server mirato.

Il risultato è come l'intasamento di un'autostrada: al traffico legittimo verso l'indirizzo IP attaccato viene negato l'accesso. Questo tipo di attacco può essere utilizzato per distruggere un sito web. Apprenda di più sugli attacchi DDoS del mondo reale.

Gli aggressori di oggi possono personalizzare e replicare il codice C2 dannoso, rendendo più facile eludere il rilevamento. Ciò è dovuto ai sofisticati strumenti di automazione che sono ora disponibili, sebbene siano tradizionalmente utilizzati dai team rossi della sicurezza.

Come può impedire agli aggressori di usare il DNS contro di lei? Legga il nostro white paper per conoscere i passi che può compiere.

Domande frequenti su comando e controllo

Gli aggressori utilizzano vari metodi per stabilire canali C2, tra cui:

- L'inserimento di codice maligno negli allegati e-mail o nei link.

- Sfruttare le vulnerabilità del software o dell'hardware.

- Utilizzando siti web compromessi per distribuire malware.

- Impiegando tecniche di ingegneria sociale per indurre gli utenti a eseguire payload dannosi.

- Sfruttando servizi e protocolli legittimi come HTTP/HTTPS, DNS e social media per eludere il rilevamento.

Le organizzazioni possono difendersi dagli attacchi C2 implementando misure di sicurezza solide, tra cui:

- Utilizzando strumenti avanzati di rilevamento minacce per identificare e bloccare le attività sospette.

- Impiegare la segmentazione della rete per limitare la diffusione del malware.

- Aggiornare e applicare regolarmente le patch ai sistemi per eliminare le vulnerabilità.

- Conduce il monitoraggio continuo e la registrazione del traffico di rete.

- Educare i dipendenti sugli attacchi di phishing e di ingegneria sociale.

- Utilizzando l'intelligence sulle minacce per rimanere informati sulle tattiche e le infrastrutture C2 emergenti.