Cos’è il tunneling DNS?

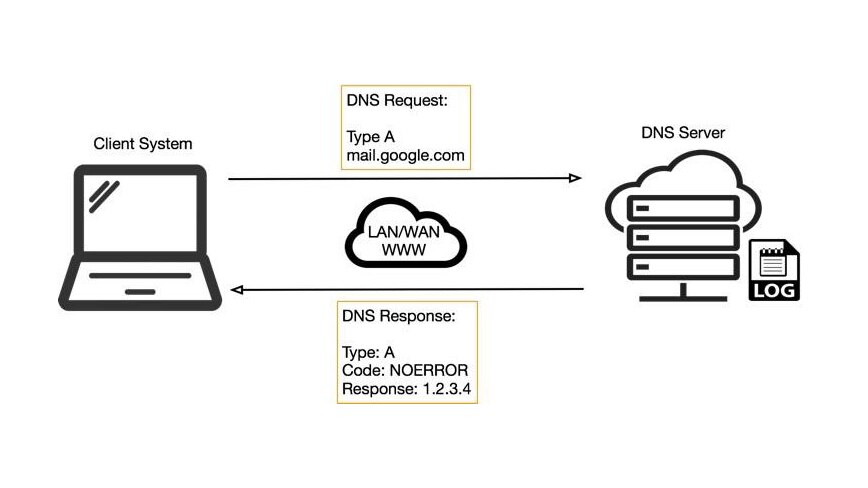

Domain name system o DNS è il protocollo che traduce URL a misura umana, come paloaltonetworks.com, in indirizzi IP a misura di macchina, come 199.167.52.137.

DNS è un protocollo essenziale e fondamentale di Internet. Viene spesso descritto come la “rubrica di Internet”, perché associa nomi di dominio a indirizzi IP (e molto di più, come descritto negli RFC principali per il protocollo).

L’ubiquità del DNS (e la frequente assenza di verifiche) può consentire metodi eleganti e sottili per comunicare e condividere dati al di fuori delle intenzioni del protocollo. Non sorprende che i criminali informatici sappiano che il DNS è ampiamente utilizzato e fidato, il che rende importanti le soluzioni di sicurezza DNS.

Inoltre, dato che il DNS non è destinato all'esfiltrazione di dati, molte organizzazioni non monitorano il traffico DNS in cerca di attività dannose. Di conseguenza, diversi tipi di attacchi basati su DNS lanciati contro le reti aziendali possono essere efficaci, come il tunneling DNS.

Come funziona il tunneling DNS

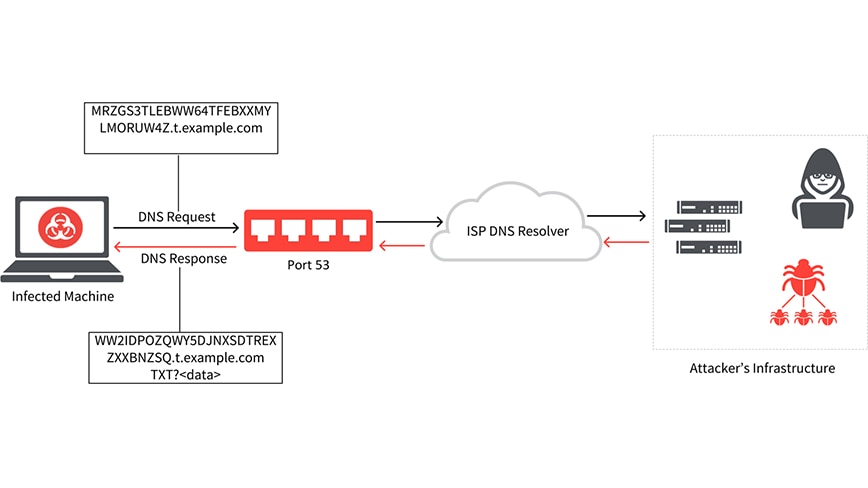

- Gli attacchi di tunneling DNS sfruttano il protocollo DNS per trasferire malware e altri dati attraverso un modello client-server.

- L’aggressore registra un dominio, ad esempio badsite.com. Il name server del dominio indirizza al server dell’aggressore, dove è installato un programma malware di tunneling.

- L’aggressore infetta con un malware un computer, che spesso è protetto da un firewall aziendale. Dato che alle richieste DNS viene sempre consentito di entrare e uscire dal firewall, al computer infetto è permesso inviare una query al resolver DNS, ovvero un server che trasmette le richieste per gli indirizzi IP ai server dei domini principali e di massimo livello.

- Il resolver DNS instrada la query al server command-and-control dell’aggressore, dove è installato il programma di tunneling. Ora, tramite il resolver DNS, si è stabilita una connessione tra la vittima e l'aggressore. Questo tunnel può essere usato per esfiltrare dati o per altre finalità dannose. Dato che non c’è una connessione diretta tra l'aggressore e la vittima, è più difficile risalire al computer dell'aggressore.

Il tunneling DNS esiste da quasi 20 anni. I malware Morto e Feederbot sono stati entrambi usati per questo tipo di aggressione. Recenti attacchi di tunneling includono quelli del gruppo di hacker DarkHydrus, che ha preso di mira entità governative in Medio Oriente nel 2018, e OilRig, che opera dal 2016 ed è ancora attivo.

Prevenire il tunneling DNS

Il DNS è uno strumento molto potente, usato quasi ovunque, che permette alle applicazioni e ai sistemi di cercare risorse e servizi con cui interagire. Il DNS fornisce una base di comunicazione che consente il funzionamento di protocolli più potenti e di più alto livello; questo, però, significa che può essere trascurato dal punto di vista della sicurezza, specialmente se si considera quanti malware vengono distribuiti tramite protocolli e-mail o scaricati dal Web utilizzando l’HTTP.

Per questi motivi, il DNS è la scelta perfetta per gli avversari che cercano un protocollo sempre aperto, trascurato e sottovalutato da sfruttare per le comunicazioni da e verso host compromessi.

Le organizzazioni hanno molti modi per difendersi dal tunneling DNS, che sia utilizzando la Piattaforma di sicurezza di rete di Palo Alto Networks o una tecnologia open-source. La difesa può assumere molte forme, tra cui:

- Blocco dei nomi di dominio (o degli IP o delle regioni di geolocalizzazione) in base alla reputazione nota o al pericolo percepito.

- Regole sulle stringhe di query DNS “dall'aspetto strano”.

- Regole sulla lunghezza, sul tipo o sulle dimensioni delle query DNS in entrata e in uscita.

- Rafforzamento generale dei sistemi operativi client e comprensione delle funzionalità di risoluzione dei nomi e dell’ordine di ricerca specifico.

- Analisi del comportamento dell’utente e/o del sistema che individua automaticamente le anomalie, come l'accesso a nuovi domini, specialmente quando il metodo e la frequenza di accesso sono anomali.

- Il nuovo servizio di sicurezza DNS recentemente introdotto da Palo Alto Networks, incentrato sul blocco degli accessi a nomi di dominio dannosi.

Best practice di sicurezza DNS

- Formare e addestrare il personale addetto alla sicurezza

Implementa un programma di formazione e sensibilizzazione sulla sicurezza per addestrare i dipendenti a identificare minacce dannose. Invitali a prendere precauzioni quando aprono i link per evitare di installare dei malware. L'addestramento sul phishing può aiutarli a imparare a riconoscere, evitare e segnalare attacchi basati sulle e-mail.

- Implementare un programma di threat intelligence

Comprendi lo scenario delle minacce e configura un programma di threat intelligence per avere la consapevolezza dei vari tipi di minacce e tecniche usate oggi dagli aggressori. Con questa conoscenza, puoi assicurarti di avere lo stack di tecnologie adeguato per tenere al sicuro la tua rete.

- Imparare che informazioni possono fornire i dati DNS

Non limitarti a osservare il traffico DNS: raccogliere i registri dei dati DNS è di scarsa utilità, a meno che tu non riesca a capire cos’hai di fronte. Comprendendo i dati, puoi riuscire ad anticipare le minacce a livello di DNS mai viste prima per la tua organizzazione.

- Non tardare a utilizzare un DNS resolver

Se un server DNS è compromesso, potrebbe fornirti risposte false per indirizzare il tuo traffico ad altri sistemi compromessi o consentire un attacco “Man-in-the-Middle”.

- Pianificare in base ai rischi del lavoro da remoto

Sviluppa una strategia per il tuo personale da remoto, che può mettere a rischio dati aziendali sensibili. Metti in guardia dall’utilizzo di Wi-Fi gratuiti o pubblici non protetti, perché gli avversari potrebbero inserirsi facilmente tra i dipendenti e il punto di connessione. Integra l'autenticazione a più fattori e preparati per il rischio di furto o perdita dei dispositivi.

- Adottare un approccio olistico alla sicurezza di rete

Assumi un approccio olistico alla sicurezza di rete e assicurati di avere le funzionalità giuste, che possano affrontare vari vettori di attacco nella tua rete ed essere facilmente integrate nell’intero stack di sicurezza. Quando valuti le soluzioni dei fornitori, è importante fare confronti diretti nel proof-of-concept. Ogni ambiente è diverso, e non sono ancora stati stabiliti test indipendenti e svincolati dai fornitori per la sicurezza a livello di DNS.

- Automatizzare le risposte, non solo gli avvisi

Per proteggere la tua organizzazione, devi automatizzare non solo gli avvisi, ma anche le risposte. La velocità con cui vengono attuate le minacce rende avvisi e segnali inefficaci. Quando una minaccia viene identificata, potrebbe già essere troppo tardi. Il team addetto alla sicurezza deve essere in grado di stabilire automaticamente le minacce e mettere in quarantena sistemi potenzialmente infetti prima che vengano fatti altri danni. Per assicurarti che la tua organizzazione stia seguendo le best practice e ottimizzando il servizio Sicurezza DNS di Palo Alto Networks, esegui una valutazione delle best practice.

Come puoi impedire ai malintenzionati di usare il DNS contro di te? Leggi il nostro white paper per scoprire i passaggi che puoi intraprendere per fermare gli attacchi al DNS.