- 1. Perché il software per la sicurezza degli endpoint è importante

- 2. Vantaggi del software per la sicurezza degli endpoint

- 3. Sicurezza degli endpoint vs. Antivirus

- 4. Come funziona il software per la sicurezza degli endpoint

- 5. Piattaforme di protezione endpoint (EPP)

- 6. Tecnologie avanzate di protezione degli endpoint

- 7. Selezionare la giusta soluzione di sicurezza endpoint.

- 8. Domande frequenti sul software di sicurezza endpoint

- Perché il software per la sicurezza degli endpoint è importante

- Vantaggi del software per la sicurezza degli endpoint

- Sicurezza degli endpoint vs. Antivirus

- Come funziona il software per la sicurezza degli endpoint

- Piattaforme di protezione endpoint (EPP)

- Tecnologie avanzate di protezione degli endpoint

- Selezionare la giusta soluzione di sicurezza endpoint.

- Domande frequenti sul software di sicurezza endpoint

Che cos'è il software di sicurezza endpoint?

- Perché il software per la sicurezza degli endpoint è importante

- Vantaggi del software per la sicurezza degli endpoint

- Sicurezza degli endpoint vs. Antivirus

- Come funziona il software per la sicurezza degli endpoint

- Piattaforme di protezione endpoint (EPP)

- Tecnologie avanzate di protezione degli endpoint

- Selezionare la giusta soluzione di sicurezza endpoint.

- Domande frequenti sul software di sicurezza endpoint

Il software di sicurezza endpoint è un componente critico del quadro di cybersecurity di qualsiasi organizzazione. Si rivolge in particolare ai dispositivi connessi alla rete aziendale, noti come endpoint, tra cui laptop, desktop, smartphone, tablet, server e persino Dispositivi IoT (Internet of Things).

La funzione principale di questo software è quella di rilevare, prevenire e rispondere alle minacce che questi dispositivi possono incontrare. Data la diversità e il numero di endpoint nelle aziende moderne, la sfida di proteggerli è notevole.

Perché il software per la sicurezza degli endpoint è importante

Le minacce informatiche si evolvono rapidamente, con l'emergere costante di nuovi malware, ransomware e attacchi di phishing. Il software di sicurezza degli endpoint impiega varie tecniche per combattere queste minacce, tra cui la protezione antivirus e antimalware, la gestione del firewall e i sistemi di rilevamento minacce.

Inoltre, spesso incorpora funzioni avanzate come l'apprendimento automatico e l'analisi comportamentale per identificare e neutralizzare le minacce zero-day, ovvero nuovi attacchi inediti che potrebbero sfuggire alle misure di sicurezza tradizionali.

Una sicurezza efficace degli endpoint va oltre la semplice difesa dalle minacce esterne. È fondamentale per garantire l'integrità dei dati e la conformità agli standard normativi. Il monitoraggio e il controllo dell'accesso e del trasferimento dei dati tra i dispositivi aiuta a prevenire le violazioni dei dati e la perdita di informazioni sensibili. Questo aspetto è particolarmente cruciale nei settori soggetti a severe normative sulla protezione dei dati, come l'assistenza sanitaria e la finanza.

Poiché le organizzazioni continuano ad abbracciare il lavoro da remoto e la trasformazione digitale, il numero e la varietà di endpoint aumentano, ampliando la superficie di attacco per le potenziali minacce informatiche. Questo rende indispensabile l'adozione e l'aggiornamento continuo di soluzioni di sicurezza endpoint resilienti per salvaguardare le risorse organizzative e mantenere la continuità operativa.

Vantaggi del software per la sicurezza degli endpoint

Distribuire un software di sicurezza endpoint è fondamentale per mantenere l'integrità e la riservatezza dei dati. Riduce in modo significativo il rischio di attacchi informatici, fornendo un robusto meccanismo di difesa contro varie forme di malware, come ransomware e tentativi di phishing.

Un altro vantaggio chiave è il miglioramento della conformità normativa. Molti settori operano in base a normative severe in materia di protezione dei dati e della privacy. Il software di sicurezza endpoint assicura che le organizzazioni soddisfino questi requisiti, fornendo strumenti per la crittografia dei dati, il trasferimento sicuro dei dati e tracce di audit dettagliate. Questo aiuta a evitare multe salate e a creare fiducia con i clienti e gli stakeholder, dimostrando l'impegno per la sicurezza dei dati.

Le soluzioni di sicurezza endpoint giocano un ruolo fondamentale anche nel mantenimento dell'efficienza operativa. Prevenendo le interruzioni causate dagli attacchi informatici, le organizzazioni possono assicurarsi che le loro operazioni si svolgano senza problemi, senza i tempi di inattività dovuti alle violazioni della sicurezza. Questo è particolarmente importante nell'ambiente aziendale di oggi, caratterizzato da ritmi frenetici, dove anche le interruzioni minori possono avere implicazioni finanziarie significative.

Inoltre, l'adattabilità del software di sicurezza endpoint al panorama in evoluzione delle minacce informatiche offre alle organizzazioni un meccanismo di difesa dinamico. L'incorporazione di tecnologie avanzate come l'apprendimento automatico consente a questi sistemi di imparare dalle nuove minacce, migliorando continuamente le loro capacità di rilevamento e prevenzione.

Sicurezza degli endpoint vs. Antivirus

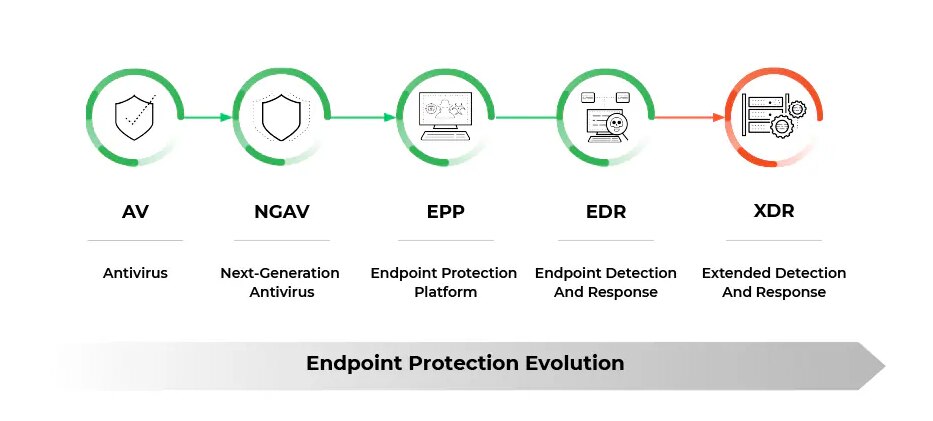

Tradizionalmente, il software antivirus è stato la soluzione principale per rilevare e rimuovere il software dannoso sui singoli dispositivi. Approfondendo le distinzioni fondamentali, il software antivirus serve principalmente come prima linea di difesa contro il malware noto, utilizzando metodi di rilevamento basati sulle firme.

Questo approccio, pur essendo essenziale, spesso non è all'altezza degli exploit zero-day e delle sofisticate minacce informatiche che si evolvono continuamente. I programmi antivirus, per loro natura, si concentrano sull'identificazione e l'eliminazione immediata dei virus su un singolo dispositivo, lasciando un vuoto nella più ampia sicurezza di rete.

La sicurezza degli endpoint colma questa lacuna adottando una strategia completa che va oltre la rimozione del malware. Integra una suite di strumenti di sicurezza, comprese le tradizionali funzionalità antivirus. I firewall e i sistemi di prevenzione delle intrusioni rafforzano il perimetro della rete, mentre i meccanismi di rilevamento e risposta degli endpoint (EDR) offrono approfondimenti sui modelli e sui comportamenti delle minacce. Questa strategia di difesa a più livelli assicura il rilevamento delle minacce note e l'identificazione delle attività anomale che potrebbero indicare una violazione.

Un'altra differenza fondamentale risiede nell'ambito della protezione. Mentre le soluzioni antivirus sono in genere installate sui singoli dispositivi, la sicurezza degli endpoint fornisce una piattaforma di gestione centralizzata che supervisiona tutti i dispositivi connessi. Questa visione olistica consente agli amministratori di applicare le politiche di sicurezza, di eseguire la gestione delle patch e di rispondere agli incidenti in modo più efficace su tutta la rete.

Integrazione e protezione completa

La sinergia tra antivirus e sicurezza degli endpoint apre la strada a un ambiente digitale più fortificato.

Con il suo rilevamento basato sulle firme, il software antivirus tradizionale eccelle nel respingere il malware conosciuto. Se abbinata alle funzionalità avanzate dei sistemi di sicurezza endpoint, la protezione si estende oltre la semplice rimozione del malware, fino ad arrivare ad una posizione proattiva contro i sofisticati attacchi informatici.

I sistemi di sicurezza endpoint migliorano questo livello di protezione incorporando firewall e sistemi di prevenzione delle intrusioni, che agiscono come guardiani contro gli accessi non autorizzati.

L'inclusione di meccanismi di rilevamento e risposta degli endpoint (EDR) arricchisce ulteriormente questo quadro di sicurezza. Gli strumenti EDR approfondiscono le complessità dei modelli e dei comportamenti delle minacce, offrendo approfondimenti fondamentali per prevenire potenziali violazioni. Questa profondità di analisi e capacità di risposta segna un'evoluzione significativa rispetto alla natura reattiva delle soluzioni antivirus tradizionali.

La gestione centralizzata è un'altra pietra miliare di questo approccio integrato. A differenza delle soluzioni antivirus che operano in silos, i sistemi di sicurezza di rete offrono una piattaforma unificata per la supervisione di tutti i dispositivi connessi alla rete. Questa supervisione centralizzata facilita un'implementazione più coerente ed efficiente delle politiche di sicurezza, della gestione delle patch e della risposta agli incidenti. Consente agli amministratori di identificare rapidamente le vulnerabilità e di orchestrare difese coordinate, riducendo in modo significativo la finestra di opportunità per gli avversari informatici.

Come funziona il software per la sicurezza degli endpoint

Il software per la sicurezza degli endpoint stabilisce un perimetro difensivo intorno a ciascun endpoint collegato a una rete, proteggendo efficacemente questi nodi dalle attività dannose. Esamina il traffico di rete in entrata e in uscita alla ricerca di segni di minacce, impiegando metodi di rilevamento minacce basati su firme, euristiche e comportamenti per identificare e bloccare malware e altri attacchi informatici.

Il rilevamento basato sulle firme si basa su un database di firme di minacce conosciute, mentre i metodi euristici e basati sul comportamento analizzano i modelli e le anomalie che potrebbero indicare una minaccia nuova o in evoluzione.

Questo quadro strategico difende da un'ampia gamma di minacce informatiche e supporta la conformità normativa e gli sforzi di protezione dei dati, rendendolo una pietra miliare delle moderne strategie di cybersecurity.

Meccanismi di protezione

Il software di sicurezza endpoint offre diversi meccanismi di protezione, tra cui la scansione in tempo reale per intercettare le minacce nel momento in cui si verificano e le scansioni programmate per garantire una vigilanza continua contro le potenziali vulnerabilità.

La crittografia è fondamentale per salvaguardare i dati in transito e a riposo, rendendoli incomprensibili agli utenti non autorizzati. Inoltre, il controllo delle applicazioni impedisce l'esecuzione di programmi non approvati, riducendo il rischio di infiltrazione di malware.

Gestione e controllo centralizzati

La gestione e il controllo centralizzati consentono agli amministratori di distribuire le politiche, gestire gli aggiornamenti di sicurezza e rispondere agli incidenti da un'unica console, garantendo coerenza e facilità di gestione su tutti gli endpoint. Centralizzando la supervisione, le organizzazioni ottengono una visibilità completa della loro postura di sicurezza, consentendo un rilevamento e una correzione tempestivi delle minacce.

Piattaforme di protezione endpoint (EPP)

Le piattaforme di protezione degli endpoint (EPP) offrono una soluzione unificata per proteggere gli endpoint da attività dannose e accessi non autorizzati. Integrando varie tecnologie di sicurezza, gli EPP forniscono un approccio olistico alla protezione del perimetro digitale di un'organizzazione.

L'adozione degli EPP è fondamentale per rafforzare la difesa di un'organizzazione contro il panorama in continua evoluzione delle minacce informatiche. Fornendo una protezione completa e l'adattabilità ad ambienti mutevoli, gli EPP svolgono un ruolo fondamentale nel mantenere l'integrità e la disponibilità delle risorse organizzative.

Componenti e caratteristiche

Gli EPP comprendono in genere diversi componenti e funzioni vitali, tra cui, ma non solo, la protezione dal malware in tempo reale, l'intelligence sulle minacce e le funzionalità di rilevamento e risposta degli endpoint (EDR). Questi elementi lavorano in tandem per rilevare, prevenire e rispondere alle minacce, garantendo una copertura completa su tutti gli endpoint.

L'inclusione di funzionalità EDR all'interno degli EPP segna un'evoluzione significativa rispetto alle soluzioni antivirus tradizionali, offrendo funzionalità avanzate di ricerca minacce e mitigazione, fondamentali per identificare e neutralizzare attacchi sofisticati.

Modelli di distribuzione.

La scelta del giusto modello di distribuzione per le piattaforme di protezione endpoint (EPP) è cruciale per massimizzare la loro efficacia e garantire una perfetta integrazione con l'infrastruttura IT esistente. Le organizzazioni possono scegliere tra modelli di distribuzione locali, basati sul cloud o ibridi, ciascuno con vantaggi e considerazioni distinte.

Distribuzione locale.

La distribuzione locale consente il controllo completo dell'infrastruttura EPP, offrendo una maggiore personalizzazione e sicurezza. Le organizzazioni favoriscono questo modello soprattutto in presenza di severi requisiti di conformità normativa o in presenza di notevoli risorse IT interne. La sfida principale risiede nel significativo investimento iniziale in hardware e nei costi di manutenzione continua.

Distribuzione basata sul cloud.

D'altra parte, la distribuzione basata sul cloud offre flessibilità e scalabilità, rendendola un'opzione interessante per le aziende di tutte le dimensioni. Elimina la necessità di un investimento iniziale sostanziale in hardware e riduce l'onere per i team IT interni, poiché il fornitore di EPP gestisce l'infrastruttura.

Il modello cloud facilita la distribuzione e gli aggiornamenti più rapidi, assicurando che le misure di protezione siano sempre aggiornate. Tuttavia, le organizzazioni devono valutare attentamente le politiche di sicurezza e di privacy del fornitore scelto, per mitigare qualsiasi rischio potenziale.

Distribuzione ibrida.

I modelli di distribuzione ibridi combinano il meglio dei due mondi, consentendo di gestire le operazioni sensibili in locale e sfruttando il cloud per la scalabilità e la facilità di gestione. Questo modello è ideale per le organizzazioni che stanno passando al cloud o per quelle con esigenze operative diverse.

La scelta del modello di distribuzione appropriato richiede una comprensione approfondita delle esigenze organizzative, dei requisiti normativi e delle minacce specifiche da affrontare. Questa decisione ha un impatto diretto sull'efficacia dell'EPP nel salvaguardare gli endpoint dalle minacce informatiche sempre più sofisticate.

Tecnologie avanzate di protezione degli endpoint

Le tecnologie di protezione avanzate rilevano e rispondono agli incidenti e prevedono e prevengono i potenziali attacchi prima che si verifichino.

Rilevamento e risposta degli endpoint (EDR)

Endpoint Detection and Response (EDR) si distingue perché offre il monitoraggio e l'analisi in tempo reale dei dati degli endpoint. Le soluzioni EDR sono progettate per identificare le attività sospette, fornendo ai team addetti alla sicurezza gli approfondimenti necessari per rispondere rapidamente alle minacce.

Rilevamento e risposta estesi (XDR)

Espandendo le capacità dell'EDR, Extended Detection and Response (XDR) integra i dati provenienti da varie fonti al di là degli endpoint, come reti e servizi cloud. Questo approccio olistico migliora la visibilità dell'intero ambiente digitale, consentendo un rilevamento più accurato delle minacce e un meccanismo di risposta coordinato. I sistemi XDR sfruttano l'interconnessione di diversi componenti di sicurezza per offrire una strategia di difesa completa contro gli attacchi complessi.

Rilevamento e risposta gestiti (MDR)

I servizi Managed Detection and Response (MDR) adottano un approccio diverso, combinando la tecnologia con l'esperienza umana. Le organizzazioni che optano per l'MDR ricevono un monitoraggio e un'analisi continui della loro posizione di sicurezza, beneficiando delle conoscenze specialistiche di analisti di sicurezza esterni. Questo modello consente una rapida identificazione e mitigazione delle minacce, sollevando i team interni dall'onere delle operazioni di sicurezza quotidiane. I fornitori di MDR adattano i loro servizi alle esigenze uniche di ogni organizzazione, garantendo una soluzione di sicurezza flessibile ed efficace.

Selezionare la giusta soluzione di sicurezza endpoint.

La scelta della giusta soluzione di sicurezza endpoint è fondamentale per salvaguardare l'ecosistema digitale di un'organizzazione. Il processo prevede la valutazione di varie soluzioni in base a criteri personalizzati in base alle esigenze specifiche dell'organizzazione e al contesto operativo. Per le piccole imprese, le considerazioni potrebbero differire in modo significativo da quelle delle imprese più grandi, spesso a causa dei limiti delle risorse e dei diversi profili di rischio.

I criteri di valutazione includono i seguenti:

- Efficacia delle capacità di rilevamento e risposta alle minacce.

- Facilità di integrazione con l'infrastruttura IT esistente

- Scalabilità ed economicità. Inoltre

- Capacità di fornire una visibilità completa su tutti gli endpoint.

- Supportare le attività di conformità normativa.

Data la natura in evoluzione delle minacce informatiche e la crescente complessità degli ambienti IT, la scelta di una soluzione che possa adattarsi e scalare con l'organizzazione è fondamentale. Questa decisione influisce sulla posizione di sicurezza immediata dell'organizzazione e sulla sua resilienza a lungo termine contro le minacce informatiche.