-

- Cosa fa un firewall?

- Tipi di firewall

- Caratteristiche del firewall

- Vantaggi dei firewall

- Sfide del firewall

- Minacce e vulnerabilità del firewall

- Configurazione del firewall

- Architettura del firewall

- Regole del firewall

- Le migliori pratiche del firewall

- Che cos'è il Firewall as a Service (FWaaS)?

- Confronto tra i firewall e altre tecnologie di sicurezza

- Storia dei firewall

- Domande frequenti

Indice dei contenuti

-

La storia dei firewall | Chi ha inventato il firewall?

- Cronologia della storia del firewall

- Storia antica-1980: I predecessori del firewall

- 1990s: La prima generazione di firewall: i firewall a filtraggio di pacchetti.

- Primi anni 2000: Seconda generazione di firewall - firewall statici

- 2008: Terza generazione di firewall - Firewall di nuova generazione

- 2020: Quarta generazione di firewall: i NGFW alimentati a LN

- Storia dei firewall FAQ

-

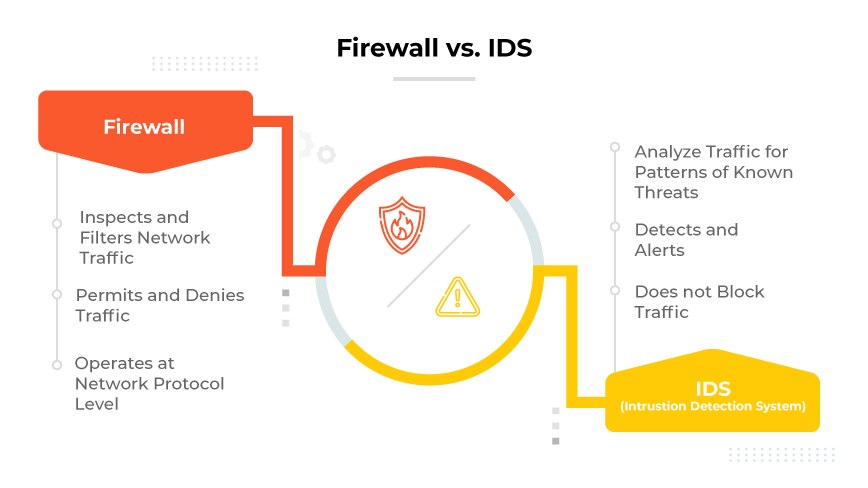

IPS. vs. IDS vs. Firewall: Quali sono le differenze?

- Che cos'è un firewall?

- Che cos'è un sistema di rilevamento delle intrusioni (IDS)?

- Che cos'è un sistema di prevenzione delle intrusioni (IPS)?

- Quali sono le differenze tra firewall, IDS e IPS?

- Quali sono le somiglianze tra un firewall, un IDS e un IPS?

- Un firewall e un IDS o IPS possono lavorare insieme?

- Domande frequenti su IDS vs. IPS vs. Firewall

Che cos'è un firewall? | Definizione di firewall

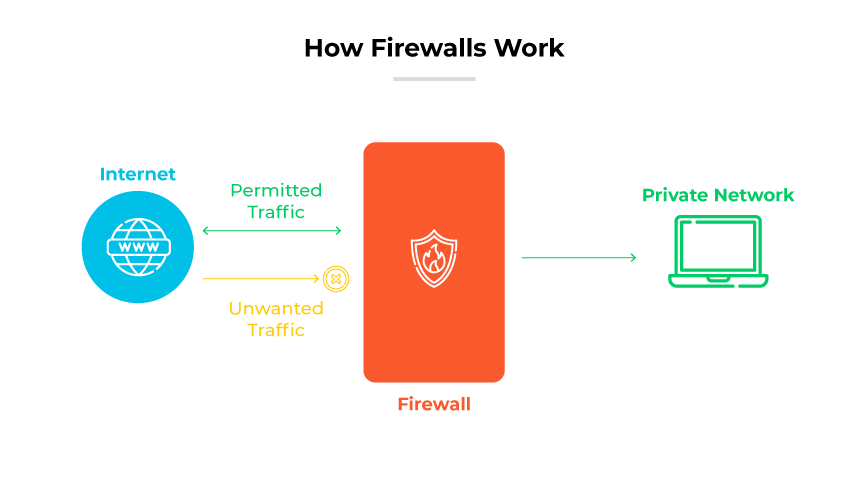

Un firewall è una soluzione di sicurezza di rete che monitora e regola il traffico in base a regole di sicurezza definite e accetta, rifiuta o elimina il traffico di conseguenza.

Indice dei contenuti

I firewall fungono da barriera tra le reti private e quelle esterne, controllando e filtrando i dati in base alle regole di sicurezza impostate. Utilizzando queste regole, i firewall decidono se consentire, bloccare o eliminare i dati per proteggere la rete. I fattori di forma includono hardware, software o un mix di entrambi. Questo processo garantisce l'accesso solo al traffico sicuro e legittimo.

Cosa fa un firewall?

La funzione di un firewall è quella di mettere in sicurezza gli host della rete monitorando e gestendo il flusso di traffico. Gli host di rete sono dispositivi (ad esempio, computer) che comunicano all'interno di una rete. I loro scambi possono avvenire all'interno di una rete interna o tra reti interne ed esterne.

Il ruolo del firewall nella sicurezza informatica è fondamentale. Serve come prima linea di difesa, esaminando e controllando il traffico di rete per sventare potenziali minacce informatiche. Mantenendo una barriera vigile tra reti fidate e non fidate, i sistemi firewall sono fondamentali per garantire la sicurezza digitale dei beni e dei dati di un'organizzazione.

I firewall filtrano ed esaminano i pacchetti in base ai loro set di regole. Se un pacchetto non soddisfa i criteri stabiliti, l'ingresso viene negato. Un pacchetto è un pezzo di dati formattato e attrezzato per la trasmissione online. I pacchetti trasportano tutti i dati trasferiti su Internet. Contengono i dati principali, le informazioni sull'origine dei dati, il porto di destinazione e altri dettagli rilevanti.

La Stateful Packet Inspection è un concetto fondamentale. Ogni pacchetto viene esaminato nel contesto della sessione di origine. Questo assicura che il viaggio di ogni pacchetto - origine, destinazione e percorso - sia noto, consentendo una valutazione completa contro le potenziali minacce.

I firewall si basano su diverse tecnologie e metodologie per distinguere il traffico di rete legittimo dalle attività potenzialmente dannose. Fondamentalmente, l'accesso con privilegi minimi stabilisce che le entità devono accedere solo a ciò di cui hanno bisogno. Impostando le politiche in linea con questo principio, gli utenti non introducono inavvertitamente minacce.

Inoltre, conducono un'ispezione rigorosa del traffico. Confrontano i dati in arrivo con i database di firme di minacce conosciute. Se il traffico si allinea a un modello di minaccia noto, viene bloccato. È importante notare che affidarsi esclusivamente alle firme conosciute non è sufficiente a causa della natura dinamica delle minacce informatiche. Le soluzioni devono aggiornare costantemente i database con i modelli di minaccia emergenti e impiegare metodi avanzati per rilevare minacce mai viste prima.

Il modo in cui un firewall tratta il traffico di rete in entrata e in uscita è diverso. Il traffico in entrata, o nord-sud, proviene da fonti esterne come Internet. Poiché questo traffico potrebbe trasportare URL dannosi o malware, i firewall lo ispezionano accuratamente, verificando l'eventuale presenza di minacce e assicurandosi che nessun elemento dannoso penetri nel perimetro. Il traffico est-ovest, o interno, si muove tra diverse sezioni di una rete interna. Anche se potrebbe sembrare più sicuro, è fondamentale ispezionare questo traffico, perché le minacce possono aggirare il perimetro o entrare attraverso altri mezzi.

Approfondite il modo in cui i firewall esaminano e filtrano il traffico di rete per garantire il passaggio solo del traffico autorizzato e sicuro leggendo Cosa fa un firewall? |Come funzionano i firewall.

Tipi di firewall

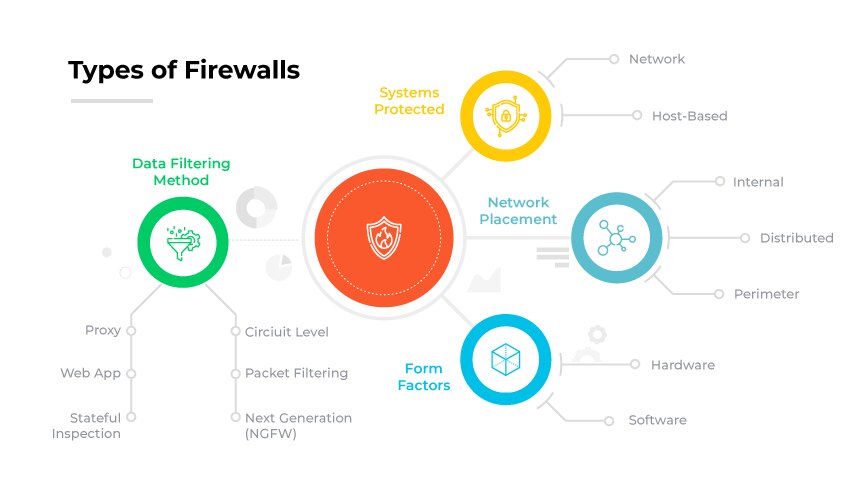

I firewall sono tipicamente classificati in base ai sistemi che proteggono, ai fattori di forma, al posizionamento all'interno dell'infrastruttura di rete o al modo in cui filtrano i dati.

Tipi di firewall per sistemi protetti

Firewall di rete

Protegge un'intera rete monitorando e controllando il traffico in entrata e in uscita in base a criteri di sicurezza predeterminati.

Firewall basato su host

Installati su singoli dispositivi o host, monitorano il traffico in entrata e in uscita da quel dispositivo specifico.

Tipi di firewall per fattori di forma

Firewall hardware

Un firewall hardware è un dispositivo fisico individuale installato tra gli elementi della rete e i dispositivi collegati.

Firewall software

Un firewall software è un fattore di forma software piuttosto che un'apparecchiatura fisica, che può essere distribuito su server o macchine virtuali per proteggere gli ambienti cloud.

I tipi includono i firewall container, i firewall virtuali (noti anche come firewall cloud) e i firewall di servizi gestiti.

Scopra come i firewall software possono essere distribuiti sui server o sulle macchine virtuali per proteggere gli ambienti cloud leggendo il nostro articolo, Che cos'è un firewall software?

Tipi di firewall per posizionamento nell'infrastruttura di rete.

Firewall interno

Questi sono posizionati all'interno di una rete, piuttosto che ai margini, per proteggere dalle minacce interne.

Firewall distribuito

Si tratta di un approccio scalabile, in cui la soluzione viene distribuita su più dispositivi o server.

Firewall perimetrale

Posizionato sul bordo o sul confine di una rete, questo firewall controlla il traffico in entrata o in uscita dalla rete.

Tipi di firewall per metodo di filtraggio dei dati

Firewall di nuova generazione (NGFW)

Una tecnologia più sofisticata, l'NGFW combina le capacità tradizionali con funzionalità avanzate come i sistemi di prevenzione delle intrusioni (IPS) e l'ispezione del traffico crittografato.

Firewall con filtraggio dei pacchetti

Questa tecnologia esamina ogni pacchetto di dati inviato alla rete. Se il pacchetto corrisponde a un set di regole di sicurezza stabilito, viene consentito; altrimenti, viene negato.

Gateway a livello di circuito

Funzionando a livello di sessione, assicurano la validità dei pacchetti in un tentativo di connessione. Una volta convalidata, è consentita una connessione persistente tra le reti.

Firewall per applicazioni web

Specificamente progettata per proteggere le applicazioni web, questa soluzione filtra, monitora e blocca il traffico HTTP da e verso le applicazioni web, difendendo dalle minacce come il cross-site scripting e lo Scripting intersito.

Firewall Proxy

Operando a livello di applicazione, questa soluzione funge da intermediario per le richieste dei clienti. Valuta le richieste rispetto a un set di regole di sicurezza e blocca o consente di conseguenza.

Firewall Stateful Inspection

A differenza dei firewall stateless, questi ricordano le connessioni attive passate. Le decisioni si basano su regole impostate e sul contesto, monitorando lo stato delle connessioni attive.

Scopra maggiori dettagli su ciascun tipo di firewall leggendo il nostro articolo, Tipi di firewall definiti e spiegati.

Caratteristiche del firewall

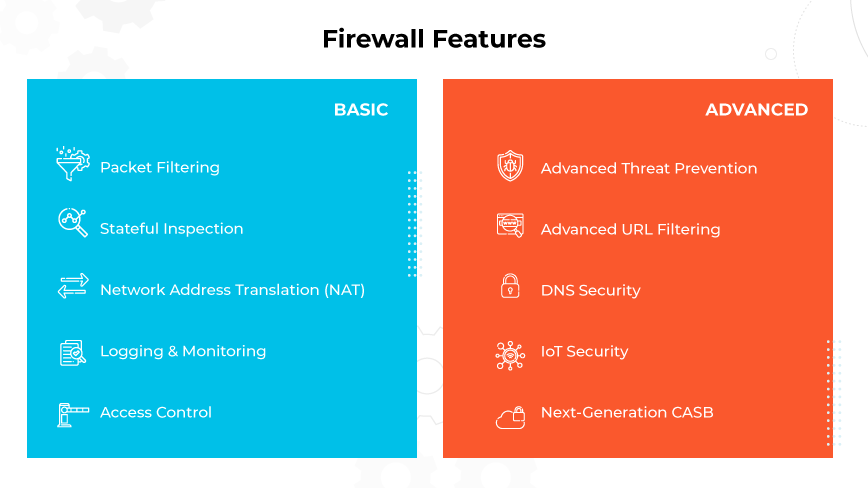

Con l'evoluzione dei tempi, i metodi di protezione aziendale devono adattarsi. È importante notare che i firewall tradizionali forniscono una difesa di base, ma i firewall di nuova generazione (NGFW), comprese le versioni dotate di ML, riflettono le minacce digitali avanzate di oggi. Questi firewall fondono tecnologie vecchie e nuove per una maggiore sicurezza di rete.

Caratteristiche di base del firewall

Filtraggio dei pacchetti

Il filtraggio dei pacchetti valuta i pacchetti di dati che passano attraverso un firewall. In base a criteri predeterminati, come gli indirizzi IP di origine e di destinazione o i numeri di porta, il firewall decide se consentire o bloccare ogni pacchetto.

Ispezione Stateful

L'ispezione stateful monitora le connessioni attive di una rete. Tracciando lo stato e gli attributi di ogni pacchetto di dati, si assicura che passi solo il traffico legittimo, migliorando la sicurezza.

Traduzione degli indirizzi di rete (NAT)

Il NAT modifica l'indirizzo IP di origine o di destinazione dei pacchetti di dati. In questo modo non solo si conservano gli indirizzi IP, ma si nascondono anche le strutture interne della rete, rendendo più difficile per i potenziali aggressori ottenere informazioni sulla rete.

Registrazione e monitoraggio

La registrazione conserva i record delle attività della rete. Questo fornisce approfondimenti sui modelli di traffico, aiutando a valutare le vulnerabilità e facilitando risposte tempestive a potenziali violazioni della sicurezza.

Controllo degli accessi

Il controllo degli accessi regola quali entità possono comunicare con il sistema. Definendo una serie di regole, i firewall determinano quali utenti, sistemi o indirizzi IP possono accedere o meno alle risorse della rete.

Funzioni avanzate del firewall

Threat Prevention avanzata

I moderni firewall incorporano l'Advanced Threat Prevention per contrastare istantaneamente gli attacchi zero-day. Utilizzando motori di apprendimento profondo in linea, questa funzione offre una difesa superiore contro i nuovi tentativi di exploit e i meccanismi di comando e controllo. Inoltre, supporta flussi di lavoro automatizzati per i formati di firma ampiamente accettati.

Filtro URL avanzato

L'URL Filtering avanzato nei prodotti firewall all'avanguardia impiega il deep learning in linea per analizzare il traffico web in tempo reale. Questa tecnologia blocca efficacemente sia le minacce note che quelle nuove basate sul web, come il phishing e il malware, garantendo un'esplorazione Web più sicura.

Sicurezza DNS

DNS Security, presente nella tecnologia firewall contemporanea, utilizza l'analisi predittiva e l'apprendimento automatico per sventare gli attacchi sofisticati che sfruttano il DNS. La sua stretta integrazione con il firewall automatizza le protezioni, fornendo approfondimenti sulle minacce ed eliminando la necessità di strumenti separati.

Sicurezza IoT

IoT Security offre un solido approccio di sicurezza Zero Trust per i Dispositivi IoT, combinando visibilità, prevenzione e applicazione. Con l'integrazione del machine learning, i firewall moderni possono segmentare le reti in base al contesto, riducendo il rischio e salvaguardando i Dispositivi IoT e IT da varie minacce.

CASB di nuova generazione

L'attuale tecnologia firewall introduce il CASB di nuova generazione per proteggere le applicazioni SaaS in tempo reale in tutte le aziende. A differenza delle soluzioni CASB di nuova gen tradizionali, la versione di prossima generazione offre una protezione completa dei dati, adattandosi alle esigenze in evoluzione dei lavoratori distribuiti.

Vantaggi dei firewall

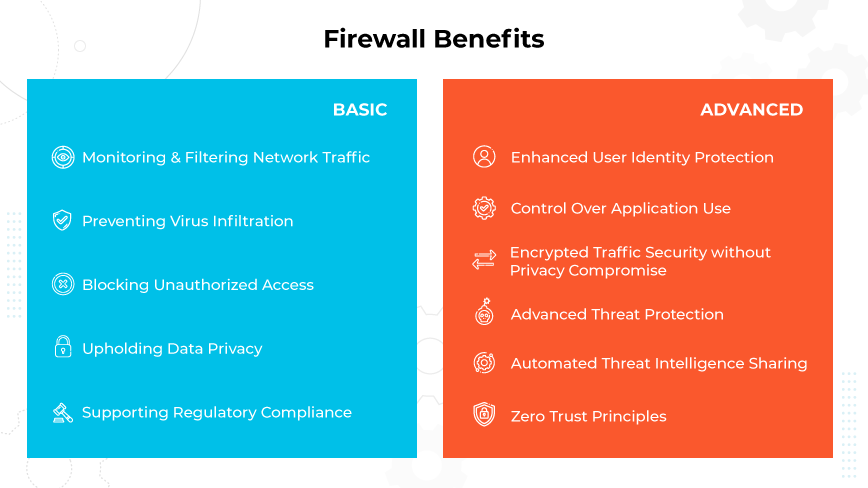

Vantaggi del firewall di base

Monitoraggio e filtraggio del traffico di rete

Un firewall supervisiona tutti i pacchetti di dati su una rete, utilizzando principalmente l'ispezione stateful per monitorare le connessioni attive. Agendo come una barriera iniziale, filtra le informazioni in arrivo, assicurando che i dati o i modelli dannosi vengano bloccati, salvaguardando così la rete interna.

Prevenire l'infiltrazione di virus

I firewall, insieme al software antivirus, costituiscono una barriera efficace contro i virus in evoluzione. Analizzando le intestazioni dei pacchetti di dati, identificano e neutralizzano i modelli dannosi. I firewall di nuova generazione (NGFW) elevano ulteriormente questa difesa, catturando anche i virus più avanzati.

Blocco dell'accesso non autorizzato

Dato l'aumento dei tentativi di accesso non autorizzato, i firewall fungono da gatekeeper per tutti i punti di ingresso digitali. I firewall di rete, in particolare, sfruttano i controlli di accesso per garantire che solo le fonti fidate interagiscano con il sistema.

Salvaguardare la privacy dei dati

I firewall controllano i dati che entrano o escono da una rete, assicurando che l'accesso non autorizzato sia impedito e che i dati privati rimangano riservati. Sono essenziali per proteggere le informazioni aziendali sensibili dalle minacce esterne nel panorama digitale.

Sostenere la conformità normativa.

I firewall applicano una protezione dei dati rigorosa, controllando e registrando l'accesso alle informazioni sensibili. Questi registri servono come prove vitali per gli audit normativi. Mantenendo l'integrità dei dati e offrendo registri verificabili, i firewall aiutano le organizzazioni a rimanere conformi e a promuovere la fiducia.

Vantaggi del firewall avanzato

Protezione dell'identità dell'utente migliorata

I moderni firewall identificano con precisione gli utenti, assicurando che le politiche di sicurezza rispondano alle specifiche esigenze aziendali. Questo controllo preciso consente solo a determinati gruppi di utenti di eseguire determinate attività.

Controllo sull'uso dell'applicazione

I firewall sofisticati possono identificare e controllare l'accesso alle applicazioni, assicurando che vengano utilizzate solo quelle approvate. Questo equilibrio garantisce la sicurezza, consentendo al contempo la flessibilità dell'applicazione in base alle esigenze aziendali.

Sicurezza del traffico criptato senza compromettere la privacy

I firewall avanzati possono decriptare il traffico dannoso senza compromettere la privacy dell'utente, consentendo un esame approfondito delle potenziali minacce senza violare i diritti dell'utente.

Protezione avanzata dalle minacce

Con l'intensificarsi delle minacce informatiche, molti firewall contemporanei offrono soluzioni integrate per la protezione attraverso vari vettori di attacco, garantendo la difesa contro le minacce note ed emergenti.

Condivisione automatizzata dell'intelligence sulle minacce.

Alcuni firewall avanzati automatizzano il rilevamento, l'analisi e la risposta alle minacce, raccogliendo informazioni a livello globale per aggiornamenti tempestivi della sicurezza.

Principi di fiducia zero

I firewall avanzati enfatizzano l'approccio Zero Trust, richiedendo una convalida e un'autenticazione coerente per tutte le azioni di rete, assicurando che ogni potenziale minaccia venga rilevata e affrontata.

Esplori come i progressi moderni hanno portato a caratteristiche e vantaggi del firewall ancora più sofisticati, leggendo Quali sono i vantaggi di un firewall?

Sfide del firewall

Selezione di un firewall appropriato

Il mercato offre vari tipi, dal filtraggio dei pacchetti di base a quello avanzato di nuova generazione con funzioni avanzate. Il processo di selezione richiede una chiara comprensione delle esigenze organizzative. Spesso le organizzazioni distribuiscono più soluzioni per garantire un equilibrio ottimale tra sicurezza, efficienza dei costi e prestazioni.

Configurazione efficace

La configurazione corretta è fondamentale. Poiché non esiste un'impostazione universale adatta a tutti, è essenziale personalizzare funzioni come la segmentazione della rete, la prioritizzazione della larghezza di banda e il controllo delle applicazioni. Le politiche dettagliate che specificano i servizi, le applicazioni e le reti consentite sono utili.

Aggiornamenti regolari

Il panorama delle minacce si evolve costantemente. Pertanto, i firewall richiedono aggiornamenti periodici per risolvere le vulnerabilità e aggiornare le definizioni del traffico ostile. Per garantire la massima protezione, è consigliabile un programma di revisione e aggiornamento coerente. Prima di aggiornare, è fondamentale valutare gli impatti, come le potenziali interruzioni o i problemi di prestazioni.

Gestione delle regole e delle politiche

Con il tempo e il mutare delle circostanze, le regole e le politiche devono essere riviste. Aggiungere continuamente regole può portare a un sistema ingombro, con possibili problemi di prestazioni e potenziali vulnerabilità. Strumenti di gestione efficaci offrono approfondimenti su quali regole sono ridondanti o necessitano di ottimizzazione.

Prevenire i falsi positivi

Politiche troppo rigide potrebbero identificare erroneamente il traffico legittimo come una minaccia. Sebbene le regole rigorose siano preferibili a quelle permissive, possono ostacolare le attività degli utenti finali. Le regole e le configurazioni personalizzate diventano essenziali per differenziare tipi di traffico specifici. Nel tempo, la comprensione dei profili di traffico giornalieri può ridurre queste sfide, offrendo una migliore protezione.

Monitoraggio e gestione degli avvisi

Il monitoraggio continuo delle prestazioni e della disponibilità è fondamentale. Le metriche relative al funzionamento del dispositivo aiutano a rilevare precocemente i potenziali problemi. Per esempio, il monitoraggio del failover del dispositivo ad alta disponibilità può identificare possibili bug del software o problemi hardware prima che si aggravino.

Gestione del cambiamento in ambienti dinamici

I sistemi IT subiscono cambiamenti costanti. Con ogni aggiunta alla rete, le regole devono essere aggiornate. A volte, la documentazione del fornitore potrebbe non essere chiara sui protocolli applicativi o sulle porte, rendendo necessaria la risoluzione dei problemi per garantire un accesso corretto.

Gestione robusta delle patch

Le vulnerabilità esistono in tutti i sistemi IT. Un processo completo di gestione delle patch per i dispositivi di sicurezza è fondamentale per garantire che le vulnerabilità non diventino un punto di violazione. Il monitoraggio degli avvisi di sicurezza e l'aggiornamento regolare delle versioni del software assicurano un ambiente di rete protetto.

Traduzione della logica aziendale in regole firewall

L'architettura intrinseca dei firewall può porre delle sfide di traduzione. I CISO e altri dirigenti possono stabilire intenzioni di sicurezza basate sulla logica aziendale. Tuttavia, non tutti i fornitori consentono di tradurre facilmente questa logica aziendale in regole. Se il progetto non è in grado di accogliere facilmente questa traduzione, il risultato potrebbe essere un insieme di regole complesso e inefficiente.

Livello 7 Difficoltà di transizione

I firewall tradizionali Layer 3 e Layer 4 spesso accumulano complessi set di regole nel tempo. La transizione da questi sistemi consolidati a una soluzione Layer 7 a livello applicativo può essere scoraggiante. Questo cambiamento richiede l'abbandono delle vecchie politiche e l'adozione di un approccio più chiaro e logico.

Bilanciare sicurezza e prestazioni

I firewall gestiscono e ispezionano grandi quantità di traffico, diventando potenzialmente dei colli di bottiglia della rete. Gli amministratori devono spesso decidere tra le funzioni di sicurezza avanzate e la velocità ottimale della rete. Il sovraccarico dei firewall può portare a un rallentamento o a un arresto delle operazioni di rete, con ripercussioni sulle attività aziendali.

L'eccessiva dipendenza da un'unica soluzione può portare a problemi di prestazioni o al fallimento totale del sistema. Le soluzioni moderne offrono strumenti predittivi, come AIOps, che consentono agli amministratori di prevedere i problemi di capacità e di regolarsi di conseguenza.

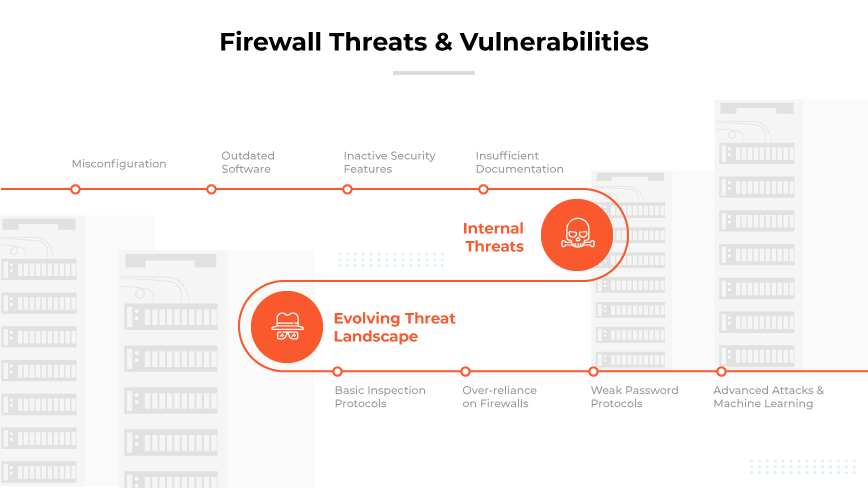

Minacce e vulnerabilità del firewall

Configurazione errata

L'efficacia dei firewall dipende in gran parte dalla corretta configurazione. Qualsiasi deviazione o svista durante questo processo può provocare aperture involontarie per entità malintenzionate. Ad esempio, quando le impostazioni predefinite rimangono invariate, il dispositivo diventa un bersaglio più facile. Gli aggressori, avendo familiarità con i prodotti più diffusi, possono sfruttare queste impostazioni predefinite, aprendo la strada alle intrusioni informatiche. Rivedere e regolare regolarmente le configurazioni può aiutare a prevenire tali vulnerabilità.

Software obsoleto

Gli aggiornamenti software continui sono indispensabili per mantenere l'efficienza. I produttori rilasciano patch per combattere le nuove minacce e vulnerabilità identificate. Un firewall che opera su un software obsoleto non solo diventa suscettibile a queste minacce, ma può anche incontrare problemi di incompatibilità con i sistemi più recenti, portando a lacune di sicurezza impreviste. Gli aggiornamenti software tempestivi svolgono un ruolo fondamentale nel preservare l'integrità della protezione.

Caratteristiche di sicurezza inattive

I firewall sono spesso dotati di una serie di funzioni di sicurezza. Tuttavia, se non vengono attivate, queste funzioni rimangono inattive, non fornendo alcuna protezione reale. Le misure anti-spoofing, ad esempio, devono essere attivate per rilevare e bloccare il traffico mascherato e dannoso. Gli audit di routine del sistema possono garantire che tutti questi strumenti siano attivi e funzionino in modo ottimale.

Documentazione insufficiente

Una documentazione completa delle configurazioni, delle regole e dei protocolli del firewall è fondamentale. La documentazione può aiutare la risoluzione dei problemi, garantire una gestione coerente del firewall e semplificare l'inserimento di nuovo personale IT. In sua assenza, le organizzazioni rischiano di incorrere in incongruenze, soprattutto durante le transizioni del personale, rendendo i sistemi più suscettibili alle violazioni.

Minacce interne

I dipendenti malintenzionati o scontenti che hanno accesso al sistema possono talvolta bypassare i firewall, sfruttando la loro intima conoscenza dei sistemi interni. Il monitoraggio del traffico interno e la revisione periodica dei privilegi degli utenti diventano essenziali per contrastare tali minacce.

Protocolli per password deboli

Le pratiche di password deboli possono compromettere in modo significativo l'efficacia del firewall. Le password semplici, facilmente indovinabili o predefinite sono punti di ingresso interessanti per i cyber-attaccanti. Istituendo protocolli di password forti e imponendo modifiche regolari delle password, le organizzazioni possono ridurre in modo sostanziale questa vulnerabilità.

Protocolli di ispezione di base

Le appliance tradizionali si affidano spesso a metodi di ispezione rudimentali, controllando i pacchetti di dati per la fonte e la destinazione. Gli attori malintenzionati possono facilmente aggirare questi metodi utilizzando tecniche come lo spoofing. Al contrario, le nuove generazioni impiegano strategie avanzate come la deep packet inspection, che esamina il contenuto dei pacchetti di dati, garantendo uno screening più approfondito del traffico in entrata.

Eccessiva dipendenza dai firewall

Sebbene i firewall siano indispensabili per la struttura di cybersecurity di un'organizzazione, affidarsi esclusivamente a loro può essere pericoloso. La sicurezza efficace è a più livelli e comprende sistemi di rilevamento delle intrusioni, soluzioni anti-malware e controlli di sicurezza regolari. Integrando più livelli di sicurezza, le organizzazioni possono garantire che anche se un livello viene compromesso, gli altri rimangono intatti per neutralizzare le potenziali minacce.

Paesaggio delle minacce in evoluzione

Affidarsi esclusivamente alle firme di minaccia conosciute per la difesa sta diventando insufficiente. I progressi della tecnologia hanno dotato gli hacker di metodi sofisticati, consentendo loro di generare nuove minacce con firme uniche o in evoluzione. Questa realtà richiede soluzioni che si adattino rapidamente, riconoscendo e contrastando le minacce che non rientrano nei profili tradizionali.

Attacchi avanzati e apprendimento automatico

Gli hacker ora sfruttano l'apprendimento automatico e l'intelligenza artificiale per migliorare i loro metodi di attacco. Queste minacce avanzate possono aggirare le difese tradizionali basate sulle firme, richiedendo ai firewall di incorporare meccanismi di rilevamento più proattivi e intelligenti.

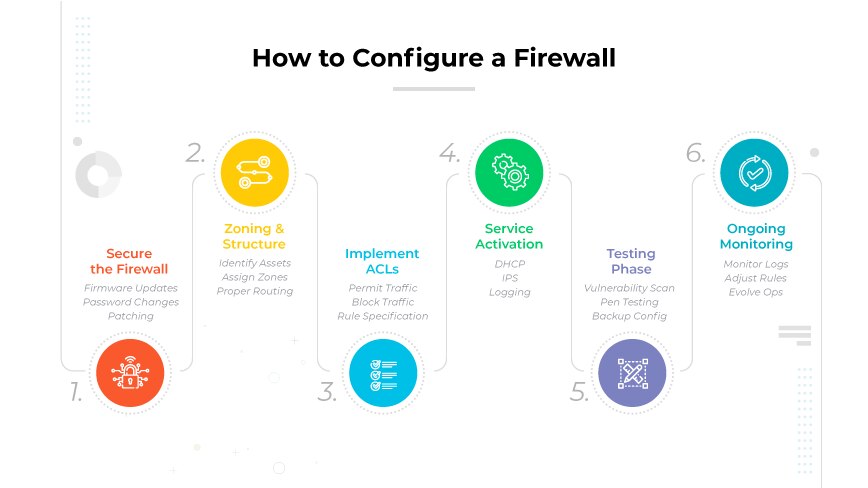

Configurazione del firewall

La configurazione del firewall comporta la determinazione e l'impostazione di regole, politiche e altri criteri per proteggere una rete. La procedura consiste nel prendere decisioni su quali pacchetti di dati debbano essere concessi o negati in base a criteri specifici, come gli indirizzi IP di origine e di destinazione o i nomi di dominio.

Come configurare un firewall

Proteggere il firewall

Cominci ad aggiornare l'ultimo firmware per ricevere le recenti patch di sicurezza. Gli account utente e le password predefinite devono essere modificati o disattivati. L'accesso amministrativo deve essere limitato, limitando l'esposizione alle minacce.

Progettare le zone del firewall e la struttura degli indirizzi IP

Identificare e classificare gli asset della rete in base alle loro funzioni e ai loro rischi. Per esempio, i server che si interfacciano con Internet dovrebbero trovarsi in una DMZ, per proteggere la rete interna. Assegna le zone alle interfacce designate per garantire il routing corretto.

Implementazione delle liste di controllo degli accessi (ACL).

Le ACL definiscono il traffico consentito o bloccato tra le zone. Le regole devono essere specifiche per gli IP di origine e di destinazione e per i numeri di porta. Termina ogni ACL con una regola "nega tutto", assicurando che sia consentito solo il traffico esplicito.

Attivazione di servizi e registrazioni supplementari

Le soluzioni moderne offrono servizi aggiuntivi come DHCP e IPS; attivi se necessario, ma disabiliti i servizi non utilizzati. Il logging è essenziale: imposti i firewall in modo che inviino log dettagliati a un servizio centrale. Questi dati aiutano gli amministratori a monitorare l'attività della rete.

Testare la configurazione

Dopo la configurazione, verifichi il firewall utilizzando scanner di vulnerabilità e penetration tester. Questo conferma che il traffico indesiderato è bloccato e il traffico legittimo passa. Assicuri un backup sicuro della configurazione per un rapido ripristino.

Monitoraggio e gestione in corso

Monitora continuamente i registri e gli avvisi per una sicurezza ottimale. Regoli le regole in base all'evoluzione delle minacce o al cambiamento delle operazioni di rete. Documenta tutte le modifiche e gli aggiornamenti per chiarezza e responsabilità.

La salute, come l'utilizzo della CPU e della memoria, è fondamentale. Strumenti come AIOps non solo monitorano l'allineamento del firewall alle best practice di sicurezza, ma valutano anche la sua salute nel tempo. Le analisi predittive possono segnalare i problemi potenziali, aiutando a porre rimedio in modo proattivo.

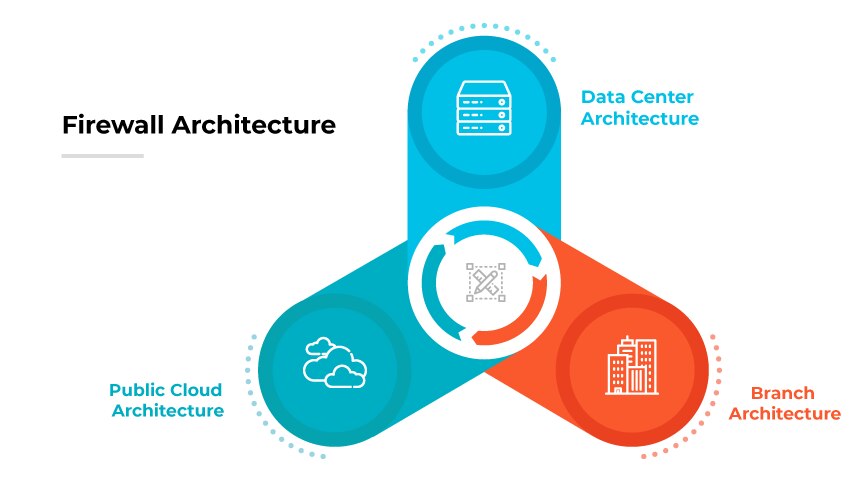

Architettura del firewall

L'architettura firewall si riferisce alla progettazione e alla distribuzione di firewall in vari ambienti per proteggere reti, applicazioni e dati. I diagrammi dei firewall si sono evoluti nel corso degli anni in risposta ai cambiamenti del panorama tecnologico e alle minacce emergenti.

Un tempo i firewall erano intesi principalmente in termini di tipologie, come il filtraggio dei pacchetti o i sistemi di prevenzione delle intrusioni. Tuttavia, l'attenzione si è spostata dalla semplice classificazione dei firewall in base alle loro tecnologie specifiche alla comprensione del loro ruolo in ambienti diversi. L'obiettivo principale delle architetture moderne rimane la salvaguardia delle reti e dei dati.

Architettura del data center

Il data center rappresenta un'architettura distinta. All'interno di molti data center, i firewall, spesso chiamati 'top of the rack', proteggono i server e i carichi di lavoro. Queste soluzioni sono ottimizzate per le operazioni di data center ad alta velocità, ma sono in grado di gestire attività di protezione dalle minacce avanzate come l'arresto del malware. Inoltre, con carichi di lavoro diversi in un data center, la segmentazione diventa fondamentale. Che si tratti di server web rivolti all'esterno o di server interni, i diversi server presentano paesaggi di minacce diversi. Le configurazioni appropriate assicurano che i diversi carichi di lavoro siano adeguatamente protetti.

Architettura del cloud pubblico

Con la migrazione dei carichi di lavoro verso gli ambienti cloud pubblici, l'architettura deve adattarsi. Questi ambienti richiedono firewall in grado di proteggere specifici costrutti cloud. Inoltre, con l'aumento delle applicazioni containerizzate, c'è bisogno di soluzioni in grado di affrontare questi casi d'uso negli ambienti cloud. I fornitori leader hanno iniziato a offrire soluzioni integrate direttamente nelle piattaforme cloud. Ciò consente di gestire le regole direttamente dalle interfacce cloud, semplificando le operazioni e garantendo la conformità.

Architettura del ramo

Quando si parla di distribuzione in una filiale o in un ufficio, è essenziale riconoscere che il termine "architettura" si riferisce più al caso d'uso che a un design strutturale tradizionale. In questo contesto, l'architettura di filiale si riferisce al modo in cui i firewall sono posizionati strategicamente in un ufficio per proteggere il traffico interno ed esterno. Ciò comporta la considerazione di soluzioni basate su zone, l'applicazione della sicurezza mediante l'identità e l'ID dell'applicazione, tra gli altri fattori. Una soluzione moderna in una filiale è fondamentale per monitorare e proteggere dalle minacce, soprattutto perché i carichi di lavoro e le attività degli utenti continuano ad evolversi.

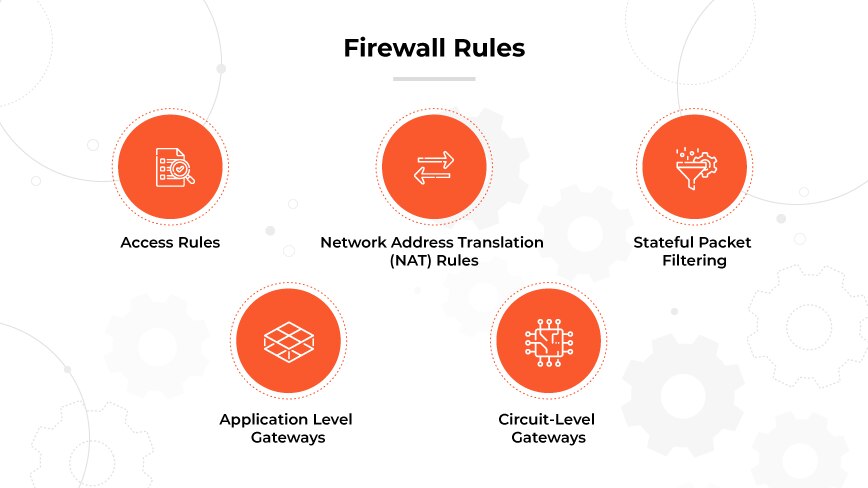

Regole del firewall

Le regole del firewall sono specifiche stabilite dagli amministratori di rete che istruiscono il firewall su come elaborare il traffico di rete in entrata e in uscita. Dettando il modo in cui i firewall devono gestire il traffico in base a parametri come gli indirizzi IP di origine o di destinazione, le porte e i protocolli, svolgono un ruolo fondamentale nel mantenere la sicurezza di rete.

Tipi di regole del firewall

Regole di accesso

Le regole di accesso gestiscono il traffico valutando parametri come gli indirizzi di origine e di destinazione, il protocollo e il numero di porta. Il traffico viene consentito, bloccato o rifiutato in base a queste valutazioni.

Regole di traduzione degli indirizzi di rete (NAT)

Essenziali per modificare gli indirizzi IP quando il traffico si sposta tra le reti, le regole NAT facilitano il routing e possono proteggere le reti private dalle minacce esterne.

Filtraggio dei pacchetti Stateful

Il filtraggio dei pacchetti Stateful ispeziona i singoli pacchetti di dati in relazione agli stati di connettività della rete esistenti, prendendo decisioni per consentire o bloccare il traffico dopo il confronto.

Gateway a livello applicativo

Operando al livello 7 del modello OSI, i gateway a livello di applicazione mediano il traffico tra Internet e una rete interna, spesso per controllare l'accesso.

Gateway a livello di circuito

Lavorando al livello 5 del modello OSI, i gateway a livello di circuito verificano la legittimità di una sessione monitorando gli handshake TCP, concentrandosi sulla verifica della legittimità del sistema remoto piuttosto che sull'ispezione dei singoli pacchetti.

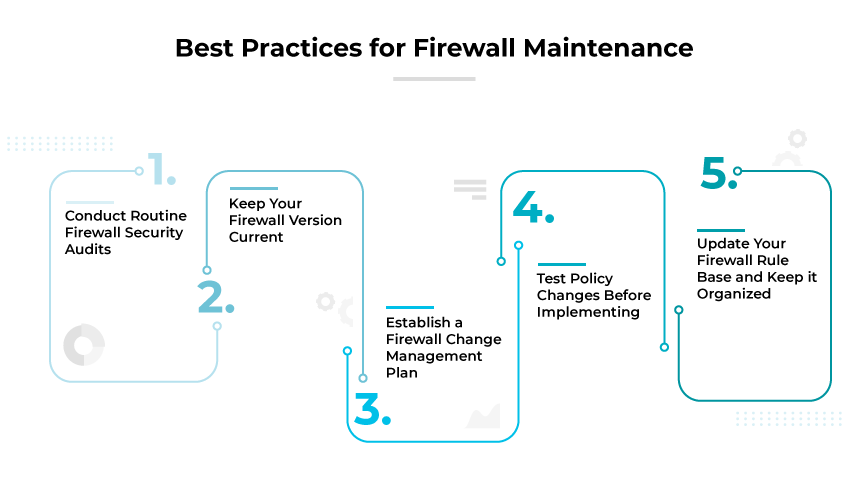

Le migliori pratiche del firewall

Harden e Configurazione corretta

Prima di distribuire, è imperativo applicare le patch e rendere più sicuro il sistema operativo. Seguendo le linee guida per la configurazione fornite dai fornitori e da fonti di terze parti affidabili, come il Center for Internet Security, le organizzazioni possono consolidare la loro prima linea di difesa.

Strategia di distribuzione.

I firewall fungono da pilastri nell'esecuzione delle dottrine di sicurezza zero-trust. Il loro ruolo nel regolare l'accesso ai confini della rete con impostazioni diverse non può essere sottovalutato, sia che si tratti di connessioni macro-segmentate tra reti che di isolamento micro-segmentato all'interno di una rete.

Migliorare la sicurezza del firewall

L'aumento della sicurezza del firewall comporta diverse misure. È consigliabile disattivare i protocolli insicuri come telnet e SNMP e, se necessario, passare a configurazioni sicure. Inoltre, è fondamentale mantenere i backup, monitorare le modifiche al sistema e tenersi aggiornati sulle vulnerabilità note.

Gestire gli account utente

La sicurezza inizia con la gestione degli utenti. Gli account e le password predefiniti devono essere modificati tempestivamente. Imponendo l'autenticazione a più fattori e norme rigorose in materia di password, insieme a controlli di accesso basati sui ruoli, il rischio di accesso non autorizzato può essere mitigato in modo significativo.

Controllo del traffico e dell'accesso

Classificando e controllando il traffico in base a categorie distinte, come quelle esterne, interne o specifiche unità aziendali, si mantiene un flusso sistematico e organizzato.

Mantenere la conformità

Allineare le politiche con i mandati normativi pertinenti è fondamentale. Spesso, questo allineamento richiede l'integrazione di meccanismi di sicurezza ausiliari come VPN, programmi antivirus e sistemi di rilevamento delle intrusioni per garantire una protezione completa.

Test regolari

Un approccio proattivo prevede l'utilizzo di strumenti per l'analisi dei percorsi e la verifica dell'integrità delle politiche. Ottimizzando le prestazioni di routine, non solo in base alle funzionalità ma anche ai modelli di utilizzo, le organizzazioni possono garantire operazioni efficienti. Inoltre, i test di penetrazione sono un esercizio prezioso per individuare le vulnerabilità.

Audit di routine

Per mantenere l'integrità, è essenziale confermare la validità del software e del firmware, nonché la funzionalità dei registri. L'adozione di un approccio strutturato per le modifiche alle policy assicura che la sicurezza non venga mai compromessa, anche quando vengono apportate delle modifiche.

Per assicurarsi che le sue conoscenze siano aggiornate sulle best practice del firewall, legga il nostro articolo, Key Firewall Best Practices.

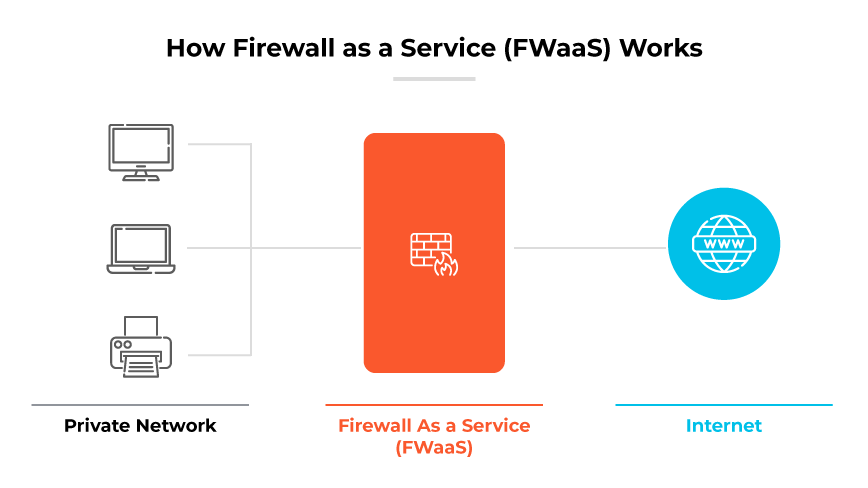

Che cos'è il Firewall as a Service (FWaaS)?

Il Firewall as a Service (FWaaS) sposta le funzionalità tipiche dalle apparecchiature locali al cloud. FWaaS offre le funzioni avanzate di sicurezza di rete presenti negli NGFW. Questo include l'ispezione tradizionale del traffico, ma anche la prevenzione delle intrusioni, l'applicazione di criteri specifici per le applicazioni, il filtraggio degli URL e il rilevamento avanzato del malware.

Il passaggio al cloud consente a FWaaS di fornire misure di sicurezza scalabili e personalizzate in base alle esigenze specifiche di un'organizzazione. Operando nel cloud, FWaaS elimina la necessità di un'infrastruttura fisica, riducendo così le esigenze di gestione e manutenzione. Questo è particolarmente prezioso per le organizzazioni con una crescente forza lavoro remota o con più sedi, in quanto garantisce protocolli di sicurezza coerenti indipendentemente dal luogo in cui un dipendente accede alla rete.

Posizionandosi tra una rete e la connettività a Internet, FWaaS esamina il traffico in entrata per individuare e contrastare le minacce. Ciò comporta l'ispezione delle intestazioni dei pacchetti di dati per accertarne l'origine e i potenziali indicatori di malware. Alcune soluzioni FWaaS offrono persino la deep packet inspection, che approfondisce il contenuto dei pacchetti di dati, garantendo una comprensione più completa delle potenziali minacce.

Scopra perché le organizzazioni hanno bisogno del Firewall as a Service (FaaS) leggendo, Che cos'è il Firewall as a Service?

Confronto tra i firewall e altre tecnologie di sicurezza

Firewall vs. Antivirus

Un firewall ispeziona e filtra attivamente il traffico di rete in base alle regole impostate. Analizzando i metadati dei pacchetti di rete, determina quale traffico deve essere consentito o negato, creando una barriera contro le comunicazioni indesiderate.

Al contrario, un IDS è più un osservatore attento. Esamina il traffico di rete e cerca modelli o attività che si allineano con le minacce conosciute. Una volta identificati tali schemi, lancia un allarme per il personale di cybersecurity che deve agire. Un IDS non interviene né blocca il traffico; il suo ruolo principale è quello di rilevare e avvisare.

In molte soluzioni moderne di cybersecurity, queste funzionalità si fondono, offrendo sia il filtraggio del traffico che il rilevamento delle minacce in un unico sistema.

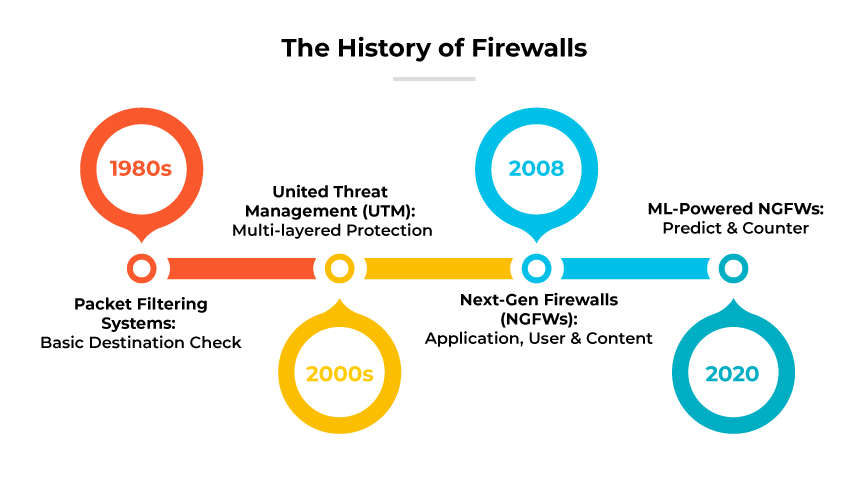

Storia dei firewall

I firewall sono emersi alla fine degli anni '80 come soluzione per salvaguardare le risorse interne dell'azienda. I primi, i sistemi di filtraggio dei pacchetti, esaminavano l'indirizzo di destinazione, il protocollo e il numero di porta dei pacchetti di dati. Il traffico non conforme a una serie di regole veniva eliminato o respinto.

La progressione della tecnologia ha portato allo sviluppo di firewall stateful. Questa nuova generazione ha tenuto un registro delle connessioni informatiche, conservando i pacchetti di dati per valutarne lo stato prima di deciderne la legittimità. Questa capacità di determinare se un pacchetto fa parte di una connessione esistente o nuova ha semplificato il processo di filtraggio.

Nei primi anni 2000 si è assistito a un passaggio ai dispositivi UTM (Unified Threat Management). Combinando varie tecnologie di sicurezza, gli UTM hanno offerto un'unica piattaforma per fornire più livelli di protezione. Hanno integrato firewall, antivirus, prevenzione delle intrusioni e altro ancora. Sebbene abbiano consolidato più tecnologie di sistemi di sicurezza di rete, la mancanza di integrazione nativa a volte ha provocato lacune nella sicurezza, prestazioni più lente e una gestione complessa.

Nel 2008, i Firewall di nuova generazione (NGFW) hanno fatto il loro ingresso e Palo Alto Networks è stata determinante nel definire e nel fare da pioniere in questo segmento. A differenza degli UTM, gli NGFW forniti da PANW e da altri fornitori offrono funzionalità integrate in modo nativo. Hanno enfatizzato l'identificazione del traffico in base all'applicazione, all'utente e al contenuto e hanno introdotto funzioni come la prevenzione delle intrusioni, la sicurezza web e l'ispezione del traffico crittografato. In particolare, gli NGFW di Palo Alto Networks hanno sottolineato l'importanza della protezione dell'identità degli utenti, evidenziando che molte violazioni della sicurezza riguardano credenziali compromesse.

Il progresso più recente è l'introduzione dei Firewall di nuova generazione alimentati dall'apprendimento automatico (ML-Powered NGFWs) nel 2020. Questi utilizzano l'apprendimento automatico per prevedere e contrastare le minacce in tempo reale. Mentre il settore iniziava ad adattarsi agli NGFW dotati di ML, Palo Alto Networks è stato tra i primi, sfruttando l'apprendimento automatico per identificare non solo le minacce note e le loro varianti, ma anche per rilevare anomalie nel comportamento della rete, fornendo raccomandazioni di sicurezza su misura.

Nel contesto del passaggio al cloud computing, i firewall basati sul cloud o le soluzioni di sicurezza fornite dal cloud sono cresciuti di importanza. Palo Alto Networks ha svolto un ruolo significativo in questo senso con la sua offerta Prisma Access, che fornisce soluzioni di sicurezza cloud-native per le organizzazioni.

La tecnologia firewall continua a progredire, con l'integrazione dell'apprendimento automatico e dell'intelligenza artificiale che segnano tappe importanti.

L'evoluzione dei firewall: Dal filtraggio dei pacchetti ai NGFW alimentati dal machine learning

Domande frequenti

Un firewall è una soluzione di sicurezza di rete che regola il traffico in base a specifiche regole di sicurezza. Esamina i pacchetti di dati, decidendo se consentirli, bloccarli o eliminarli in base ai criteri stabiliti. Lo scopo principale è quello di proteggere i dispositivi della rete monitorando il flusso del traffico e bloccando le potenziali minacce.

Un firewall difende i computer o le reti da accessi non autorizzati e da potenziali minacce, monitorando e filtrando i dati tra le reti private ed esterne. Identifica e blocca il traffico dannoso confrontandolo con le firme delle minacce conosciute ed esaminando il percorso di ogni pacchetto. Inoltre, protegge dalle minacce che possono aggirare il perimetro o provenire da una rete interna.

Un firewall offre la funzione di monitorare e regolare il traffico di rete in base a regole di sicurezza definite. Esamina i pacchetti in base a criteri stabiliti, rifiutando o consentendo i dati in base a queste regole. Inoltre, impiegano la stateful packet inspection, assicurando una valutazione completa di ogni pacchetto nel contesto della sua sessione di origine.

Per una sicurezza di rete ottimale, sia gli individui che le organizzazioni dovrebbero impiegare dei firewall per proteggere i loro dati e mantenere l'integrità della rete o dei sistemi domestici.

I firewall vengono implementati in base alle esigenze specifiche e all'architettura della rete o del dispositivo che devono proteggere. I tipi di firewall includono i firewall di rete, che proteggono intere reti; i firewall basati su host, che monitorano i singoli dispositivi; e i fattori di forma, come i firewall hardware e software. La scelta dipende anche dalla collocazione prevista all'interno dell'infrastruttura di rete, dal metodo di filtraggio dei dati richiesto e dai sistemi specifici che deve proteggere.

Un firewall serve a proteggere le reti controllando e filtrando il traffico di dati, assicurando che solo il traffico legittimo possa entrare e bloccando le potenziali minacce.

Un firewall può manifestarsi in diverse forme. Come dispositivo hardware, potrebbe assomigliare ad una tipica scatola di rete montabile su rack, con porte e LED. In forma di software, spesso si presenta come un'interfaccia utente che visualizza le impostazioni e i dati sul traffico. L'aspetto varia in base al tipo, sia che si tratti di una grande azienda, di un piccolo ufficio o di un dispositivo individuale.

Gli esempi di firewall includono quelli classificati in base ai sistemi protetti, come quelli basati sulla rete e quelli basati sull'host; i fattori di forma, come l'hardware e il software; la collocazione all'interno dell'infrastruttura di rete, come quella distribuita o interna; e il metodo di filtraggio dei dati, come NGFW o WAF.

Un firewall è una soluzione di sicurezza di rete che monitora e regola il traffico in base a regole di sicurezza definite e accetta, rifiuta o elimina il traffico di conseguenza.

Un server proxy funge da intermediario tra un utente e Internet, elaborando le richieste dell'utente e cercando risorse da altri server. Al contrario, un firewall monitora e controlla il traffico di rete in base a criteri di sicurezza definiti, proteggendo i sistemi da accessi non autorizzati o minacce. Sebbene entrambi migliorino la sicurezza di rete, svolgono funzioni primarie distinte nel regno della cybersecurity.