- 1. La gestione delle vulnerabilità spiegata

- 2. Comprendere le vulnerabilità, le minacce e i rischi

- 3. Perché la gestione delle vulnerabilità nel cloud è impegnativa

- 4. Gestione delle vulnerabilità vs. gestione delle patch

- 5. Panoramica delle Vulnerabilità ed Esposizioni Comuni (CVE)

- 6. Gestione delle vulnerabilità vs. Valutazione delle vulnerabilità

- 7. Impostazione di un quadro di gestione delle vulnerabilità

- 8. Le quattro fasi chiave della gestione della vulnerabilità

- 9. Migliorare il suo programma di gestione delle vulnerabilità

- 10. Migliori pratiche per la gestione delle vulnerabilità del carico di lavoro del cloud

- 11. Domande frequenti sulla gestione delle vulnerabilità

- La gestione delle vulnerabilità spiegata

- Comprendere le vulnerabilità, le minacce e i rischi

- Perché la gestione delle vulnerabilità nel cloud è impegnativa

- Gestione delle vulnerabilità vs. gestione delle patch

- Panoramica delle Vulnerabilità ed Esposizioni Comuni (CVE)

- Gestione delle vulnerabilità vs. Valutazione delle vulnerabilità

- Impostazione di un quadro di gestione delle vulnerabilità

- Le quattro fasi chiave della gestione della vulnerabilità

- Migliorare il suo programma di gestione delle vulnerabilità

- Migliori pratiche per la gestione delle vulnerabilità del carico di lavoro del cloud

- Domande frequenti sulla gestione delle vulnerabilità

Che cos'è la gestione delle vulnerabilità?

- La gestione delle vulnerabilità spiegata

- Comprendere le vulnerabilità, le minacce e i rischi

- Perché la gestione delle vulnerabilità nel cloud è impegnativa

- Gestione delle vulnerabilità vs. gestione delle patch

- Panoramica delle Vulnerabilità ed Esposizioni Comuni (CVE)

- Gestione delle vulnerabilità vs. Valutazione delle vulnerabilità

- Impostazione di un quadro di gestione delle vulnerabilità

- Le quattro fasi chiave della gestione della vulnerabilità

- Migliorare il suo programma di gestione delle vulnerabilità

- Migliori pratiche per la gestione delle vulnerabilità del carico di lavoro del cloud

- Domande frequenti sulla gestione delle vulnerabilità

La gestione delle vulnerabilità è un programma continuo che si basa su varie tecnologie e pratiche per identificare le vulnerabilità - in particolare i rischi di esposizione informatica - e rimediarvi in modo tempestivo per proteggere l'infrastruttura e le risorse di un'organizzazione. L'obiettivo della gestione delle vulnerabilità è stabilire processi sistematici per rilevare e mitigare le vulnerabilità, indipendentemente da dove si presentano.

Oltre a proteggere le reti tradizionali, la gestione delle vulnerabilità è fondamentale per identificare e prevenire le vulnerabilità in tutto il ciclo di vita delle applicazioni. Ciò comporta l'integrazione della gestione delle vulnerabilità nei processi CI , monitorando continuamente tutti gli host, le immagini e le funzioni del suo ambiente cloud-nativo per identificare, dare priorità e mitigare i rischi.

A questo proposito, la gestione delle vulnerabilità getta le basi per una strategia di cybersecurity sana, assicurando che i team addetti alla sicurezza possano trovare e risolvere in modo affidabile le vulnerabilità prima che portino a intrusioni nel sistema, violazioni di dati o altri incidenti di sicurezza negativi.

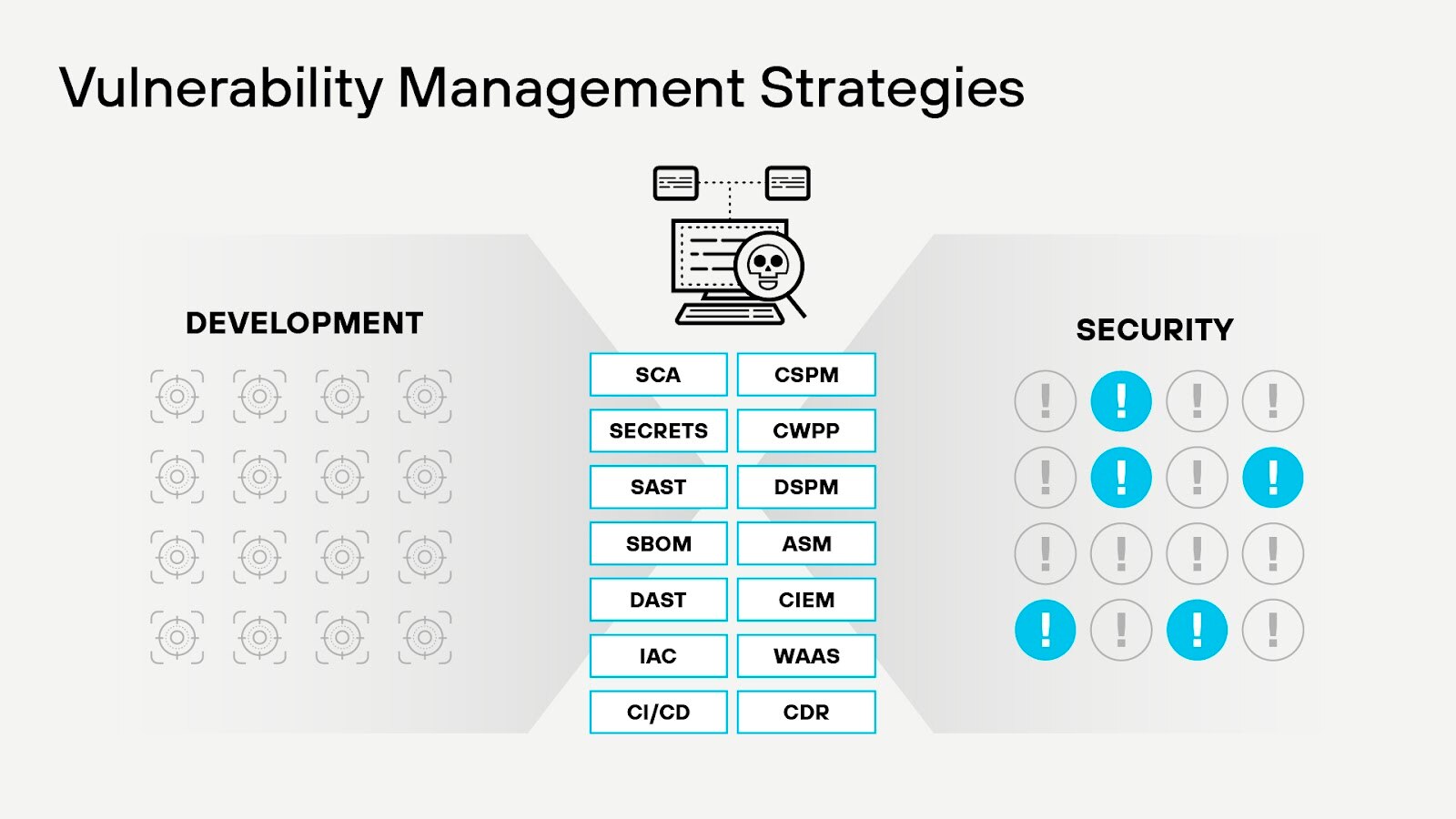

Figura 1: Una volta rilevate, le vulnerabilità devono essere contestualizzate per definire il loro impatto potenziale, la fonte e gli asset che interessano.

La gestione delle vulnerabilità spiegata

Dispositivi di rete, server, sistemi di storage, workstation, applicazioni legacy, macchine virtuali, container, applicazioni cloud, microservizi, database, API, servizi di infrastruttura cloud, servizi di piattaforma cloud, configurazioni di sicurezza: l'elenco è apparentemente infinito. Con la crescente prevalenza di metodologie agili e di servizi cloud che ampliano gli ambienti IT, la gestione delle vulnerabilità è diventata sempre più complessa. Come per gli ambienti IT tradizionali, la gestione delle vulnerabilità per i carichi di lavoro cloud è un processo continuo e sfaccettato che prevede l'identificazione, la valutazione, la prioritizzazione e la mitigazione delle vulnerabilità di sicurezza per garantire la protezione dei dati sensibili, mantenere la conformità cloude ridurre il rischio di attacchi informatici.

Il processo inizia con il mantenimento di un inventario aggiornato delle risorse e l'impiego della scansione delle vulnerabilità per scoprire le potenziali minacce nelle risorse cloud. Le vulnerabilità vengono quindi valutate in base alla loro gravità e al loro impatto, consentendo di dare priorità agli sforzi di riparazione. La gestione delle patch e delle configurazioni risolve le vulnerabilità e le configurazioni errate del software, mentre il monitoraggio continuo e la risposta agli incidenti assicurano il rilevamento rapido e il contenimento delle minacce emergenti. Infine, le attività di reporting e di auditing forniscono visibilità e responsabilità, garantendo l'efficacia e la conformità del programma di gestione delle vulnerabilità.

Comprendere le vulnerabilità, le minacce e i rischi

Per capire perché le vulnerabilità sono importanti e come possono avere un impatto sulla sua azienda, deve comprendere la relazione tra vulnerabilità, minacce e rischi.

Una vulnerabilità è un difetto, una debolezza, una configurazione errata o una svista in un sistema IT che gli aggressori potrebbero sfruttare per prendere il controllo del sistema, esfiltrare i dati, interrompere le operazioni o danneggiare in altro modo l'azienda.

Ciò significa che le vulnerabilità creano un'opportunità per le minacce informatiche. Una minaccia è qualsiasi entità che cerca - e potenzialmente potrebbe - eseguire un attacco informatico di qualche tipo. Per portare a termine un attacco informatico, tuttavia, le minacce devono trovare delle vulnerabilità da cui trarre vantaggio.

Quando esiste una vulnerabilità e una minaccia cerca attivamente di sfruttarla, l'organizzazione è a rischio.

Quindi, le vulnerabilità rendono possibile che le minacce diventino rischi reali. Senza vulnerabilità, le minacce - come gli hacker che vogliono rubare i dati sensibili della sua organizzazione per ottenere un guadagno finanziario, o gli attori di minacce sponsorizzati dallo Stato che cercano di interrompere i sistemi critici per scopi geopolitici - possono ancora esistere. Tuttavia, è solo quando le vulnerabilità sono presenti che esiste il rischio che le minacce vengano effettivamente sfruttate.

Perché la gestione delle vulnerabilità nel cloud è impegnativa

La gestione delle vulnerabilità non è semplice per qualsiasi tipo di carico di lavoro, ma quando si tratta di carichi di lavoro cloud, individuare e mitigare le vulnerabilità è particolarmente impegnativo.

I servizi cloud sono complessi e variegati

I carichi di lavoro nel cloud possono variare enormemente. Possono includere macchine virtuali, container, funzioni serverless, servizi di orchestrazione, o tutti questi elementi. Ogni tipo di carico di lavoro nel cloud potrebbe essere soggetto a diversi tipi di vulnerabilità, quindi è necessaria una strategia di gestione delle vulnerabilità in grado di riconoscere le diverse minacce in base al contesto del carico di lavoro.

Il cloud è in costante cambiamento

Più della maggior parte degli ambienti locali, gli ambienti cloud sono tipicamente dinamici. Le configurazioni cambiano costantemente quando i carichi di lavoro aumentano e diminuiscono, gli utenti vengono aggiunti o rimossi, le applicazioni vengono aggiornate e così via. Per questo motivo, la capacità di monitorare continuamente le vulnerabilità è fondamentale.

I rischi del cloud variano in base alla portata.

Non tutte le vulnerabilità sono uguali. Alcuni, come quelli che consentono exploit di esecuzione di codice da remoto, sono più rischiosi di quelli che possono essere sfruttati solo in configurazioni rare. Deve sapere quali sono quelli più gravi, in modo da poterli affrontare per primi.

Gestione delle vulnerabilità vs. gestione delle patch

Per certi aspetti, il processo di gestione delle vulnerabilità è simile ad altri processi di sicurezza che le organizzazioni IT praticano da decenni, come la gestione delle patch. Come la gestione delle vulnerabilità, la gestione delle patch comporta l'individuazione e la reazione sistematica ai potenziali rischi per la sicurezza (vale a dire, il software non patchato che gli aggressori potrebbero sfruttare) prima che diventino problemi attivi.

Ma il processo di gestione delle vulnerabilità va oltre la gestione delle patch.

- Il software non patchato è un modo in cui le vulnerabilità possono essere introdotte negli ambienti IT, ma non è l'unico modo. La gestione delle vulnerabilità affronta anche altri punti di ingresso per le vulnerabilità, come le configurazioni insicure.

- Mentre la gestione delle patch comporta tipicamente l'installazione periodica di patch software, la gestione delle vulnerabilità è un processo continuo. Non si fa - o non si dovrebbe fare - la scansione delle vulnerabilità solo una volta alla settimana o addirittura una volta al giorno. Dovrebbe invece effettuare una scansione continua, in modo da poter trovare e reagire alle vulnerabilità in tempo reale, quando e dove appaiono.

- Il processo di gestione delle vulnerabilità non si applica solo agli asset (come le applicazioni) che possono essere patchati, ma anche ai servizi cloud, all'infrastruttura e ad altri tipi di risorse che il suo team IT non può patchare in senso convenzionale.

Panoramica delle Vulnerabilità ed Esposizioni Comuni (CVE)

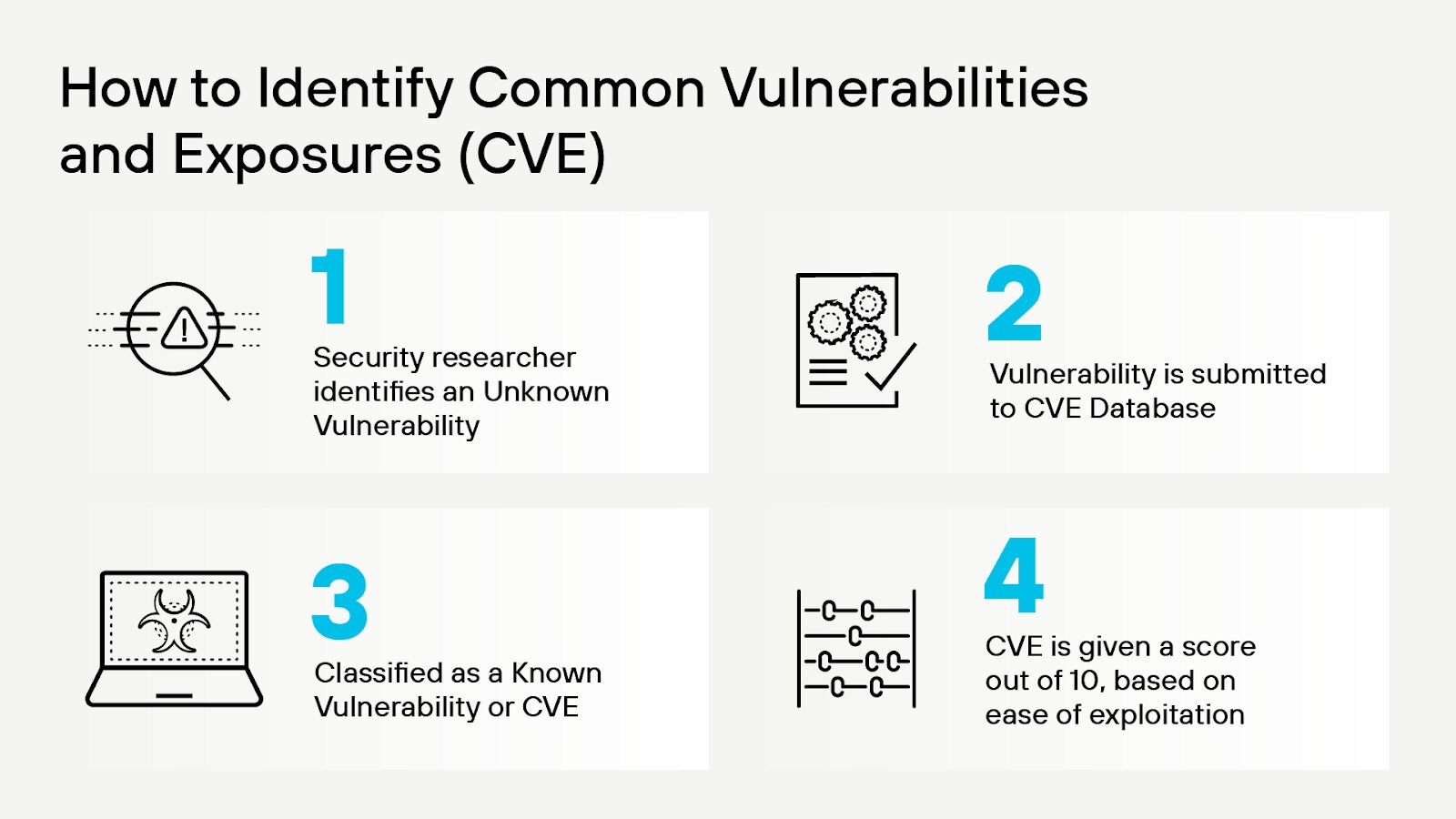

Quando i ricercatori di sicurezza identificano una vulnerabilità in un software utilizzato pubblicamente, in genere la segnalano al database Common Vulnerabilities and Exposures (CVE). I database CVE sono elenchi di vulnerabilità note. Includono dettagli su cosa causa la vulnerabilità, come può essere sfruttata, quanto è grave e come applicare una patch o aggiornare i sistemi per mitigare la vulnerabilità.

La maggior parte dei database CVE definisce queste informazioni utilizzando il Common Vulnerability Scoring System (CVSS), un quadro aperto per la condivisione di dettagli sulle vulnerabilità e sulla gravità che esse comportano. Rendendo accessibili i dati sulle vulnerabilità, CVE e CVSS forniscono una risorsa critica che le organizzazioni possono utilizzare per determinare quali vulnerabilità interessano i sistemi o i software che utilizzano. Inoltre, può dire ai team quanto sono gravi queste vulnerabilità e se possono essere sfruttate in base alla configurazione specifica utilizzata dall'azienda.

Il National Vulnerability Database e il MITRE CVE sono tra i database CVE pubblici più popolari. Tuttavia, le organizzazioni possono anche mantenere dati CVE privati o migliorati, che possono fornire ad altre organizzazioni come parte di offerte di intelligence sulle minacce.

Figura 2: Processo di identificazione CVE

Un limite importante dei CVE è che in genere elencano solo le minacce che riguardano il software disponibile pubblicamente, come le applicazioni open-source. Il motivo principale è che chiunque può ispezionare il software pubblico e potenzialmente trovare vulnerabilità al suo interno. Il software che un'organizzazione riserva per uso interno è più difficile da studiare per i ricercatori di terze parti. Di conseguenza, le vulnerabilità all'interno del software non sono state necessariamente trovate o divulgate nei database CVE.

Ciò significa che non bisogna mai dare per scontato che un'applicazione sia priva di vulnerabilità solo perché un database CVE non mostra alcun record di vulnerabilità note al suo interno. C'è sempre la possibilità che le vulnerabilità esistano - e siano note agli attori di minacce - ma semplicemente non siano ancora state segnalate.

Ma le vulnerabilità della sicurezza, come già detto, si presentano in molte forme.

Autenticazione interrotta

Processi o configurazioni di controllo degli accessi inefficaci all'interno del software possono consentire ad attori malintenzionati di accedere al software o di aumentare i privilegi oltre quelli dell'utente.

SQL injection

Le vulnerabilità SQL injection consentono agli aggressori di iniettare query dannose in un database per manipolare i dati o esfiltrare informazioni da esso. Le vulnerabilità SQL injection si verificano in genere a causa della mancanza di un'adeguata convalida degli input all'interno di un'applicazione che si interfaccia con un database.

Scripting intersito

Una vulnerabilità di cross-site scripting consente agli aggressori di eseguire script dannosi. Questo tipo di vulnerabilità colpisce più spesso i siti web che contengono codice Javascript scritto male. Se gli aggressori trovano il codice vulnerabile, possono ingannare il sito e fargli eseguire script di loro scelta, dando potenzialmente accesso alle risorse sugli endpoint che si connettono al sito web.

Falsificazione della richiesta cross-site

Gli aggressori possono sfruttare le vulnerabilità cross-site request forgery per indurre gli utenti a iniettare codice dannoso in un sito web o in un'applicazione con cui sono attualmente autenticati. Sono simili alle vulnerabilità di cross-site scripting, con la differenza principale che le vulnerabilità di cross-site request forgery si concentrano sull'impersonificazione di utenti autenticati per eseguire azioni dannose, piuttosto che sull'esecuzione di codice dannoso attraverso Javascript insicuro.

Configurazioni errate di sicurezza

Qualsiasi tipo di errore o svista nella configurazione della sicurezza potrebbe innescare una vulnerabilità. Ad esempio, gli amministratori potrebbero inavvertitamente rendere accessibili i dati sensibili via internet a causa di un errore di configurazione del firewall, oppure potrebbero dimenticare di richiedere l'autenticazione a più fattori quando configurano la distribuzione di una nuova applicazione.

Gestione delle vulnerabilità vs. Valutazione delle vulnerabilità

La gestione delle vulnerabilità è la strategia che le organizzazioni IT utilizzano per identificare e reagire alle vulnerabilità. Quando si scopre una vulnerabilità individuale, tuttavia, si utilizza un processo noto come valutazione della vulnerabilità per capire quale livello di rischio rappresenta la vulnerabilità e per aiutare a determinare come porvi rimedio.

La valutazione della vulnerabilità è importante perché non tutte le vulnerabilità presentano lo stesso livello di rischio. Per esempio, una vulnerabilità che può essere sfruttata solo da aggressori che hanno accesso fisico diretto a un sistema vulnerabile rappresenta un rischio minore, in generale, rispetto a una che può essere sfruttata in rete, perché il numero di attori di minacce che operano in rete è solitamente molto più alto di quelli che hanno accesso fisico alle risorse IT.

Inoltre, in alcuni casi, le vulnerabilità possono essere sfruttate solo in configurazioni o ambienti specifici. Per esempio, una vulnerabilità in un'applicazione potrebbe essere sfruttabile se l'applicazione è ospitata su un server Windows ma non su un server Linux, o viceversa.

Sulla base di fattori come questi, la valutazione della vulnerabilità consente alle organizzazioni di determinare il livello specifico di rischio che ciascuna vulnerabilità rappresenta per loro. Possono quindi dare priorità alla risposta alle vulnerabilità più gravi, per ridurre al minimo il livello di rischio complessivo.

Impostazione di un quadro di gestione delle vulnerabilità

Sebbene i programmi di gestione delle vulnerabilità debbano essere personalizzati in base ai requisiti unici delle organizzazioni che servono, Gartner offre un quadro di riferimento per la gestione delle vulnerabilità che fornisce un utile punto di partenza per iniziare a gestire le vulnerabilità.

I componenti chiave del quadro di Bartner comprendono:

- Definire l'ambito del programma: Le aziende iniziano la loro strategia di gestione delle vulnerabilità determinando il numero di asset IT e di tipi di vulnerabilità da affrontare.

- Definire ruoli e responsabilità: Determinare chi fa cosa e quando è un componente critico della gestione delle vulnerabilità. Dal personale di prima linea, come gli ingegneri IT, ai CISO e ai CTO, tutti hanno un ruolo da svolgere nella ricerca, segnalazione e gestione delle vulnerabilità.

- Selezionare gli strumenti di valutazione della vulnerabilità: Le aziende devono decidere quali strumenti utilizzare per trovare e valutare le vulnerabilità, nonché come la bonifica delle vulnerabilità si inserirà nei loro flussi di lavoro e nei loro strumenti.

- Creare e perfezionare gli SLA delle politiche: Gli SLA determinano la velocità con cui le organizzazioni reagiranno alle vulnerabilità e il livello di vulnerabilità attive che possono tollerare. Gli SLA sono una risorsa particolarmente importante da adattare all'azienda, poiché organizzazioni diverse possono tollerare livelli di rischio diversi.

- Identificare le fonti di contesto degli asset: Le fonti di contesto degli asset forniscono informazioni complementari - come i dati sul ruolo che un sistema o un'applicazione svolge nell'azienda - che possono essere fondamentali per valutare le vulnerabilità e la loro gravità.

Affrontando ciascuno di questi requisiti, le organizzazioni possono stabilire programmi di gestione delle vulnerabilità che le mettano in grado di trovare e reagire alle vulnerabilità in tutti i sistemi di interesse.

Le quattro fasi chiave della gestione della vulnerabilità

Una volta implementato completamente, un programma di gestione delle vulnerabilità efficace dovrebbe consentire alla sua azienda di eseguire ciascuna delle seguenti fasi del processo di gestione delle vulnerabilità.

Identificare le vulnerabilità

Non si può riparare ciò che non si vede. La ricerca delle vulnerabilità implica la scansione di tutti gli asset IT della sua organizzazione e la determinazione di se essi (o qualsiasi componente di essi) sono soggetti a vulnerabilità. I database CVE sono una risorsa fondamentale per questo scopo, anche se, ancora una volta, non tutte le vulnerabilità sono dettagliate negli elenchi CVE pubblici.

Valutare le vulnerabilità

Dopo la scoperta, ogni vulnerabilità deve essere valutata per determinare il livello di rischio che rappresenta per l'azienda. La valutazione manuale delle vulnerabilità può essere necessaria in alcuni casi, ma gli strumenti di gestione delle vulnerabilità possono accelerare il processo determinando automaticamente la gravità di ogni vulnerabilità e valutando la probabilità che la vulnerabilità possa essere sfruttata nell'ambiente aziendale.

Trattare le vulnerabilità

Le vulnerabilità possono essere trattate in tre modi principali:

- Riparazione: La bonifica comporta l'eliminazione totale di una vulnerabilità, di solito aggiornando o patchando l'asset interessato in modo che la vulnerabilità non esista più.

- Mitigazione: La mitigazione consente alle organizzazioni di minimizzare il rischio che una vulnerabilità possa essere sfruttata o di ridurre il danno potenziale che può causare. La mitigazione è una buona strategia nei casi in cui la riparazione non è possibile o fattibile. Per esempio, se non può aggiornare un'applicazione legacy vulnerabile perché le patch non sono disponibili, potrebbe comunque essere in grado di mitigare la vulnerabilità modificando la configurazione dell'applicazione.

- Accettazione: In alcuni casi, le organizzazioni IT possono decidere che le vulnerabilità non sono abbastanza gravi da meritare una riparazione o una mitigazione. In questo caso, accettano semplicemente la vulnerabilità.

Segnalare le vulnerabilità

La segnalazione delle vulnerabilità è il processo di divulgazione delle vulnerabilità agli stakeholder esterni. Spesso si tratta di inviare segnalazioni di vulnerabilità ai database pubblici CVE, ma le organizzazioni possono anche essere obbligate da mandati di conformità o da accordi contrattuali a segnalare le vulnerabilità direttamente agli enti normativi, ai clienti o ai partner. In ogni caso, l'obiettivo della segnalazione è quello di condividere le informazioni su quali vulnerabilità esistono, cosa le provoca e come possono essere risolte, in modo che gli altri possano reagire alle vulnerabilità prima che sfocino in exploit.

Migliorare il suo programma di gestione delle vulnerabilità

Avere un programma di gestione delle vulnerabilità in atto non significa che può smettere di preoccuparsi delle vulnerabilità e passare ad altre preoccupazioni. Invece, la gestione delle vulnerabilità dovrebbe beneficiare di una strategia di miglioramento continuo, il che significa che le organizzazioni IT cercano continuamente modi per migliorare le loro strategie di gestione delle vulnerabilità.

Esempi comuni di miglioramenti del programma di gestione delle vulnerabilità includono:

- Fare un uso più esteso delle automazioni per aggiungere efficienza e coerenza alla gestione delle vulnerabilità.

- Inserire altri sistemi o applicazioni nell'ambito della gestione delle vulnerabilità per aumentare la completezza della copertura.

- Sfruttare altri database di vulnerabilità e/o fonti di contesto degli asset per aumentare i dati disponibili nella valutazione delle vulnerabilità.

- Distribuire strumenti di gestione delle vulnerabilità nuovi o migliorati per rilevare tipi di vulnerabilità che i sistemi precedenti non erano in grado di supportare.

Passi come questi consentono alle organizzazioni di rendere la gestione delle vulnerabilità più efficace ed efficiente, avvicinandole all'obiettivo di garantire il rilevamento e la bonifica in tempo reale di tutte le vulnerabilità, indipendentemente da cosa comportino o da dove esistano.

Migliori pratiche per la gestione delle vulnerabilità del carico di lavoro del cloud

Non esiste un trucco semplice per assicurarsi di poter individuare e correggere tutte le vulnerabilità del cloud prima che si trasformino in minacce critiche. Tuttavia, strategie come le seguenti possono aiutarla a mitigare il rischio di gravi attacchi informatici legati al cloud.

Integrare la scansione di vulnerabilità nei processi di CI

Quanto più precocemente nel ciclo di vita dello sviluppo si individuano le vulnerabilità, tanto minore è il rischio che queste portino a violazioni negli ambienti di produzione.

Per questo motivo, la scansione delle vulnerabilità dovrebbe essere integrata nei suoi processi di CI. Invece di aspettare che i carichi di lavoro siano in produzione per analizzarli, analizzi i suoi host, container, funzioni serverless e altre risorse negli ambienti di sviluppo e di staging. Anche se le configurazioni cambiano tra dev/staging e produzione, il monitoraggio delle vulnerabilità prima della distribuzione massimizza le possibilità di evitare che le vulnerabilità si insinuino nella produzione.

Mantenere la scansione in produzione

Naturalmente, dovrebbe anche eseguire un monitoraggio continuo delle vulnerabilità dopo che i carichi di lavoro sono stati distribuiti in produzione. Nessuna scansione preventiva può sostituire la verifica dei rischi nei carichi di lavoro di produzione.

Esamini tutti i livelli del suo ambiente cloud.

Un tipico carico di lavoro cloud include più livelli di configurazione. Le vulnerabilità possono esistere in ognuno di essi.

Ad esempio, se distribuisce dei container, potrebbe avere delle vulnerabilità nell'immagine container. Le vulnerabilità potrebbero anche risiedere nelle politiche RBAC configurate nell'orchestratore di container. Inoltre, le politiche configurate utilizzando il framework IAM del suo cloud provider potrebbero creare rischi per il carico di lavoro containerizzato.

Ecco perché è fondamentale analizzare tutti i livelli dei carichi di lavoro cloud. Ovunque possano esistere dei dati, può esistere anche una vulnerabilità.

Utilizzare i CVE per ottenere un contesto di vulnerabilità

Come già detto, alcune vulnerabilità sono più gravi di altre. Ma non è sempre ovvio quali richiedono un'attenzione immediata.

Tuttavia, per rendere gli avvisi di vulnerabilità il più possibile perseguibili, è necessario conoscere il livello di gravità di ciascuno di essi. Può farlo utilizzando i database CVE (Common Vulnerabilities and Exposures), che elencano le vulnerabilità note e le "segnano" in base alla quantità di rischio che rappresentano.

Abbinando il rilevamento delle vulnerabilità ai dati CVE, si ottengono informazioni contestualizzate e attuabili sui rischi dei carichi di lavoro cloud.

Domande frequenti sulla gestione delle vulnerabilità

- Le vulnerabilità di rete comportano punti deboli nell'infrastruttura di rete, nei protocolli o nelle configurazioni, che consentono agli aggressori di intercettare, modificare o interrompere le trasmissioni di dati.

- Le vulnerabilità del sistema operativo si riferiscono a difetti del sistema operativo o dei suoi componenti, che possono essere sfruttati per ottenere un accesso non autorizzato, aumentare i privilegi o eseguire codice dannoso.

- Le vulnerabilità umane derivano da errori umani o da azioni maligne, come la caduta in attacchi di phishing, password deboli o minacce insider.

- Le vulnerabilità delle applicazioni derivano da pratiche di codifica insicure e da configurazioni errate.

- Le vulnerabilità dei processi derivano da politiche di sicurezza, procedure o controlli di conformità inadeguati, con conseguenti lacune nella protezione e un aumento del rischio di violazioni della sicurezza.

Le sfide della gestione delle vulnerabilità includono:

- L'emergere costante di nuove vulnerabilità

- Risorse limitate per affrontare le vulnerabilità identificate

- Dare priorità agli sforzi di riparazione

- Garantire aggiornamenti tempestivi delle patch e della configurazione

- Mantenere la visibilità su un ambiente IT complesso e in evoluzione.

- Superare i fattori umani, come la resistenza al cambiamento o la mancanza di consapevolezza.

Inoltre, le organizzazioni devono tenere il passo con le normative di settore e i requisiti di conformità, aggiungendo un ulteriore livello di complessità al processo di gestione delle vulnerabilità.