Cos'è un sistema di rilevamento delle intrusioni?

Un sistema di rilevamento delle intrusioni (IDS) è una tecnologia di sicurezza della rete originariamente creata per rilevare gli exploit di vulnerabilità contro un’applicazione o computer presi di mira.

L'IDS, inoltre, è un dispositivo di solo ascolto: controlla il traffico e riporta i risultati a un amministratore. Tuttavia, non può agire automaticamente per impedire a un exploit rilevato di assumere il controllo del sistema.

Gli autori di attacchi sono in grado di sfruttare le vulnerabilità molto rapidamente, una volta penetrati sulla rete, il che rende l’IDS inadeguato per la prevenzione. I sistemi di rilevamento e prevenzione delle intrusioni (IPS) sono essenziali per la gestione delle informazioni e degli eventi di sicurezza.

Sistemi di rilevamento e di prevenzione delle intrusioni a confronto

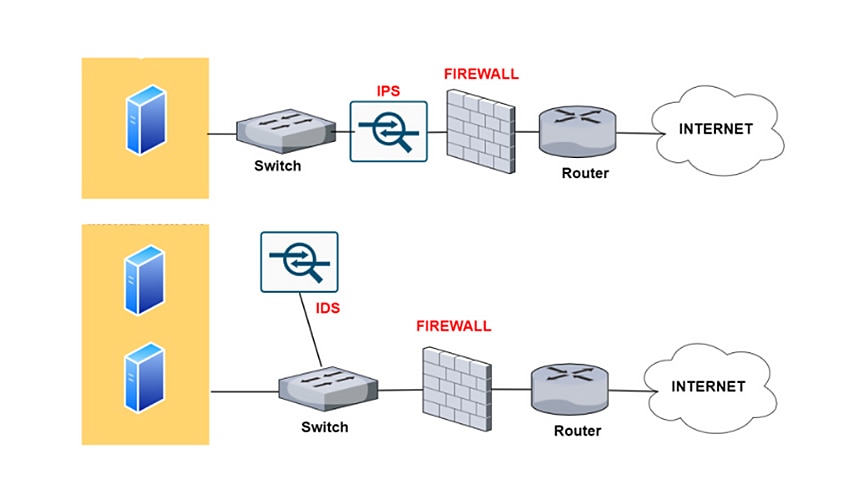

La seguente tabella riassume le differenze tra distribuzioni IPS e IDS.

| Sistema di prevenzione delle intrusioni | Distribuzione di IDS | |

|---|---|---|

| Posizionamento nell’infrastruttura di rete | Parte della linea diretta di comunicazione (inline) | Al di fuori della linea diretta di comunicazione (fuori banda) |

| Tipo di sistema | Attivo (monitoraggio e difesa automatica) e/o passivo | Passivo (monitoraggio e notifica) |

| Meccanismi di rilevamento | 1. Rilevamento basato su anomalie statistiche 2. Rilevamento delle firme: - Firme rivolte agli exploit - Firme rivolte alle vulnerabilità |

1. Rilevamento delle firme: - Firme rivolte agli exploit |

Diagramma che raffigura la differenza tra un IPS e un IDS

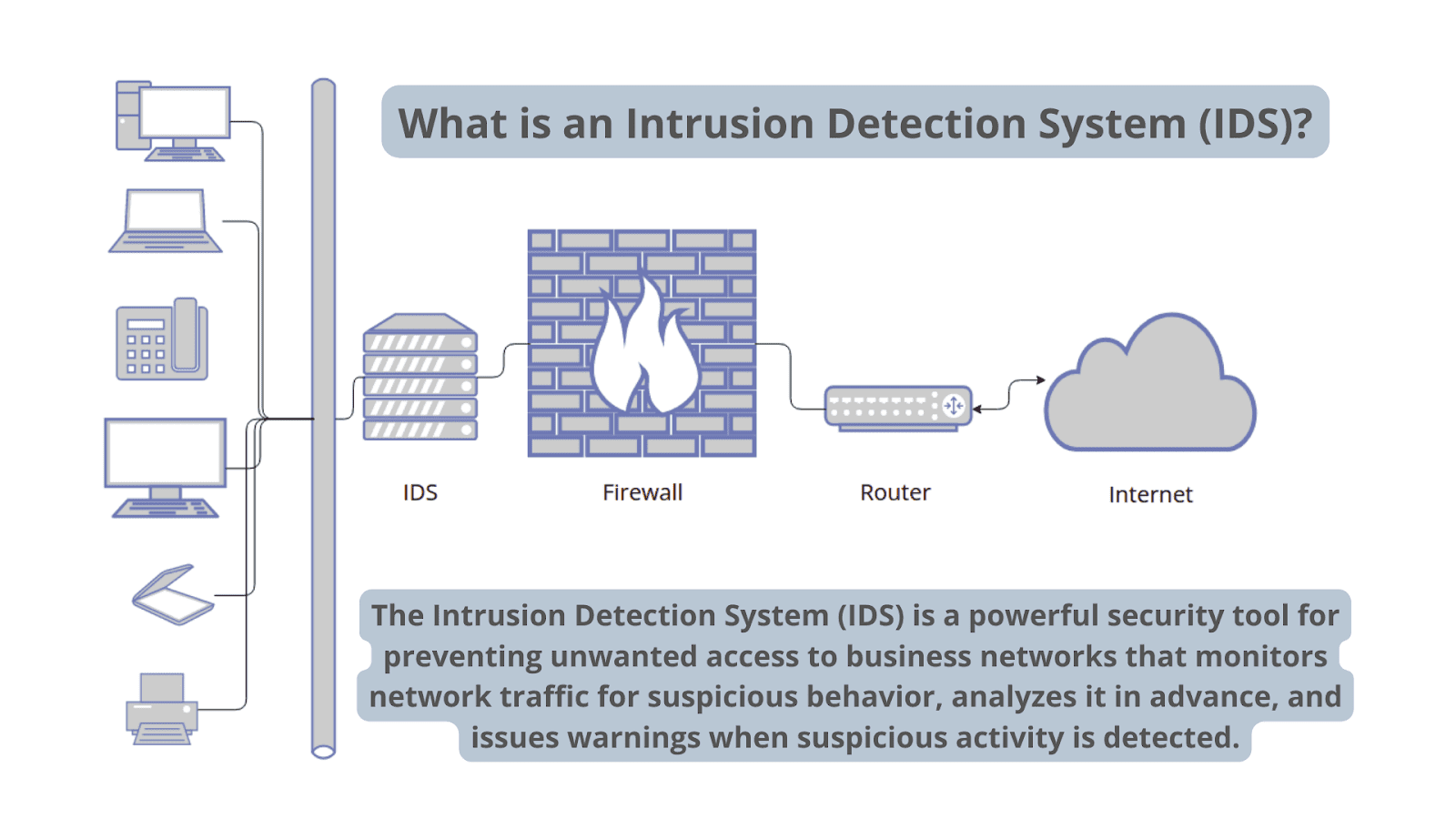

Come funziona IDS

Diagramma che raffigura la funzionalità di un sistema di rilevamento delle intrusioni

Un IDS deve soltanto rilevare le minacce potenziali. È posizionato fuori banda nell’infrastruttura di rete; di conseguenza, non si trova nel percorso di comunicazione in tempo reale tra il mittente e il destinatario delle informazioni.

Le soluzioni IDS spesso sfruttano una porta TAP o SPAN per analizzare una copia del flusso di traffico inline. Questo garantisce che l’IDS non abbia un impatto sulle prestazioni di rete inline.

Quando è stato sviluppato l’IDS, la profondità di analisi necessaria per rilevare le intrusioni non poteva essere eseguita abbastanza rapidamente. La velocità non riusciva a tenere il ritmo dei componenti sul percorso delle comunicazioni dirette dell’infrastruttura di rete.

I sistemi di rilevamento delle intrusioni di rete sono usati per rilevare attività sospette per individuare gli hacker prima che la rete venga danneggiata. Ci sono sistemi di rilevamento delle intrusioni basati sulla rete e basati su host. Gli IDS basati su host vengono installati sui computer dei clienti, mentre quelli basati sulla rete sono nella rete stessa.

Un IDS cerca deviazioni dalle attività normali e firme di attacco note. Gli schemi anomali vengono inviati più in alto nello stack ed esaminati a livello di applicazione e di protocollo. Può rilevare eventi come contaminazioni dei DNS, pacchetti di informazioni di formato non corretto e XMAS scan.

Un IDS può essere implementato come dispositivo di sicurezza della rete o come applicazione software. Per proteggere i dati e i sistemi negli ambienti cloud, sono disponibili anche IDS basati su cloud.

Tipi di rilevamento IDS

Ci sono cinque tipi di IDS: basati sulla rete, basati su host, basati sul protocollo, basati sul protocollo delle applicazioni e ibridi.

I due tipi più comuni di IDS sono:

- Sistema di rilevamento delle intrusioni basato sulla rete (NIDS)

Un IDS basato sulla rete monitora una rete protetta completa. È distribuito nell’infrastruttura in punti strategici, come le sottoreti più vulnerabili. Il NIDS monitora tutto il traffico che fluisce da e verso i dispositivi della rete, prendendo decisioni sulla base dei contenuti dei pacchetti e dei metadati. - Sistema di rilevamento delle intrusioni basato su host (HIDS)

Un IDS basato su host monitora l’infrastruttura del computer su cui è installato. In altre parole, è distribuito a un endpoint specifico per proteggerlo dalle minacce interne ed esterne. Per riuscirsi, l’IDS analizza il traffico, registra le attività dannose e notifica le autorità competenti.

Gli altri tre tipi possono essere descritti come segue:

- Basato sul protocollo (PIDS)

Un sistema di rilevamento delle intrusioni basato sul protocollo solitamente è installato su un server Web. Un PIDS monitora e analizza il protocollo tra un utente/dispositivo e il server e normalmente si trova al front-end di un server e monitora il comportamento e lo stato del protocollo. - Basato sul protocollo delle applicazioni (APIDS)

Un APIDS è un sistema o agente che solitamente si trova all’interno del gruppo del server e monitora e interpreta la corrispondenza a protocolli specifici per le applicazioni. Ad esempio, potrebbe monitorare il protocollo SQL del middleware mentre effettua transazioni con il server Web. - Sistema di rilevamento delle intrusioni ibrido

Un sistema di rilevamento delle intrusioni ibrido combina due o più approcci di rilevamento delle intrusioni. Usando questo metodo, un sistema o i dati relativi all’agente host si combinano con le informazioni di rete per una visione completa del sistema. Il sistema di rilevamento delle intrusioni ibrido è più potente rispetto ad altri sistemi. Prelude è un esempio di IDS ibrido.

C’è anche un sottogruppo di metodi di rilevamento IDS; le due varianti più comuni sono:

- Basato su firma

Un IDS basato su firma monitora il traffico di rete in entrata, cercando schemi e sequenze specifici che corrispondono alle firme di attacco note. Anche se è efficace per questo scopo, non è in grado di rilevare gli attacchi non identificati senza schemi noti. - Basato su anomalie

L’IDS basato su anomalie è una tecnologia relativamente più recente progettata per rilevare gli attacchi sconosciuti, andando al di là dell’identificazione delle firme di attacco. Questo tipo di rilevamento, invece, usa l’apprendimento automatico per analizzare grandi quantità di dati e traffico di rete.

Gli IDS basati su anomalie creano un modello definito di attività normali e lo usano per identificare un comportamento anomalo; tuttavia, è soggetto a falsi positivi. Ad esempio, se una macchina dimostra un comportamento raro ma sano, viene identificata come un'anomalia. Questo risulta in un falso allarme.

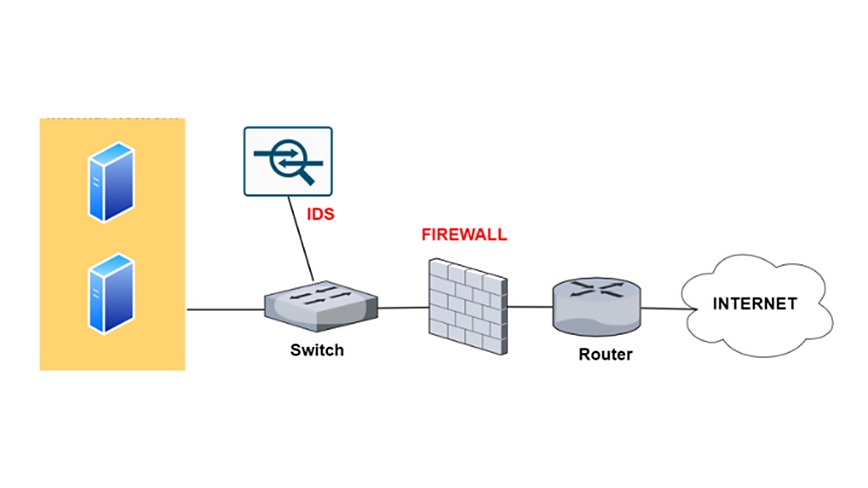

IDS e firewall a confronto

Sia gli IDS che i firewall di nuova generazione sono soluzioni di sicurezza di rete. La differenza tra un IDS e un firewall è il suo scopo.

Un dispositivo IDS monitora passivamente, descrivendo una sospetta minaccia quando si verifica e segnalando un avviso. L’IDS osserva i pacchetti di rete in movimento. Questo consente la risposta agli incidenti per valutare la minaccia e agire come necessario. Tuttavia, non protegge l'endpoint o la rete.

Un firewall monitora attivamente, cercando le minacce per evitare che diventino incidenti. I firewall sono in grado di filtrare e bloccare il traffico: consentono il traffico in base a regole preconfigurate, basandosi su porte, indirizzi di destinazione e origine.

I firewall rifiutano il traffico che non rispetta le regole che hanno stabilito. Tuttavia, se arriva un attacco da dentro la rete, l’IDS non genera un avviso.

Diagramma che raffigura la funzionalità di un sistema di rilevamento delle intrusioni e di un firewall

Tecniche di evasione dell’IDS

Ci sono diverse tecniche che i malintenzionati potrebbero usare per evitare il rilevamento da parte dell’IDS. Questi metodi possono creare difficoltà per gli IDS, perché sono ideati per aggirare i metodi di rilevamento esistenti:

- Frammentazione

La frammentazione divide un pacchetto in pacchetti più piccoli e frammentati. Questo consente a un malintenzionato di restare nascosto, perché non c’è una firma di attacco da rilevare.

Successivamente, i pacchetti frammentati sono ricostruiti dal nodo destinatario al livello dell’IP e inoltrati al livello dell’applicazione. Gli attacchi di frammentazione generano pacchetti dannosi, sostituendo i dati in pacchetti frammentati di componenti con nuovi dati. - Flooding

Questo attacco è progettato per sopraffare il rilevatore, attivando un guasto del meccanismo di controllo. Quando un rilevatore va in errore, tutto il traffico viene consentito.

Un modo diffuso di provocare il flooding è eseguire lo spoofing dello User Datagram Protocol (protocollo UDP) e dell’Internet Control Message Protocol (ICMP) legittimi. A questo punto, il flooding del traffico viene utilizzato per camuffare le attività anomale dell'aggressore. Di conseguenza, l’IDS avrebbe molta difficoltà a trovare pacchetti dannosi all’interno di un volume di traffico spropositato. - Offuscamento

L’offuscamento può essere utilizzato per evitare il rilevamento rendendo un messaggio difficile da capire, nascondendo così un attacco. La terminologia dell'offuscamento intende alterare il codice del programma in modo tale da renderlo indistinguibile a livello funzionale.

L’obiettivo è ridurre la rilevabilità fino al reverse engineering o al processo di analisi statica, oscurandolo e compromettendone la leggibilità. Offuscare un malware, ad esempio, gli consente di eludere gli IDS. - Crittografia

La crittografia offre diverse funzionalità di sicurezza, tra cui la riservatezza, l’integrità e la privacy dei dati. Purtroppo i creatori di malware usano gli attributi di sicurezza per nascondere gli attacchi ed eludere il rilevamento.

Ad esempio, un IDS non può leggere un attacco su un protocollo crittografato. Quando l’IDS non può abbinare il traffico crittografato a firme esistenti dei database, il traffico crittografato non viene crittografato. Questo rende molto difficile identificare gli attacchi per i rilevatori.

Perché i sistemi di rilevamento delle intrusioni sono importanti

Gli attacchi informatici sono sempre più complessi e sofisticati, e gli attacchi zero-day sono comuni. Di conseguenza, le tecnologie di protezione della rete devono restare al passo con le nuove minacce e le aziende devono mantenere alti livelli di sicurezza.

L’obiettivo è garantire una comunicazione fidata e sicura delle informazioni. Pertanto, un IDS è importante per l'ecosistema di sicurezza perché opera come difesa per la sicurezza dei sistemi quando altre tecnologie falliscono.

- Identificazione degli incidenti di sicurezza.

- Analisi della quantità e del tipo di attacchi.

- Contributo nell’identificazione di bug o problemi con le configurazioni del dispositivo.

- Supporto alla conformità normativa (grazie a una migliore visibilità di rete e alla documentazione del registro IDS).

- Miglioramento delle risposte di sicurezza (grazie all’ispezione dei dati all’interno dei pacchetti di rete anziché il censimento manuale dei sistemi).

Anche se gli IDS sono utili, il loro impatto è maggiore quando sono abbinati agli IPS. I sistemi di prevenzione delle intrusioni (IPS) aggiungono la capacità di bloccare le minacce. Questa è diventata l’opzione di distribuzione dominante per le tecnologie IDS/IPS.

Ancora migliore è la fusione di più tecnologie di prevenzione delle minacce per formare una soluzione completa. Un approccio efficace è una combinazione di:

- Protezione da vulnerabilità

- Anti-malware

- Antispyware

La combinazione di queste tecnologie costituisce la protezione avanzata contro le minacce. Il servizio scansiona tutto il traffico in cerca di minacce (inclusi porte, protocolli e traffico crittografato). Le soluzioni di prevenzione delle minacce avanzate cercano le minacce all’interno del ciclo di vita dell'attacco informatico, non solo quando entra nella rete. Questo forma una difesa multilivello, un approccio Zero Trust con una prevenzione a tutto tondo.