-

- Quali sono i diversi tipi di firewall?

- Capacità dei firewall moderni

- Tipi di firewall per sistemi protetti

- Tipi di firewall per posizionamento nell'infrastruttura di rete.

- Tipi di firewall per metodo di filtraggio dei dati

- Come scegliere il giusto firewall per una rete aziendale

- Domande frequenti sui tipi di firewall

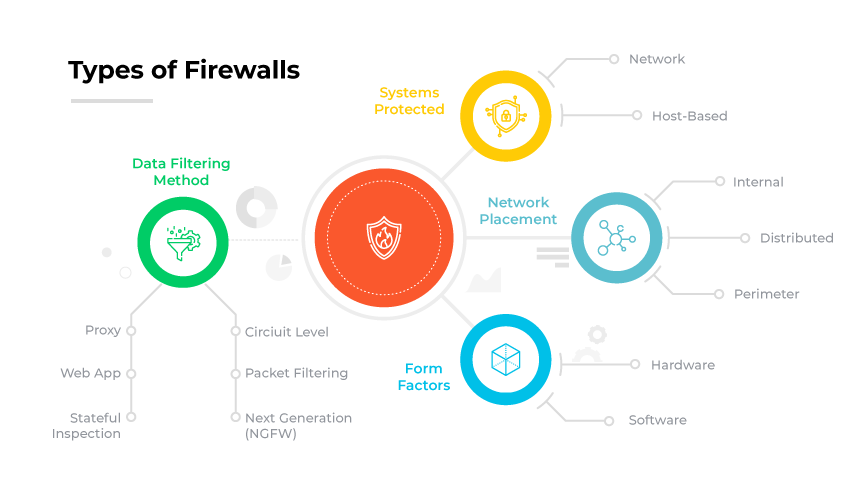

- Tipi di firewall per fattori di forma

Indice dei contenuti

-

Che cos'è un firewall perimetrale?

- Come funziona un firewall perimetrale?

- Tipi di firewall perimetrali

- Che cos'è il perimetro della rete?

- Vantaggi del firewall perimetrale

- Rischi del firewall perimetrale

- Firewall perimetrale vs. Firewall client

- Firewall perimetrale vs. Firewall del Data Center

- Domande frequenti sul firewall perimetrale

-

Che cos'è un firewall con filtro dei pacchetti?

- Come funziona un firewall con filtro dei pacchetti?

- Casi d'uso del firewall di filtraggio dei pacchetti

- Vantaggi del firewall di filtraggio dei pacchetti

- Sfide del firewall di filtraggio dei pacchetti

- Tipi di firewall per il filtraggio dei pacchetti

- Confronto tra i firewall con filtro dei pacchetti e altre tecnologie di sicurezza

- Domande frequenti sui firewall con filtro dei pacchetti

- Che cos'è un firewall di rete?

Tipi di firewall definiti e spiegati

Indice dei contenuti

Esistono molti tipi di firewall, spesso classificati in base al sistema protetto, al fattore di forma, alla collocazione in rete e al metodo di filtraggio dei dati:

- Firewall di rete

- Firewall basato su host

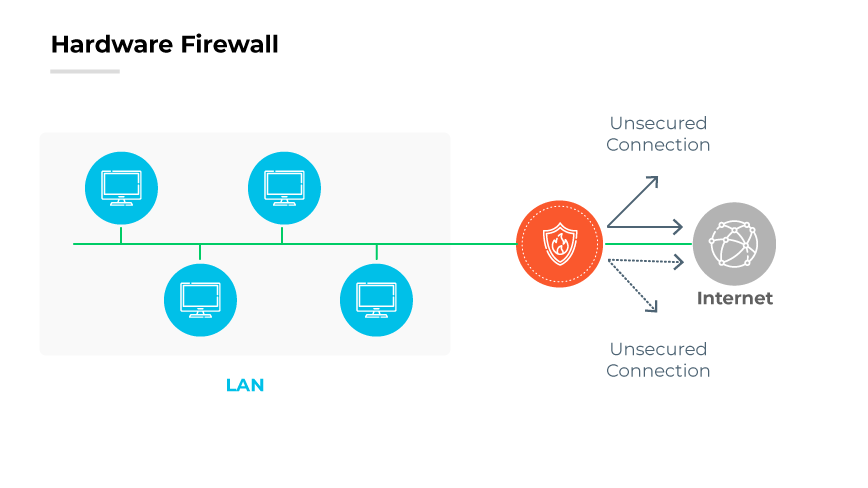

- Firewall hardware

- Firewall software

- Firewall interno

- Firewall distribuito

- Firewall perimetrale

- Firewall di nuova generazione (NGFW)

- Firewall di filtraggio dei pacchetti

- Gateway a livello del circuito

- Firewall per applicazioni web

- Proxy firewall

- Firewall a ispezione statica

Capacità dei firewall moderni

Sin dalla loro nascita, i firewall sono rimasti una pietra miliare della sicurezza di rete . Con l'evoluzione della tecnologia, si sono evolute anche le capacità dei firewall e i metodi di distribuzione.

I progressi della tecnologia hanno portato alla nascita di molte varianti di firewall. L'ampia gamma di termini e opzioni può creare confusione. I diversi firewall svolgono funzioni distinte, il che rappresenta un modo per stabilire una distinzione tra i vari tipi. Un metodo comune per classificare i tipi di firewall è in base al sistema che proteggono, al fattore di forma, al posizionamento nell'infrastruttura di rete e al metodo di filtraggio dei dati.

Le organizzazioni possono richiedere più tipi di firewall per un'efficace sicurezza di rete. È anche importante notare che un prodotto firewall può fornire più tipi di firewall.

Tipi di firewall per sistemi protetti

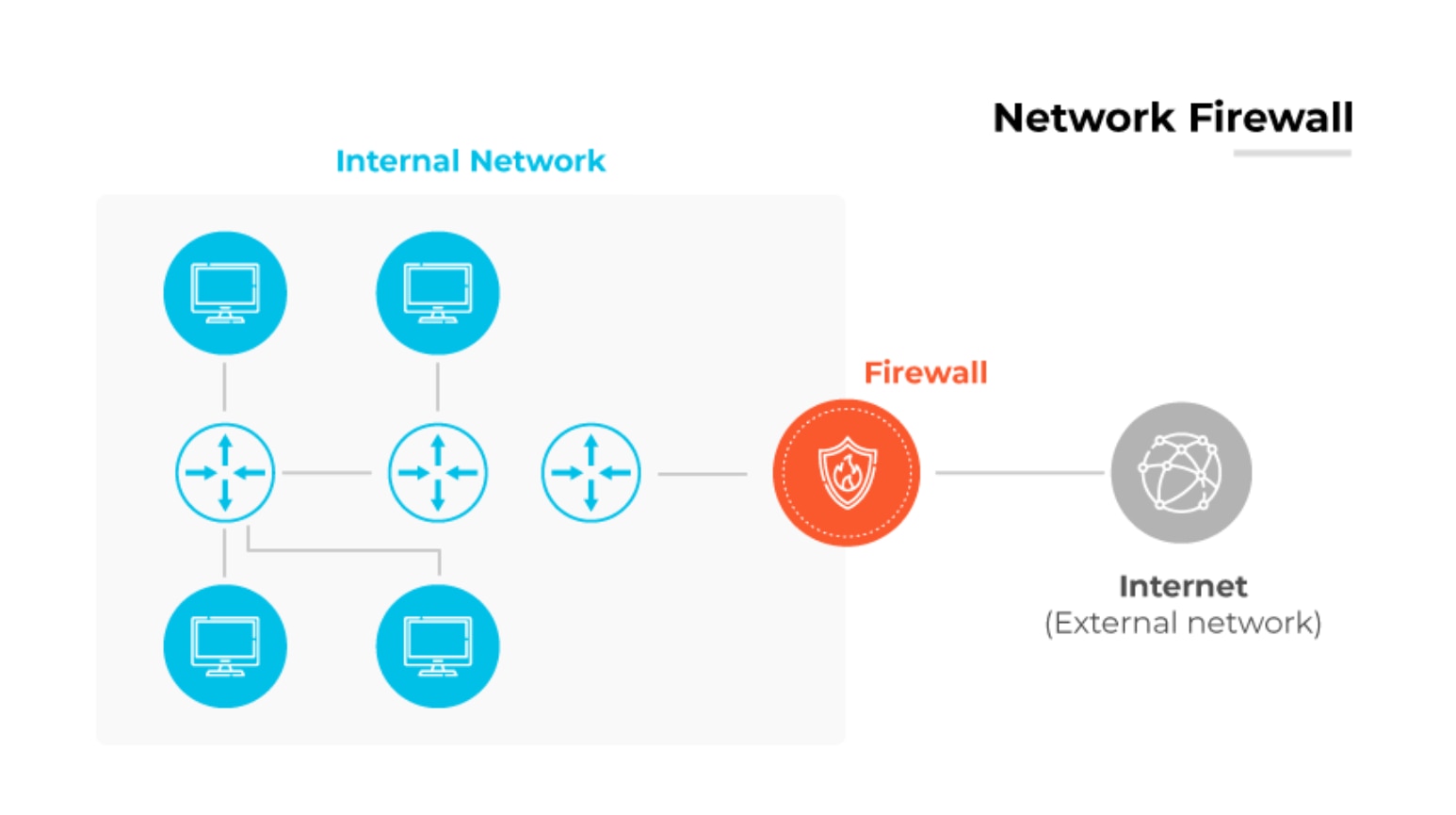

Firewall di rete

Un firewall di rete è posizionato alla giunzione tra reti fidate e non fidate, come i sistemi interni e Internet. Il suo ruolo principale è quello di monitorare, controllare e decidere la validità del traffico in entrata e in uscita, in base a una serie di regole predefinite. Queste regole sono progettate per prevenire gli accessi non autorizzati e mantenere l'integrità della rete.

La funzione operativa di un firewall di rete risiede nella sua capacità di esaminare ogni pacchetto di dati. Confrontando gli attributi dei pacchetti, come gli indirizzi IP di origine e di destinazione, il protocollo e i numeri di porta, con le regole stabilite, blocca efficacemente le potenziali minacce o il flusso di dati indesiderati. Che sia implementato come hardware, software o entrambi, il suo posizionamento garantisce uno screening completo del traffico.

Oltre alla semplice regolazione del traffico, i firewall di rete offrono funzionalità di registrazione. I registri aiutano gli amministratori a tracciare e sondare le attività sospette.

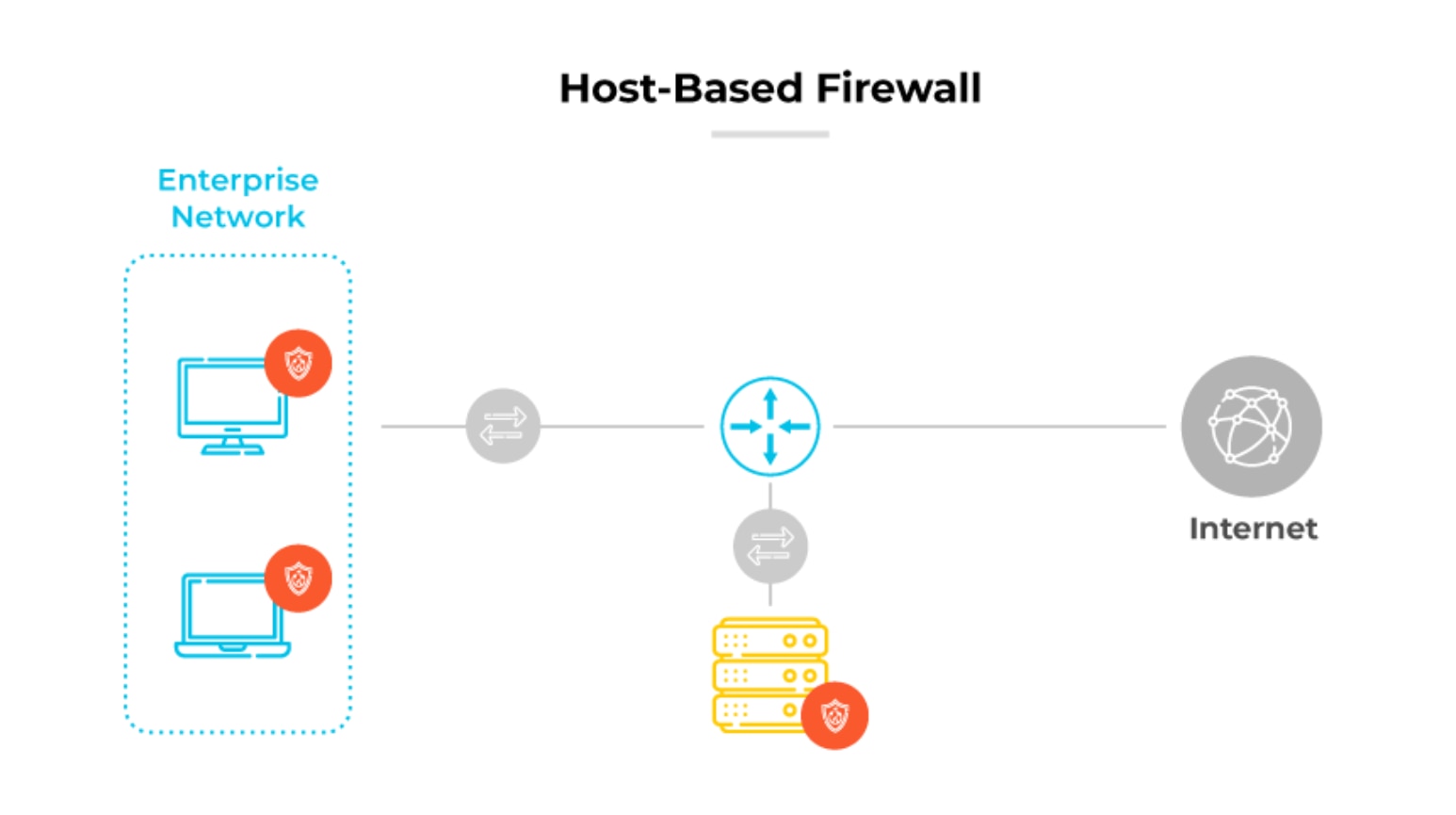

Firewall basato su host

Un firewall hardware è un dispositivo fisico posto tra un computer o una rete e la sua connessione a Internet. Opera in modo indipendente dal dispositivo host, esaminando il traffico in entrata e in uscita per garantire la conformità alle regole di sicurezza impostate. Analizzando attivamente i pacchetti di dati, il firewall hardware può identificare e bloccare le minacce, fornendo una solida barriera contro le potenziali intrusioni informatiche.

Il funzionamento di un firewall hardware prevede il collegamento diretto tra la sorgente Internet e la rete o il sistema di destinazione. Una volta implementato, tutto il traffico internet, sia in entrata che in uscita, deve passare attraverso questo dispositivo. Mentre ispeziona ogni pacchetto di dati, le decisioni vengono prese in base a criteri di sicurezza predefiniti. Il traffico dannoso o sospetto viene bloccato, in modo che solo i dati sicuri e legittimi raggiungano la rete interna. Le minacce vengono intercettate prima che raggiungano i sistemi interni, offrendo un approccio proattivo alla sicurezza di rete.

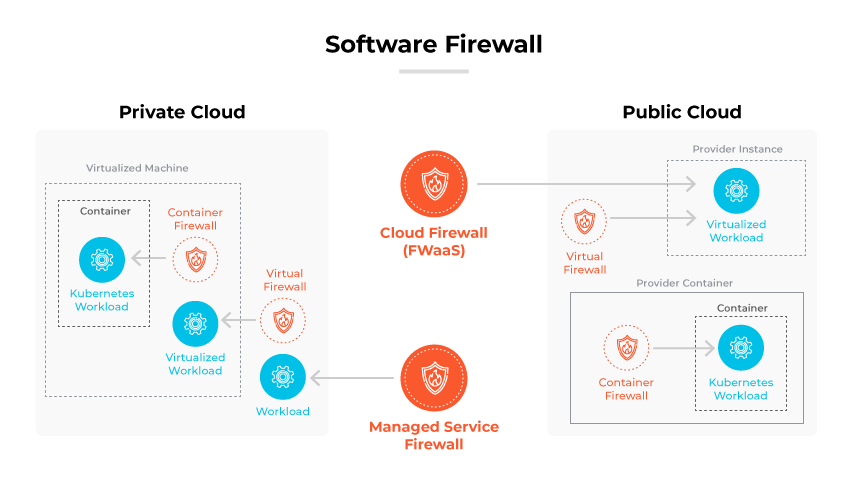

Un firewall software è un firewall in un fattore di forma software piuttosto che un'apparecchiatura fisica, che può essere distribuito su server o macchine virtuali per proteggere gli ambienti cloud.

I firewall software sono progettati per proteggere i dati sensibili, i carichi di lavoro e le applicazioni in ambienti in cui è difficile o impossibile distribuire firewall fisici.

I firewall software incorporano la stessa tecnologia firewall hardware (noti anche come firewall di nuova generazione o NGFW). Offrono molteplici opzioni di distribuzione su più cloud per soddisfare le esigenze degli ambienti ibridi/multi-cloud e delle moderne applicazioni cloud. I firewall software possono essere distribuiti in qualsiasi rete virtualizzata o ambiente cloud.

Che cos'è un firewall software?

Tipi di firewall software

I tipi di firewall software includono i firewall container, i firewall virtuali (noti anche come firewall cloud) e i firewall per servizi gestiti.

Firewall per container

Un container firewall è una versione software di un firewall di nuova generazione, creato appositamente per gli ambienti Kubernetes.

I carichi di lavoro dei container incorporati in ambienti Kubernetes possono essere difficili da proteggere con i firewall tradizionali. Di conseguenza, i firewall per container aiutano i team addetti alla sicurezza di rete a salvaguardare gli sviluppatori con una profonda integrazione della sicurezza nell'orchestrazione Kubernetes, prevenendo gli attacchi alle applicazioni moderne e l'esfiltrazione dei dati.

Firewall virtuali

Un firewall virtuale è un'istanza virtualizzata di un firewall di nuova generazione, utilizzato negli ambienti virtuali e cloud per proteggere il traffico est-ovest e nord-sud. A volte vengono chiamati "firewall cloud".

I firewall virtuali sono un tipo di firewall software in grado di ispezionare e controllare il traffico di rete perimetrale nord-sud negli ambienti cloud pubblici, nonché di segmentare il traffico est-ovest all'interno dei data center fisici e delle filiali. I firewall virtuali offrono misure avanzate di prevenzione delle minacce attraverso la microsegmentazione.

Che cos'è un firewall virtuale?

Firewall cloud

Il termine "firewall cloud" si allinea maggiormente al concetto di firewall virtuale. Si tratta di meccanismi basati sul software e ancorati nel cloud, responsabili principalmente di selezionare il traffico di rete malevolo. Il modello di fornitura nel cloud ha portato all'identificazione comune come firewall-as-a-service (FWaaS).

Un'iterazione degna di nota di questa terminologia è il "firewall del cloud pubblico". Enfatizzando la distribuzione nel cloud pubblico, questo concetto rispecchia fondamentalmente il funzionamento dei firewall hardware.

Le definizioni del termine "cloud firewall" variano. In prevalenza, il termine si riferisce ai firewall situati nel cloud e offerti dai fornitori di sicurezza, alle funzionalità fornite direttamente dagli hyperscaler del cloud o alle apparecchiature che proteggono le applicazioni all'interno di diversi cloud pubblici. Sembra che non sia ancora emersa una definizione standard del settore.

Che cos'è un firewall per il cloud pubblico?

Firewall con servizio gestito

I firewall software sono disponibili anche come servizio gestito, in modo simile a molte altre offerte software-as-a-service (SaaS). Alcune offerte di servizi firewall gestiti offrono un modo flessibile per distribuire la sicurezza a livello di applicazione (Layer 7) senza la necessità di una supervisione gestionale. Come servizi gestiti, alcuni di questi firewall possono essere scalati rapidamente verso l'alto e verso il basso.

Firewall hardware vs. firewall software

Un firewall hardware è un dispositivo fisico indipendente posizionato tra la rete e i dispositivi collegati. Monitora e controlla il traffico di rete in entrata e in uscita in base a criteri di sicurezza predefiniti. La distribuzione di un firewall hardware richiede personale qualificato per garantire una corretta configurazione e una gestione continua.

D'altra parte, un firewall software opera all'interno di un server o di una macchina virtuale. Questo tipo di firewall viene eseguito su un sistema operativo incentrato sulla sicurezza, in genere stratificato su risorse hardware generiche. Spesso può essere implementato rapidamente utilizzando gli strumenti di automazione del cloud.

Sia i firewall hardware che quelli software forniscono una protezione essenziale per la sicurezza di rete, e la loro scelta è determinata da requisiti specifici e contesti di distribuzione.

Tipi di firewall per posizionamento nell'infrastruttura di rete.

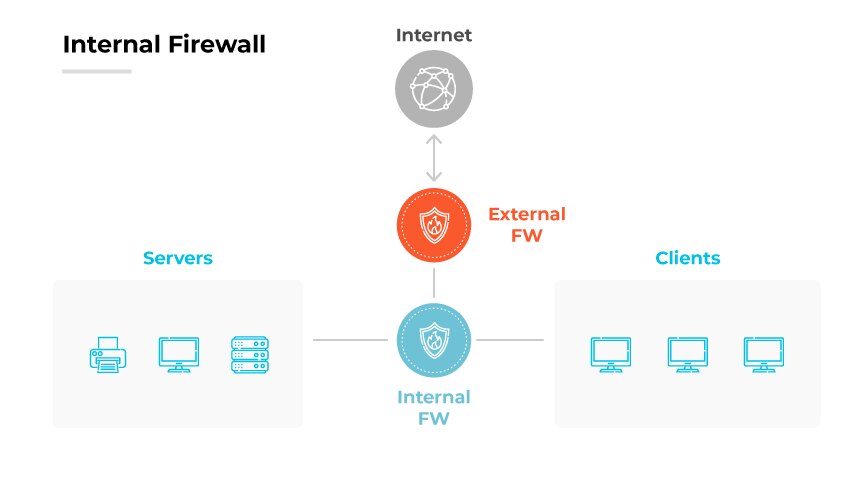

Firewall interno

Un firewall interno funziona principalmente all'interno dei confini di una rete, mirando alle minacce alla sicurezza che potrebbero essere già penetrate nelle difese perimetrali. A differenza dei firewall esterni o perimetrali, che si concentrano sulle minacce esterne in arrivo, i firewall interni si concentrano sul traffico tra i dispositivi all'interno della rete. Questo è importante perché non tutte le minacce provengono da Internet. I problemi possono sorgere all'interno di un'organizzazione, sia che si tratti di errori involontari dei dipendenti o di intenzioni malevole.

Questo tipo di firewall opera secondo il principio della fiducia zero. Non si fida automaticamente di qualsiasi attività solo perché proviene dalla rete. Segmentando la rete in zone distinte, ciascuna con misure di sicurezza specifiche, il firewall assicura che le potenziali minacce non si diffondano senza controllo nell'intero sistema. La microsegmentazione, ad esempio, è una tecnica in cui la rete viene divisa in zone più piccole e isolate, migliorando la sicurezza. Inoltre, queste soluzioni possono utilizzare l'automazione intelligente per adattare e aggiornare i protocolli di sicurezza in base ai comportamenti sicuri osservati e stabiliti, garantendo una protezione continua e dinamica.

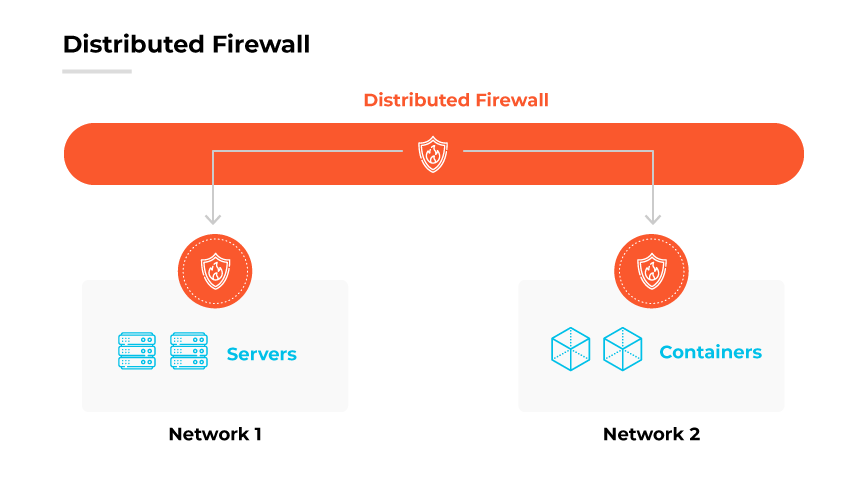

Firewall distribuito

Un firewall distribuito è un meccanismo di sicurezza di rete progettato per salvaguardare l'intera infrastruttura di un'organizzazione. A differenza dei firewall tradizionali, che in genere sono concentrati su un singolo nodo o dispositivo, i firewall distribuiti operano su una rete. Sfruttano le capacità di più dispositivi per monitorare e regolare il traffico, garantendo una protezione coerente e completa.

Un vantaggio primario dei firewall distribuiti è la capacità di monitorare il traffico interno ed esterno. I firewall convenzionali, storicamente, si sono concentrati sulle minacce esterne. Tuttavia, con l'evoluzione delle minacce alla sicurezza, la necessità di monitorare il traffico interno per individuare potenziali minacce è diventata fondamentale. I firewall distribuiti colmano questa lacuna, esaminando il traffico sia all'interno della rete che in entrata, offrendo così un livello di sicurezza più completo.

Un'altra caratteristica notevole dei firewall distribuiti è la loro scalabilità ed efficienza. Decentrando il processo di monitoraggio del traffico su numerosi dispositivi o nodi, si evitano i colli di bottiglia e i punti di congestione. Questa natura distribuita assicura che, con l'espansione dell'organizzazione o l'aumento del traffico, il sistema firewall possa scalare di conseguenza, senza compromettere le prestazioni o la sicurezza.

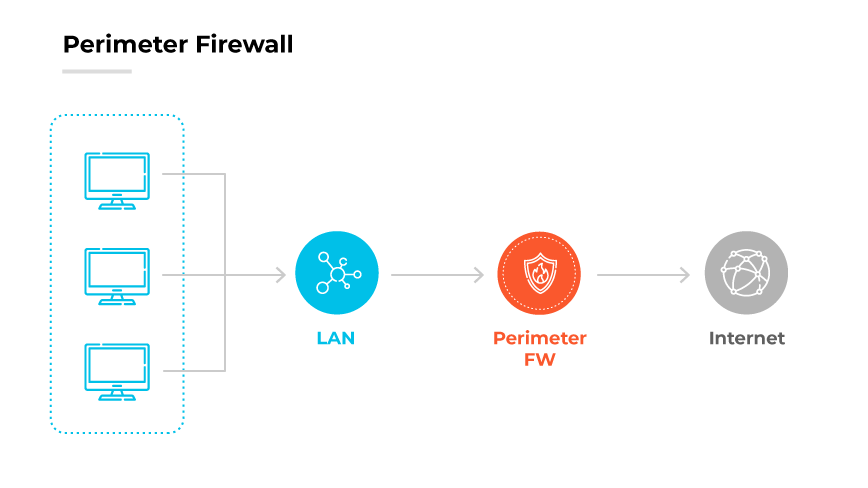

Firewall perimetrale

Un firewall perimetrale stabilisce il confine tra una rete privata e il dominio pubblico di Internet. Funzionando come difesa primaria, questo tipo di firewall ispeziona meticolosamente ogni byte di dati che tenta di passare. In questo modo si salvaguarda la rete privata da dati ingiustificati e potenzialmente dannosi. Un ruolo significativo di un firewall perimetrale consiste nel differenziare e successivamente consentire o meno il traffico in base a parametri predefiniti, garantendo l'ingresso solo di dati legittimi e sicuri.

L'efficacia di un firewall perimetrale si basa sulla sua capacità di riconoscere e discernere la natura dei pacchetti di dati. Esamina sia le informazioni dell'intestazione che il carico utile di ogni pacchetto per determinare l'intento. Questo livello di esame aiuta a identificare le minacce potenziali, come il malware o le indicazioni di un attacco informatico incombente, facilitando un'azione preventiva tempestiva.

Il firewall perimetrale può controllare il traffico interno ed esterno. Mentre il traffico interno scorre tra gli utenti, i dispositivi e i sistemi all'interno della rete, il traffico esterno proviene da Internet. Dato il volume e la variabilità delle minacce su Internet, la gestione del traffico esterno diventa un compito fondamentale per questi firewall.

Nel corso del tempo, i progressi della tecnologia hanno ridefinito l'architettura del firewall perimetrale. L'introduzione dei firewall di nuova generazione (NGFW) sottolinea questa evoluzione. Incorporando le funzionalità del filtraggio dei pacchetti di base e dell'ispezione stateful, i NGFW integrano ulteriori funzioni di sicurezza, tra cui l'ispezione profonda dei pacchetti e i meccanismi di rilevazione delle intrusioni/prevenzione. Questi progressi migliorano il meccanismo di difesa generale, garantendo che le reti private rimangano protette.

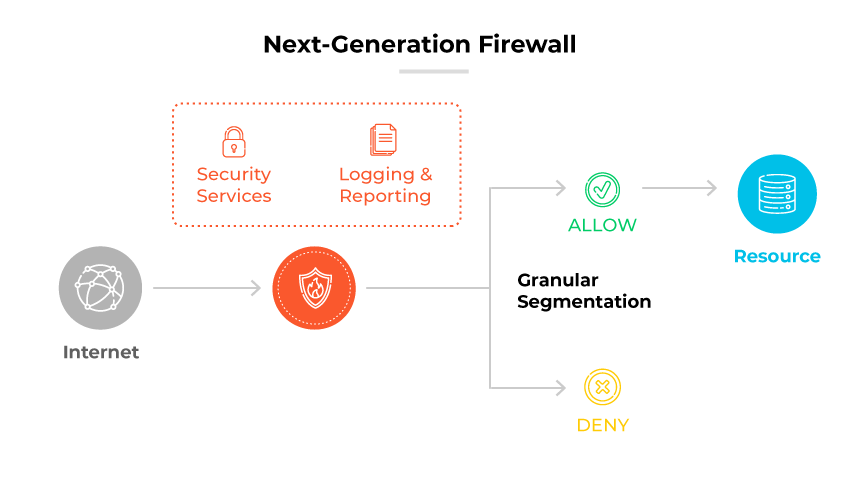

Tipi di firewall per metodo di filtraggio dei dati

Un firewall di nuova generazione (NGFW) amplia le funzionalità dei firewall tradizionali, offrendo soluzioni di sicurezza più complete. A differenza dei loro predecessori, che si concentravano principalmente sull'ispezione stateful, gli NGFW offrono funzioni avanzate per comprendere e controllare il traffico delle applicazioni, integrare meccanismi di prevenzione delle minacce e utilizzare l'intelligence sulle minacce di origine cloud. Questo approccio evoluto garantisce un'ispezione più meticolosa dei pacchetti di dati, tenendo conto delle intricate sfumature delle moderne minacce informatiche.

Al di là del controllo degli accessi, i NGFW sono abili nell'affrontare le sfide moderne come il malware avanzato e gli attacchi sofisticati a livello di applicazioni. Approfondiscono i dati, esaminando la natura del traffico e identificando i modelli che potrebbero segnalare potenziali minacce. L'integrazione delle fonti di intelligence sulle minacce all'interno dei NGFW assicura che questi ultimi siano sempre aggiornati con gli ultimi vettori di minaccia, mantenendo la loro efficacia contro le sfide della cybersecurity in evoluzione.

L'emergere delle NGFW rappresenta un significativo passo avanti. Sposando le caratteristiche fondamentali dei firewall tradizionali con funzionalità di sicurezza avanzate, gli NGFW offrono una linea di difesa robusta e sfaccettata. La loro capacità di operare a livello di applicazione e di integrare meccanismi di protezione aggiuntivi li rende una risorsa indispensabile per salvaguardare le reti aziendali da minacce sia evidenti che nascoste.

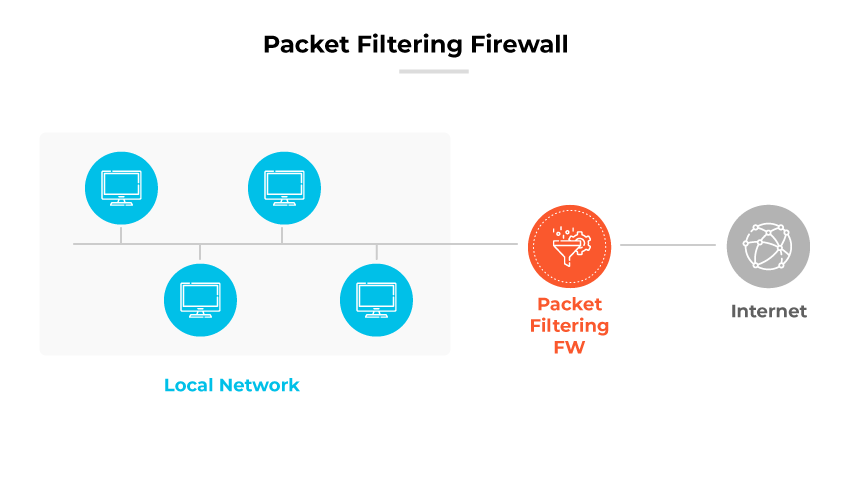

Firewall con filtraggio dei pacchetti

I firewall di filtraggio dei pacchetti operano a livello di rete, con il compito di regolare il flusso di pacchetti di dati tra le reti. Questi firewall si basano su regole predefinite che valutano attributi specifici dei pacchetti, come IP di origine, IP di destinazione, porte e protocolli. Se gli attributi corrispondono alle regole stabilite, il pacchetto può passare. In caso contrario, il pacchetto viene bloccato.

I tipi di firewall di filtraggio dei pacchetti possono essere ulteriormente suddivisi in firewall di filtraggio dei pacchetti statici, firewall di filtraggio dei pacchetti dinamici, firewall di filtraggio dei pacchetti stateless e firewall di filtraggio dei pacchetti stateful.

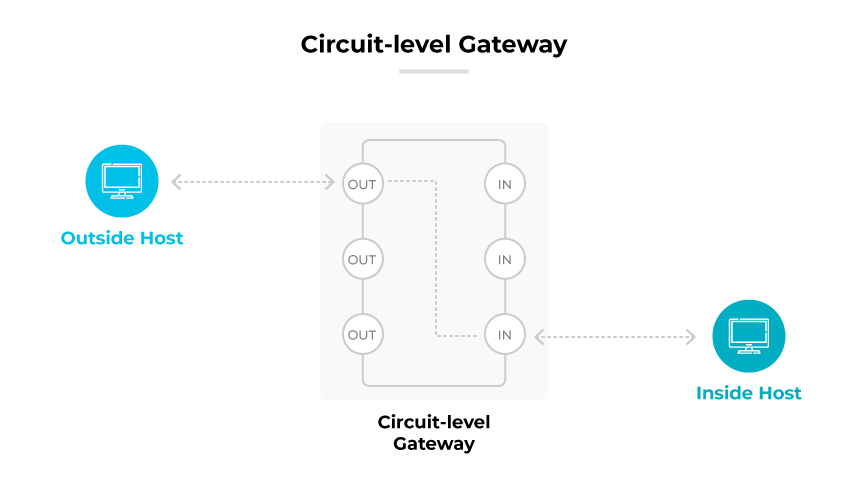

Gateway a livello di circuito

Un gateway a livello di circuito funziona principalmente al livello di sessione del modello OSI. Il suo ruolo è quello di supervisionare e convalidare il processo di handshaking tra i pacchetti, in particolare per le connessioni TCP e UDP. Esaminando il processo di handshake e gli indirizzi IP associati ai pacchetti, questo firewall identifica il traffico legittimo e impedisce l'accesso non autorizzato. Un gateway a livello di circuito si concentra principalmente sulle informazioni dell'intestazione, assicurando che il traffico sia in linea con il set di regole del firewall, senza approfondire il contenuto effettivo dei pacchetti di dati.

Quando un utente cerca di avviare una connessione con un host remoto, il gateway a livello di circuito stabilisce un circuito, che è essenzialmente una connessione virtuale tra l'utente e l'host previsto. Questo gateway supervisiona quindi il traffico che attraversa questo circuito. Assicura che il traffico si allinei con una connessione già stabilita, consentendo il passaggio solo del traffico verificato e autorizzato. Quando i pacchetti di dati soddisfano questi criteri, il firewall facilita la connessione, consentendo al protocollo di controllo della trasmissione o al protocollo del datagramma utente di comunicare con il server di destinazione a nome dell'utente. Se i pacchetti non soddisfano i criteri, il gateway rifiuta la connessione, terminando di fatto la sessione.

Il fattore distintivo dei gateway a livello di circuito è la loro semplicità di progettazione e implementazione. Poiché non sono progettati per comprendere o interpretare i protocolli applicativi, la loro distribuzione è spesso semplice. Un gateway a livello di circuito si distingue dai meccanismi di inoltro delle porte di base. In una configurazione di gateway a livello di circuito, il cliente riconosce un sistema intermedio, rendendo le operazioni del gateway più complete rispetto al semplice inoltro delle porte.

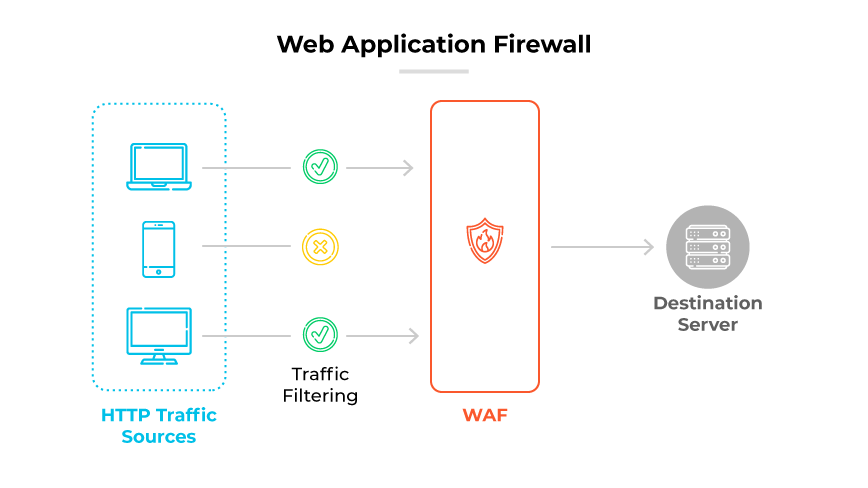

Firewall per applicazioni web

Un firewall per applicazioni web, comunemente chiamato WAF, funge da livello di protezione specializzato per applicazioni web, server web e API. Funziona esaminando e filtrando il traffico HTTP, salvaguardando così le applicazioni web da minacce come cross-site-scripting (XSS), SQL injection e inclusione di file. I WAF si differenziano per operare al livello 7, mirando in particolare alle minacce del livello applicativo.

Posizionati davanti alle applicazioni web, i WAF agiscono come proxy inversi. Ciò significa che intercettano e ispezionano le richieste destinate all'applicazione web, assicurando che passi solo il traffico legittimo. Qualsiasi traffico sospetto o dannoso viene prontamente bloccato, evitando potenziali attacchi. Questa architettura non solo migliora la sicurezza delle applicazioni web, ma aiuta a proteggere le applicazioni dall'esposizione diretta alle minacce di Internet.

Per mantenere l'efficienza, i WAF utilizzano politiche o serie di regole. Queste regole aiutano il firewall a distinguere il traffico benigno da quello potenzialmente dannoso. Le regolazioni di queste politiche possono essere eseguite rapidamente, consentendo una risposta immediata alle minacce emergenti o ai modelli di attacco in evoluzione. Gli aggiornamenti regolari di queste regole sono fondamentali.

Che cos'è un WAF? | Spiegazione del Web Application Firewall

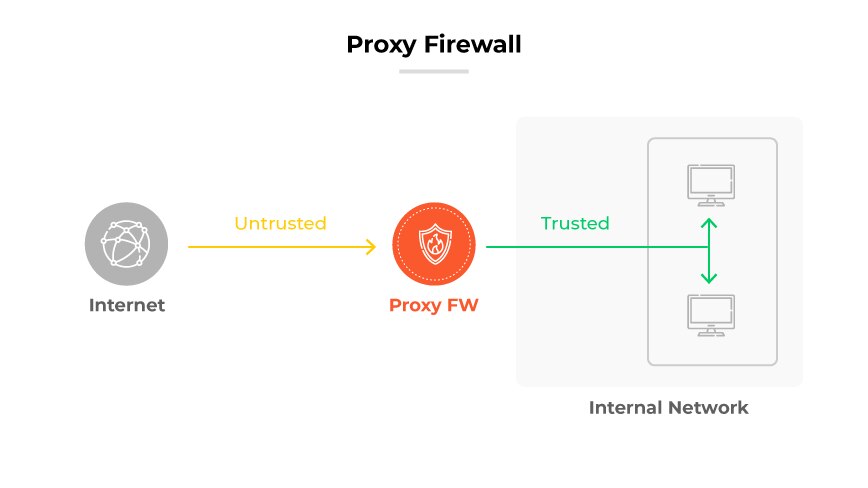

Firewall Proxy

Un firewall proxy è un meccanismo di difesa vitale per le reti, che opera a livello di applicazione. Chiamato anche application firewall o gateway firewall, funziona principalmente come intermediario, filtrando i messaggi tra i sistemi informatici e i server esterni. In questo modo, protegge le risorse della rete da potenziali minacce informatiche.

A differenza dei firewall convenzionali, che non decifrano o ispezionano in modo approfondito il traffico dei protocolli applicativi, i firewall proxy vanno più a fondo. Esaminano il traffico in entrata e in uscita da una rete, identificando i segni di potenziali attacchi informatici o malware. Per il loro funzionamento, i firewall mantengono i propri indirizzi IP (Internet Protocol). Questo design assicura che le reti esterne non possano accedere direttamente alla rete interna protetta.

Il processo operativo di un firewall proxy è semplice ed efficace. I computer di una rete si collegano a Internet utilizzando il Proxy come gateway. Quando un utente tenta di accedere a un sito web o servizio esterno, la sua richiesta viene intercettata dal firewall Proxy. Questo firewall valuta la richiesta in base ai criteri impostati. Se lo ritiene sicuro, stabilisce una connessione per conto dell'utente. Con questo metodo, il firewall Proxy assicura che vengano stabilite solo connessioni autorizzate e sicure.

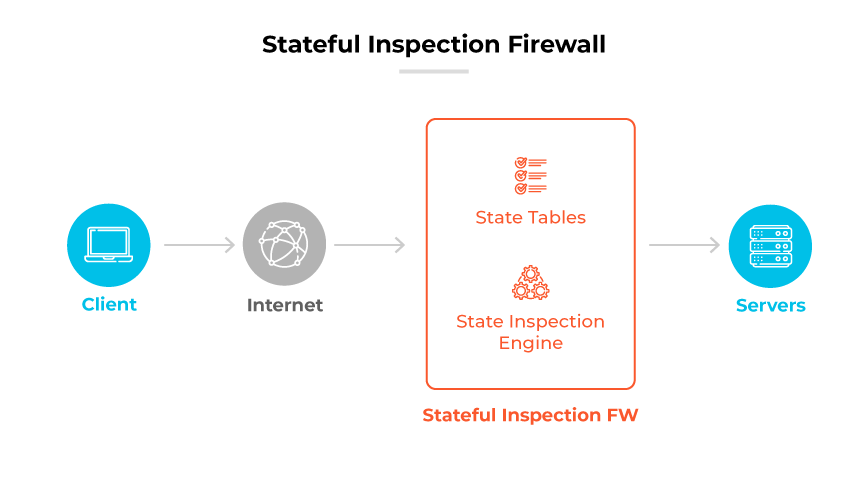

Firewall Stateful Inspection

I firewall Stateful Inspection sono parte integrante del monitoraggio attivo delle connessioni di rete. Tracciando queste connessioni, analizzano il contesto del traffico in entrata e in uscita, assicurando che solo i pacchetti di dati sicuri attraversino la rete. Situati ai livelli 3 e 4 del modello Open Systems Interconnection (OSI), la loro funzione principale è quella di filtrare il traffico in base al suo stato e al contesto. Questo metodo è più completo della semplice protezione a livello di pacchetto, perché comprende il contesto più ampio degli scambi di dati.

La tecnologia di base di un firewall stateful è la capacità di eseguire l'ispezione dei pacchetti. Esamina il contenuto di ogni pacchetto di dati per determinare se corrisponde agli attributi delle connessioni sicure riconosciute in precedenza. Se c'è una corrispondenza, i dati vengono lasciati passare. Tuttavia, in caso di discrepanze, il pacchetto viene sottoposto a controlli politici per accertarne la sicurezza.

Un esempio pratico delle capacità dell'ispezione stateful è la sua interazione con il Transmission Control Protocol (TCP). Il TCP facilita l'invio e la ricezione simultanea di dati e utilizza un processo di handshake a tre vie per stabilire le connessioni. L'handshake prevede la sincronizzazione (SYN), la sincronizzazione-riconoscimento (SYN-ACK) e il riconoscimento (ACK). Il firewall stateful utilizza questo processo per riconoscere le minacce potenziali, esaminando il contenuto dei pacchetti durante l'handshake. Se emergono bandiere rosse, come origini o destinazioni sospette, il firewall scarta immediatamente i dati. Questo approccio assicura che vengano mantenute solo le connessioni legittime e sicure.

Firewall Layer 3 vs. Layer 7

Un firewall di livello 3 funziona a livello di rete del modello Open Systems Interconnection (OSI). Si concentra principalmente sul filtraggio del traffico in base a parametri come indirizzi IP, numeri di porta e protocolli specifici, rendendo il suo approccio ampio e simile alle operazioni dei router. Questo tipo di firewall offre una copertura efficiente e ad ampio raggio, fornendo protezione consentendo o negando i pacchetti in base ai loro dettagli di origine e destinazione.

Al contrario, un firewall di livello 7 opera sul livello applicazione del modello OSI. Il suo vantaggio principale consiste nella capacità di ispezionare in profondità il contenuto dei pacchetti di dati. Analizzando i contenuti specifici, è in grado di discernere tra il traffico benigno e quello dannoso specifico dell'applicazione, proteggendo efficacemente dalle minacce come le SQL injection o altri attacchi a livello di applicazione.

Nel campo della sicurezza di rete, non si tratta di scegliere uno piuttosto che l'altro. Entrambi i tipi di firewall offrono vantaggi unici. Mentre i firewall Layer 3 forniscono un filtraggio rapido e ad ampio spettro, i firewall Layer 7 si addentrano nei dettagli intricati dei dati, garantendo un livello di protezione più profondo. La combinazione dei loro punti di forza offre una solida strategia di difesa in profondità per una sicurezza ottimale.

Come scegliere il giusto firewall per una rete aziendale

La scelta di un firewall appropriato per una rete aziendale richiede una chiara comprensione dell'architettura della rete, delle risorse protette e delle specifiche esigenze organizzative.

Iniziare a definire gli obiettivi tecnici del firewall. Stabilisca se la rete richiede una soluzione completa o se è sufficiente un firewall più semplice. Per cominciare, è fondamentale considerare il tipo di rete, l'importanza degli asset, il budget e il traffico previsto. Valutare come i prodotti firewall si integrano nell'infrastruttura esistente. Infine, si assicuri di considerare i requisiti di conformità e le leggi pertinenti sulla protezione dei dati.

Domande frequenti sui tipi di firewall

I due tipi principali di firewall sono:

- Firewall basati sulla rete: Questi sono collocati al confine tra una rete privata e una rete pubblica (spesso Internet). Possono essere implementati come dispositivi hardware, applicazioni software o una combinazione di entrambi. Il loro scopo principale è quello di sorvegliare un'intera rete, monitorando e controllando il traffico di rete in entrata e in uscita.

- Firewall basati su host: Questi sono installati su singoli dispositivi o server, indipendentemente dalla rete a cui sono collegati. Un firewall basato su host protegge solo il singolo dispositivo su cui è installato. La maggior parte dei sistemi operativi moderni è dotata di firewall integrati basati sull'host.

Ci sono molti esempi di tipi di firewall. Sebbene la classificazione dei firewall possa variare in base ai criteri e al contesto, tre tipi comunemente citati sono:

- Firewall con filtraggio dei pacchetti: Opera a livello di rete e utilizza le regole per consentire o bloccare i dati in base agli indirizzi IP di origine e di destinazione, alle porte e ai protocolli.

- Firewall a ispezione statica: Conosciuti anche come firewall di filtraggio dinamico dei pacchetti, non solo esaminano i pacchetti, ma tengono anche traccia delle sessioni attive e determinano se il pacchetto fa parte di una connessione stabilita.

- Firewall Proxy: Operano a livello di applicazione, fungendo da intermediari tra gli utenti e i servizi a cui desiderano accedere, filtrando il traffico e assicurando che i dati in arrivo provengano da una fonte legittima.

Non esiste un unico tipo di protezione firewall "migliore" per ogni rete, poiché la scelta ottimale dipende da esigenze e contesti specifici. Tuttavia, i Firewall di nuova generazione (NGFW) sono un'opzione moderna e popolare, che offre funzioni avanzate. Alcuni NGFW incorporano l'apprendimento automatico per migliorare il rilevamento delle minacce e la risposta. È fondamentale valutare i requisiti della rete e le minacce individuali prima di scegliere una soluzione.

I diversi tipi di firewall sono spesso classificati in base al sistema protetto, al fattore di forma, al posizionamento in rete e al metodo di filtraggio dei dati, tra cui:

- Firewall di rete

- Firewall basato su host

- Firewall hardware

- Firewall software

- Firewall interno

- Firewall distribuito

- Firewall perimetrale

- Firewall di nuova generazione (NGFW)

- Firewall di filtraggio dei pacchetti

- Gateway a livello del

- Firewall per applicazioni web

- Proxy firewall

- Firewall a ispezione statica

Non esiste un tipo di firewall "migliore" per tutti. La scelta ideale dipende dalle esigenze e dai contesti specifici. I Firewall di nuova generazione (NGFW) sono un'opzione ampiamente adottata, che offre funzioni avanzate. È fondamentale valutare i requisiti e le minacce individuali prima di scegliere un firewall.

I firewall utilizzano una serie di tecniche per controllare e filtrare il traffico. Alcune delle tecniche fondamentali del firewall includono:

- Filtraggio dei pacchetti: Analizza il traffico utilizzando indirizzi IP, numeri di porta e protocolli.

- Ispezione Stateful: Monitora le connessioni attive e lo stato del pacchetto all'interno di una sessione.

- Firewall Proxy: Agiscono come intermediari e ispezionano i contenuti.

- Gateway a livello di circuito: Opera a livello di sessione per convalidare le connessioni.

- Traduzione degli indirizzi di rete: Modifica gli indirizzi dei pacchetti.

- Ispezione profonda dei pacchetti: Esamina in dettaglio il contenuto dei pacchetti.

- Firewall di nuova generazione: Integrare tecniche come la prevenzione delle intrusioni.

- Filtro DNS: Regola il traffico in base ai nomi di dominio.

I tipi di firewall di rete includono:

- Filtri a pacchetto

- Firewall Stateful Inspection

- Firewall a livello di applicazione

- Firewall di nuova generazione

- Gateway a livello di circuito

- Firewall software

- Firewall hardware

- Firewall cloud

Il firewall è fondamentale per la protezione della rete e serve a bloccare l'accesso non autorizzato alla rete. Valutando i dati in entrata e in uscita in base a criteri specifici, rileva e contrasta le minacce e può essere distribuito sia come hardware che come software.

Un firewall può essere presente sia su un computer che su un router. Su un computer, spesso è basato su un software, che protegge quel dispositivo specifico. Su un router, in genere è basato sull'hardware e fornisce protezione all'intera rete.

Lo scopo principale di un firewall è quello di proteggere il sistema dalle minacce digitali. Blocca i contenuti dannosi e protegge i dati e i sistemi sensibili da utenti non autorizzati, compresi potenziali hacker o violazioni interne.

Componente essenziale del sistema generale di sicurezza di rete, il firewall monitora il traffico in entrata e in uscita dalla rete. I firewall ispezionano i pacchetti di dati, decidendo se sono consentiti o bloccati in base alle regole impostate. Questo processo serve a bloccare il traffico dannoso, consentendo solo i dati sicuri. Le regole utilizzate dai firewall si basano sui dettagli dei pacchetti di dati, come la loro origine e destinazione. Questa valutazione costante aiuta a mantenere le reti sicure dalle minacce.

Un firewall software basato su host è un software che opera su un singolo dispositivo all'interno di una rete. Viene installato direttamente sui singoli computer o dispositivi, offrendo un livello di protezione mirato contro le potenziali minacce. Esaminando il traffico in entrata e in uscita di quel dispositivo specifico, filtra efficacemente i contenuti dannosi, assicurando che malware, virus e altre attività dannose non si infiltrino nel sistema.malware, virus e altre attività dannose non si infiltrino nel sistema.

Negli ambienti in cui la sicurezza di rete è fondamentale, i firewall basati su host completano le soluzioni basate sul perimetro. Mentre le difese perimetrali proteggono i confini della rete più ampia, i firewall basati sull'host rafforzano la sicurezza a livello di dispositivo. Questa doppia strategia di protezione assicura che, anche se una minaccia supera le difese primarie della rete, i singoli computer rimangano protetti.