-

- Cronologia della storia del firewall

- Storia antica-1980: I predecessori del firewall

- 1990s: La prima generazione di firewall: i firewall a filtraggio di pacchetti.

- Primi anni 2000: Seconda generazione di firewall - firewall statici

- 2008: Terza generazione di firewall - Firewall di nuova generazione

- 2020: Quarta generazione di firewall: i NGFW alimentati a LN

- Storia dei firewall FAQ

Indice dei contenuti

-

Che cos'è un firewall? | Definizione di firewall

- Cosa fa un firewall?

- Tipi di firewall

- Caratteristiche del firewall

- Vantaggi dei firewall

- Sfide del firewall

- Minacce e vulnerabilità del firewall

- Configurazione del firewall

- Architettura del firewall

- Regole del firewall

- Le migliori pratiche del firewall

- Che cos'è il Firewall as a Service (FWaaS)?

- Confronto tra i firewall e altre tecnologie di sicurezza

- Storia dei firewall

- Domande frequenti

-

IPS. vs. IDS vs. Firewall: Quali sono le differenze?

- Che cos'è un firewall?

- Che cos'è un sistema di rilevamento delle intrusioni (IDS)?

- Che cos'è un sistema di prevenzione delle intrusioni (IPS)?

- Quali sono le differenze tra firewall, IDS e IPS?

- Quali sono le somiglianze tra un firewall, un IDS e un IPS?

- Un firewall e un IDS o IPS possono lavorare insieme?

- Domande frequenti su IDS vs. IPS vs. Firewall

La storia dei firewall | Chi ha inventato il firewall?

Indice dei contenuti

Non esiste un solo inventore del firewall. Il firewall è il risultato dei progressi in materia di sicurezza di rete compiuti nel tempo da molti esperti, tra cui Jeff Mogul, Paul Vixie, Brian Reid, William Cheswick, Steven Bellovin, David Presotto, Marcus Ranum, David Pensak, Nir Zuk, Fred Avolio e Brent Chapman.

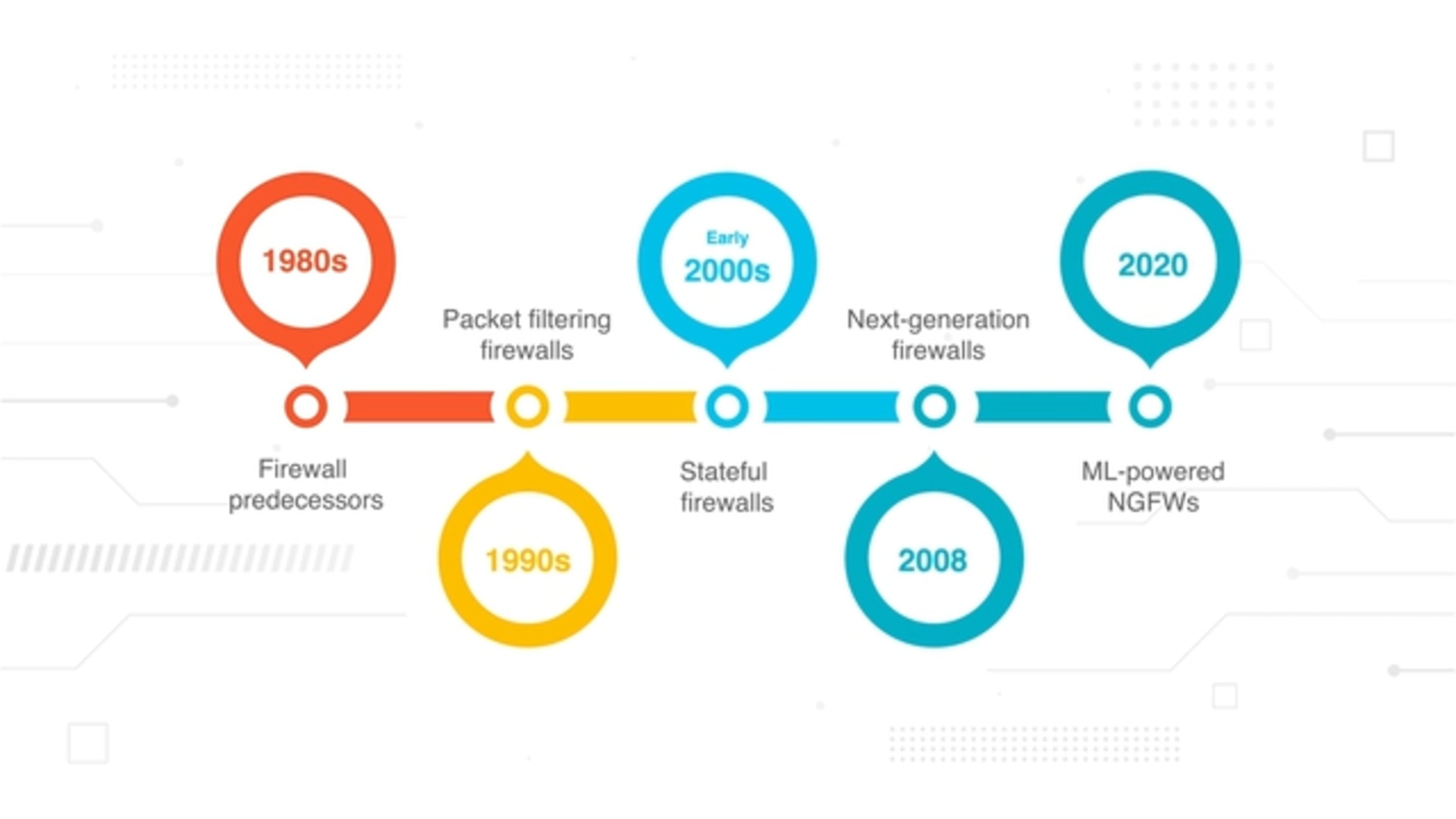

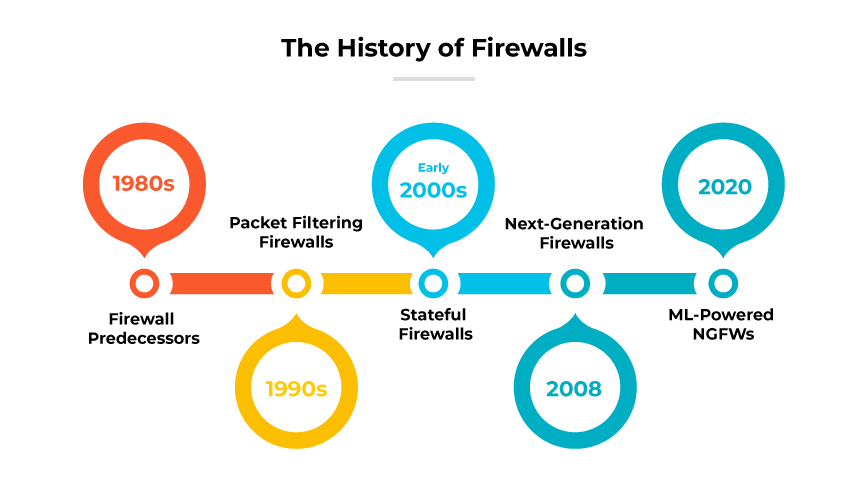

La storia dei firewall è iniziata negli anni '80 con i firewall di filtraggio dei pacchetti di base, evolvendosi continuamente fino ai moderni firewall di nuova generazione di oggi.

Cronologia della storia del firewall

- Storia antica-1980: I predecessori del firewall

- 1990s: Prima generazione di firewall: firewall a filtraggio di pacchetti.

- Primi anni 2000: Seconda generazione di firewall - firewall statici

- 2008: Terza generazione di firewall - Firewall di nuova generazione

- 2020: Quarta generazione di firewall: i NGFW alimentati a LN

Storia antica-1980: I predecessori del firewall

La genesi della tecnologia firewall affonda le sue radici nei metodi antichi di difesa fisica, quando le persone iniziarono a costruire muri per fermare gli intrusi. Esempi storici significativi sono la Grande Muraglia cinese e i fossati e le cortine dei castelli europei.

In origine, il termine 'firewall' si riferiva alle pareti divisorie all'interno degli edifici, progettate per confinare i rischi di incendio. Nel corso del tempo, questo concetto di prevenzione è stato adattato ai treni, che utilizzavano pareti di ferro per proteggere le sezioni passeggeri dagli incendi dei motori. 1

Prima dell'avvento dei firewall, nell'ultima parte degli anni '80 sono emersi i router di rete. I router di rete sono stati le prime forme di separazione della rete. Questi dispositivi mantengono un isolamento di base, assicurando che eventuali problemi o protocolli chiacchieroni non passino da un lato all'altro della rete. L'idea fondamentale della segmentazione si è ulteriormente sviluppata in quello che oggi è conosciuto come firewall.

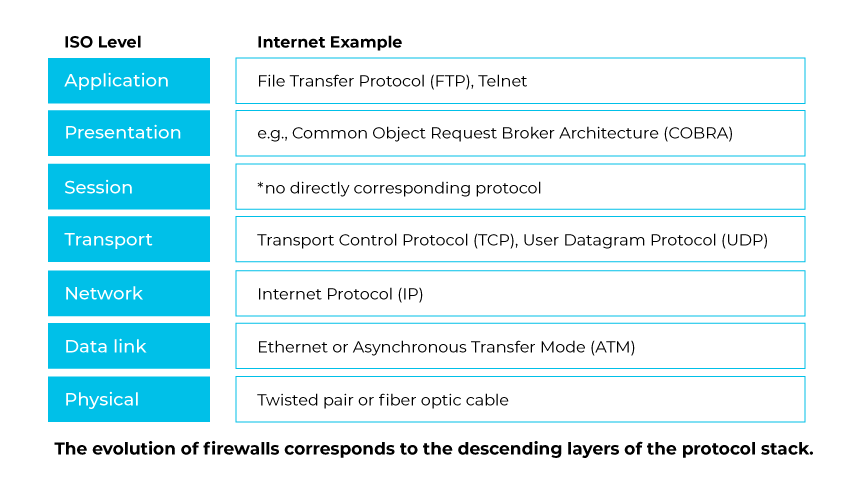

La storia della tecnologia firewall riflette un attraversamento discendente dei livelli di protocollo della rete. I sistemi firewall precedenti si concentravano sul filtraggio del traffico dal livello dell'applicazione fino al livello del trasporto e della rete. Questi passi iniziali gettano le basi per le misure avanzate di sicurezza di rete contenute nei firewall moderni.

I Laboratori Bell di AT&T hanno svolto un ruolo cruciale nella storia dei firewall, sviluppando il primo gateway a livello di circuito intorno al 1989-1990. Il concetto introdotto dai Bell Labs di AT&T ha gettato importanti basi per la prossima generazione di firewall. Nel corso del tempo, gli esperti di sicurezza hanno continuato ad ampliare queste idee e le hanno integrate nella più ampia tecnologia firewall che conosciamo oggi.

1990s: La prima generazione di firewall: i firewall a filtraggio di pacchetti.

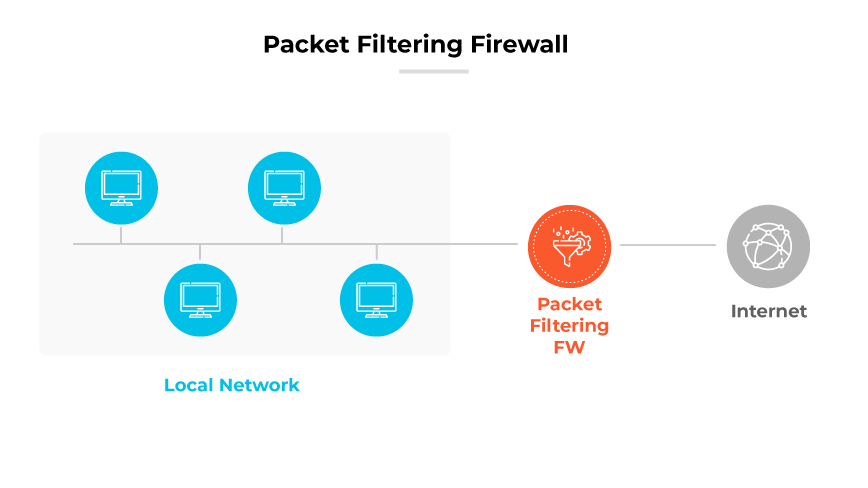

Negli anni '90, il panorama della sicurezza di rete ha subito una trasformazione significativa con l'introduzione della prima generazione di firewall: i firewall di filtraggio dei pacchetti, un tipo di firewall di rete. L'esigenza di sistemi in grado di applicare le politiche di sicurezza a livello di rete stava diventando sempre più evidente con l'espansione dell'uso di reti interconnesse.

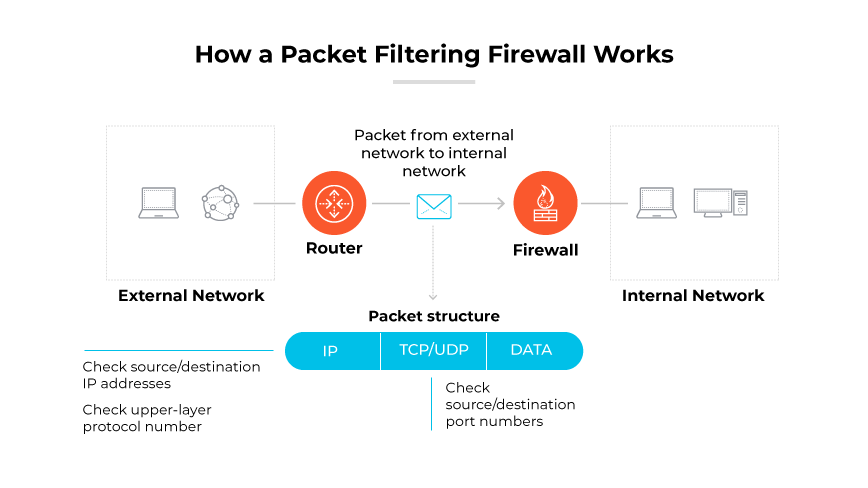

I firewall di filtraggio dei pacchetti operano a un livello fondamentale, ispezionando i pacchetti di dati che attraversano la rete. Questi firewall valutavano i pacchetti in base a regole predefinite che spesso consideravano gli indirizzi IP di origine e di destinazione, i numeri di porta e il protocollo utilizzato, come TCP o UDP. Questo processo era simile a quello di un ufficio postale che smista le lettere in base all'indirizzo sulla busta, senza aprire le lettere stesse.

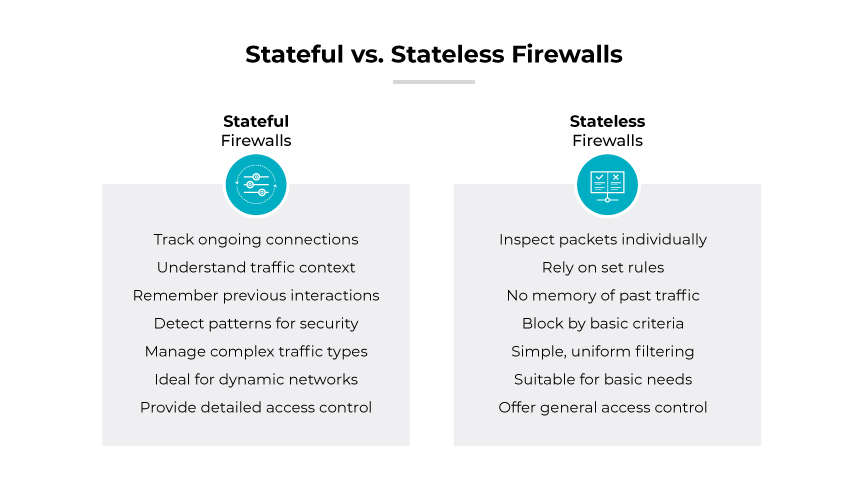

Uno degli attributi critici di questi primi firewall era la loro natura stateless. Non hanno conservato la memoria dei pacchetti precedenti, trattando ogni nuovo pacchetto in modo isolato. L'accettazione o il rifiuto di ogni pacchetto si basava esclusivamente sulla serie di regole, senza il contesto del posto del pacchetto in una sequenza di comunicazioni. Si trattava di un modo semplice ma piuttosto efficace per controllare il traffico di rete in entrata e in uscita.

Tuttavia, questa semplicità ha portato anche a delle vulnerabilità. I firewall stateless non erano in grado di comprendere lo stato della connessione, il che li rendeva suscettibili a certi tipi di minacce alla rete che sfruttavano la mancanza di dati storici. Ad esempio, i firewall stateless non potevano garantire che i pacchetti in arrivo facessero parte di una connessione stabilita e legittima. Questa carenza ha lasciato le reti aperte a varie forme di spoofing e di attacchi dirottamento di sessione.

Nonostante queste limitazioni, lo sviluppo dei firewall di filtraggio dei pacchetti negli anni '90 ha gettato le basi per misure di sicurezza più sofisticate. Hanno rappresentato il passo iniziale verso il riconoscimento e la risposta alla necessità di sicurezza di rete in un mondo sempre più connesso. Con l'avanzare del decennio, i limiti dei firewall di filtraggio dei pacchetti sono diventati evidenti, aprendo la strada alla nuova generazione di firewall con funzionalità di ispezione stateful.

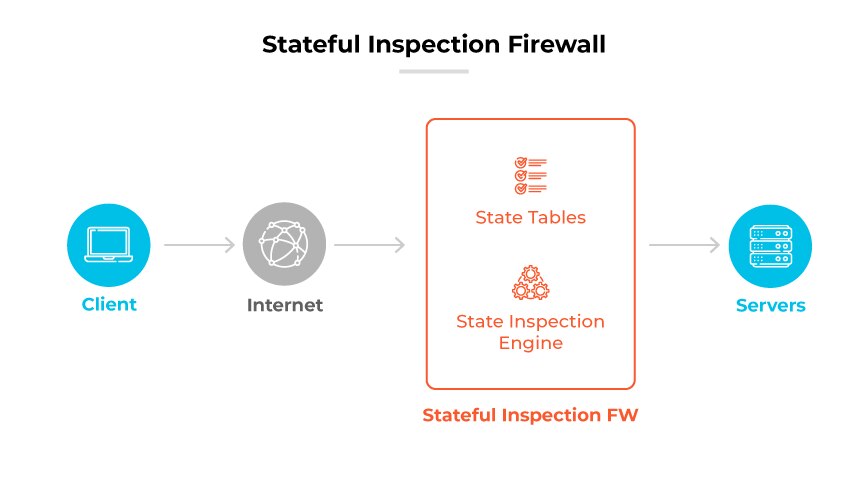

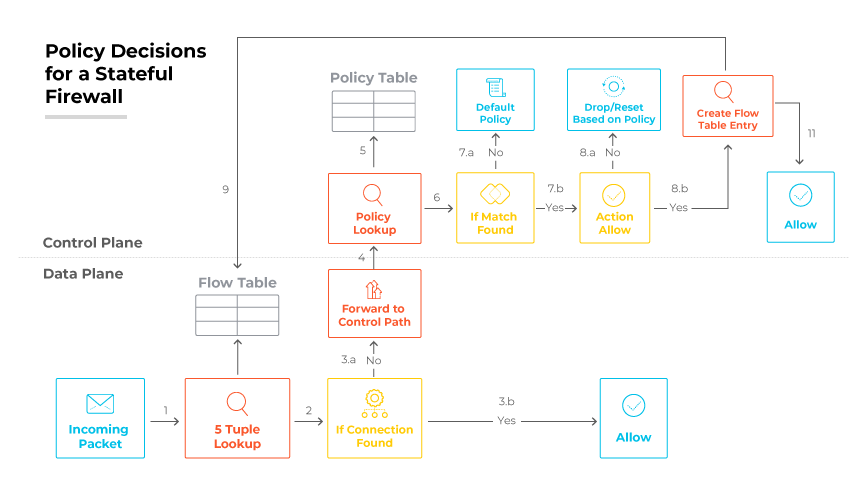

All'inizio degli anni 2000, sono emersi i firewall stateful, che hanno inaugurato la seconda generazione della tecnologia firewall. Questi sistemi hanno rappresentato un'evoluzione significativa rispetto ai loro predecessori, i semplici filtri a pacchetto. I firewall stateful hanno portato un cambiamento di paradigma nella sicurezza di rete, monitorando lo stato delle connessioni attive e determinando il contesto del traffico di rete.

Il principio di progettazione alla base dei firewall stateful si basa sul concetto che non tutti i pacchetti sono entità indipendenti; molti fanno parte di una conversazione più ampia tra gli host. Mantenendo la consapevolezza del contesto, i firewall stateful potrebbero prendere decisioni più informate sui pacchetti da consentire o negare. Non valutano solo il pacchetto in sé, ma anche la sua relazione con i pacchetti precedenti nella stessa sessione. Questo era analogo alla comprensione non solo delle frasi, ma dell'intera conversazione in un dialogo.

I firewall stateful erano in grado di tracciare lo stato delle connessioni di rete, come i flussi TCP o le comunicazioni UDP, mantenendo una tabella di stato. Questa tabella registrava tutte le connessioni in corso e poteva accertare se un pacchetto in arrivo faceva parte di una sessione stabilita. In questo modo, possono prevenire i tentativi di accesso non autorizzati che i filtri di pacchetti stateless non sono in grado di fare. I firewall stateful fornivano un meccanismo robusto contro una serie di attacchi alla rete che sfruttavano le connessioni legittime.

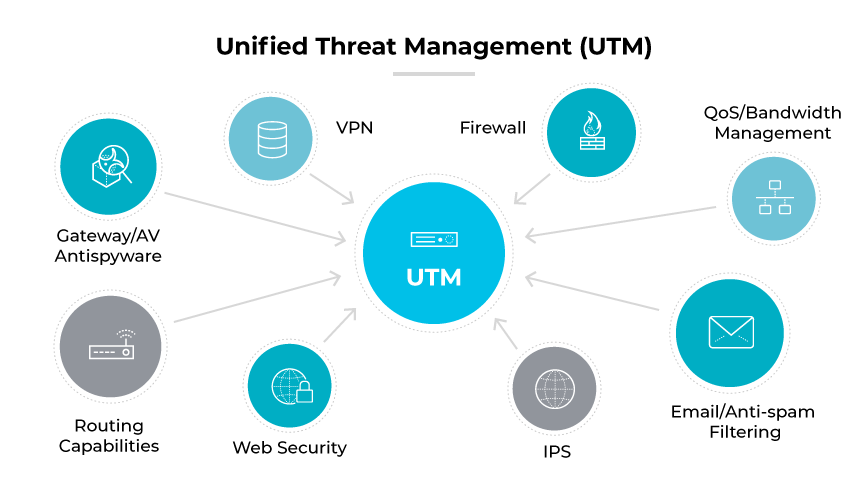

In concomitanza con lo sviluppo dei firewall stateful, i primi anni 2000 hanno visto anche l'avvento dei firewall applicativi. Con la crescente necessità di sicurezza a livello di applicazione, dovuta all'aumento di attacchi sofisticati basati su Web, i venditori hanno potenziato i firewall stateful con funzioni aggiuntive per analizzare e filtrare il traffico in base ai dati delle applicazioni, portando alla creazione di sistemi UTM (Unified Threat Management). Gli UTM hanno combinato le funzionalità del firewall tradizionale con l'antivirus gateway, il rilevamento delle intrusioni e il filtraggio dello spam in una piattaforma coesiva che non solo permette o nega il traffico in base allo stato, ma anche al contenuto, migliorando in modo significativo le misure di sicurezza.

La Stateful Packet Inspection degli UTM permetteva il traffico in entrata e in uscita dalla rete, mentre un proxy web filtrava i contenuti e effettuava la scansione con i servizi antivirus. Un sistema di prevenzione delle intrusioni (IPS) separato ha rilevato e bloccato il traffico dannoso. I server di rete privata virtuale (VPN) incorporati nell'UTM potrebbero collegare gli uffici remoti e consentire agli utenti remoti di accedere alle risorse aziendali. Infine, il filtro antispam ha agito sulle e-mail spazzatura e sui tentativi di phishing.

Gli UTM hanno riunito molte tecnologie di sicurezza di rete disparate in un'unica appliance per facilitare la distribuzione e ridurre i costi. Tuttavia, non esisteva un'integrazione nativa tra i diversi "moduli" o "lame", il che ha portato a lacune nella sicurezza, a prestazioni ridotte e a una gestione complessa delle politiche.

In sostanza, lo sviluppo dei firewall stateful in questo periodo è stata una risposta diretta alle limitazioni dei filtri di pacchetti di prima generazione. I requisiti di sicurezza erano diventati più complessi e l'ispezione stateful rispondeva alle esigenze di una maggiore sicurezza, ispezionando la rete a un livello più profondo. Nonostante la loro maggiore complessità, i firewall stateful sono riusciti a trovare un equilibrio tra sicurezza e prestazioni, un equilibrio che avrebbe definito le misure di sicurezza di rete per gli anni a venire.

L'eredità dei firewall stateful è ancora evidente oggi. Hanno gettato le basi per i moderni sistemi di sicurezza che continuano a salvaguardare le infrastrutture digitali. La loro nascita non è stata solo un aggiornamento, ma una trasformazione che ha ridefinito la sicurezza perimetrale degli ambienti in rete.

2008: Terza generazione di firewall - Firewall di nuova generazione

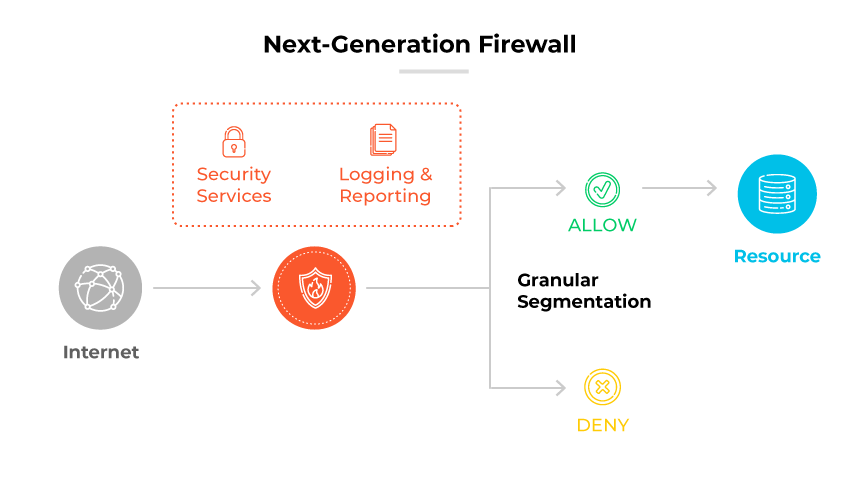

Nel 2008, Palo Alto Networks ha presentato il primo firewall di nuova generazione (NGFW) del settore. Questo ha segnato l'inizio di una nuova era nella tecnologia della sicurezza di rete. I firewall non si limitavano più a filtrare le porte e gli indirizzi IP, ma erano anche in grado di effettuare ispezioni più approfondite per prendere decisioni informate sul traffico che può passare attraverso una rete.

Gli NGFW hanno introdotto sistemi di prevenzione delle intrusioni (IPS) integrati, visibilità full-stack e la capacità di applicare politiche di sicurezza basate su applicazioni, utenti e contenuti. Questo livello di controllo era essenziale perché, nel 2008, le applicazioni utilizzavano sempre più spesso porte web standard per aggirare i firewall tradizionali. Questo ha reso difficile controllare il traffico indesiderato o potenzialmente dannoso.

Gli NGFW si sono distinti per la decodifica delle applicazioni indipendentemente dalla porta e dal protocollo, offrendo una visibilità completa di tutte le applicazioni che attraversano la rete. Questo ha permesso agli amministratori di creare politiche di sicurezza complete e precise. Queste politiche non erano solo incentrate sulla rete, ma tenevano conto della natura del traffico, delle applicazioni coinvolte e degli utenti.

Grazie alla capacità di vedere e comprendere i contenuti, gli NGFW hanno aggiunto una nuova dimensione alle politiche del firewall, consentendo di bloccare i contenuti dannosi e di supportare le politiche aziendali sulla trasmissione dei dati. Ciò è particolarmente importante in un periodo in cui le fughe di dati e le violazioni sono sempre più frequenti.

Gli NGFW erano in grado di decodificare l'SSL, consentendo loro di ispezionare il traffico criptato, che nel 2008 rappresentava una percentuale crescente di tutto il traffico Internet. Si tratta di un aspetto critico perché, senza di esso, il traffico crittografato rappresenterebbe un punto cieco significativo nelle difese di rete.

Nel complesso, lo sviluppo dei NGFW nel 2008 ha rappresentato un cambiamento significativo rispetto ai dispositivi di rete passivi. Man mano che gli NGFW sono diventati la norma, i sistemi di sicurezza di rete sono diventati capaci di eseguire ispezioni più approfondite e di prendere decisioni di sicurezza in tempo reale basate su un'analisi completa dei dati. Si è trattato di un passo fondamentale nell'evoluzione dei firewall, allineando maggiormente la sicurezza di rete alla natura complessa e dinamica del traffico internet e delle minacce moderne.

2020: Quarta generazione di firewall: i NGFW alimentati a LN

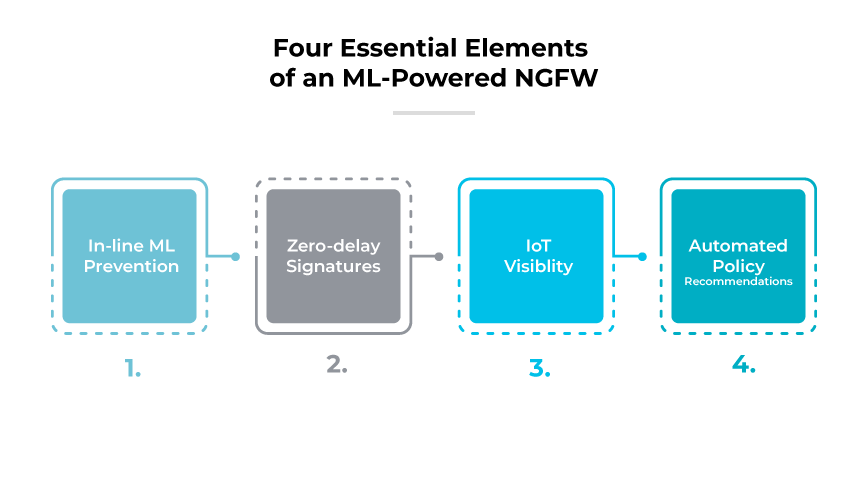

L'ultimo firewall fino ad oggi ha fatto il suo debutto nel 2020, quando Palo Alto Networks ha presentato il primo Firewall di nuova generazione alimentato daML. Questo firewall utilizza il machine learning per offrire una protezione zero-day proattiva, in tempo reale e in linea.

Questi NGFW vanno oltre il rilevamento tradizionale delle minacce, applicando l'apprendimento automatico per analizzare i modelli di traffico di rete e identificare anomalie che potrebbero indicare nuovi tipi di attacchi informatici. In questo modo si ottiene un meccanismo di difesa dinamico che si adatta alle minacce in evoluzione, senza basarsi esclusivamente sulle firme delle minacce conosciute.

Grazie alla visibilità completa dei dispositivi e al rilevamento delle anomalie comportamentali, gli NGFW con tecnologia ML sono particolarmente abili nel proteggere i Dispositivi IoT. Lo fanno generando e applicando politiche di sicurezza basate sull'apprendimento continuo del traffico di rete, che riduce significativamente la finestra di esposizione a nuove minacce. Questa strategia di sicurezza proattiva aiuta le organizzazioni a salvaguardare le reti da attacchi sofisticati mai visti prima.

Gli NGFW ML-powered semplificano anche la gestione della sicurezza, consigliando gli aggiornamenti dei criteri derivati dai dati di telemetria della rete, riducendo al minimo il carico amministrativo. Queste raccomandazioni facilitano un rapido adattamento alle sfide della sicurezza, riducono l'errore umano e assicurano che i protocolli di sicurezza siano sempre aggiornati. Di conseguenza, le organizzazioni possono mantenere una solida postura di sicurezza, in grado di rispondere alle minacce nel momento in cui emergono.

Storia dei firewall FAQ

Il primo tipo di firewall era un firewall di filtraggio dei pacchetti.

L'evoluzione dei firewall ha comportato uno sviluppo continuo dai filtri di pacchetti stateless all'ispezione stateful e successivamente ai firewall di nuova generazione (NGFW) con ispezione profonda dei pacchetti.

Filtraggio dei pacchetti, ispezione stateful e firewall proxy.

Il termine "firewall" ha origine dai muri tagliafuoco fisici degli edifici, che impedivano la propagazione del fuoco.

Il firewall non è stato scoperto, ma sviluppato. I collaboratori includono Jeff Mogul, Paul Vixie, Brian Reid, William Cheswick, Steven Bellovin, David Presotto, Marcus Ranum, David Pensak's, Nir Zuk, Fred Avolio e Brent Chapman.

I firewall più recenti includono l'apprendimento automatico, le capacità di consapevolezza delle applicazioni e l'ispezione profonda dei pacchetti, a differenza dei filtri di pacchetti più vecchi e semplici.

La storia del firewall è iniziata negli anni '80 con i firewall di filtraggio dei pacchetti, per poi passare ai firewall di nuova generazione di oggi.

L'anno esatto della "invenzione" del primo firewall è un po' nebuloso, poiché lo sviluppo è stato più un processo evolutivo che un singolo evento.

I prodotti firewall commerciali sono emersi all'inizio degli anni Novanta.

Ciò che si qualifica come il firewall più veloce del mondo è soggettivo. Le prestazioni possono dipendere da ambienti e requisiti specifici della rete.

Palo Alto Networks ha introdotto il primo NGFW nel 2008.

Il termine "firewall" nel contesto della sicurezza di rete è stato chiamato per analogia con un firewall fisico, basandosi sul suo utilizzo per evitare che il fuoco si propaghi.

Esistono tre generazioni ufficialmente riconosciute: filtri a pacchetto, filtri stateful e NGFW.

Un approccio di sicurezza completo e multilivello è considerato più forte di qualsiasi soluzione firewall singola.