-

- Che cos'è un firewall?

- Che cos'è un sistema di rilevamento delle intrusioni (IDS)?

- Che cos'è un sistema di prevenzione delle intrusioni (IPS)?

- Quali sono le differenze tra firewall, IDS e IPS?

- Quali sono le somiglianze tra un firewall, un IDS e un IPS?

- Un firewall e un IDS o IPS possono lavorare insieme?

- Domande frequenti su IDS vs. IPS vs. Firewall

Indice dei contenuti

-

Che cos'è un firewall? | Definizione di firewall

- Cosa fa un firewall?

- Tipi di firewall

- Caratteristiche del firewall

- Vantaggi dei firewall

- Sfide del firewall

- Minacce e vulnerabilità del firewall

- Configurazione del firewall

- Architettura del firewall

- Regole del firewall

- Le migliori pratiche del firewall

- Che cos'è il Firewall as a Service (FWaaS)?

- Confronto tra i firewall e altre tecnologie di sicurezza

- Storia dei firewall

- Domande frequenti

-

La storia dei firewall | Chi ha inventato il firewall?

- Cronologia della storia del firewall

- Storia antica-1980: I predecessori del firewall

- 1990s: La prima generazione di firewall: i firewall a filtraggio di pacchetti.

- Primi anni 2000: Seconda generazione di firewall - firewall statici

- 2008: Terza generazione di firewall - Firewall di nuova generazione

- 2020: Quarta generazione di firewall: i NGFW alimentati a LN

- Storia dei firewall FAQ

IPS. vs. IDS vs. Firewall: Quali sono le differenze?

Indice dei contenuti

Il firewall, l'IPS e l'IDS si differenziano per il fatto che il firewall funge da filtro per il traffico in base alle regole di sicurezza, l'IPS blocca attivamente le minacce e l'IDS monitora e avvisa sulle potenziali violazioni della sicurezza.

Un firewall stabilisce i limiti del traffico di rete, bloccando o consentendo i dati in base a protocolli predeterminati. Un IDS sorveglia le attività della rete, segnalando eventuali irregolarità da esaminare, senza influenzare direttamente il flusso di dati. Un IPS svolge un ruolo assertivo, non solo rilevando, ma anche impedendo alle minacce identificate di compromettere la rete.

Che cos'è un firewall?

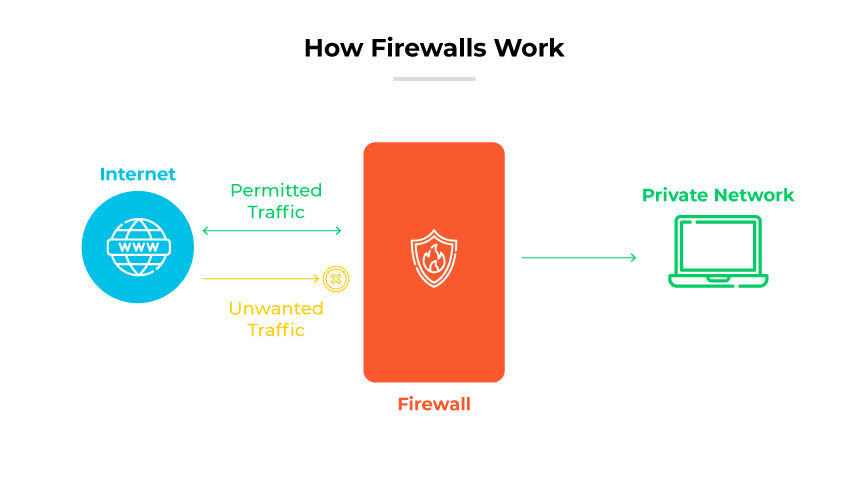

Un firewall è una soluzione di sicurezza di rete che ispeziona e regola il traffico in base a regole di sicurezza predeterminate, consentendo, negando o rifiutando il traffico di conseguenza.

I firewall funzionano come un punto di controllo tra le reti interne e le potenziali minacce esterne. Analizzano i pacchetti di dati rispetto ai protocolli di sicurezza definiti. In base a questi protocolli, i firewall determinano se i dati devono essere consentiti o negati.

Ogni dato su Internet viaggia in pacchetti di rete. I firewall valutano questi pacchetti in base a una serie di regole, bloccandoli se non sono conformi. Questi pacchetti di dati, che sono strutturati per il transito su Internet, contengono informazioni essenziali, tra cui la fonte, la destinazione e altri dati cruciali che definiscono il loro viaggio attraverso la rete.

Che cos'è un sistema di rilevamento delle intrusioni (IDS)?

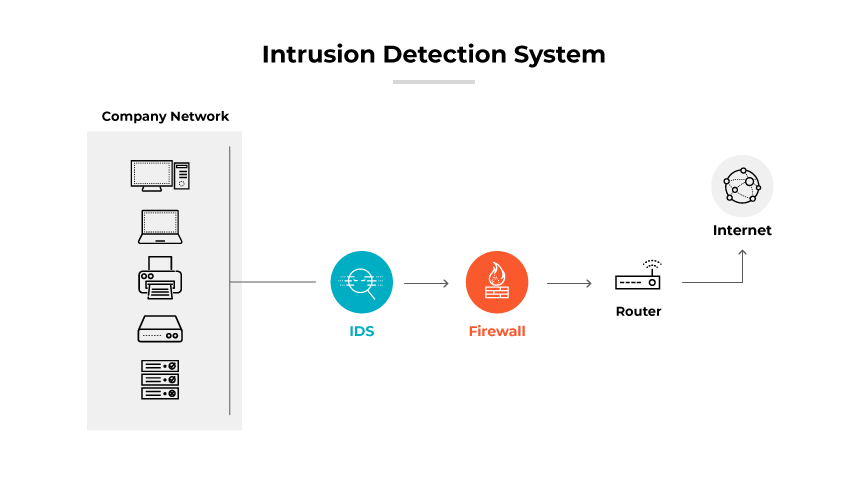

Un sistema di rilevamento delle intrusioni (IDS) identifica potenziali minacce e punti deboli nei sistemi in rete. Un IDS esamina il traffico di rete, avvisando gli amministratori di attività sospette senza intervenire nella trasmissione dei dati.

Gli IDS sono posizionati fuori dal flusso di traffico principale. In genere funzionano con il mirroring del traffico per valutare le minacce, preservando le prestazioni della rete grazie all'analisi di un flusso duplicato di dati. Questa configurazione assicura che l'IDS rimanga un osservatore non distruttivo.

I sistemi IDS sono disponibili in varie forme, tra cui il sistema di rilevamento delle intrusioni di rete (NIDS), il sistema di rilevamento delle intrusioni basato sull'host (HIDS), il sistema basato sul protocollo (PIDS), il sistema basato sul protocollo applicativo (APIDS) e l'ibrido. Esiste anche un sottogruppo di metodi di rilevamento IDS. Le due varianti più comuni sono gli IDS basati sulle firme e gli IDS basati sulle anomalie.

Un IDS distingue tra le normali operazioni di rete e le attività anomale, potenzialmente dannose. Questo obiettivo viene raggiunto valutando il traffico rispetto a modelli noti di uso improprio e comportamenti insoliti, concentrandosi sulle incongruenze tra i protocolli di rete e i comportamenti delle applicazioni.

Che cos'è un sistema di prevenzione delle intrusioni (IPS)?

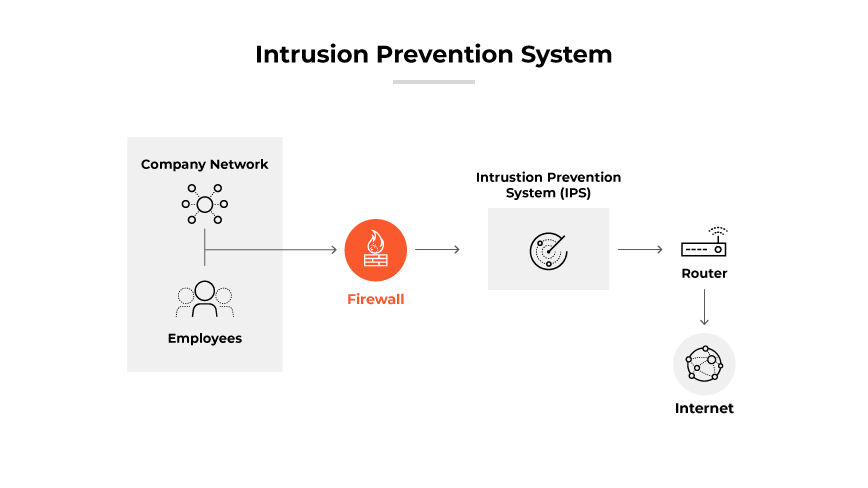

I sistemi di prevenzione delle intrusioni (IPS) sono soluzioni di sicurezza dinamiche che intercettano e analizzano il traffico dannoso. Operano in modo preventivo per mitigare le minacce prima che possano infiltrarsi nelle difese della rete. Questo riduce il carico di lavoro dei team addetti alla sicurezza.

Gli strumenti IPS sono particolarmente efficaci nell'identificare e bloccare i tentativi di sfruttamento delle vulnerabilità. Agiscono rapidamente per bloccare queste minacce, spesso colmando il divario tra l'emergere di una vulnerabilità e la distribuzione di una patch. Con l'evoluzione della sicurezza di rete, la funzionalità IPS si integra in sistemi più ampi come i dispositivi di gestione unificata delle minacce e i firewall di nuova generazione. I moderni strumenti IPS si estendono anche ai servizi connessi al cloud.

Il posizionamento dell'IPS avviene nel percorso diretto del traffico di rete. Ciò consente all'IPS di esaminare e agire sulle minacce in tempo reale, in contrasto con l'approccio di monitoraggio passivo del suo precursore, l'IDS. In genere posizionato appena oltre il firewall, l'IPS esamina i dati in arrivo e intraprende azioni automatiche quando necessario. I sistemi IPS possono segnalare avvisi, scartare i dati dannosi, bloccare gli indirizzi di origine e resettare le connessioni per evitare ulteriori attacchi.

Per ridurre al minimo i falsi positivi, i sistemi IPS distinguono tra minacce autentiche e dati benigni. I sistemi di prevenzione delle intrusioni raggiungono questo obiettivo utilizzando varie tecniche, tra cui il rilevamento basato sulle firme, che si basa su modelli noti di exploit; il rilevamento basato sulle anomalie, che confronta l'attività della rete con le linee di base stabilite; e il rilevamento basato sui criteri, che applica regole di sicurezza specifiche configurate dagli amministratori. Questi metodi assicurano che sia consentito solo l'accesso autorizzato.

Quali sono le differenze tra firewall, IDS e IPS?

| Sistema di prevenzione delle intrusioni vs. Sistema di rilevamento delle intrusioni vs. Firewall | |||

|---|---|---|---|

| Parametro | Firewall | IPS | IDS |

| Scopo | Un dispositivo di sicurezza di rete che filtra il traffico in entrata e in uscita in base a regole di sicurezza predeterminate. | Un dispositivo che ispeziona e previene le minacce identificate in tempo reale, analizzando il traffico. | Un sistema che monitora le attività della rete o del sistema per individuare azioni dannose o violazioni di policy. |

| Operazione | Filtra il traffico in base alle regole applicate agli indirizzi e ai numeri di porta. | Esamina il traffico per gli attacchi in tempo reale e interviene per bloccarli al momento del rilevamento. | Osserva il traffico e cerca modelli di attacco o anomalie, generando avvisi. |

| Modalità di configurazione | Funziona in modalità inline o trasparente al confine della rete. | In genere è in linea, posizionato dopo il firewall all'interno del livello di rete. | In genere opera in modalità di monitoraggio, non in linea con il flusso del traffico. |

| Percorso del traffico | Dovrebbe essere il percorso principale del traffico di rete. | Collocato dopo il firewall per esaminare il traffico filtrato. | Analizza il traffico dopo che è passato attraverso il firewall. |

| Posizionamento | Si trova nel perimetro della rete come linea di difesa iniziale. | Posizionato subito dopo il firewall, prima della rete interna. | Risiede all'interno della rete, in genere dopo l'IPS per un'analisi più approfondita del traffico. |

| Risposta al traffico non autorizzato | Blocca o consente il traffico in base alla valutazione della regola. | Previene attivamente la progressione delle minacce rilevate. | Emette avvisi o allarmi quando rileva attività sospette. |

Controllo del traffico rispetto al monitoraggio

Un firewall funziona regolando il traffico, agendo come un gatekeeper che permette o blocca i pacchetti di dati in base a protocolli di sicurezza predefiniti per mantenere l'integrità della rete interna. Al contrario, un sistema di prevenzione delle intrusioni (IPS) controlla attivamente il traffico intraprendendo azioni automatizzate per bloccare le minacce, operando direttamente nel flusso del traffico. Nel frattempo, un sistema di rilevamento delle intrusioni (IDS) si limita a monitorare la rete, valutando i segni di attività dannose e avvisando gli amministratori, senza influenzare direttamente il flusso di traffico.

Posizione nell'Architettura della sicurezza di rete

Il firewall funge da prima linea di difesa contro le minacce esterne. Esamina tutti i dati in entrata e in uscita, consentendo solo quelli che aderiscono alla politica di sicurezza stabilita. Un IPS, a differenza dell'IDS passivo, partecipa attivamente al flusso del traffico di rete. Posizionato dietro il firewall, l'IPS può analizzare e agire sui dati, potenzialmente bloccando le minacce prima che raggiungano le risorse interne.

Metodo di implementazione della Difesa

I firewall funzionano principalmente con una serie di regole definite che controllano il flusso del traffico di rete in base a indirizzi IP, porte e protocolli. Un IDS, invece, utilizza il riconoscimento dei modelli per identificare le attività sospette confrontando il traffico di rete con un database di minacce note. Funziona come un osservatore, segnalando gli avvisi per un comportamento insolito senza intervenire. Nel frattempo, un IPS adotta un approccio più proattivo. Gli IPS analizzano attivamente e adottano misure preventive contro le potenziali minacce, come il blocco dei dati dannosi o il ripristino delle connessioni per sventare gli attacchi in corso.

Impatto sulle prestazioni della rete

I firewall sono efficienti nel loro ruolo, con un impatto minimo sulle prestazioni della rete. I sistemi IDS monitorano il traffico in un flusso duplicato, quindi non disturbano il flusso operativo della rete. Al contrario, i sistemi IPS possono avere un impatto più sostanziale sulle prestazioni della rete. Questo grazie al loro posizionamento in linea e ai meccanismi di prevenzione attiva delle minacce. Tuttavia, è importante notare che il design moderno degli ISP riduce al minimo questo impatto.

Quali sono le somiglianze tra un firewall, un IDS e un IPS?

| In che modo i firewall, gli IDS e gli IPS sono simili? |

|---|

|

Obiettivo di sicurezza

Firewall, IDS e IPS sono tutti componenti critici della sicurezza di rete, progettati per proteggere i sistemi informativi dalle minacce e dagli accessi non autorizzati. Ogni tecnologia svolge un ruolo nell'identificazione e nella gestione del flusso di pacchetti di dati, per garantire che sia consentito solo il traffico sicuro e legittimo, contribuendo alla strategia di difesa complessiva dei beni digitali di un'organizzazione.

Gestione basata sulle politiche

Questi meccanismi di sicurezza sono tutti gestiti attraverso le politiche definite dagli amministratori di rete. I firewall applicano i controlli di accesso, mentre i sistemi IDS e IPS utilizzano le politiche per determinare la normale linea di base del comportamento della rete e la risposta appropriata alle minacce. Le politiche di questi sistemi sono fondamentali per definire la sicurezza di rete.

Distribuzione in ambienti diversi.

La distribuzione di firewall, IDS e IPS è versatile in diversi ambienti informatici. Che si tratti di hardware locale, di soluzioni basate su software o di ambienti cloud, ognuno può essere configurato per soddisfare le esigenze specifiche di sicurezza della rete che sta proteggendo, offrendo flessibilità in una varietà di infrastrutture IT.

Supporto per il rilevamento e la prevenzione delle minacce.

Firewall, IDS e IPS supportano tutti il rilevamento e la prevenzione delle minacce. Forniscono un livello di sicurezza che contribuisce al rilevamento di attività sospette, con i firewall che filtrano il traffico e i sistemi IDS/IPS che lo analizzano alla ricerca di potenziali minacce, migliorando le misure di sicurezza di una rete.

Un firewall e un IDS o IPS possono lavorare insieme?

I firewall, i sistemi di rilevamento delle intrusioni e i sistemi di prevenzione delle intrusioni sono componenti fondamentali della sicurezza di rete. Con le soluzioni moderne di oggi, possono lavorare insieme per fornire un quadro di sicurezza completo.

Un firewall funge da barriera primaria ai margini della rete, monitorando e controllando il traffico in entrata e in uscita in base a regole predefinite. Insieme al firewall, un IDS analizza i modelli di traffico per rilevare le anomalie, mentre un IPS intraprende azioni preventive contro le minacce identificate.

La collaborazione tra questi sistemi aumenta la sicurezza. Il firewall filtra il traffico iniziale, mentre l'IDS e l'IPS analizzano il traffico filtrato alla ricerca di potenziali minacce. Questo approccio stratificato assicura che anche se una minaccia aggira il firewall, l'IDS può avvisare gli amministratori di attività sospette e l'IPS può agire per evitare che la minaccia provochi danni. Tale integrazione consente una postura di sicurezza più robusta, in grado di rispondere a un'ampia gamma di incidenti di sicurezza.

I recenti sviluppi nella sicurezza di rete hanno portato alla convergenza di questi strumenti in soluzioni unificate. I firewall di nuova generazione incorporano le funzionalità dei firewall tradizionali con le capacità IDS e IPS, creando un unico punto di applicazione dei criteri più efficace. Questi sistemi unificati semplificano l'infrastruttura di sicurezza e possono applicare politiche basate su dati completi, compresa l'identità dell'utente, consentendo controlli di sicurezza più sfumati.

Domande frequenti su IDS vs. IPS vs. Firewall

Un firewall controlla l'accesso alla rete bloccando o consentendo il traffico in base alle regole di sicurezza, mentre un IDS monitora e analizza il traffico di rete alla ricerca di attività sospette per rilevare potenziali minacce.

Sì, un IDS e un firewall possono lavorare insieme, dove il firewall agisce come filtro iniziale per il traffico, e l'IDS monitora le anomalie all'interno di quel traffico.

Un IDS è in genere posizionato dietro il firewall per monitorare il traffico di rete interno che è già stato filtrato dal firewall.