- 1. Perché le aziende oggi hanno bisogno di SASE?

- 2. Che cos'è l'architettura SASE?

- 3. Quali sono i componenti di SASE?

- 4. Quali sono i casi d'uso per SASE?

- 5. Quali sono i vantaggi di SASE?

- 6. Quali sono le potenziali sfide dell'implementazione SASE?

- 7. Come scegliere un fornitore di SASE e cosa cercare

- 8. Come eseguire un'implementazione SASE di successo in 6 passaggi

- 9. Quali sono i miti più comuni su SASE?

- 10. Come SASE funziona con tecnologie complementari

- 11. Confronto tra SASE e altre soluzioni tecnologiche e di sicurezza

- 12. Qual è la storia di SASE?

- 13. Domande frequenti su SASE

- Perché le aziende oggi hanno bisogno di SASE?

- Che cos'è l'architettura SASE?

- Quali sono i componenti di SASE?

- Quali sono i casi d'uso per SASE?

- Quali sono i vantaggi di SASE?

- Quali sono le potenziali sfide dell'implementazione SASE?

- Come scegliere un fornitore di SASE e cosa cercare

- Come eseguire un'implementazione SASE di successo in 6 passaggi

- Quali sono i miti più comuni su SASE?

- Come SASE funziona con tecnologie complementari

- Confronto tra SASE e altre soluzioni tecnologiche e di sicurezza

- Qual è la storia di SASE?

- Domande frequenti su SASE

Che cos'è SASE (Secure Access Service Edge)? | Guida introduttiva

- Perché le aziende oggi hanno bisogno di SASE?

- Che cos'è l'architettura SASE?

- Quali sono i componenti di SASE?

- Quali sono i casi d'uso per SASE?

- Quali sono i vantaggi di SASE?

- Quali sono le potenziali sfide dell'implementazione SASE?

- Come scegliere un fornitore di SASE e cosa cercare

- Come eseguire un'implementazione SASE di successo in 6 passaggi

- Quali sono i miti più comuni su SASE?

- Come SASE funziona con tecnologie complementari

- Confronto tra SASE e altre soluzioni tecnologiche e di sicurezza

- Qual è la storia di SASE?

- Domande frequenti su SASE

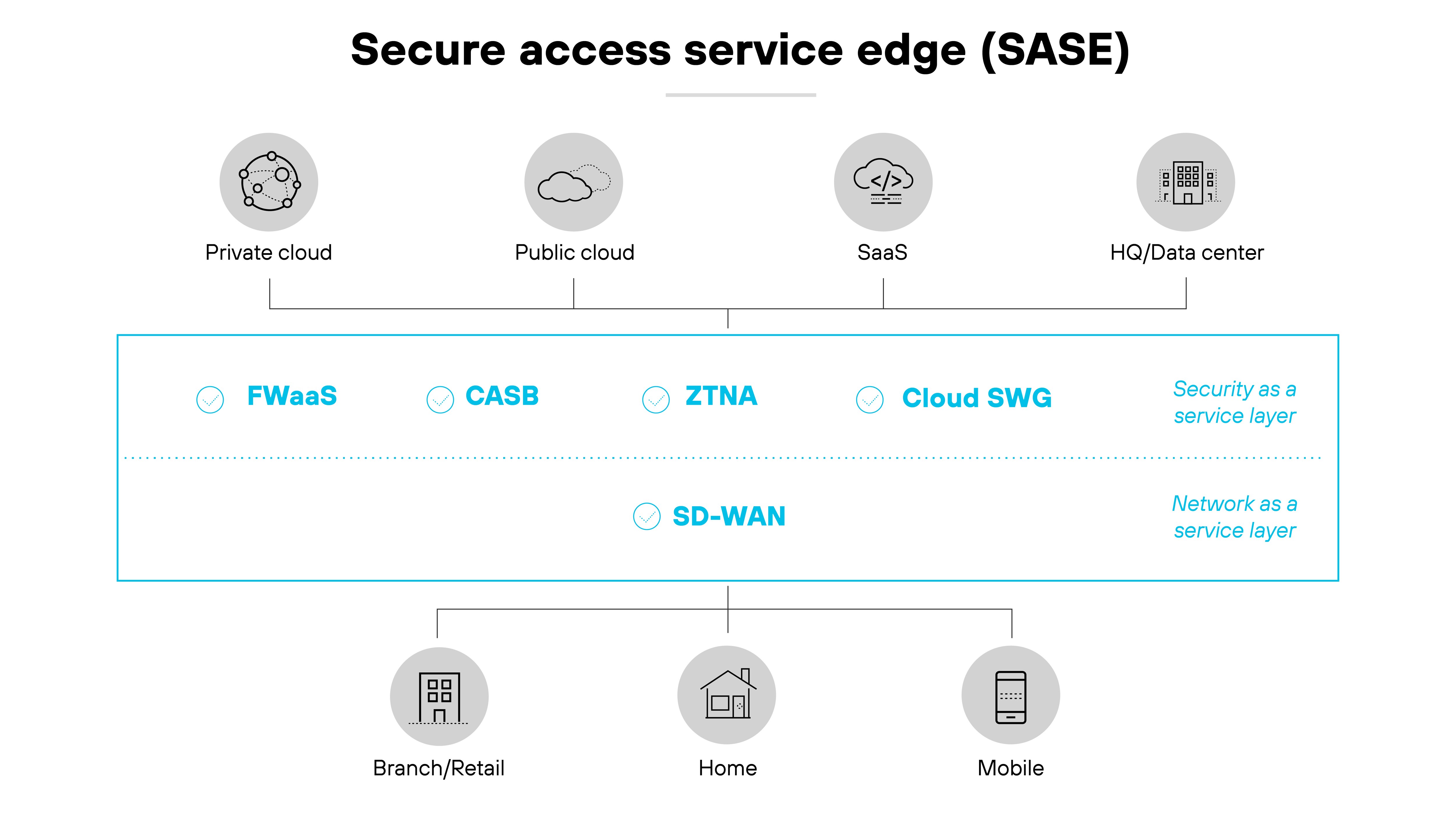

Secure Access Service Edge (SASE) è un'architettura nativa del cloud che unifica SD-WAN e funzioni di sicurezza come SWG, CASB, FWaaS e ZTNA in un unico servizio.

Consolidando le funzioni di rete e di sicurezza in un unico servizio basato su cloud, SASE semplifica la gestione della rete e migliora la sicurezza.

L'architettura supporta le esigenze dinamiche delle organizzazioni moderne, fornendo accesso e protezione scalabili e unificati per ambienti distribuiti.

Perché le aziende oggi hanno bisogno di SASE?

Le aziende oggi si trovano a navigare in un panorama molto diverso rispetto agli ambienti IT tradizionali e centralizzati del passato.

Ecco perché è nato il framework SASE (Secure Access Service Edge): per risolvere le moderne esigenze di sicurezza e connettività.

Ecco perché le aziende hanno bisogno di SASE ora più che mai:

Il framework SASE risponde alla decentralizzazione determinata dalla crescente adozione del cloud, dall'accesso da dispositivi mobili e dal lavoro da remoto.

Questo cambiamento significa che entrambi, dati e utenti, non sono più confinati in ufficio. Il che ha reso meno efficaci i tradizionali modelli di sicurezza basati su perimetro.

SASE integra servizi di sicurezza completa direttamente nella struttura di rete. Ciò significa che i team addetti alla sicurezza possono gestire in modo sicuro ed efficiente ogni richiesta di accesso, indipendentemente dall'origine.

Inoltre: L'integrazione delle funzioni di sicurezza all'interno del framework SASE consente alle aziende di gestire le proprie policy di sicurezza in modo più uniforme.

L'adozione di un approccio unificato semplifica l'onere amministrativo.

Inoltre, migliora la sicurezza fornendo una prevenzione delle minacce e una protezione dei dati coerenti e in tempo reale in tutti gli ambienti.

Le organizzazioni continueranno a trasformarsi a livello digitale. Inoltre, la flessibilità e la scalabilità di SASE lo rendono indispensabile per proteggere le risorse distribuite.

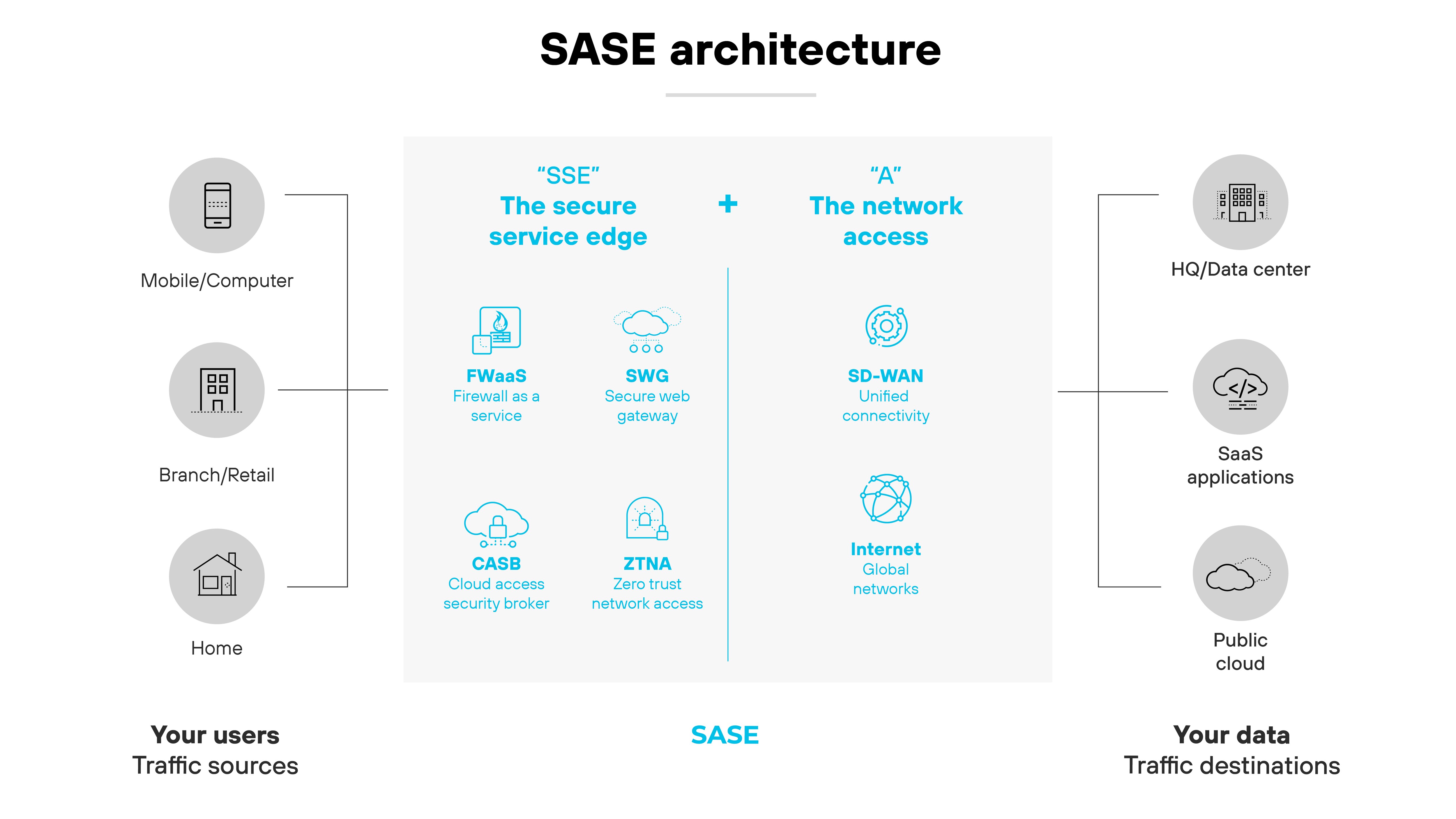

Che cos'è l'architettura SASE?

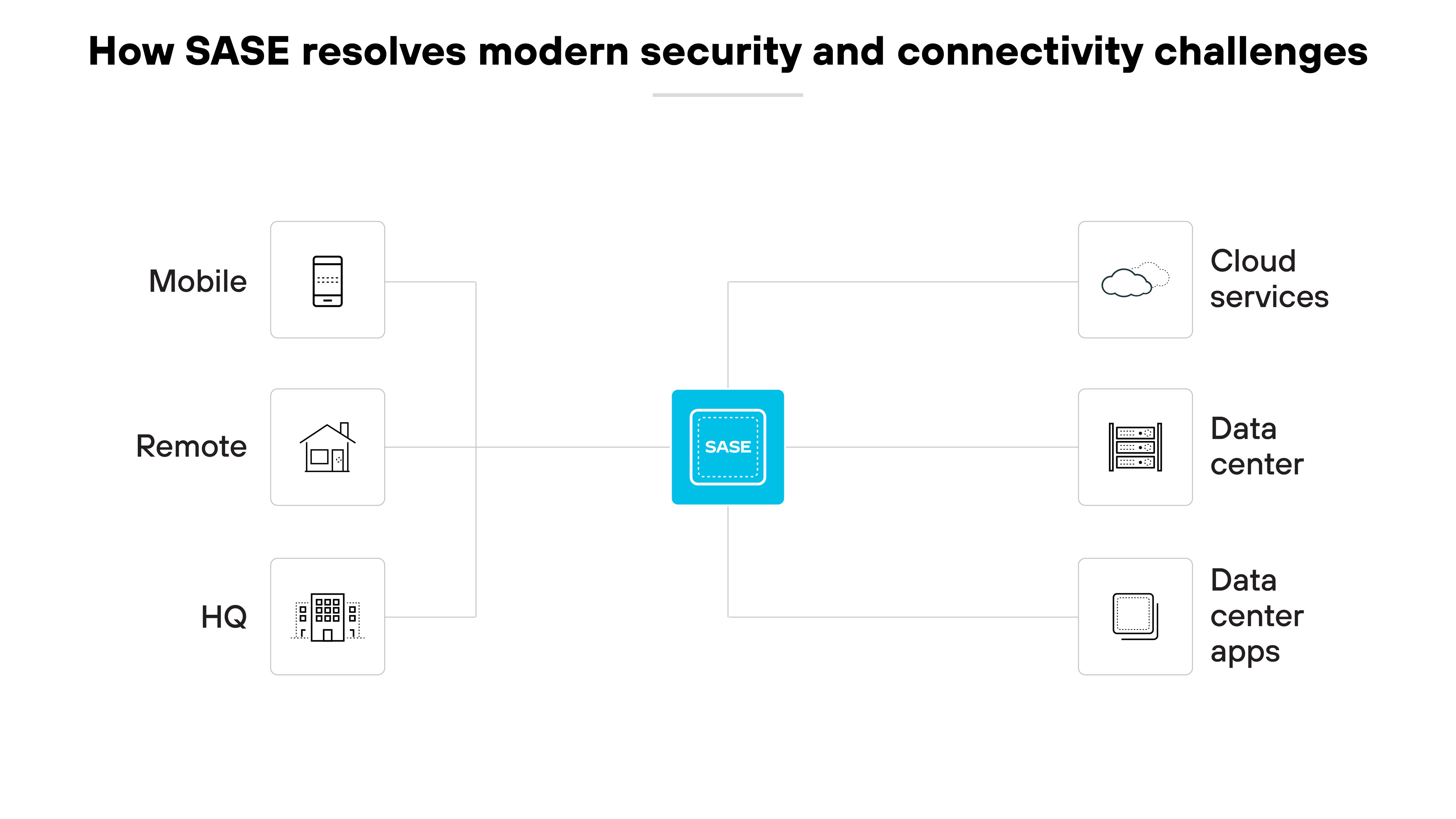

Come abbiamo detto, l'architettura SASE (Secure Access Service Edge) combina rete e sicurezza come funzioni di servizio in un singolo servizio basato su cloud ai confini della rete.

Come questo:

L'architettura SASE consente a un'organizzazione di supportare automaticamente gli utenti remoti e ibridi distribuiti in più posizioni geografiche, collegandoli ai gateway cloud vicini, anziché effettuare il backhauling del traffico verso i data center aziendali.

Inoltre, fornisce un accesso sicuro e costante a tutte le applicazioni. Nel frattempo, i team addetti alla sicurezza mantengono la piena visibilità e l'ispezione del traffico su tutte le porte e i protocolli.

Il modello semplifica radicalmente la gestione e riduce la complessità, che sono due degli obiettivi principali dell'architettura SASE.

Trasforma il perimetro in un set coerente di funzionalità basate sul cloud che può essere distribuito dove e quando è necessario. Si tratta di un'alternativa molto più snella rispetto alla creazione di un perimetro intorno al data center utilizzando una serie di appliance di sicurezza eterogenee e prodotti mirati.

Inoltre, essendo basato sul cloud, il framework SASE consente una rete più dinamica e performante. Una rete che si adatta ai mutevoli requisiti aziendali, all'evoluzione del panorama delle minacce e alle nuove innovazioni.

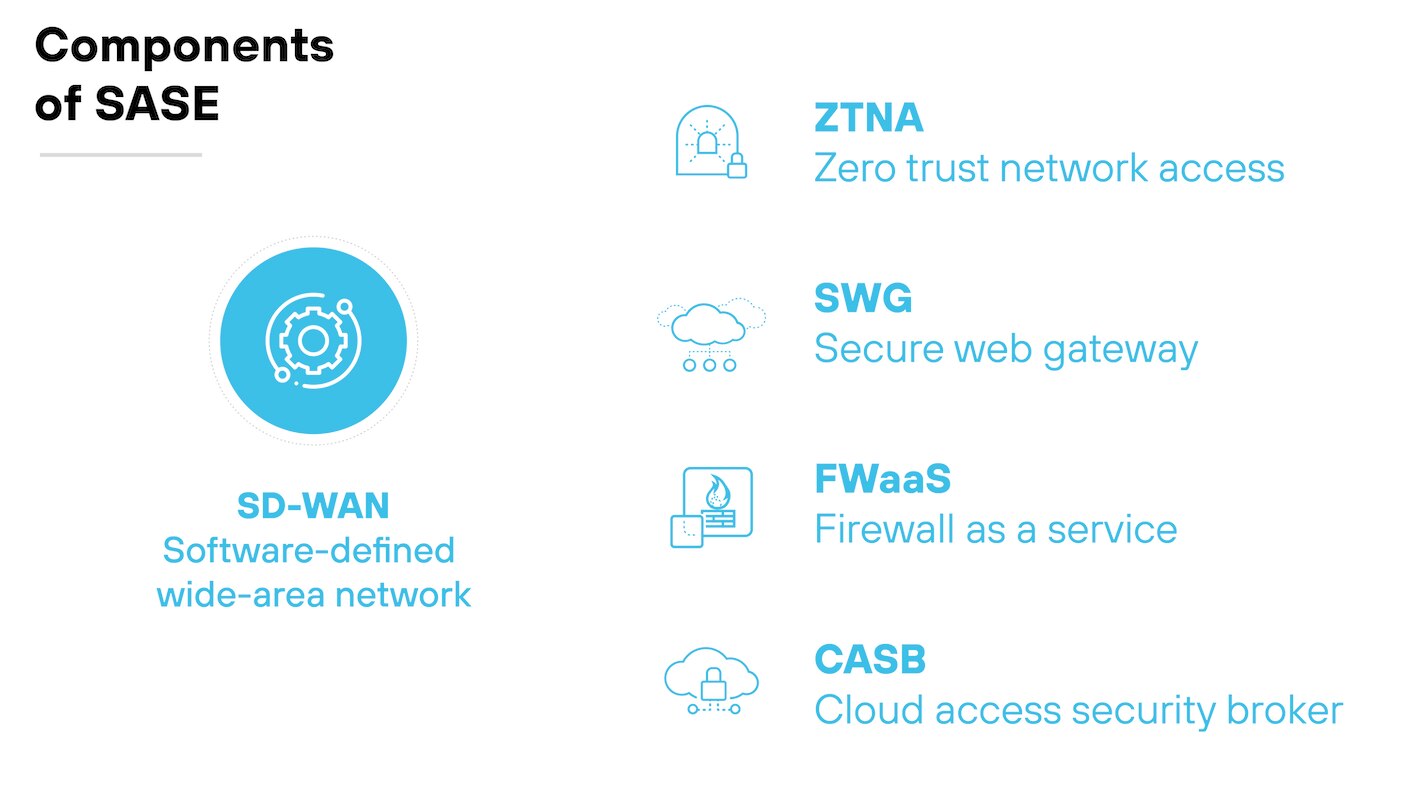

Cinque tecnologie essenziali sono fondamentali per la sicurezza delle distribuzioni SASE:

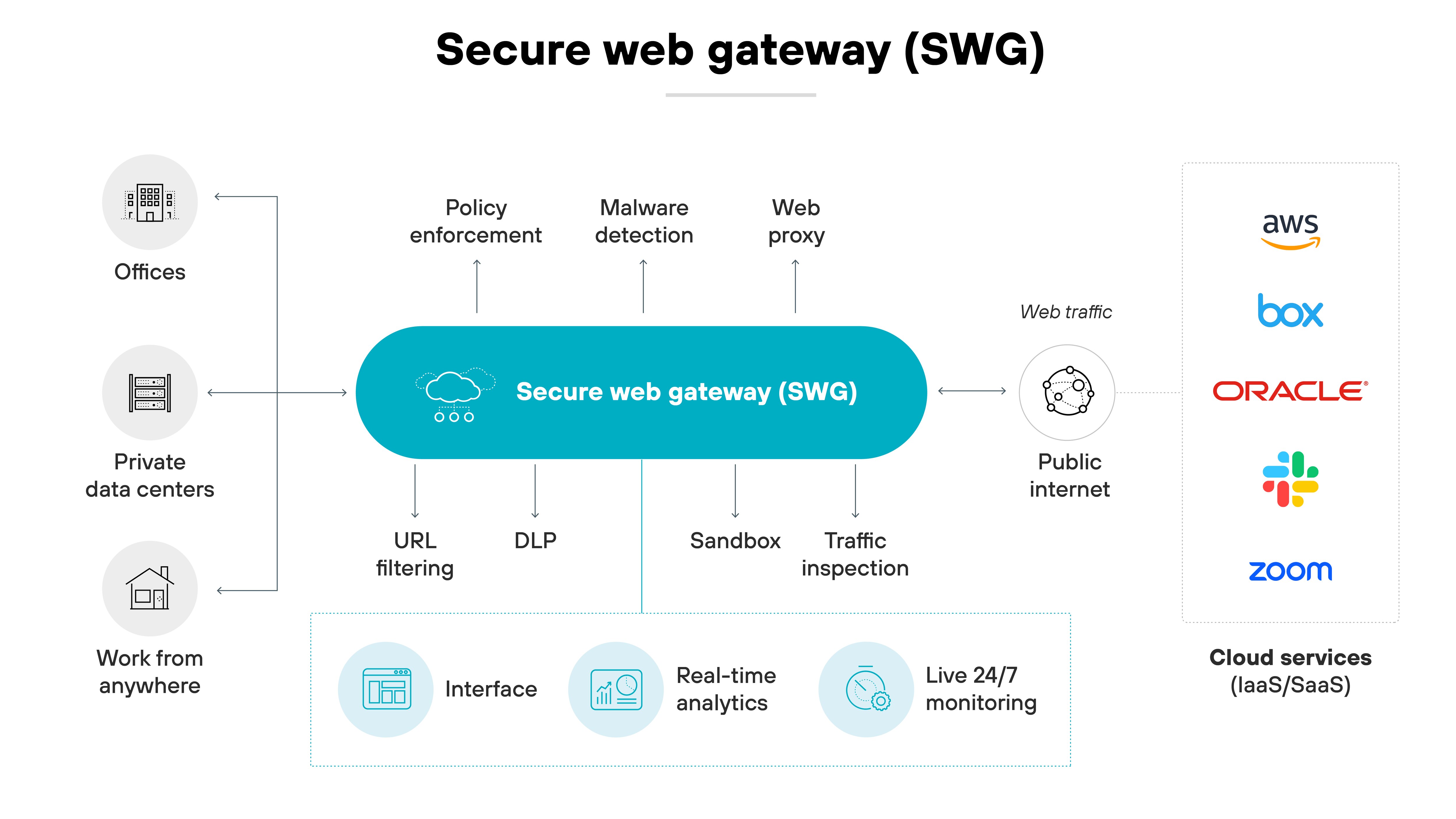

Secure Web Gateway (SWG)

Firewall as a Service (FWaaS)

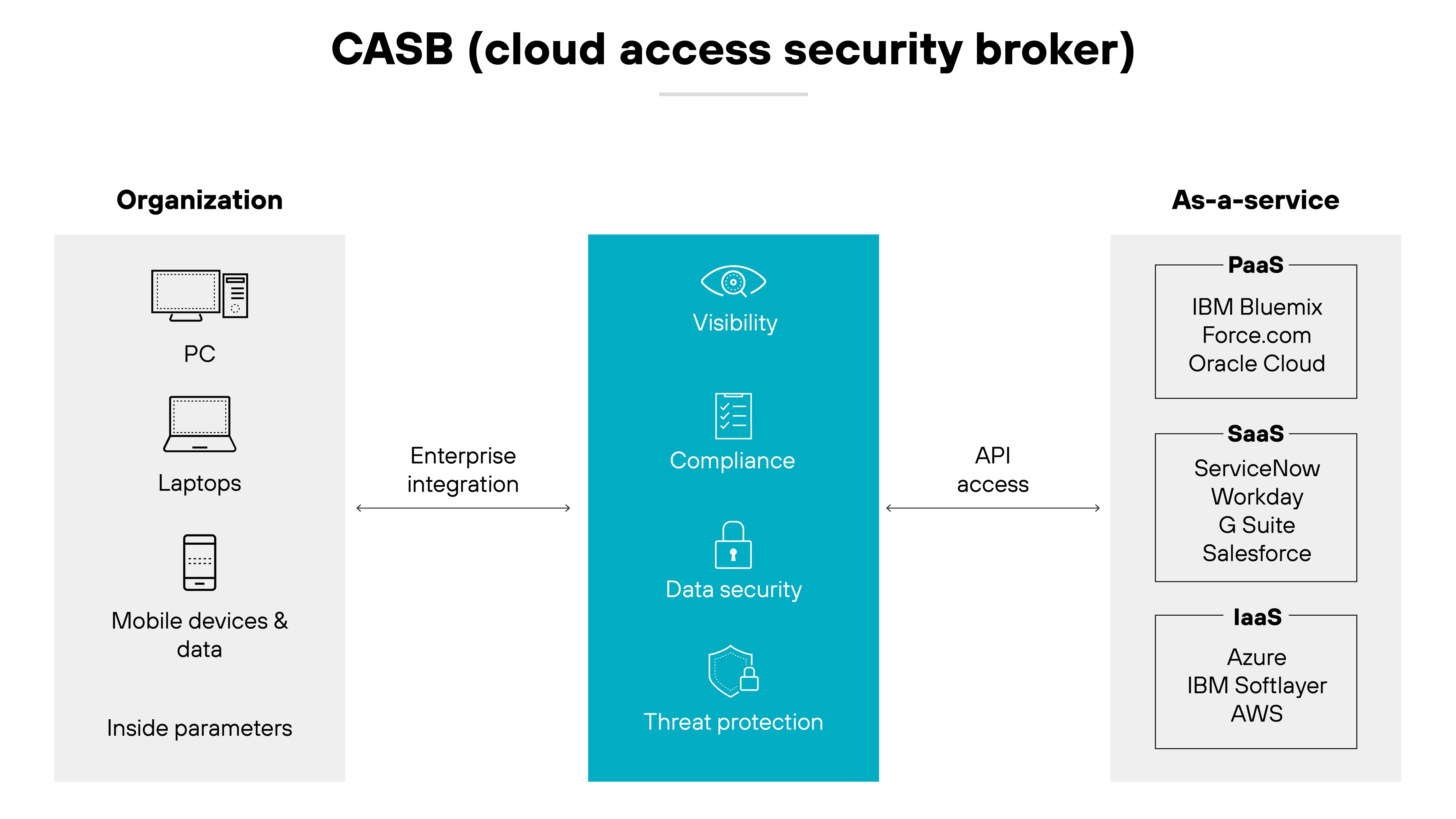

Cloud Access Security Broker (CASB)

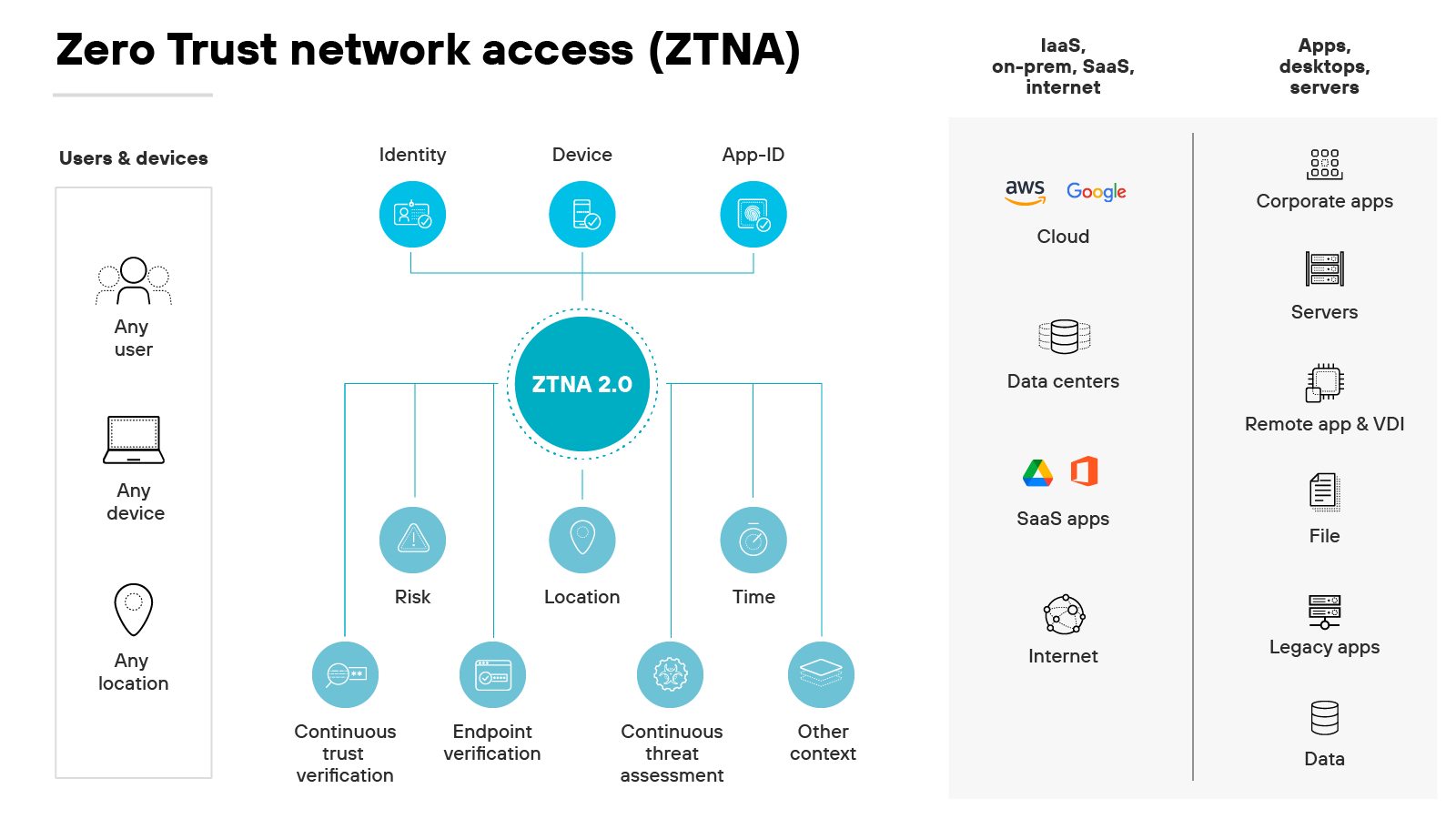

Zero Trust Network Access (ZTNA)

Software-Defined Wide Area Network (SD-WAN)

Secure Web Gateway (SWG)

Secure Web Gateway (SWG) fornisce filtraggio di URL, decrittografia SSL, controllo delle applicazioni e rilevamento e prevenzione delle minacce per le sessioni Web degli utenti.

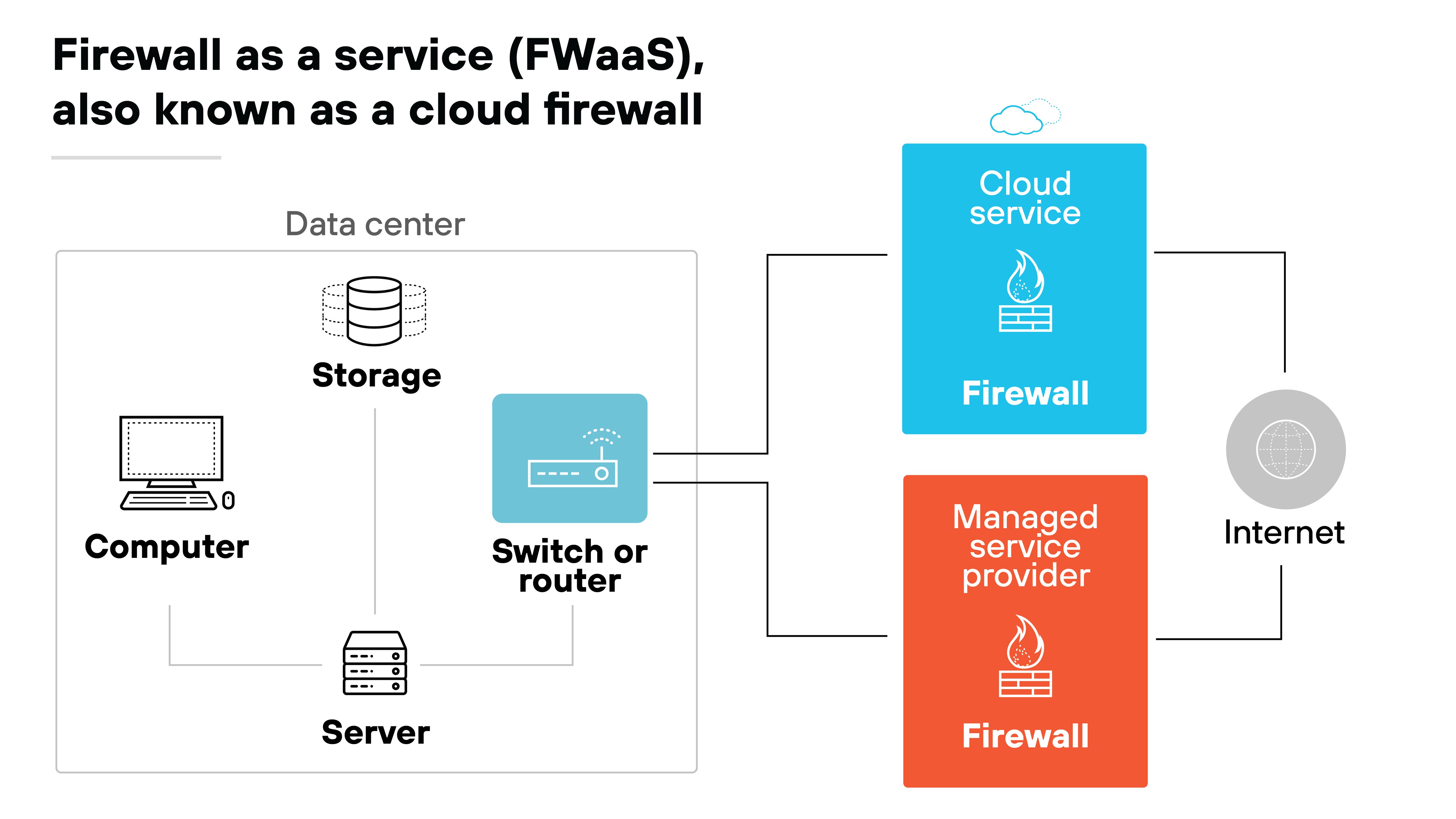

Firewall as a Service (FWaaS)

FWaaS offre un firewall nativo del cloud di nuova generazione, che fornisce ispezione avanzata di Livello 7, controllo degli accessi, rilevamento e prevenzione delle minacce e altri servizi di sicurezza.

Cloud Access Security Broker (CASB)

Un Cloud Access Security Broker (CASB) supervisiona le applicazioni SaaS autorizzate e non autorizzate e offre rilevamento di malware e minacce.

Come parte di una soluzione DLP, garantisce la visibilità e il controllo dei dati sensibili in repository SaaS.

Zero Trust Network Access (ZTNA)

Zero Trust Network Access (ZTNA) fornisce funzionalità di verifica e ispezione continue.

Offre l'applicazione di policy basata su identità e applicazioni per l'accesso a dati sensibili e applicazioni di un'organizzazione.

SD-WAN

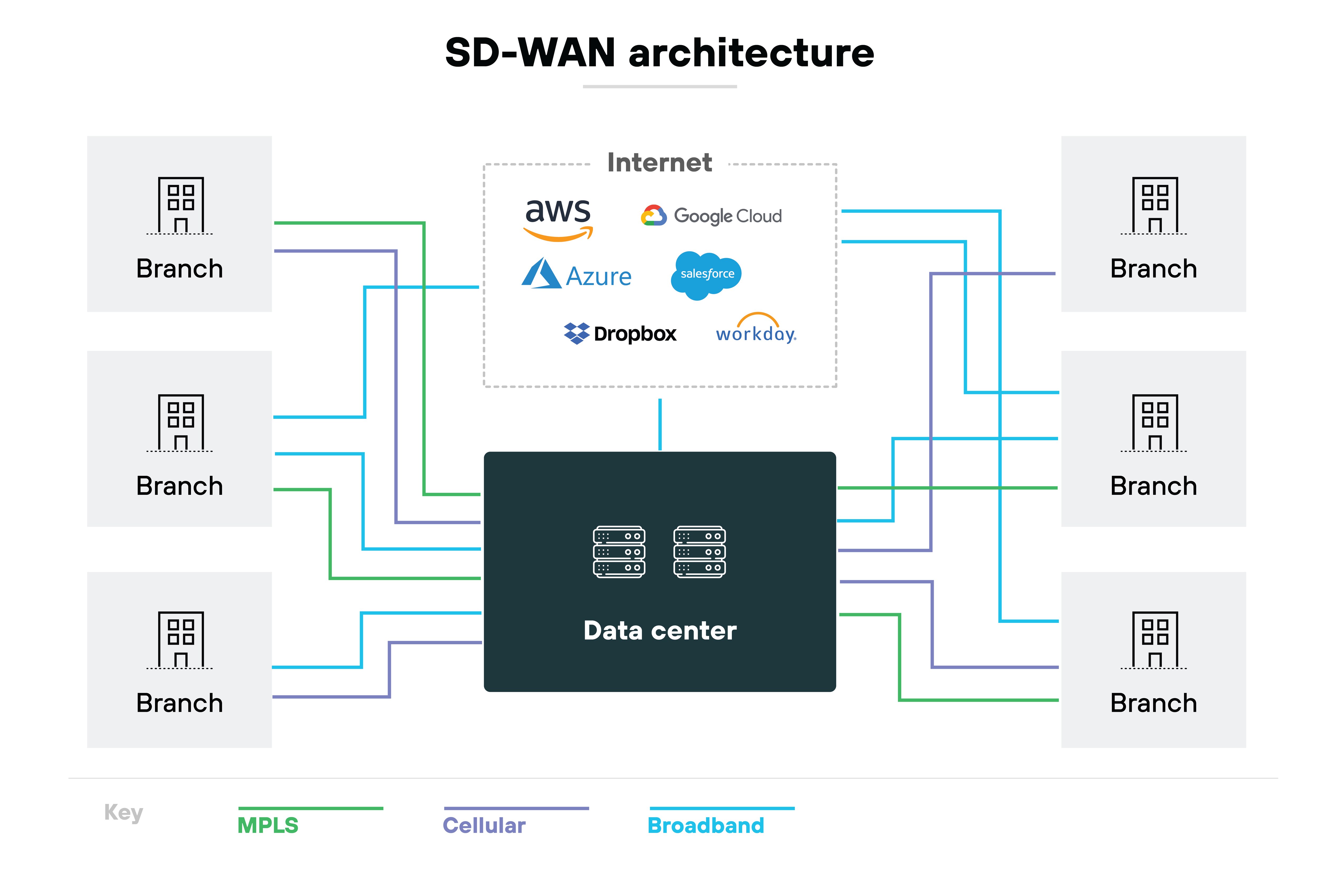

Una SD-WAN fornisce una rete overlay separata dall'hardware sottostante, fornendo un traffico flessibile e sicuro tra le sedi e diretto a Internet.

Quali sono i casi d'uso per SASE?

I principali casi d'uso di SASE comprendono:

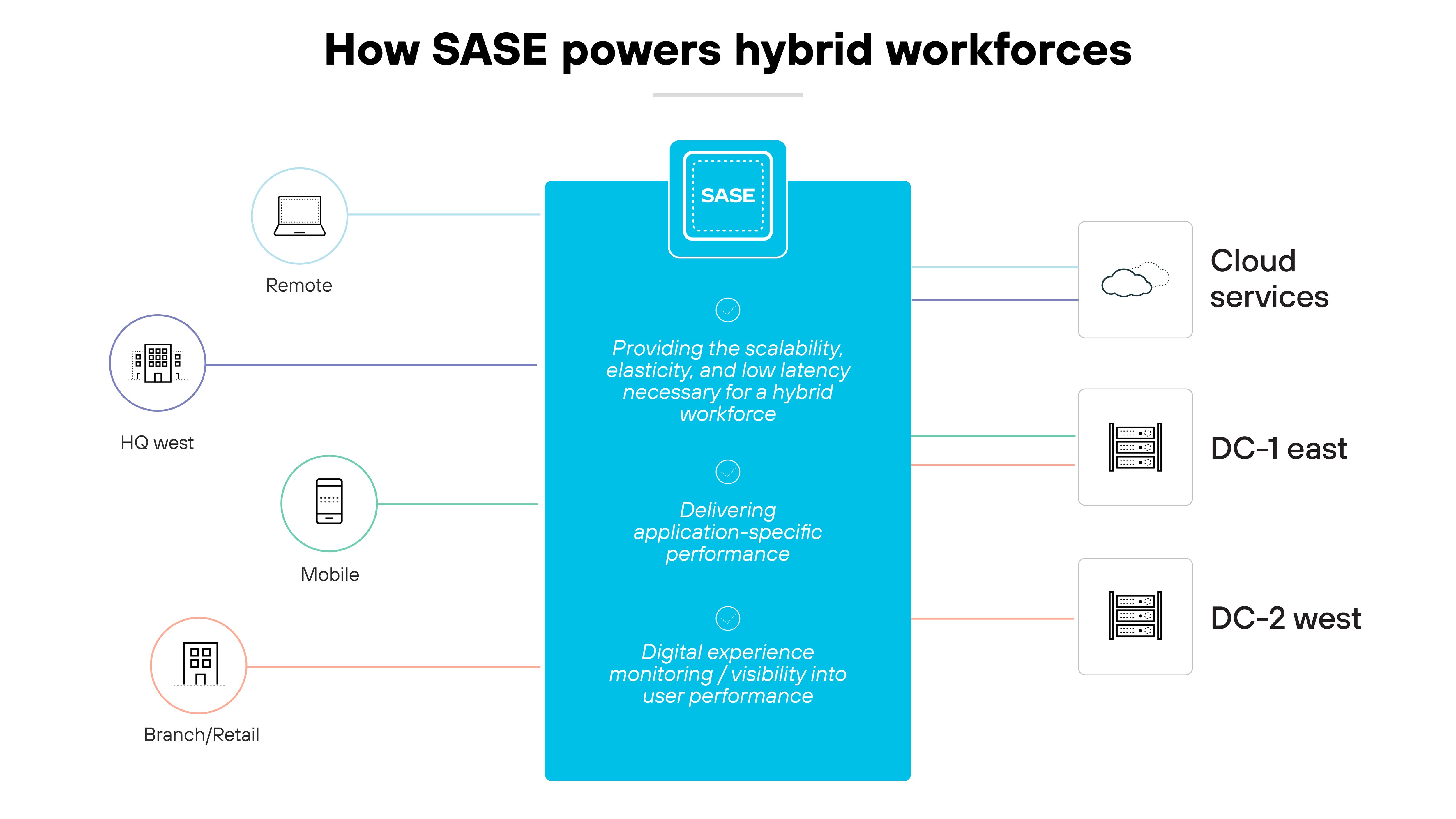

Potenziamento di forze di lavoro ibride

Collegamento e protezione di filiali e punti vendita

Supporto di iniziative cloud e digitali

Connettività globale

Migrazione MPLS a SD-WAN

Potenziamento di forze di lavoro ibride

Per la forza lavoro ibrida, è essenziale un approccio coeso alle prestazioni e alla sicurezza della rete.

Un'architettura SASE enfatizza la scalabilità, l'elasticità e la bassa latenza, rispondendo direttamente a questa esigenza.

Il suo framework basato su cloud è ottimizzato per fornire prestazioni specifiche per le applicazioni. Inoltre, il monitoraggio dell'esperienza digitale (DEM) integrato offre una visibilità precisa di tutto ciò che influisce sulle prestazioni degli utenti.

Il vantaggio principale di SASE risiede nella fusione di rete e sicurezza. Questa combinazione migliora il monitoraggio e il rilevamento delle minacce, colmando le lacune della sicurezza.

Il risultato è una governance di rete più snella e una gestione semplificata.

Ecco perché il servizio di accesso sicuro edge è uno strumento fondamentale per supportare un ambiente di lavoro ibrido.

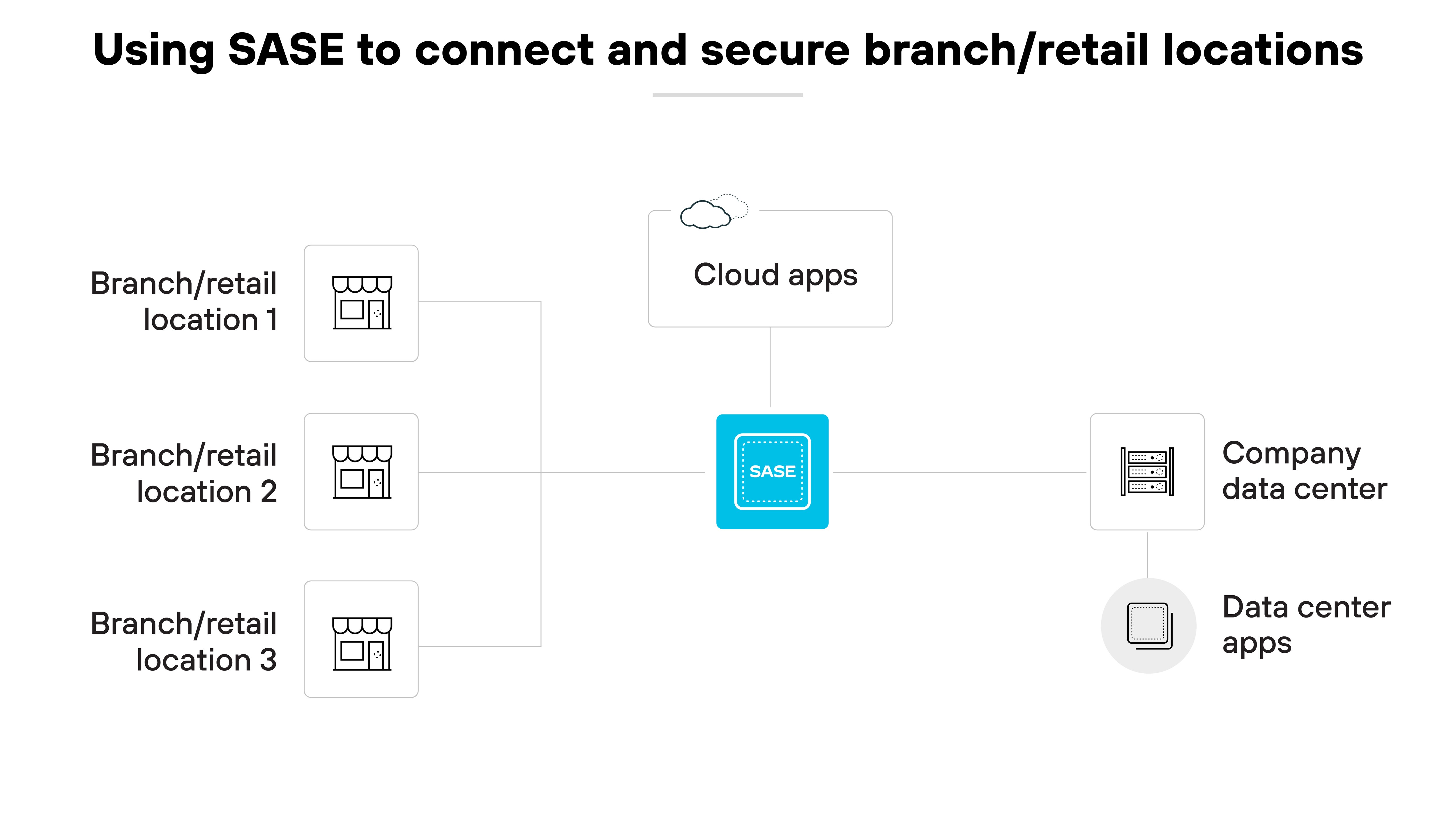

Collegamento e protezione di filiali e punti vendita

Il modello SASE è fondamentale per le organizzazioni che utilizzano servizi SaaS e di cloud pubblico, perché affronta le sfide legate alle prestazioni e alla sicurezza.

Utilizzando SD-WAN di nuova generazione, il framework SASE ottimizza la larghezza di banda e garantisce la sicurezza dinamica, superando gli approcci tradizionali dei data center.

E ancora, l'integrazione di DEM garantisce una migliore esperienza utente.

Il framework SASE riduce anche le spese di rete e di sicurezza. E semplifica la gestione dei fornitori.

Inoltre: SASE rafforza la sicurezza dei dati per le filiali e le sedi remote, applicando policy coerenti, semplificando la gestione e adottando l'approccio Zero Trust.

Ciò significa che le applicazioni e i dati sono al sicuro, indipendentemente da dove si trovano.

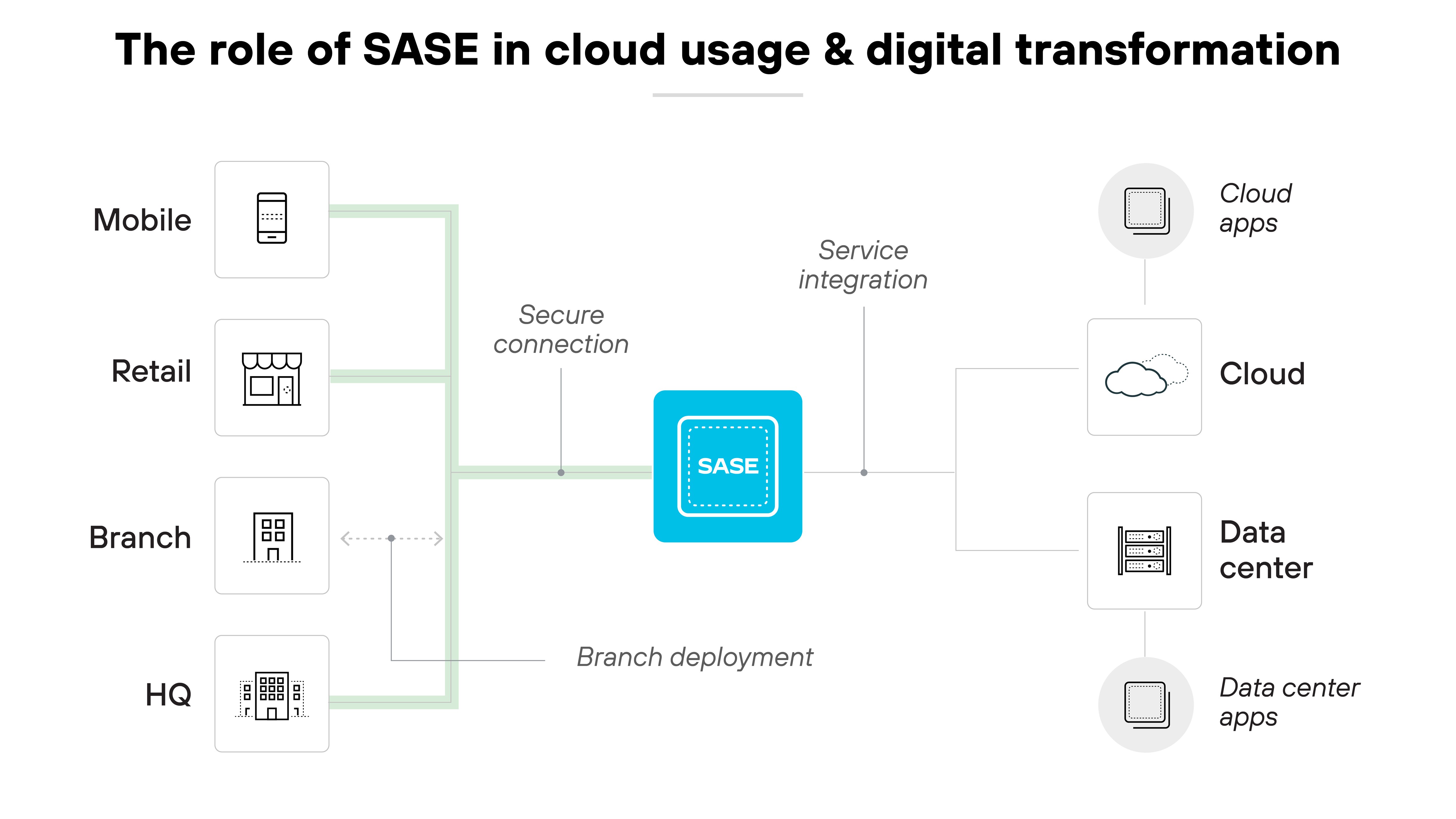

Supporto di iniziative cloud e digitali

SASE è fondamentale per la trasformazione digitale e cloud. Con il passaggio delle organizzazioni al modello SaaS, la connettività sicura e senza interruzioni è sempre più importante.

Grazie al consolidamento della sicurezza, l'architettura SASE elimina le limitazioni degli approcci basati su hardware. Il che significa servizi integrati e distribuzioni per filiali ottimizzate.

Inoltre: Le tecniche avanzate SD-WAN ampliano la larghezza di banda e forniscono insight dettagliati sulla rete. Questo porta a un miglioramento delle operazioni e delle prestazioni delle applicazioni.

Inoltre, le funzioni di sicurezza basate su AI e ML migliorano significativamente il rilevamento delle minacce.

Firewall dinamici offrono un approccio completo all'analisi dei contenuti.

I protocolli sicuri gestiscono abilmente i flussi di dati provenienti da dispositivi IoT.

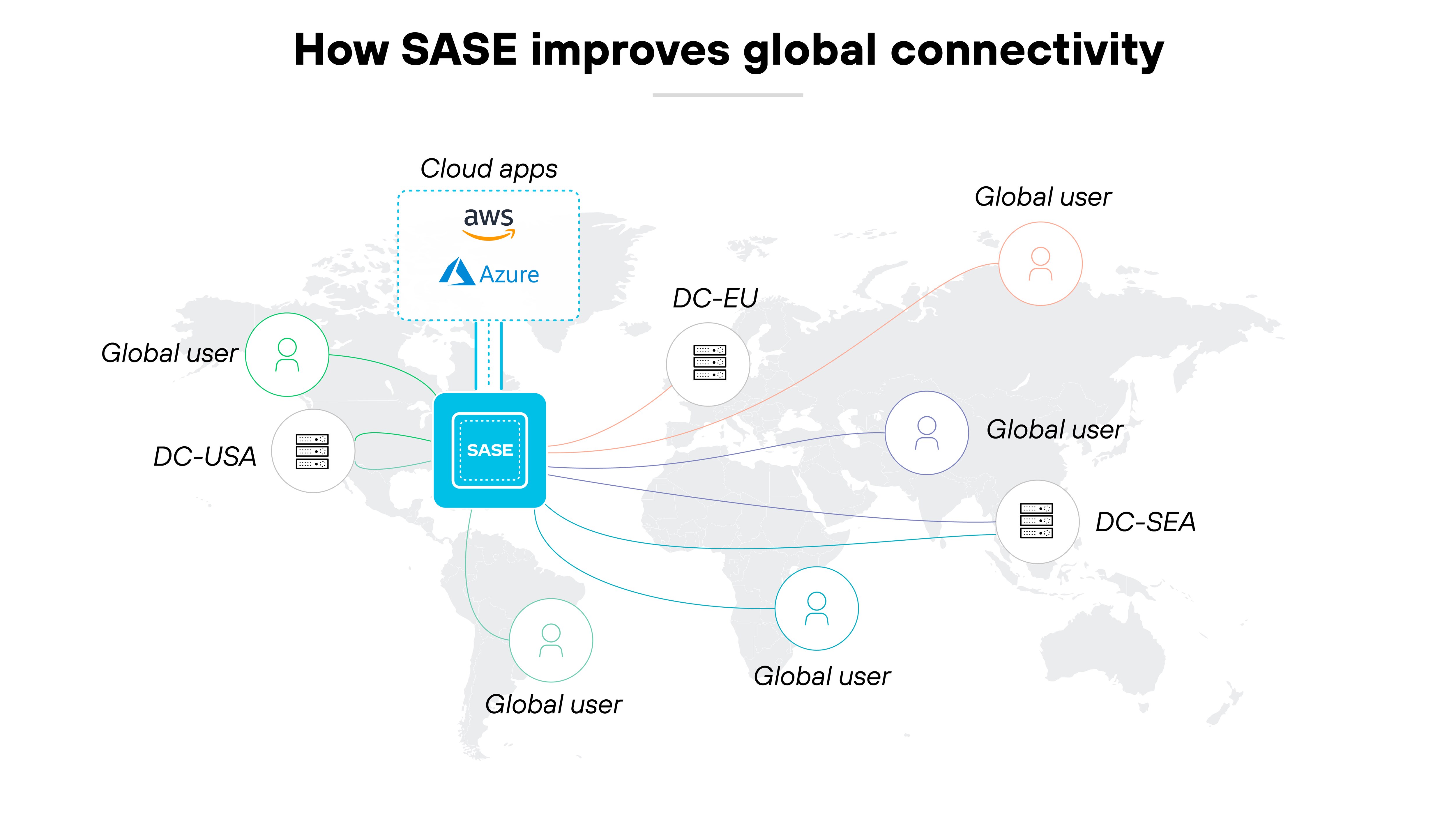

Connettività globale

SASE migliora la connettività globale. La sua architettura è progettata per collegare gli utenti direttamente a una rete globale, evitando di instradare il traffico attraverso data center centralizzati.

Questo approccio riduce la latenza e migliora la velocità di accesso. Di conseguenza, le organizzazioni possono offrire un'esperienza di connessione senza interruzioni agli utenti in tutto il mondo.

In sostanza, il framework SASE si basa su una rete distribuita di punti di presenza (PoP) basati su cloud. Questi PoP sono situati strategicamente in tutto il mondo. Gli utenti si collegano al PoP più vicino, riducendo al minimo la distanza percorsa dai dati.

La configurazione accelera la connettività e rende possibili prestazioni e affidabilità di rete costanti in tutte le sedi.

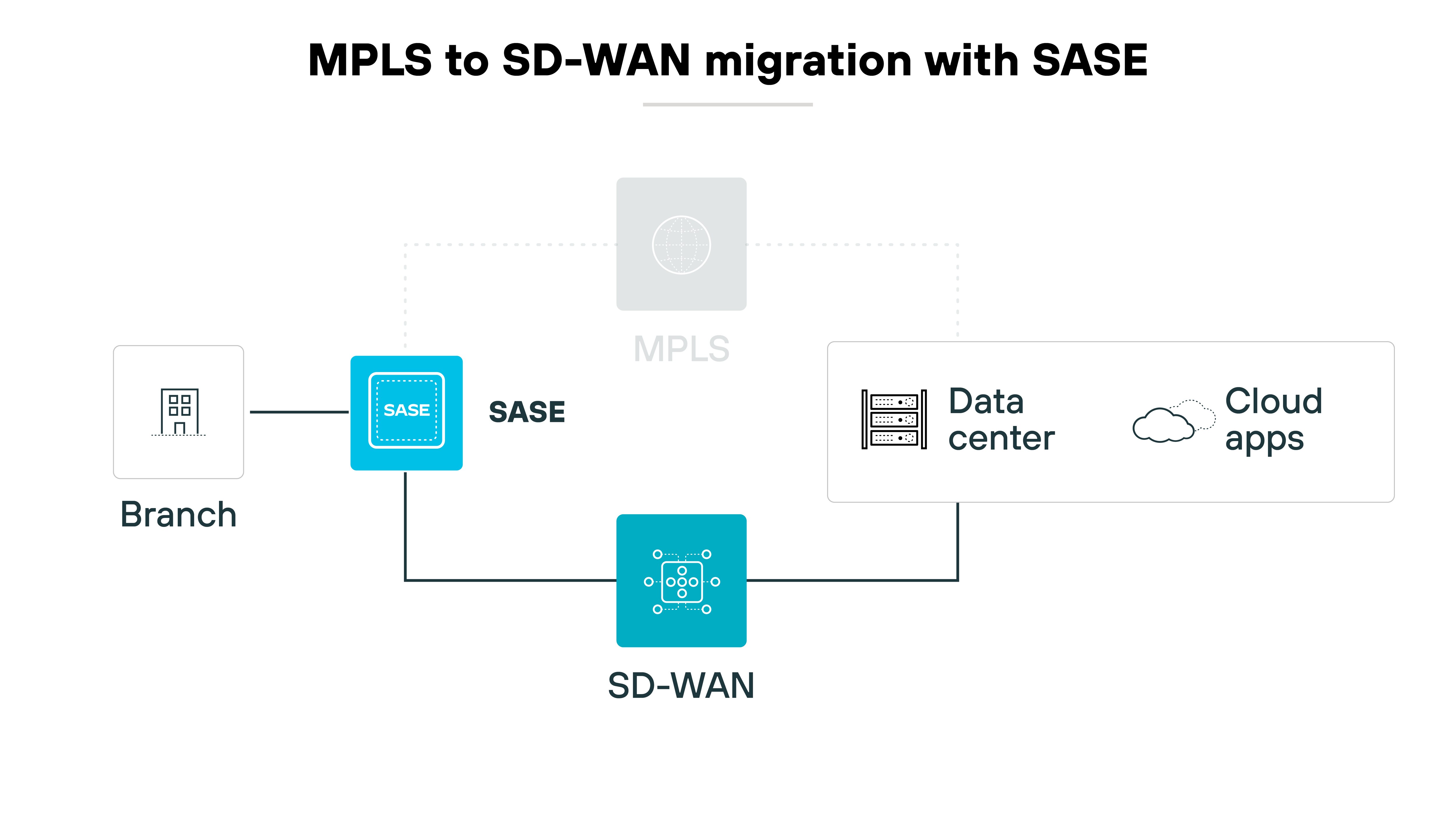

Migrazione MPLS a SD-WAN

La migrazione da MPLS a SD-WAN attraverso SASE è una mossa strategica per molte organizzazioni.

Ecco perché:

Le reti MPLS tradizionali sono note per il loro costo elevato e la mancanza di flessibilità. Richiedono ingenti investimenti di capitale e lunghi periodi di distribuzione che possono ostacolare l'agilità e la scalabilità di un'organizzazione.

Fortunatamente, il framework SASE fornisce un percorso efficiente da MPLS a un'architettura SD-WAN più scalabile e conveniente dal punto di vista economico.

Ecco come:

Utilizzando Internet per creare connessioni di rete sicure e ad alte prestazioni.

La migrazione consente di utilizzare connessioni Internet a banda larga, molto meno costose e più flessibili dei link MPLS.

Quindi, una volta che un'organizzazione si connette all'architettura SASE, beneficia immediatamente di una maggiore agilità della rete e di una migliore resilienza.

Questo perché ottimizza le prestazioni e massimizza il throughput verso le applicazioni locali e i servizi cloud.

Il processo di distribuzione è inoltre più rapido e snello rispetto all'MPLS tradizionale e richiede in genere solo pochi giorni o addirittura ore.

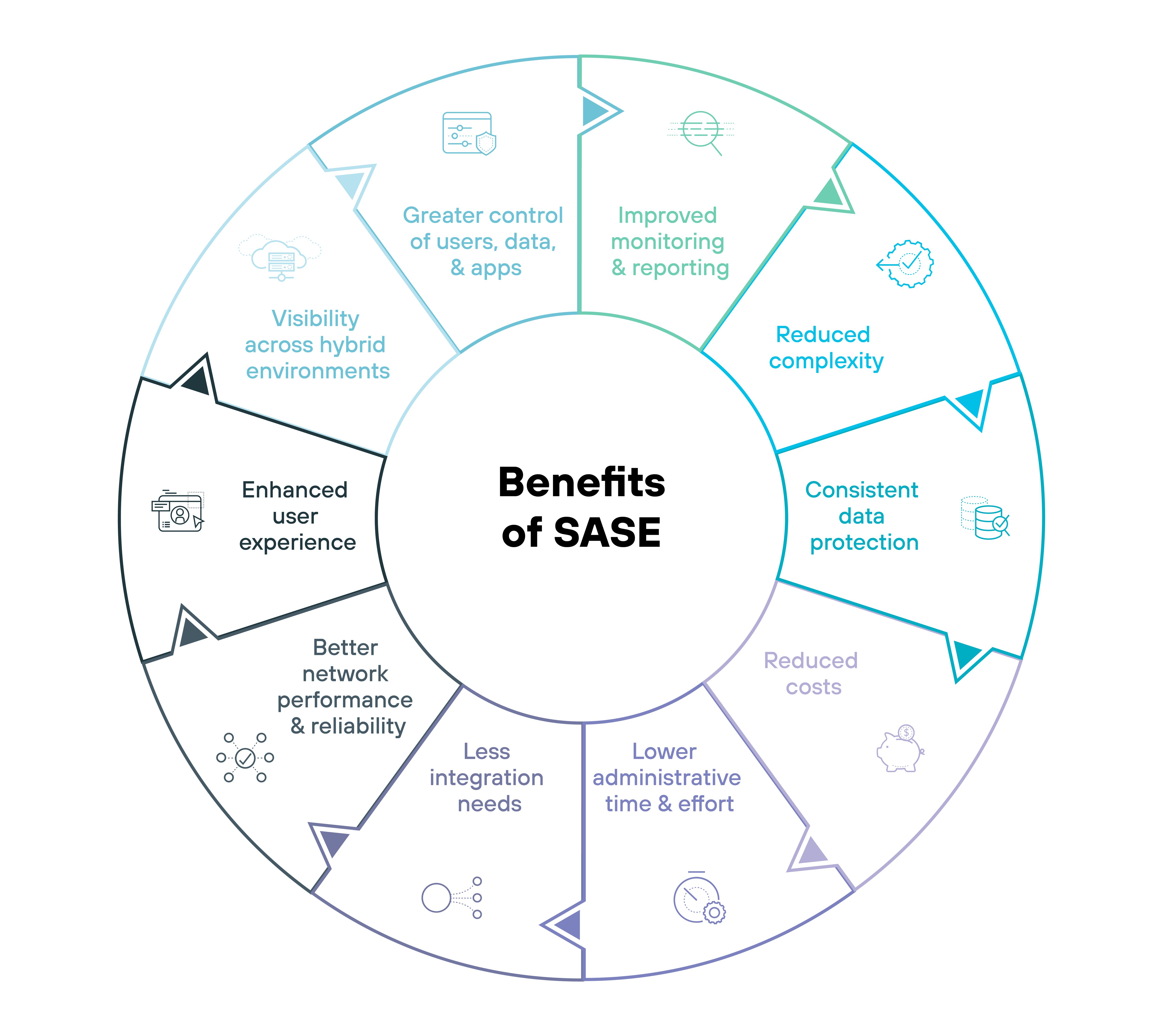

Quali sono i vantaggi di SASE?

Visibilità in ambienti ibridi: SASE offre visibilità sugli ambienti di rete aziendali ibridi, compresi i data center, le sedi centrali, le filiali e le sedi remote, nonché i cloud pubblici e privati. Questa visibilità si estende a tutti gli utenti, i dati e le applicazioni, accessibili da un singolo pannello di controllo.

Maggiore controllo di utenti, dati e app: classificando il traffico a livello di applicazione (Livello 7), SASE elimina la necessità di complesse ricerche e mappature di porte e applicazioni, fornendo una chiara visibilità sull'utilizzo delle applicazioni e migliorando il controllo.

Miglioramento di monitoraggio e reporting: SASE consolida il monitoraggio e il reporting in un'unica piattaforma. Questa unificazione consente ai team di rete e addetti alla sicurezza di correlare eventi e avvisi in modo più efficace, semplificando la risoluzione dei problemi e accelerando la risposta agli incidenti.

Riduzione della complessità: SASE semplifica la rete e la sicurezza spostando le operazioni nel cloud, riducendo la complessità operativa e i costi associati alla gestione di più soluzioni mirate.

Protezione dei dati coerente: SASE dà la priorità a una protezione dei dati coerente in tutte le posizioni edge, semplificando le policy di protezione dei dati e risolvendo problemi come i punti ciechi della sicurezza e incongruenze delle policy.

Riduzione dei costi: SASE consente alle organizzazioni di estendere il proprio stack di rete e sicurezza a tutte le sedi in modo conveniente, spesso riducendo i costi amministrativi e operativi a lungo termine.

Riduzione di tempo e impegno amministrativo: la gestione da un singolo pannello di controllo di SASE riduce l'onere amministrativo, diminuendo il tempo e l'impegno necessari per formare e mantenere il personale di rete e di sicurezza.

Minori esigenze di integrazione: combinando più funzioni di rete e di sicurezza in una soluzione unificata basata su cloud, SASE elimina la necessità di complesse integrazioni tra prodotti diversi di vari fornitori.

Migliori prestazioni e affidabilità della rete: SASE migliora le prestazioni e l'affidabilità della rete integrando funzionalità SD-WAN che supportano bilanciamento del carico, aggregazione e configurazioni di failover per vari link.

- Miglioramento dell'esperienza utente: il monitoraggio dell'esperienza digitale (DEM), facilitato da SASE, ottimizza le operazioni e migliora l'esperienza degli utenti in tutte le sedi, senza la necessità di installare software o hardware aggiuntivi.

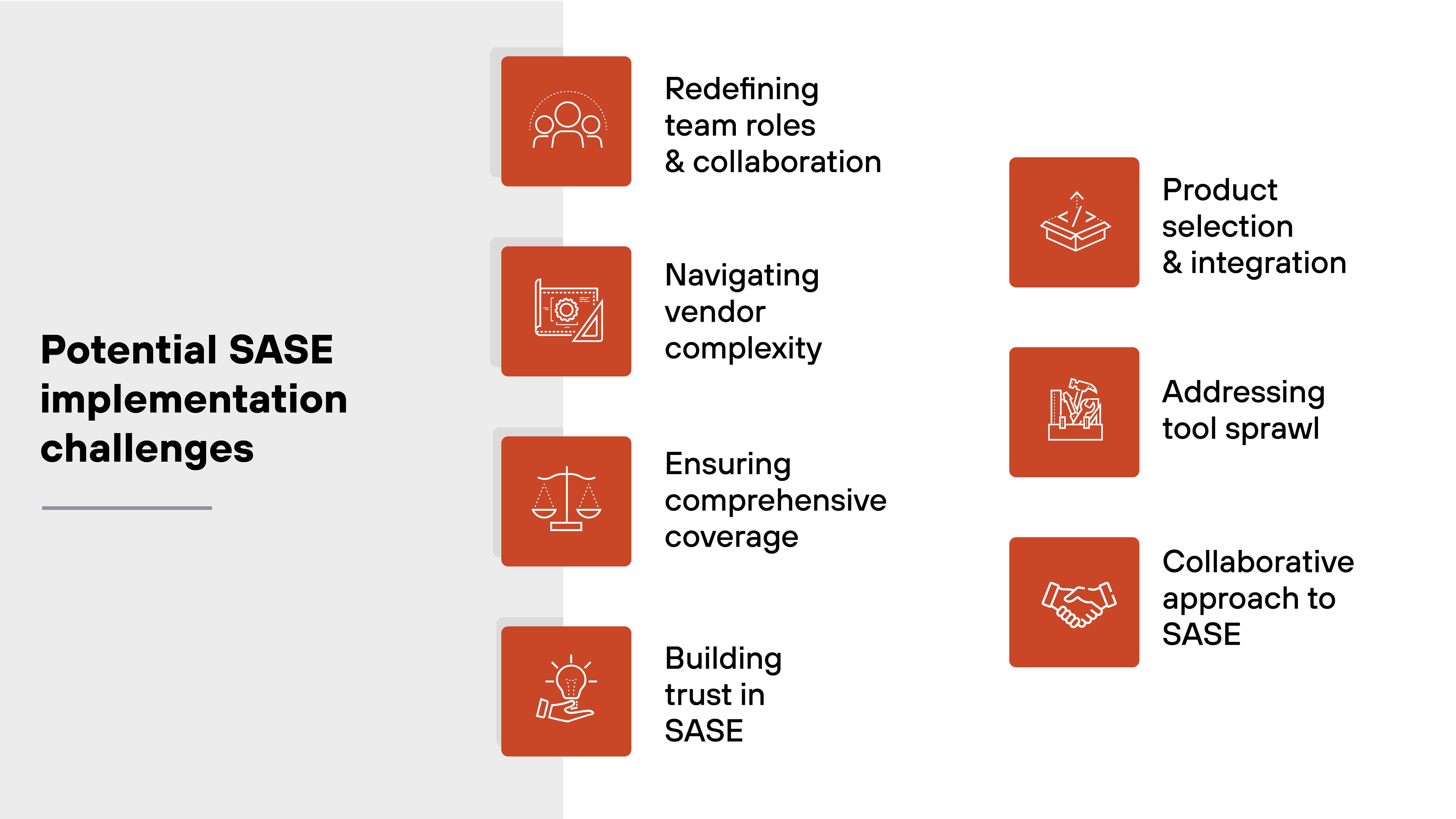

Quali sono le potenziali sfide dell'implementazione SASE?

Ridefinire i ruoli e la collaborazione di team: l'implementazione SASE richiede una rivalutazione dei ruoli all'interno del panorama IT, soprattutto nelle configurazioni di cloud ibrido. È essenziale una maggiore collaborazione tra i team di rete e addetti alla sicurezza, che può mettere in discussione i confini tradizionali dei ruoli.

Navigare nella complessità dei fornitori: grazie alla capacità di SASE di combinare diversi strumenti e metodologie, le organizzazioni possono spostarsi in modo più efficiente nel complesso panorama dei prodotti e degli strumenti di sicurezza, allineandosi ai loro obiettivi di trasformazione.

Assicurare una copertura completa: SASE offre un approccio consolidato, ma alcuni scenari, in particolare nelle configurazioni ad alta densità di filiali, possono richiedere un mix di soluzioni basate su cloud e locali per garantire una rete e una sicurezza senza soluzione di continuità.

Costruire la fiducia in SASE: nonostante i vantaggi, alcuni professionisti non sono ancora sicuri di voler passare all'architettura SASE, in particolare negli scenari di cloud ibrido. È fondamentale rivolgersi a fornitori di SASE affidabili e con una credibilità consolidata.

Selezione e integrazione dei prodotti: per le aziende con team IT isolati, la distribuzione di SASE potrebbe comportare la selezione e l'integrazione di più prodotti per soddisfare separatamente le esigenze di rete e di sicurezza, garantendo funzionalità complementari per operazioni semplificate.

Ridurre il numero di strumenti: il passaggio a un modello SASE incentrato sul cloud può rendere superflui alcuni strumenti esistenti. Individuare e ridurre queste ridondanze è essenziale per evitare la frammentazione delle capacità e garantire un'infrastruttura tecnologica coesa.

Approccio collaborativo a SASE: il successo di un'implementazione SASE si basa sulla collaborazione tra professionisti della sicurezza e di rete. La loro esperienza combinata aiuta a garantire che i componenti SASE siano allineati agli obiettivi più ampi dell'organizzazione, ottimizzando i vantaggi della tecnologia.

Come scegliere un fornitore di SASE e cosa cercare

La scelta di un fornitore di SASE è una decisione strategica che influisce notevolmente sulla sicurezza della rete e sull'agilità operativa dell'organizzazione.

Ecco come fare una scelta ponderata:

Valutare le capacità di integrazione

Poiché SASE combina numerose funzioni di rete e di sicurezza in un unico servizio cloud unificato, è essenziale scegliere un fornitore che offra una soluzione realmente integrata, piuttosto che un pacchetto di servizi disparati raggruppati insieme.

Le soluzioni integrate offrono una gestione più fluida e una maggiore efficacia della sicurezza.

Valutare la portata globale della rete del fornitore

I servizi SASE vengono forniti attraverso il cloud, rendendo la presenza globale del fornitore fondamentale per ridurre la latenza e garantire agli utenti di tutto il mondo un accesso affidabile e veloce alle risorse di rete.

Considerare la scalabilità e la flessibilità della soluzione

Con la crescita della tua azienda, le tue esigenze di rete cambieranno. Un fornitore di SASE dovrebbe offrire soluzioni scalabili che possano crescere con la tua azienda senza richiedere significativi investimenti aggiuntivi in hardware o modifiche all'infrastruttura esistente.

Verificare Zero Trust e funzionalità di sicurezza continua

Zero Trust è un principio fondamentale di SASE, incentrato sulla verifica continua dell'attendibilità prima di concedere l'accesso a qualsiasi risorsa. Assicurati che la soluzione incorpori l'applicazione di policy basata su contesto in tempo reale.

Controllare le funzionalità di conformità e protezione dei dati

Per le aziende che operano in settori regolamentati, la conformità agli standard e alle normative pertinenti non è negoziabile. I fornitori di SASE non solo devono rispettare questi standard, ma anche aiutarti a rispettarli attraverso solide misure di sicurezza e protezione dei dati.

Valutare le prestazioni e le garanzie di affidabilità del fornitore

Controlla gli accordi sul livello di servizio (SLA) offerti dal fornitore di SASE. Gli SLA testimoniano l'impegno del fornitore in termini di tempo di attività, affidabilità e prestazioni.

Analizzare la facilità di gestione e la visibilità operativa

Una gestione e una visibilità efficaci di tutti i servizi di rete e di sicurezza sono fondamentali. Una buona soluzione SASE offre un dashboard centralizzato per il monitoraggio e la gestione della rete distribuita.

Considerare la reputazione del fornitore e l'assistenza clienti

La reputazione di un fornitore sul mercato può essere un buon indicatore della qualità del servizio che offre e della soddisfazione dei suoi clienti. Inoltre, un'assistenza clienti reattiva e competente è fondamentale, soprattutto quando si distribuiscono soluzioni complesse come SASE.

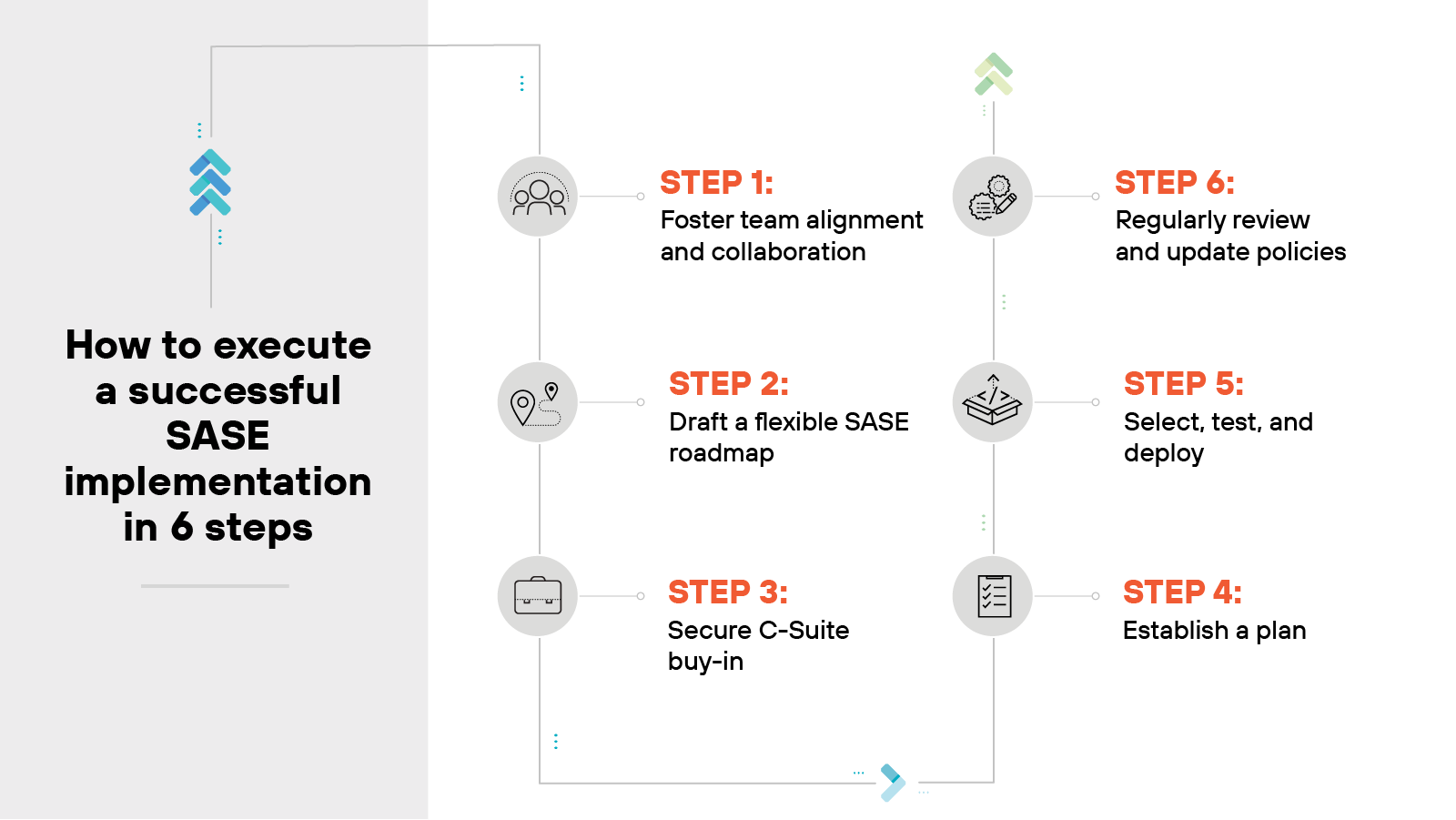

Come eseguire un'implementazione SASE di successo in 6 passaggi

L'implementazione efficace di SASE richiede un approccio strutturato e un'attenzione particolare alla collaborazione e alla pianificazione strategica.

Di seguito un processo in sei passaggi per guidare la tua organizzazione verso un'implementazione di successo:

Passaggio 1: Promuovere l'allineamento e la collaborazione del team

Per implementare efficacemente SASE, i team di rete e addetti alla sicurezza devono assolutamente collaborare in modo stretto.

Storicamente, questi team avevano priorità diverse: la velocità per il team di rete e la protezione dalle minacce per il team addetto alla sicurezza.

Utilizzando l'evoluzione DevOps come modello, combina i punti di forza di questi team per un obiettivo unificato.

Affidati a una leadership e a fornitori SASE esperti per ottenere il supporto all'istruzione e alla formazione necessario per unire le discipline.

Passaggio 2: Redigere una roadmap SASE flessibile

L'adozione di SASE non implica una revisione immediata.

Integra progressivamente il framework SASE, in linea con le iniziative IT e gli obiettivi aziendali. Collabora con fornitori o MSP per sviluppare una roadmap, in modo da essere certo che sia adattabile a esigenze aziendali dinamiche.

Sia che tu stia modernizzando la SD-WAN o migliorando la sicurezza, utilizza SASE come veicolo per convergenza e progressione.

Passaggio 3: Assicurarsi il consenso dell'alta dirigenza

Il supporto della dirigenza per l'implementazione SASE è fondamentale.

Evidenzia i vantaggi delle applicazioni basate su cloud, sottolinea il ROI e la riduzione della necessità di ricorrere a più fornitori.

Importante: Sottolinea la sicurezza completa che il modello offre, in particolare di fronte all'aumento delle minacce.

Durante l'avanzamento dei progetti, misura e comunica i successi ottenuti attraverso varie metriche.

Passaggio 4: Stabilire un piano

Inizia determinando con chiarezza gli obiettivi SASE in base alle specifiche sfide della tua organizzazione.

Quindi, analizza la configurazione di rete esistente, identifica le aree di miglioramento ed esegui una verifica delle competenze e della tecnologia per assicurarti che il tuo team sia preparato alla transizione.

Passaggio 5: Selezionare, testare e distribuire

Individua e adotta soluzioni SASE adatte e compatibili con le tecnologie esistenti.

Privilegia le soluzioni che si integrano perfettamente con gli strumenti attualmente disponibili.

Non dimenticare: prima della distribuzione su larga scala, testa la soluzione in un ambiente controllato per verificarne l'efficienza.

Passaggio 6: Monitorare, ottimizzare ed evolvere

Una volta distribuita la soluzione, mantieni solidi meccanismi di supporto. Valuta continuamente la configurazione SASE, regolandola in base ai feedback, alle tendenze tecnologiche emergenti e alle mutevoli esigenze dell'organizzazione.

Quali sono i miti più comuni su SASE?

Nonostante i suoi vantaggi, esistono ancora molte idee sbagliate e miti sull'architettura SASE.

Probabilmente perché è ancora relativamente nuova, quindi il concetto si sta evolvendo. Inoltre, i modelli di rete e di sicurezza tradizionali sono tipicamente più compartimentati, facendo apparire l'approccio completo e convergente di SASE poco familiare e talvolta eccessivamente ampio.

La confusione è spesso aggravata da un marketing aggressivo che può estendere o semplificare eccessivamente ciò che il framework SASE effettivamente comprende.

Vediamo quindi di chiarire alcuni miti comuni di SASE e di fornire un quadro più chiaro di ciò che SASE offre realmente:

SASE è una VPN basata su cloud.

SASE è solo un leggero miglioramento di SD-WAN.

Solo le grandi aziende possono trarre vantaggio da SASE.

Le soluzioni SASE sono esclusive per gli ambienti remoti.

SASE pregiudica la sicurezza locale a favore dei vantaggi del cloud.

Adottare SASE significa rinunciare ad altre tecnologie di sicurezza.

SASE è una VPN basata su cloud.

SASE offre una suite completa di servizi di rete e sicurezza che vanno oltre la portata di una VPN tradizionale.

Poiché incorpora diverse funzionalità, SASE offre una piattaforma unificata per le esigenze di sicurezza e di rete. Che supera di gran lunga le capacità di una VPN standard.

SASE è solo un leggero miglioramento di SD-WAN.

Il framework SASE non è certo un semplice aggiornamento di SD-WAN con alcune funzionalità di sicurezza.

In realtà, SASE segna un cambiamento fondamentale nell'integrazione della rete e della sicurezza del cloud. Unendo la rete scalabile e la sicurezza basata sui ruoli in un unico servizio, elimina la necessità di gestire diversi sistemi e fornitori.

L'approccio rappresenta davvero una trasformazione significativa. Le aziende passano a un modello di sicurezza di rete più unificato e facilmente gestibile. Il cambiamento è rivoluzionario perché introduce un framework scalabile e agile.

Solo le grandi aziende possono trarre vantaggio da SASE.

Le aziende di tutte le dimensioni possono ottenere vantaggi dal framework SASE. Anche per le organizzazioni di piccole e medie dimensioni, SASE può assolutamente semplificare la gestione della rete e della sicurezza.

Inoltre: La sua scalabilità garantisce che le organizzazioni possano adattarlo ai loro specifici requisiti e al loro percorso di crescita.

Le soluzioni SASE sono esclusive per gli ambienti remoti.

Sebbene il framework SASE sia spesso associato alla semplificazione del lavoro da remoto grazie alle sue funzionalità di accesso sicuro, è altrettanto vantaggioso per le infrastrutture in ufficio.

SASE garantisce agli utenti remoti e ai lavoratori in ufficio un accesso sicuro e costante alle risorse cloud. Difende dalle minacce indipendentemente dalla posizione fisica.

SASE pregiudica la sicurezza locale a favore dei vantaggi del cloud.

Un'architettura SASE non impone un approccio esclusivamente incentrato sul cloud.

In realtà, le organizzazioni possono integrare le soluzioni SASE con sistemi locali, come le appliance firewall di nuova generazione, e ottimizzare le prestazioni e la sicurezza in base a requisiti specifici.

Adottare SASE significa rinunciare ad altre tecnologie di sicurezza.

Sebbene il framework SASE offra un ampio spettro di soluzioni di sicurezza, non elimina la necessità di tecnologie complementari come rilevamento e risposta per endpoint o protezione del carico di lavoro nel cloud.

Implementare SASE non significa mettere da parte altri componenti di sicurezza fondamentali. Si tratta di integrarli per ottenere un approccio olistico alla sicurezza.

Come SASE funziona con tecnologie complementari

Poiché SASE ha un'architettura flessibile, è versatile in diverse applicazioni e ambienti.

SASE si integra particolarmente bene con i sistemi che supportano architetture di rete distribuite e basate su cloud.

Può funzionare facilmente insieme a tecnologie come servizi cloud, reti mobili e sistemi IoT, che beneficiano della capacità di SASE di fornire una gestione centralizzata della sicurezza in ambienti diversi.

Vediamo come funziona SASE con le soluzioni 5G, IoT e DLP.

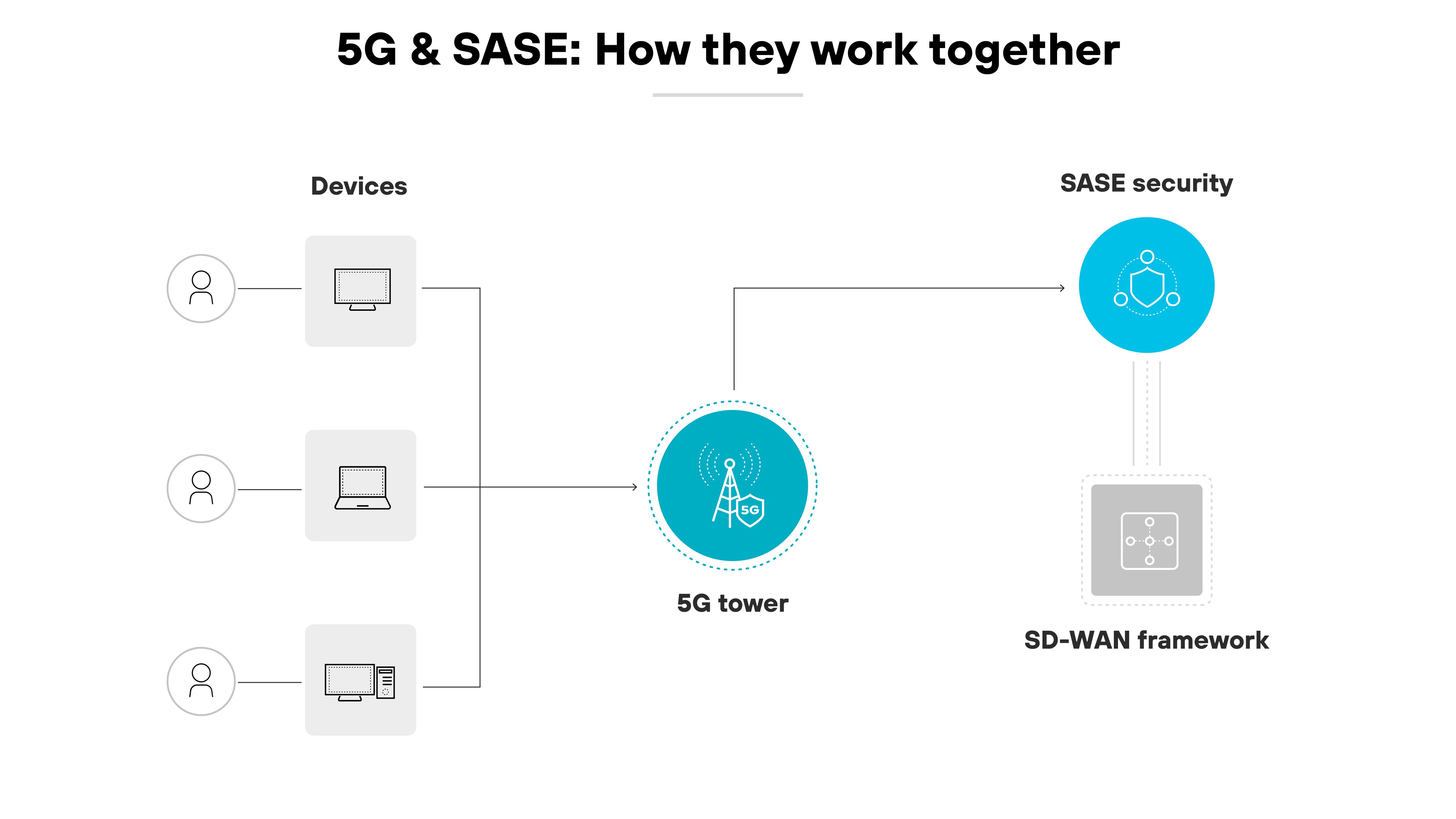

Come SASE e 5G funzionano insieme

La tecnologia 5G rivoluziona le reti mobili con velocità e latenza ridotta. Con l'evoluzione delle reti 5G oltre le tradizionali architetture, è necessario affrontare nuove sfide di sicurezza.

SASE è una soluzione potenziale in quanto offre un framework di sicurezza centralizzato personalizzato per la natura dinamica delle reti moderne.

Integrato con la tecnologia 5G, SASE ottimizza il potenziale della rete senza compromettere la sicurezza. Instradando il traffico 5G attraverso una piattaforma SASE, le aziende possono applicare misure di sicurezza coerenti e ottenere una maggiore efficienza operativa.

In questo modo, gli utenti possono accedere alle risorse aziendali da diverse posizioni. Ogni connessione è sottoposta a una rigorosa convalida.

La componente SD-WAN di SASE aumenta ulteriormente questo effetto.

Le tecnologie 5G e SASE si integrano per fornire un framework sicuro e ad alte prestazioni che facilita la comunicazione rapida e sicura attraverso reti estese.

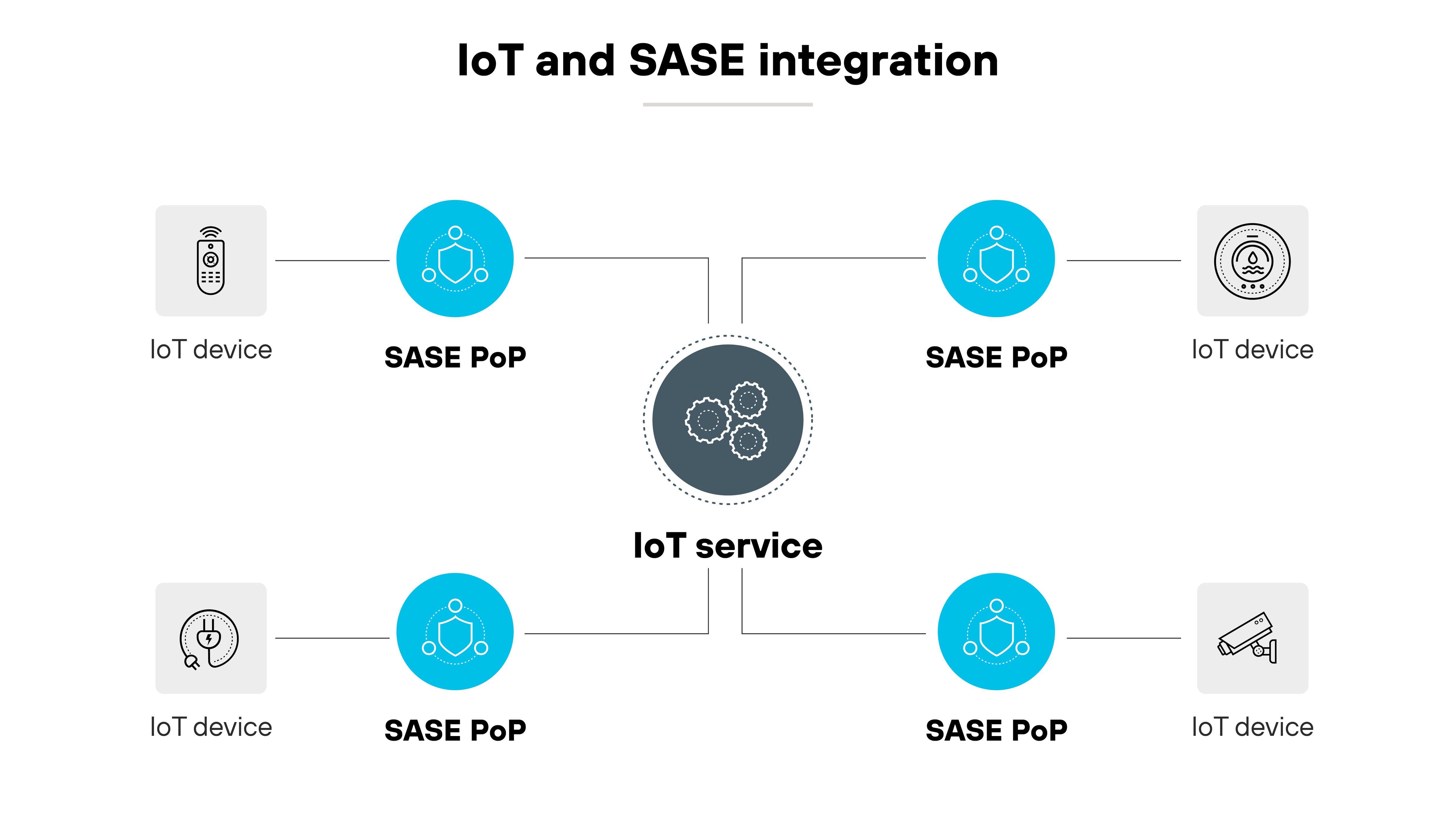

Come l'IoT si integra con SASE

I sistemi IoT tradizionali si affidano in larga misura a reti centralizzate di fornitori di servizi, il che comporta un routing complicato e un potenziale aumento della latenza.

L'ampia diffusione di dispositivi e dati IoT su cloud multiregionali aggrava questi problemi.

Fortunatamente, il framework SASE è in grado di gestire la natura distribuita dell'IoT.

Convergendo servizi di rete e di sicurezza virtualizzati, SASE offre un controllo delle policy centralizzato. Semplifica il routing dei dati e li protegge indipendentemente dall'origine o dalla destinazione.

Spostando la sicurezza più vicino alle origini dei dati, SASE utilizza punti di presenza (PoP) distribuiti per autenticare l'accesso in base ad attributi di dispositivi distinti. Inoltre, la posizione decentralizzata migliora la sicurezza IoT, riduce la latenza e si allinea alle normative regionali sui dati.

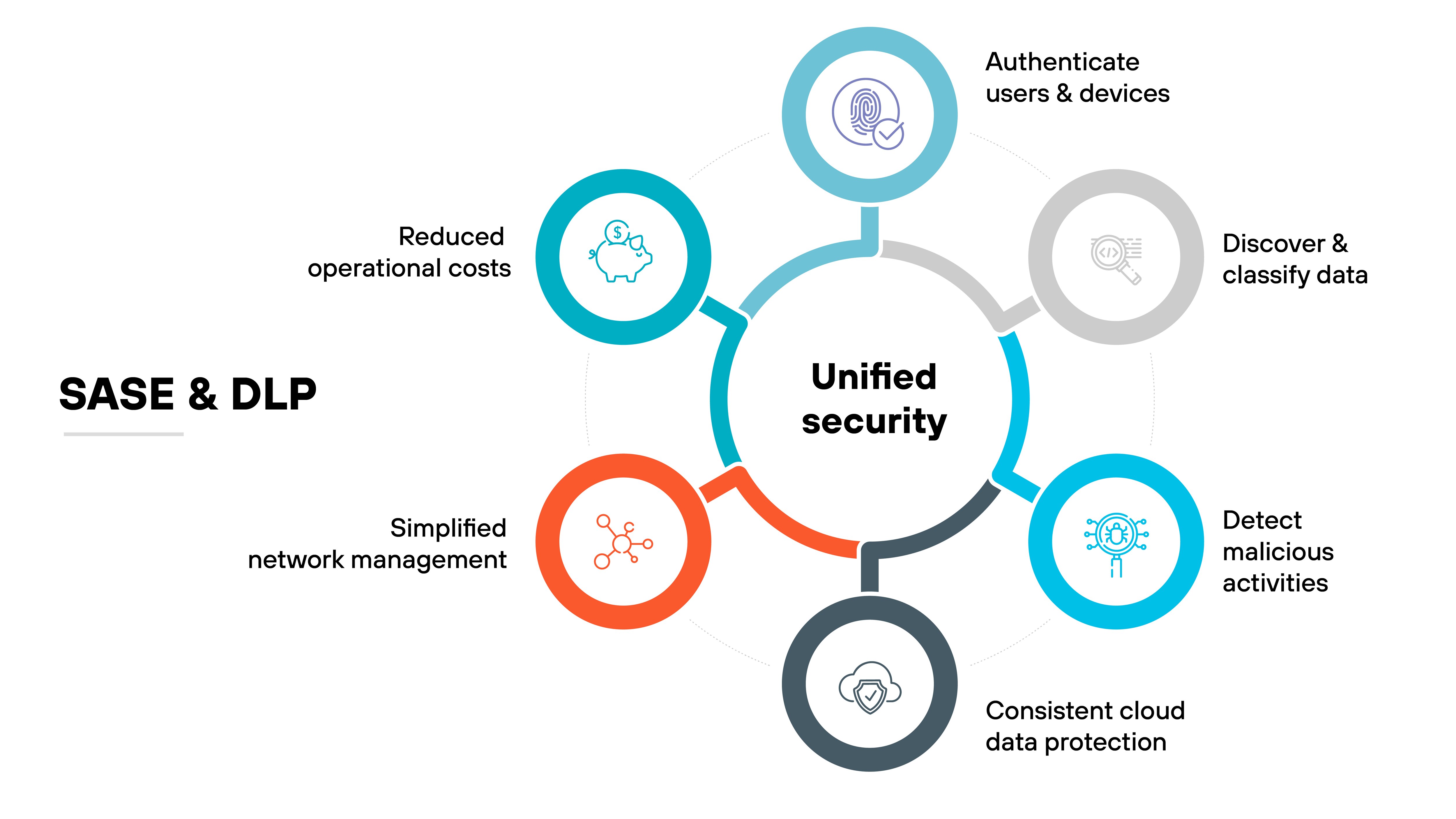

Protezione dei dati con SASE e DLP

I dati risiedono ovunque, da storage cloud ai dispositivi mobili.

I metodi tradizionali di prevenzione della perdita di dati (DLP) non forniscono una protezione sufficiente per gli ambienti IT moderni e altamente distribuiti.

Spesso non sono abbastanza agili per gestire la natura dispersa dei dati. Il che può rendere difficile l'identificazione e la classificazione delle informazioni sensibili.

È qui che entra in gioco SASE.

Combina DLP e sicurezza avanzata in un framework nativo del cloud unificato. Questa configurazione consente di applicare policy di sicurezza precise direttamente ai dati mentre si spostano attraverso le reti.

Inoltre, SASE migliora la visibilità e il controllo dei dati sensibili. Il che porta a una protezione affidabile che si adatta perfettamente alle infrastrutture IT complesse e alle minacce informatiche in continua evoluzione.

Confronto tra SASE e altre soluzioni tecnologiche e di sicurezza

| Funzione | SD-WAN | SASE | CASB | ZTE | ZTNA | SSE | Sicurezza di rete tradizionale | Firewall | Zero Trust | VPN |

|---|---|---|---|---|---|---|---|---|---|---|

| Integrazione di rete e sicurezza | Limitata; si concentra principalmente sulla connettività | Completa; integra la rete con un'ampia gamma di servizi di sicurezza | Limitata ad applicazioni cloud | Integra la rete con sicurezza incentrata sul cloud | Parte del più ampio framework SASE | Si concentra sulla sicurezza, meno sulla rete | Separata; le configurazioni tradizionali non integrano entrambe le cose | Limitata; filtra principalmente il traffico | Approccio alla sicurezza che può essere parte di soluzioni più ampie | Fornisce principalmente un accesso sicuro alla rete |

| Focus sulla distribuzione | Connettività delle filiali | Connettività perfetta in diversi ambienti | Sicurezza per applicazioni SaaS | Combinazione di funzioni di rete e sicurezza incentrata sul cloud | Modello di sicurezza specifico incentrato sul controllo degli accessi all'interno di SASE | Servizi di sicurezza come SWG, CASB e ZTNA senza elementi di rete | Basato su un perimetro fisso e sicuro, in genere all'interno di sedi fisiche | Funge da gatekeeper della rete | Assicura che ogni richiesta di accesso sia autenticata e autorizzata | Connessioni sicure attraverso server centralizzati |

| Vantaggio principale | Ottimizza e gestisce connessioni di rete distribuite | Connettività sicura e ottimizzata per ambienti diversi, tra cui mobile e cloud | Estende la sicurezza a distribuzioni basate su cloud | Focus su Zero Trust come servizio completo | Assicura una convalida rigorosa delle richieste di accesso | Semplifica varie misure di sicurezza in un unico controllo | Si affida a hardware fisico e difese basate sulla posizione | Controlla il traffico in base a regole predefinite | Nessuna fiducia implicita; verifica continua e rigorosa | Crittografa le connessioni per proteggere i dati in transito |

| Adattabilità ad ambienti di lavoro moderni | Adatto a configurazioni di ufficio tradizionali | Molto adatto a team remoti e distribuiti | Adatto a organizzazioni che utilizzano massicciamente SaaS | Adatto a organizzazioni che adottano un framework Zero Trust | Integrale per la sicurezza dell'accesso remoto in ambienti di lavoro moderni | Gestisce la sicurezza in ambienti periferici e remoti | Meno adatto a causa del perimetro fisso che diventa ridondante | Il filtraggio del traffico di base è meno adatto a panorami digitali complessi | Essenziale per garantire la sicurezza in reti decentralizzate | Adatto, ma può introdurre latenza a causa della dipendenza dal server centrale |

- SASE e CASB: qual è la differenza?

- SASE e SSE: qual è la differenza?

- SASE e firewall: qual è la differenza?

- SASE e VPN: qual è la differenza?

- Come Zero Trust e SASE possono funzionare insieme

- SASE e ZTE: qual è la differenza?

- SD-WAN e SASE: qual è la differenza?

- SASE e Secure Web Gateway: in che modo sono correlati?

- SD-WAN e SASE e SSE: quali sono le differenze?

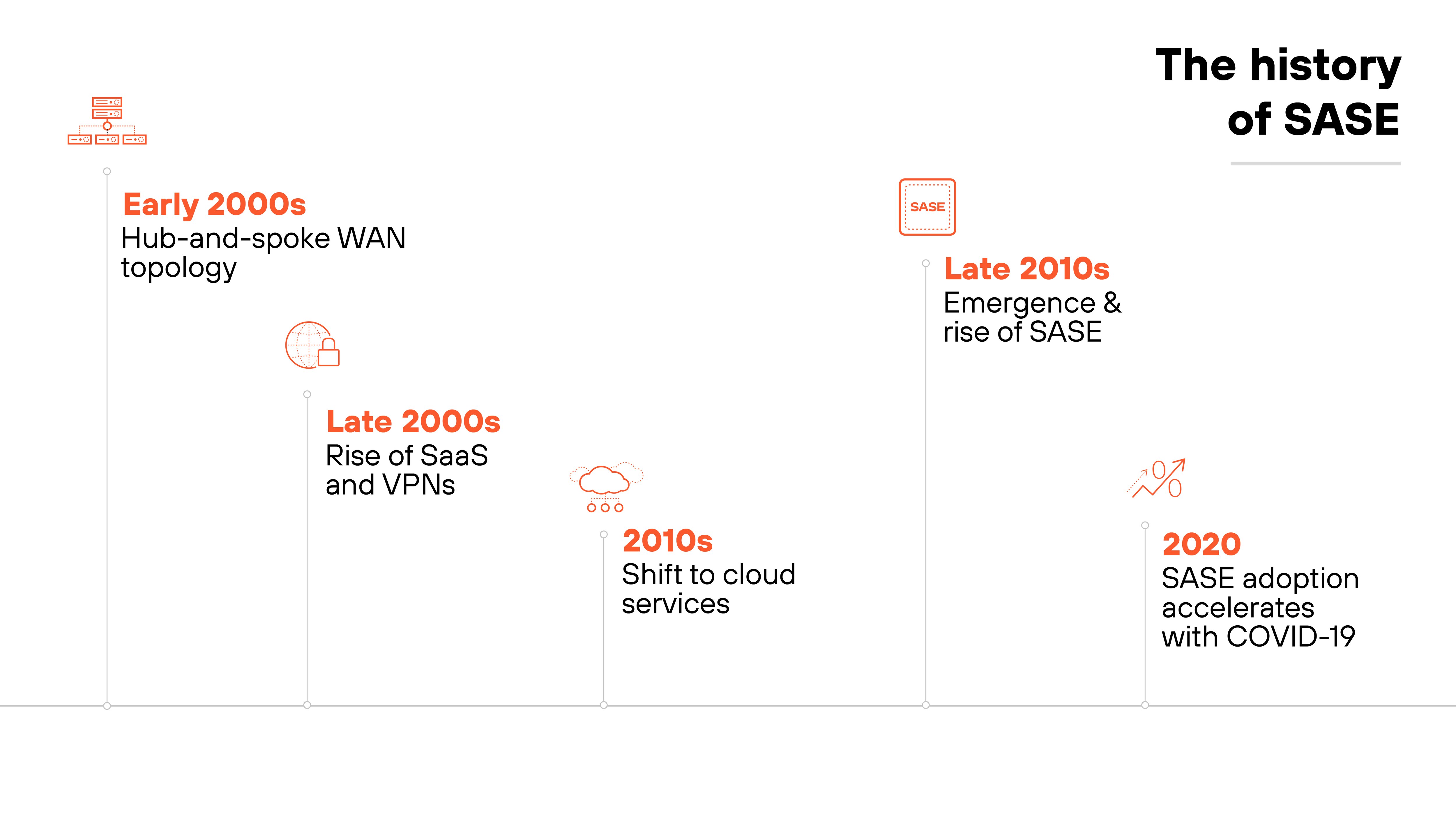

Qual è la storia di SASE?

Storicamente, le aziende si affidavano a una topologia di rete WAN (Wide Area Network) di tipo hub-and-spoke, con server centralizzati e linee costose che connettevano gli uffici remoti.

Con la diffusione delle applicazioni software-as-a-service (SaaS) e delle reti private virtuali (VPN), le aziende hanno trasferito le applicazioni nel cloud.

I firewall nelle filiali hanno iniziato ad applicare policy di sicurezza ottimizzando il traffico.

Con la crescita dei servizi cloud, la dipendenza dalle risorse locali è diminuita. Ciò significa che le inefficienze dell'accesso alla rete tradizionale sono diventate evidenti.

Per affrontare queste sfide è nata la tecnologia SASE, che integra diverse tecnologie di rete e di sicurezza in un'unica soluzione.

Il passaggio a soluzioni integrate di rete e sicurezza è diventato cruciale con lo spostamento di applicazioni SaaS chiave, come Microsoft Office 365, su Azure, che ha reso necessaria una gestione e un'ispezione del traffico più efficienti.

La pandemia COVID-19 ha accelerato l'adozione di SASE, con l'aumento del lavoro da remoto e l'importanza di una rete sicura.

- SD-WAN

- SWG

- CASB

- FWaaS

- ZTNA