- 1. Storia del framework MITRE ATT&CK

- 2. Cos’è MITRE Engenuity?

- 3. Cos’è la valutazione MITRE Engenuity ATT&CK?

- 4. Cosa sono le tattiche nel framework MITRE ATT&CK?

- 5. Cosa sono e quante sono le tecniche MITRE?

- 6. Cosa sono le procedure nel framework MITRE ATT&CK?

- 7. Qual è la differenza tra sotto-tecniche e procedure?

- 8. Vantaggi del framework MITRE ATT&CK

- 9. Difficoltà nell’implementazione del framework MITRE ATT&CK

- 10. Tecnologie ATT&CK

- 11. Come si può utilizzare ATT&CK?

- 12. Ulteriori informazioni su MITRE

- 13. Il framework MITRE ATT&CK e Cortex XDR

- 14. Domande frequenti sul framework MITRE ATT&CK

- Storia del framework MITRE ATT&CK

- Cos’è MITRE Engenuity?

- Cos’è la valutazione MITRE Engenuity ATT&CK?

- Cosa sono le tattiche nel framework MITRE ATT&CK?

- Cosa sono e quante sono le tecniche MITRE?

- Cosa sono le procedure nel framework MITRE ATT&CK?

- Qual è la differenza tra sotto-tecniche e procedure?

- Vantaggi del framework MITRE ATT&CK

- Difficoltà nell’implementazione del framework MITRE ATT&CK

- Tecnologie ATT&CK

- Come si può utilizzare ATT&CK?

- Ulteriori informazioni su MITRE

- Il framework MITRE ATT&CK e Cortex XDR

- Domande frequenti sul framework MITRE ATT&CK

Cos’è il framework MITRE ATT&CK?

- Storia del framework MITRE ATT&CK

- Cos’è MITRE Engenuity?

- Cos’è la valutazione MITRE Engenuity ATT&CK?

- Cosa sono le tattiche nel framework MITRE ATT&CK?

- Cosa sono e quante sono le tecniche MITRE?

- Cosa sono le procedure nel framework MITRE ATT&CK?

- Qual è la differenza tra sotto-tecniche e procedure?

- Vantaggi del framework MITRE ATT&CK

- Difficoltà nell’implementazione del framework MITRE ATT&CK

- Tecnologie ATT&CK

- Come si può utilizzare ATT&CK?

- Ulteriori informazioni su MITRE

- Il framework MITRE ATT&CK e Cortex XDR

- Domande frequenti sul framework MITRE ATT&CK

Il framework MITRE ATT&CK® è una knowledge base di tattiche e tecniche progettate per aiutare i threat hunter, i Red Team e chi si occupa di difesa a classificare gli attacchi, identificarne attribuzione e obiettivi e valutare il rischio per un’organizzazione. Questo framework può essere utilizzato per individuare lacune nella sicurezza e assegnare priorità alle misure di mitigazione in base al rischio.

Storia del framework MITRE ATT&CK

MITRE è un’organizzazione imparziale e senza scopo di lucro con sede a Bedford, nel Massachusetts, e a McLean, in Virgina. È stata istituita con lo scopo di fornire indicazioni tecniche e ingegneristiche al governo federale. ATT&CK, che sta per Adversarial Tactics, Techniques, and Common Knowledge (Tattiche, tecniche e conoscenze comuni degli avversari), è l’acronimo con cui viene chiamato il framework sviluppato all’interno di un progetto di ricerca di MITRE iniziato nel 2013.

MITRE ha avviato il progetto del framework ATT&CK nel 2013 per documentare le tattiche, le tecniche e le procedure (TTP) usate dai gruppi di advanced persistent threat (minaccia persistente avanzata, APT) contro le aziende. È stato creato perché era necessaria una descrizione delle TTP degli avversari per un progetto di ricerca di MITRE chiamato FMX.

L’obiettivo di FMX era di indagare sul modo in cui i dati telemetrici e le analisi degli endpoint potrebbero migliorare il rilevamento successivo all’intrusione degli aggressori che operano all’interno delle reti aziendali. Il framework ATT&CK è stato usato come base per testare l'efficacia dei sensori e delle analisi di FMX e come linguaggio comune utilizzato sia dai difensori che dagli aggressori per migliorare nel tempo.

A partire dal 2015, MITRE ATT&CK è disponibile al pubblico per il download gratuito e oggi aiuta i team addetti alla sicurezza in organizzazioni di tutti i settori ad acquisire una maggior comprensione delle minacce in gioco e a proteggere i propri sistemi. Sebbene originariamente MITRE ATT&CK sia stato sviluppato per le minacce contro i sistemi aziendali di Windows, ora è applicabile anche alle applicazioni di Linux, macOS, dispositivi mobili, cloud, reti, container e sistemi di controllo industriali (ICS).

Cos’è MITRE Engenuity?

MITRE Engenuity, in collaborazione con aziende private, è un’organizzazione che si occupa delle sfide di interesse pubblico negli ambiti della sicurezza informatica, della resilienza delle infrastrutture, dell'efficacia del settore sanitario e delle comunicazioni di nuova generazione. Nella sua prima iniziativa, MITRE Engenuity ha unito gli esperti di sicurezza di organizzazioni di spicco per rafforzare la difesa informatica acquisendo una maggiore comprensione degli avversari.

Per migliorare la resilienza delle organizzazioni ai comportamenti noti degli avversari, MITRE Engenuity usa la knowledge base ATT&CK® per valutare i prodotti di sicurezza informatica in base a tre criteri:

- Fornire agli utenti finali informazioni obiettive sulla funzionalità dei prodotti di sicurezza partecipanti

- Mostrare ai partecipanti le vere capacità dei loro prodotti di sicurezza

- Migliorare le competenze dei partecipanti

Queste valutazioni non fanno un'analisi competitiva. Anziché nominare un “vincitore”, illustrano l'approccio di ciascun fornitore alla difesa dalle minacce nel contesto di ATT&CK. Non esiste un modo universale per analizzare, classificare o assegnare un punteggio a queste soluzioni. I metodi di valutazione e i risultati sono disponibili pubblicamente. Metodi e contenuti sono in continua evoluzione per garantire un processo di valutazione equo, trasparente e utile.

Cos’è la valutazione MITRE Engenuity ATT&CK?

Sta ai fornitori stabilire come rilevare e proteggersi da potenziali comportamenti degli avversari. MITRE Engenuity richiede ai fornitori di procurare una prova di rilevamento, anche se possono decidere di non condividere tutti i dettagli nei risultati pubblici. La nostra responsabilità è riassumere i dati usando categorie e, analogamente, discutere dei prodotti usando le informazioni fornite.

Per stabilire la categoria appropriata per un rilevamento, MITRE Engenuity acquisisce le prove di supporto sotto forma di note e schermate procurate durante la valutazione. Esistono due categorie di rilevamento o protezione: “principale” e “indicatore di modifica”. Per ogni rilevamento, la classificazione come “principale” varia in base alla quantità di contesto fornito all’utente, mentre la designazione di “indicatore di modifica” può aiutare a descrivere l'evento più nei dettagli.

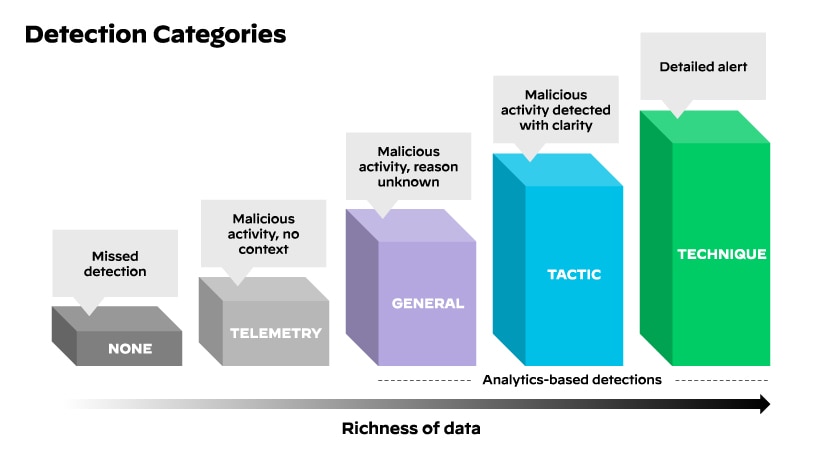

Categorie utilizzate da MITRE Engenuity per il rilevamento:

A marzo 2022 è stato pubblicato il quarto round delle valutazioni di attacco, incentrato sugli autori di minacce Wizard Spider e Sandworm. Wizard Spider è un gruppo criminale finanziariamente motivato che minaccia grandi aziende, inclusi alcuni ospedali, dall'agosto 2018. Sandworm è un gruppo di hacker russo distruttivo che nel 2015 e 2016 ha sferrato attacchi contro società elettriche del Regno Unito ed è nota per gli attacchi NotPetya del 2017.

Turla è un gruppo di hacker riconosciuto a livello internazionale, attivo almeno dai primi anni 2000, che ha infettato vittime in oltre 45 Paesi. Tra gli obiettivi noti dell’organizzazione ci sono agenzie governative, missioni diplomatiche, gruppi militari, organizzazioni di ricerca e organi di informazione. Turla usa strumenti open-source e interni per mantenere la sicurezza operativa, comprese una rete di tipo command-and-control e un assortimento di tecniche sofisticate e open-source.

Secondo MITRE Engenuity, l’ultimo round di valutazioni ha mostrato una notevole crescita dei prodotti dei fornitori, compreso Palo Alto Networks, sottolineando le funzionalità di difesa basate sulla conoscenza delle minacce e l’ulteriore assegnazione di priorità del framework ATT&CK. Ulteriori informazioni sui risultati della valutazione sono disponibili qui.

Approfondisci l'argomento della matrice ATT&CK per le aziende.

Cosa sono le tattiche nel framework MITRE ATT&CK?

Le tattiche rappresentano il “perché” di una tecnica o sotto-tecnica ATT&CK. Le tattiche avversarie rappresentano l'obiettivo dell'aggressore o il motivo per eseguire un'azione. Ad esempio, un avversario potrebbe voler ottenere l’accesso con credenziali.

Ci sono 14 tattiche nella matrice ATT&CK aziendale:

| Tattica | Obiettivo dell'aggressore/i |

|---|---|

| 1. Perlustrazione | Raccogliere informazioni da utilizzare per operazioni future |

| 2. Sviluppo delle risorse | Stabilire risorse da utilizzare a supporto delle operazioni |

| 3. Accesso iniziale | Penetrare nella rete |

| 4. Esecuzione | Eseguire codice dannoso |

| 5. Persistenza | Mantenere la propria posizione |

| 6. Escalation dei privilegi | Ottenere permessi di livello più alto |

| 7. Elusione delle difese | Evitare il rilevamento |

| 8. Accesso con credenziali | Rubare nomi e password degli account |

| 9. Individuazione | Comprendere l'ambiente |

| 10. Movimento laterale | Spostarsi all’interno dell'ambiente |

| 11. Raccolta | Raccogliere dati utili per i propri obiettivi |

| 12. Command-and-control | Comunicare con i sistemi compromessi per controllarli |

| 13. Esfiltrazione | Sottrarre i dati |

| 14. Impatto | Manipolare, provocare interruzioni o distruggere sistemi e dati |

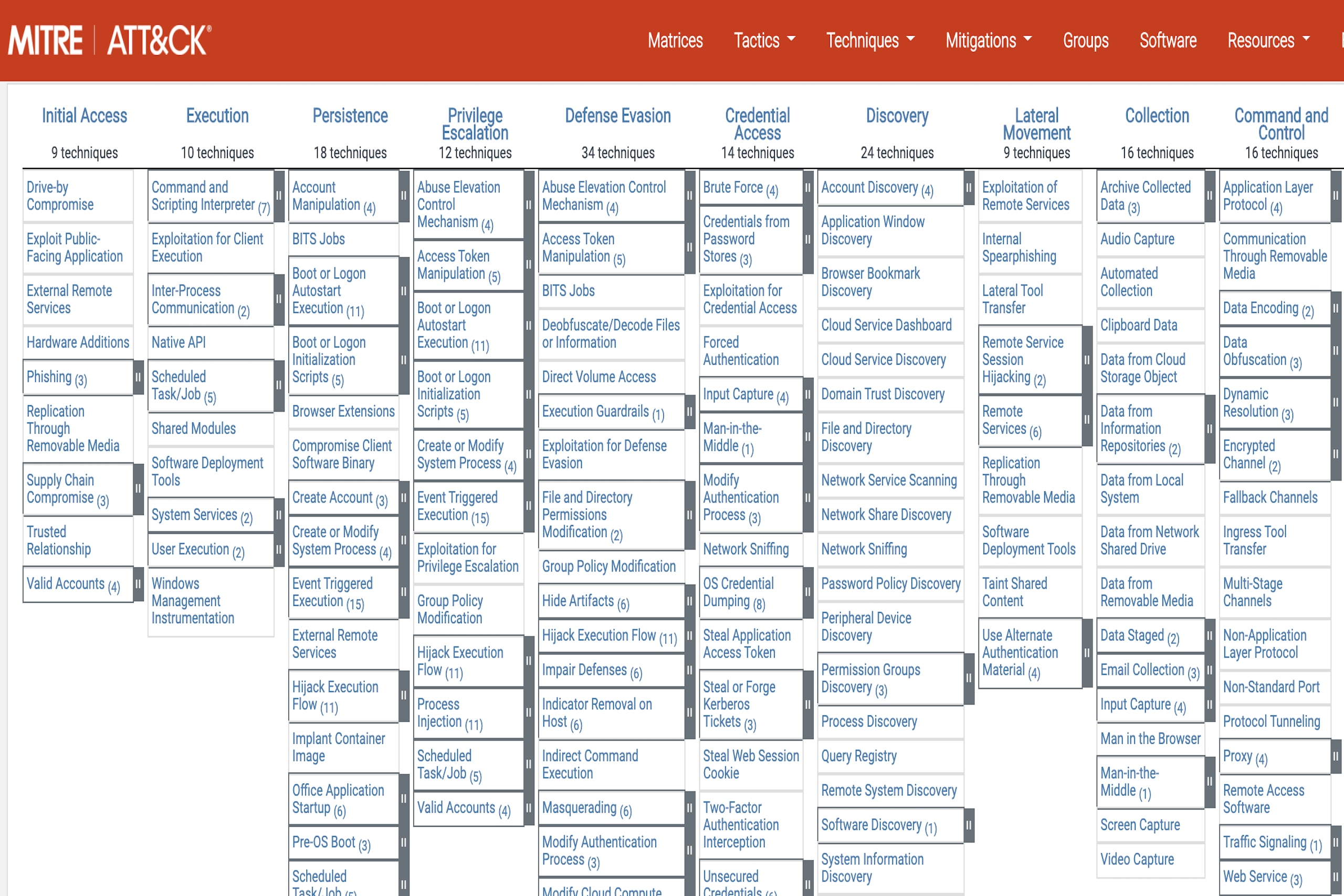

Cosa sono e quante sono le tecniche MITRE?

Le tecniche rappresentano il “come” un aggressore raggiunge un obiettivo tattico eseguendo un'azione. Ad esempio, un avversario potrebbe eseguire il dumping delle credenziali per ottenere l’accesso con credenziali. La matrice MITRE ATT&CK contiene una serie di tecniche usate dagli avversari per raggiungere un obiettivo specifico. Tali obiettivi sono classificati come tattiche nella matrice ATT&CK.

La matrice ATT&CK aziendale è un sovrainsieme delle matrici Windows, macOS e Linux. La versione 2022 di ATT&CK per le aziende comprende 14 tattiche, 193 tecniche, 401 sotto-tecniche, 135 gruppi, 14 campagne e 718 tipi di software. MITRE aggiorna regolarmente le tecniche scoperte e fornisce un elenco di variazioni e nuove campagne aziendali.

Cosa sono le sotto-tecniche?

Le sotto-tecniche sono descrizioni più specifiche del comportamento usato dagli avversari per raggiungere un obiettivo e descrivono un comportamento a livello più basso rispetto a una tecnica. Ad esempio, un avversario potrebbe eseguire il dumping delle credenziali accedendo ai segreti LSA (Local Security Authority).

Cosa sono le procedure nel framework MITRE ATT&CK?

Le procedure sono le implementazioni specifiche usate dagli avversari per le tecniche o sotto-tecniche. Un esempio di procedura è quando un avversario utilizza PowerShell per inserirsi in lsass.exe ed eseguire il dumping delle credenziali effettuando lo scraping di una memoria LSASS su una vittima. Nel framework ATT&CK, le procedure sono classificate come tecniche osservate “in the wild” nella sezione sugli esempi di procedura delle pagine tecniche.

Qual è la differenza tra sotto-tecniche e procedure?

Sotto-tecniche e procedure descrivono cose diverse in ATT&CK. Le sotto-tecniche sono utilizzate per classificare il comportamento, mentre le procedure descrivono l’uso di tecniche “in the wild”. Inoltre, dato che le procedure sono implementazioni specifiche di tecniche e sotto-tecniche, possono includere diversi comportamenti ulteriori nel modo in cui vengono eseguite.

Per esempio, un avversario che usa PowerShell per inserirsi in lsass.exe ed eseguire il dumping delle credenziali effettuando lo scraping della memoria LSASS su una vittima è l’implementazione di una procedura che contiene diverse (sotto-)tecniche che coprono PowerShell, dumping delle credenziali e inserimento nei processi usati contro LSASS.

Vantaggi del framework MITRE ATT&CK

Il framework MITRE ATT&CK offre numerosi vantaggi alle organizzazioni; uno dei principali c’è la capacità di aiutare le organizzazioni a restare al passo con le ultime minacce e tecniche di attacco. Il framework viene aggiornato regolarmente man mano che emergono nuove tecniche e tattiche, per assicurarsi che le organizzazioni siano consapevoli delle minacce più recenti e possano prendere misure proattive per mitigarle.

Inoltre, il framework aiuta le organizzazioni a migliorare il proprio livello di sicurezza complessivo e a ridurre i rischi. Utilizzando questo strumento, le organizzazioni possono identificare e assegnare priorità alle minacce più rilevanti e sviluppare contromisure efficaci. Questo aiuta le organizzazioni a concentrare le proprie risorse dove c’è maggiore necessità, riducendo il rischio che gli attacchi vadano a buon fine.

Difficoltà nell’implementazione del framework MITRE ATT&CK

Anche se il framework MITRE ATT&CK è uno strumento potente per migliorare la sicurezza informatica, la sua implementazione può essere complicata. Una delle difficoltà principali è la necessità di avere la formazione e le competenze adeguate per usare il framework. Inoltre, l’implementazione di questo strumento richiede un notevole investimento di tempo e risorse.

Tuttavia, le organizzazioni possono superare queste difficoltà collaborando con un esperto di sicurezza informatica che può fornire formazione e indicazioni sull’utilizzo del framework. Lavorando con un esperto, le organizzazioni possono assicurarsi di utilizzare questo strumento in modo efficace e di massimizzarne i vantaggi.

Tecnologie ATT&CK

Il framework MITRE ATT&CK non è una tecnologia o un'applicazione software, bensì una knowledge base e un framework che descrive le tattiche, tecniche e procedere (TTP) usate dagli autori di minacce per lanciare i loro attacchi.

È applicabile a qualsiasi tecnologia o applicazione software che può essere presa di mira dagli aggressori, tra cui sistemi operativi, applicazioni, dispositivi di rete e servizi cloud. Comprendendo le tecniche e le tattiche impiegate dagli aggressori, le organizzazioni possono sviluppare contromisure efficaci e migliorare il proprio livello di sicurezza complessivo.

Le tecnologie ATT&CK possono includere:

- Sistemi IT aziendali che coprono Windows, macOS e Linux

- Dispositivi di infrastruttura di rete (rete)

- Tecnologie container (container)

- Sistemi cloud che coprono Infrastructure-as-a-service (IaaS)

- Software-as-a-Service (SaaS)

- Office 365

- Azure Active Directory (Azure AD)

- Google Workspace

- Dispositivi mobili che coprono Android e iOS

Come si può utilizzare ATT&CK?

La matrice ATT&CK illustra tutte le tattiche e tecniche note in modo facilmente comprensibile. In ogni colonna, le tecniche individuali sono elencate in alto e le tattiche di attacco sono mostrate in basso. Per delle risorse su come iniziare a usare ATT&CK, consulta la pagina sui primi passi Inoltre, per progetti correlati e altro materiale, consulta la sezione dedicata alle risorse del sito Web e il blog.

ATT&CK assume la forma di una matrice in cui ogni sequenza di attacco è composta da almeno una tecnica per tattica; una sequenza di attacco completa può essere assemblata spostandosi da sinistra a destra (da Accesso iniziale a Command-and-control). Si possono usare diverse tecniche per una singola tattica. Ad esempio, se un exploit spear phishing utilizza sia un allegato che un link, l'aggressore potrebbe provare a usare entrambe le opzioni contemporaneamente.

Si può utilizzare ATT&CK in diversi modi per aiutare le operazioni di sicurezza, la threat intelligence e l'architettura di sicurezza.

Alcuni dei casi d’uso principali sono:

- Emulazione degli avversari

- Red Team

- Sviluppo delle analisi comportamentali

- Valutazione delle lacune nella difesa

- Valutazione della maturità del SOC

- Intelligence delle minacce informatiche

Le valutazioni MITRE Engenuity ATT&CK forniscono ai fornitori partecipanti informazioni per identificare le aree di miglioramento, compreso l'aggiornamento delle regole di prevenzione, rilevamento e risposta su cui si basano le policy di sicurezza. Sebbene non offra punteggi di confronto o classifiche complessive, questo esercizio fornisce un riepilogo indipendente dai fornitori delle varie metodologie utilizzate dai professionisti della sicurezza per identificare e prevenire campagne di attacco sofisticate.

Scopri di più sul framework e sulle valutazioni MITRE ATT&CK con Cortex XDR di Palo Alto Networks.

| Valutazione MITRE | Prodotto valutato | Risorsa |

|---|---|---|

| MITRE APT 3 | Cortex XDR | Webinar Esamina i risultati di MITRE ATT&CK con Forrester |

| MITRE APT 29 | Cortex XDR | White paper: White paper: Guida di base al secondo round della valutazione EDR di MITRE ATT&CK |

| MITRE Carbanak FIN 7 | Cortex XDR | Video: Video del terzo round di MITRE ATT&CK E-book: E-book Guida di base al terzo round di MITRE ATT&CK Webcast: Carbanak + FIN7: Presentazione dei risultati del terzo round di MITRE ATT&CK |

| MITRE Wizard Spider e Sandworm | Cortex XDR | Webcast: Valutazioni MITRE ATT&CK® 2022: un po’ di chiarimenti Video: Valutazioni MITRE Engenuity ATT&CK 2022: Wizard Spider e Sandworm E-book: Guida di base al quarto round di MITRE ATT&CK Guida di base al quarto round di MITRE ATT&CK Guida MITRE-4 ATT&CK 2022 |

Ulteriori informazioni su MITRE

Per ulteriori informazioni sul framework ATT&CK, visita il sito MITRE.org. Consulta lo strumento ATT&CK Navigator per esplorare, annotare e visualizzare le tecniche ATT&CK.

Informazioni su MITRE Engenuity

Le valutazioni MITRE Engenuity ATT&CK sono pagate dai fornitori e hanno lo scopo di aiutare loro e gli utenti finali a comprendere meglio le funzionalità di un prodotto in relazione al framework ATT&CK di MITRE, pubblicamente accessibile. MITRE ha sviluppato e mantiene la knowledge base ATT&CK, che si basa su report reali di tattiche e tecniche degli avversari. ATT&CK è disponibile gratuitamente ed è ampiamente utilizzato dai difensori nell'industria e nella pubblica amministrazione per individuare lacune nella visibilità, negli strumenti di difesa e nei processi quando effettuano la valutazione e la selezione delle opzioni per migliorare la difesa della rete.

MITRE Engenuity rende la metodologia e i dati risultanti disponibili pubblicamente, in modo che altre organizzazioni possano trarne vantaggio e condurre le proprie analisi e interpretazioni. Le valutazioni non forniscono classifiche o approvazioni.

Il framework MITRE ATT&CK e Cortex XDR

Cortex XDR aiuta a fermare gli attacchi moderni applicando l’IA e le analisi comportamentali agli endpoint, alle reti, al cloud e ai dati di terze parti. Unisce prevenzione, rilevamento, indagine e risposta in un'unica soluzione per una sicurezza ed efficienza operativa senza pari. Cortex XDR fornisce una copertura leader nel settore delle tecniche MITRE ATT&CK e dimostra costantemente prestazioni eccezionali in test di settore indipendenti, incluse le valutazioni MITRE Engenuity ATT&CK.

Domande frequenti sul framework MITRE ATT&CK

- Comprendere meglio le minacce e il comportamento degli avversari

- Sviluppare strategie di sicurezza e rilevamenti efficaci

- Assegnare priorità e concentrare gli investimenti nella sicurezza

- Misurare l'efficacia della sicurezza

- Condividere informazioni su minacce e difese