- 1. Come funziona il SIEM

- 2. Funzioni e vantaggi principali del SIEM

- 3. Il ruolo dell'AI e del ML nel SIEM

- 4. Integrazione SIEM

- 5. Casi d'uso SIEM

- 6. Come scegliere una soluzione SIEM

- 7. Migliori pratiche per l'implementazione del SIEM

- 8. SIEM vs altre soluzioni di sicurezza

- 9. Che cos'è il Cloud SIEM?

- 10. L'evoluzione del SIEM

- 11. Il futuro del SIEM

- 12. Domande frequenti sul SIEM

- Come funziona il SIEM

- Funzioni e vantaggi principali del SIEM

- Il ruolo dell'AI e del ML nel SIEM

- Integrazione SIEM

- Casi d'uso SIEM

- Come scegliere una soluzione SIEM

- Migliori pratiche per l'implementazione del SIEM

- SIEM vs altre soluzioni di sicurezza

- Che cos'è il Cloud SIEM?

- L'evoluzione del SIEM

- Il futuro del SIEM

- Domande frequenti sul SIEM

Che cos'è il SIEM?

- Come funziona il SIEM

- Funzioni e vantaggi principali del SIEM

- Il ruolo dell'AI e del ML nel SIEM

- Integrazione SIEM

- Casi d'uso SIEM

- Come scegliere una soluzione SIEM

- Migliori pratiche per l'implementazione del SIEM

- SIEM vs altre soluzioni di sicurezza

- Che cos'è il Cloud SIEM?

- L'evoluzione del SIEM

- Il futuro del SIEM

- Domande frequenti sul SIEM

Il SIEM, acronimo di Security Information and Event Management, è una soluzione di cybersecurity che correla i dati dei log e degli eventi dai sistemi di un ambiente IT. I SIEM combinano due funzioni critiche: Security Information Management (SIM) e Security Event Management (SEM), offrendo alle organizzazioni i seguenti vantaggi:

- Rilevamento e risposta alle minacce migliorati.

- Miglioramento delle indagini sugli incidenti con dati di registro dettagliati

- Conformità normativa semplificata.

- Visibilità centralizzata sulla sicurezza di rete.

Implementati come software, hardware o servizi gestiti, i sistemi SIEM sono centrali per i centri operativi di sicurezza (SOC), che rilevano, indagano e rispondono agli incidenti di sicurezza.

Come funziona il SIEM

Il SIEM raccoglie e analizza i dati sulla sicurezza di rete da varie fonti, come firewall, server, piattaforme cloud, dispositivi di rete e strumenti di terze parti. Aggrega queste informazioni in una piattaforma centralizzata per identificare modelli e attività insolite in tempo reale.

I dati raccolti vengono poi standardizzati in un formato comune, rendendo più facile l'analisi. Applica regole e algoritmi predefiniti per identificare modelli e relazioni tra i punti di dati, come ad esempio collegare i tentativi di accesso falliti ad attività IP sospette.

Il SIEM monitora continuamente i flussi di dati alla ricerca di anomalie, comportamenti sospetti o indicatori di compromissione noti (IoC). I SIEM avanzati utilizzano l'apprendimento automatico per rilevare modelli insoliti, come attività anomale degli utenti o picchi di traffico di rete. Quando vengono identificate minacce potenziali, il SIEM genera avvisi in base alla gravità e all'urgenza.

Il SIEM assegna un punteggio di rischio a ogni evento in base a regole predefinite, intuizioni di apprendimento automatico e intelligence sulle minacce. Questo aiuta i team SOC a concentrarsi sulle minacce ad alta priorità e a ridurre i falsi positivi.

Molte piattaforme SIEM si integrano con strumenti SOAR per consentire azioni automatiche come la messa in quarantena di dispositivi compromessi, il blocco di indirizzi IP dannosi e l'invio di avvisi agli stakeholder.

I log storici e i dati degli incidenti vengono archiviati, consentendo ai team addetti alla sicurezza di rintracciare la fonte degli attacchi, analizzare la tempistica e la portata di un incidente e identificare le cause principali e le vulnerabilità.

I rapporti vengono generati per soddisfare i requisiti di conformità normativa (ad esempio, GDPR, HIPAA, PCI DSS). Questo fornisce approfondimenti sulle prestazioni della sicurezza, aiutando le organizzazioni a migliorare la loro postura complessiva.

Scopra come gli strumenti SIEM offrono una visione olistica della sicurezza informatica della sua organizzazione: Che cosa sono gli strumenti di gestione delle informazioni e degli eventi di sicurezza?

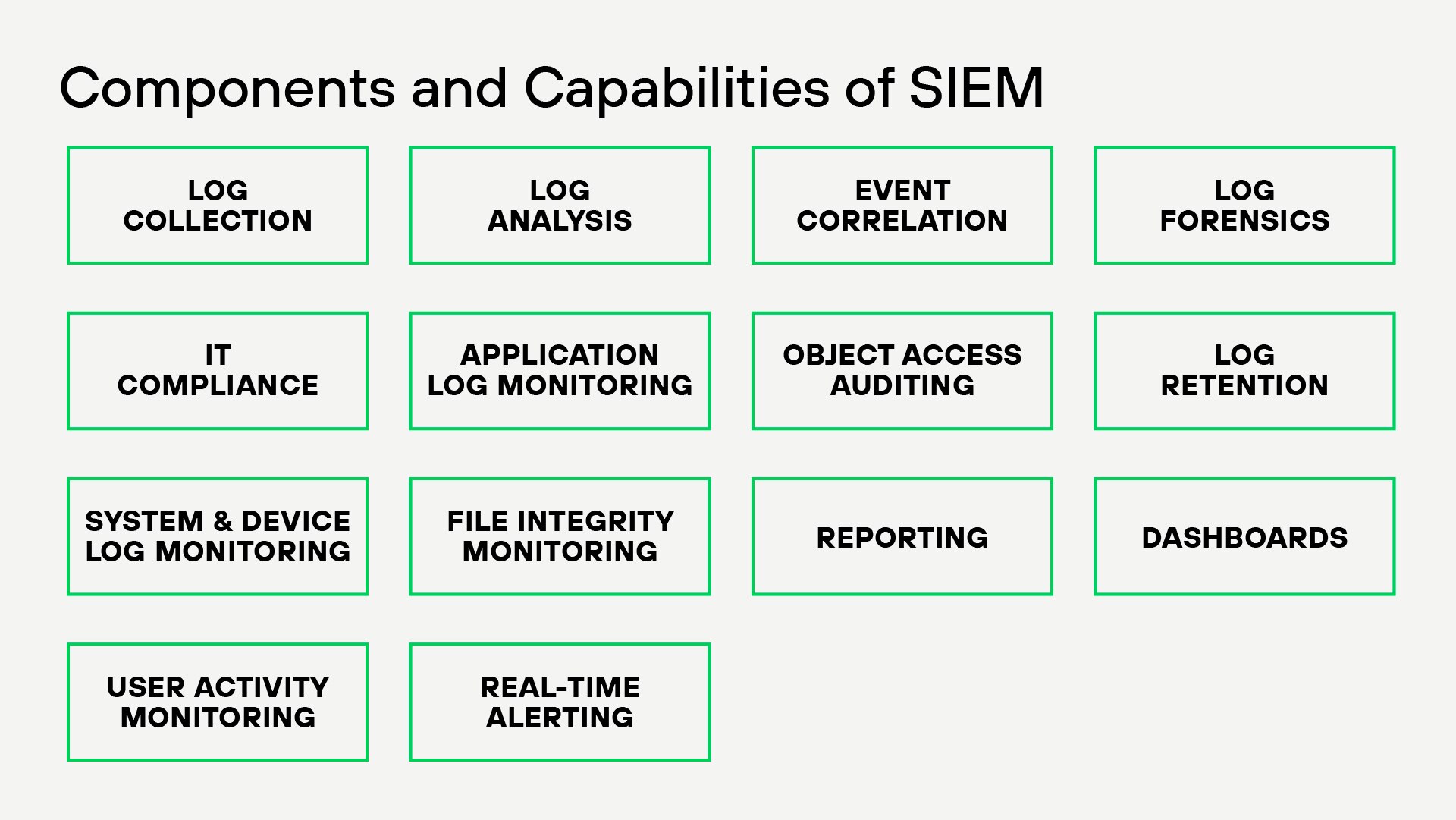

Funzioni e vantaggi principali del SIEM

Il SIEM è utilizzato dai team del Security Operations Center (SOC) , dagli amministratori IT e dai Managed Security Service Provider (MSSP) per mantenere soluzioni di sicurezza complete e resilienti nelle organizzazioni di tutte le dimensioni.

Aggregazione e normalizzazione dei dati

Il SIEM raccoglie dati da varie fonti e li converte in un formato unificato, fornendo una visione completa dell'ambiente di sicurezza di un'organizzazione. Questa normalizzazione standardizza i registri e i set di dati, migliorando il riconoscimento dei modelli e il rilevamento delle anomalie per le minacce alla sicurezza. Consolidando i dati, il SIEM migliora l'accuratezza del monitoraggio, assicura che gli avvisi critici non vengano persi e supporta la reportistica di conformità con set di dati pronti per l'audit.

Scopra come la registrazione SIEM trasforma i dati grezzi in approfondimenti significativi: Che cos'è la registrazione SIEM?

Monitoraggio in tempo reale

Il monitoraggio regolare del traffico di rete e del comportamento degli utenti aiuta le organizzazioni a identificare rapidamente le attività insolite che possono segnalare un attacco o un accesso non autorizzato. Questo approccio consente ai team addetti alla sicurezza di rispondere rapidamente e di prevenire le violazioni dei dati.

Il monitoraggio continuo rileva anche attacchi sottili o complessi che potrebbero eludere i metodi tradizionali. L'analisi avanzata e l'apprendimento automatico migliorano il rilevamento, identificano nuove minacce e prevedono le vulnerabilità future. Questo processo protegge i dati sensibili e supporta la conformità, mantenendo un registro chiaro degli eventi di sicurezza e delle risposte.

Rilevamento minacce

Gli strumenti SIEM aiutano le organizzazioni ad analizzare i registri di sicurezza per individuare i segni di attacchi informatici, minacce interne o violazioni delle regole. Esaminano grandi quantità di dati sulla sicurezza per rilevare attività insolite che potrebbero indicare una violazione, concentrandosi su piccoli problemi come i cambiamenti nel comportamento degli utenti.

Questi sistemi utilizzano i feed di intelligence sulle minacce per confrontare i modelli di attacco noti con i nuovi comportamenti. Questo migliora la loro capacità di identificare le minacce e di rispondere rapidamente, fornendo ai team addetti alla sicurezza avvisi in tempo reale e risposte automatizzate. Gli strumenti SIEM aiutano le organizzazioni a rimanere preparate contro le minacce informatiche in evoluzione, migliorando i metodi di rilevamento minacce e utilizzando informazioni aggiornate sulle minacce.

Scopra come le soluzioni SIEM sono utili ai team SOC: Che cos'è una soluzione SIEM in un SOC?

Risposta agli incidenti

I sistemi SIEM aiutano a rispondere alle minacce alla sicurezza, sia automaticamente che manualmente. I vantaggi principali del SIEM per la risposta agli incidenti includono:

- Rilevamento e contenimento più rapido delle minacce.

- Riduzione del carico di lavoro manuale grazie all'automazione.

- Maggiore accuratezza con analisi avanzate e meno falsi positivi.

- Maggiore coordinamento tra i team SOC.

Con i flussi di lavoro automatizzati, il SIEM gestisce compiti ripetitivi come la notifica agli utenti e il contenimento delle minacce in modo rapido, riducendo i tempi di risposta e limitando la diffusione degli attacchi. Le risposte manuali consentono agli analisti della sicurezza di indagare sugli incidenti di pensiero unici o necessari, assicurando che le risposte si adattino a ogni minaccia specifica.

Questo approccio approfondito alla gestione degli incidenti è fondamentale per ridurre i tempi di inattività e diminuire gli effetti dei problemi di sicurezza sulle operazioni critiche.

Scopra come gli strumenti SIEM semplificano i processi di sicurezza e assistono i team SOC: In che modo gli strumenti SIEM sono utili ai team SOC?

Rapporto di conformità

Le soluzioni SIEM raccolgono e normalizzano continuamente vaste serie di dati, assicurando che le informazioni siano accurate e facilmente accessibili per gli audit di conformità. In definitiva, i processi semplificati resi possibili dalle soluzioni SIEM migliorano la conformità e liberano risorse preziose, permettendo ai team addetti alla sicurezza di concentrarsi su compiti più strategici.

Automatizzando il processo di reporting, i SIEM aiutano le organizzazioni:

- Semplifica l'adesione ai requisiti normativi (ad esempio, GDPR, HIPAA, PCI DSS) generando rapporti pronti per la revisione.

- Ridurre l'onere significativo per i team IT e di conformità.

- Evita le potenziali insidie della compilazione manuale dei dati, che spesso può portare a errori o omissioni.

- Mantenere una traccia di audit completa, fondamentale per dimostrare la conformità e la responsabilità nei confronti degli enti regolatori.

Scopra come il software SIEM può aiutare la sua organizzazione a gestire i dati relativi alla sicurezza: Che cos'è il software di gestione delle informazioni e degli eventi di sicurezza?

Il ruolo dell'AI e del ML nel SIEM

I moderni strumenti SIEM utilizzano l'AI e l'apprendimento automatico (ML) per:

- Migliorare il rilevamento delle minacce.

- Ridurre i falsi allarmi

- Aiuta a prevedere le violazioni della sicurezza

- Impara dai dati nel tempo, migliorando l'accuratezza e riducendo gli avvisi non necessari.

- Consente risposte automatizzate alle minacce senza l'intervento umano, liberando gli esperti di sicurezza per concentrarsi su problemi più complessi.

- Fornisce approfondimenti sulle potenziali vulnerabilità

Esplori il ruolo trasformativo dell'AI e del ML nel SIEM moderno: Qual è il ruolo dell'AI e del ML nelle moderne soluzioni SIEM?

Integrazione SIEM

Collegandosi senza soluzione di continuità con varie tecnologie di sicurezza come i firewall, i sistemi di rilevamento delle intrusioni e gli scanner di vulnerabilità, il SIEM migliora la capacità di rilevare e rispondere alle potenziali minacce con maggiore precisione. Questo processo si ottiene raccogliendo dati approfonditi da più fonti, che assicurano un'interoperabilità senza problemi e forniscono una comprensione coesa del panorama delle minacce.

Se l'integrazione si estende ulteriormente, i sistemi SIEM spesso lavorano con piattaforme di orchestrazione, automazione e risposta della sicurezza (SOAR). Questa collaborazione facilita l'automazione delle attività di sicurezza, assicurando che gli avvisi e le potenziali minacce siano affrontati in modo tempestivo e adeguato.

Questi progressi semplificano le operazioni all'interno dei team addetti alla sicurezza e aumentano l'efficienza e la reattività della postura di sicurezza complessiva di un'organizzazione. L'integrazione del SIEM con le tecnologie esistenti è essenziale per costruire un meccanismo di difesa resiliente in grado di adattarsi alla natura dinamica delle minacce informatiche.

Scopra come i sistemi SIEM si integrano con altre tecnologie: Che cos'è l'integrazione di Security Information and Event Management (SIEM)?

Casi d'uso SIEM

Il SIEM è uno strumento prezioso per le organizzazioni di tutte le dimensioni, che offre numerosi casi d'uso che migliorano la postura della cybersecurity.

Rilevamento e risposta alle minacce.

- Monitoraggio delle minacce in tempo reale: I sistemi SIEM rilevano attività insolite come anomalie di login, movimenti laterali o attacchi di forza bruta.

- Caso d'uso: Rilevare gli attacchi ransomware monitorando le attività anomale di crittografia dei file.

- Benefici: Identificazione rapida delle violazioni della sicurezza e risposte automatizzate per mitigare i danni.

- Strategia:

- Definire i casi d'uso e le regole di correlazione in base ai modelli di attacco comuni (ad esempio, forza bruta, escalation dei privilegi).

- Integrare i feed di intelligence sulle minacce per arricchire i dati degli eventi.

- Utilizza l'apprendimento automatico per rilevare le anomalie.

Rilevamento minacce interne

- Analisi comportamentale: Il SIEM analizza i comportamenti degli utenti per segnalare attività insolite, come l'accesso a file sensibili al di fuori dell'orario di lavoro.

- Caso d'uso: Identificare un dipendente che tenta di esfiltrare i dati aziendali su unità esterne.

- Benefici: Protezione contro le violazioni dei dati causate da insider malintenzionati o negligenti.

- Strategia:

- Implementazione di User and Entity Behavior Analytics (UEBA) per monitorare l'attività degli utenti.

- Stabilisca delle linee di base per il comportamento normale e attivi degli avvisi in caso di deviazioni.

- Registra e analizza le attività degli account privilegiati.

Rilevamento minacce persistenti avanzate (APT)

- Riconoscimento dei modelli: I sistemi SIEM identificano gli attacchi in più fasi, in cui gli hacker stabiliscono un punto d'appoggio e aumentano i privilegi.

- Caso d'uso: Riconoscere i sottili segnali di un attaccante che conduce una ricognizione all'interno di una rete.

- Benefici: Rilevamento precoce di attacchi complessi e prolungati.

- Strategia:

- Utilizza regole di correlazione a più livelli per identificare sequenze di attacchi a lungo termine.

- Monitora gli endpoint, le e-mail e il traffico di rete alla ricerca di sottili segnali di intrusione.

- Sfrutta l'intelligence esterna sulle minacce per identificare gli indicatori di compromissione (IoC).

Indagine forense

- Correlazione logica: I team SOC possono risalire all'origine di un incidente analizzando i registri storici.

- Caso d'uso: Indagare su una violazione per determinare come gli aggressori sono entrati e la portata dell'attacco.

- Benefici: Migliore analisi post-incidente per migliorare le difese.

- Strategia:

- Assicurarsi che i registri siano indicizzati e conservati per periodi prolungati (in base ai requisiti normativi).

- Utilizzi le funzionalità di ricerca avanzate per rintracciare l'origine degli incidenti.

- Correlazione incrociata dei dati provenienti da più fonti per l'analisi della causa principale.

Monitoraggio e protezione degli endpoint

- Registri endpoint completi: Il SIEM raccoglie i dati dagli strumenti di rilevamento degli endpoint per fornire una visione unificata dell'attività del dispositivo.

- Caso d'uso: Rilevare il malware su un endpoint che comunica con IP maligni noti.

- Benefici: Maggiore sicurezza degli endpoint grazie al monitoraggio centralizzato.

- Strategia:

- Combina il SIEM con strumenti di rilevamento e risposta degli endpoint (EDR) per una maggiore visibilità.

- Impostate gli avvisi per il malware, gli accessi non autorizzati e le modifiche sospette ai file.

Sicurezza cloud Monitoraggio

- Integrazione cloud: I moderni SIEM si integrano con le piattaforme cloud come AWS, Azure e Google Cloud per monitorare le minacce native del cloud.

- Caso d'uso: Identificare i bucket di archiviazione mal configurati o rilevare le chiamate API insolite negli ambienti cloud.

- Benefici: Protegge l'infrastruttura cloud da accessi non autorizzati e configurazioni errate.

- Strategia:

- Integrare gli strumenti SIEM cloud-nativi con le principali piattaforme (ad esempio, AWS, Azure, GCP).

- Utilizzi le API e i connettori per monitorare l'attività del cloud in tempo reale.

Rilevamento del movimento laterale

- Analisi del traffico di rete: Il SIEM traccia i modelli di traffico per identificare gli aggressori che si muovono lateralmente all'interno di una rete.

- Caso d'uso: Segnalazione di comunicazioni non autorizzate tra server che in genere non interagiscono.

- Benefici: Impedisce agli aggressori di aumentare i privilegi o di accedere ai sistemi critici.

- Strategia:

- Monitorare il traffico est-ovest all'interno della rete per individuare modelli di comunicazione insoliti.

- Implementazione della segmentazione della rete per limitare i movimenti laterali.

- Utilizzi tecniche di esca come le honeypots per identificare gli aggressori.

Rilevamento del phishing

- Analisi del registro e-mail: Gli strumenti SIEM analizzano il traffico e-mail alla ricerca di indicatori di tentativi di phishing.

- Caso d'uso: Identificare le e-mail di phishing di massa inviate ai dipendenti con link dannosi.

- Benefici: Riduce il rischio di furto di credenziali e di infezioni da malware.

- Strategia:

- Monitorare i gateway di posta elettronica e analizzare le intestazioni per individuare spoofing o link dannosi.

- Esegua un controllo incrociato degli allegati con i database di intelligence sulle minacce.

Monitoraggio del rischio di terze parti

- Sicurezza della catena di approvvigionamento: I sistemi SIEM monitorano i registri di accesso dei fornitori terzi per rilevare le attività anomale.

- Caso d'uso: Rilevare un account di un fornitore compromesso che accede a sistemi interni sensibili.

- Benefici: Protegge dai rischi introdotti dai partner esterni.

- Strategia:

- Monitorare l'accesso di terzi ai sistemi critici attraverso la correlazione dei log.

- Applicare politiche di accesso rigorose e monitorare le attività dei fornitori in tempo reale.

Rilevamento del DDoS (Distributed Denial of Service)

- Anomalie del traffico: Gli strumenti SIEM monitorano picchi insoliti nel traffico di rete, indicativi di attacchi DDoS.

- Caso d'uso: Rilevare gli attacchi volumetrici che mirano a sopraffare un'applicazione web.

- Benefici: Consente una mitigazione rapida per mantenere la disponibilità del servizio.

- Strategia:

- Monitorare il traffico di rete per individuare i picchi volumetrici.

- Utilizzi le funzioni di limitazione della velocità e di blacklist per mitigare gli attacchi.

Orchestrazione e automazione della sicurezza

- Capacità SOAR: Alcuni sistemi SIEM integrano Security Orchestration, Automation, and Response (SOAR) per eseguire playbook automatizzati.

- Caso d'uso: Mette automaticamente in quarantena un endpoint quando rileva un malware.

- Benefici: Accelera i tempi di risposta e riduce il carico di lavoro manuale.

- Strategia:

- Integri le piattaforme SOAR con il suo SIEM per automatizzare i flussi di lavoro comuni.

- Costruisce playbook per attività ripetitive come la messa in quarantena dei dispositivi o la notifica agli stakeholder.

Esplora altri casi d'uso del SIEM che forniscono approfondimenti cruciali: Quali sono i casi d'uso del SIEM?

Come scegliere una soluzione SIEM

Quando sceglie una soluzione SIEM, consideri le opzioni di distribuzione:

- In locale o in cloud: Decida tra sistemi SIEM self-hosted o soluzioni cloud-based, a seconda delle sue esigenze di infrastruttura.

- Servizi di sicurezza gestiti (MSSP): Gli MSSP offrono esperienza nel distribuire e gestire sistemi SIEM per le organizzazioni con risorse limitate.

Migliori pratiche per l'implementazione del SIEM

L'implementazione di un sistema SIEM comporta diverse fasi cruciali per garantirne l'efficacia e l'allineamento con gli obiettivi di sicurezza dell'organizzazione.

- Definire gli obiettivi: Iniziare con casi d'uso specifici ed espandersi con la maturità dell'organizzazione.

- Integrare le fonti di dati: Si assicuri che tutti i sistemi rilevanti (ad esempio, firewall, endpoint, applicazioni) confluiscano nel SIEM.

- Regole di correlazione su misura: Personalizzi le regole in base ai rischi e all'ambiente unici della sua organizzazione.

- Formare i team SOC: Fornisce formazione sull'interpretazione degli avvisi SIEM e sull'utilizzo delle funzioni avanzate.

- Esamini regolarmente: Ottimizza continuamente le configurazioni e aggiorna le regole di correlazione per adattarsi alle nuove minacce.

Scopra ulteriori indicazioni per l'implementazione del SIEM: Quali sono le migliori pratiche di implementazione del SIEM?

SIEM vs altre soluzioni di sicurezza

Il mondo della cybersecurity è pieno di strumenti e distinguere tra soluzioni come il SIEM e altre tecnologie di sicurezza è fondamentale per costruire una strategia di difesa efficace.

XDR vs. SIEM

XDR offre un moderno approccio integrato al rilevamento e alla risposta alle minacce, coprendo una gamma più completa di fonti di dati e fornendo funzionalità in tempo reale. Il SIEM si concentra maggiormente sulla gestione dei log e degli eventi, sull'analisi storica e sui rapporti di conformità.

Le organizzazioni devono considerare le loro specifiche esigenze di sicurezza e l'infrastruttura esistente quando scelgono tra i due. Molte organizzazioni utilizzano una combinazione di XDR e SIEM per il monitoraggio completo della sicurezza e la risposta agli incidenti.

Scopra come XDR e SIEM differiscono nell'approccio e nella portata: Qual è la differenza tra SIEM e XDR?

SOAR vs SIEM

SOAR (Security Orchestration, Automation, and Response) e SIEM sono componenti vitali della cybersecurity. Sebbene ognuna di esse serva a scopi distinti, lavorano insieme.

In definitiva, il SIEM si concentra principalmente sulla raccolta, il monitoraggio e l'analisi dei dati e dei log di sicurezza. Genera avvisi quando vengono rilevati potenziali problemi di sicurezza, mentre SOAR automatizza le risposte a queste minacce alla sicurezza e gestisce gli avvisi che ne derivano. Mentre alcune soluzioni SIEM includono funzioni di automazione di base, alcune piattaforme SOAR forniscono intelligence sulle minacce.

Un'immersione profonda nelle differenze tra gli strumenti SIEM e SOAR: SIEM vs SOAR: Qual è la differenza?

EDR vs SIEM

EDR (Endpoint Detection and Response) monitora i server, le workstation e i dispositivi mobili per rilevare e rispondere agli incidenti di sicurezza, fornendo una protezione endpoint dettagliata. Il SIEM raccoglie e analizza gli eventi di sicurezza sulla rete per valutare la postura di sicurezza. Molte organizzazioni utilizzano EDR e SIEM insieme.

Scopra come utilizzare l'EDR e il SIEM per migliorare la sua copertura di sicurezza: Qual è la differenza tra EDR e SIEM?

Che cos'è il Cloud SIEM?

Il Cloud SIEM sfrutta l'infrastruttura cloud per fornire un monitoraggio della sicurezza scalabile, flessibile ed economico e il rilevamento delle minacce sulla rete di un'organizzazione. Centralizza e analizza grandi volumi di dati sulla sicurezza provenienti da varie fonti in tempo reale, consentendo un rilevamento e una risposta rapidi alle minacce.

Le soluzioni SIEM cloud offrono una maggiore scalabilità, una distribuzione più semplice e una migliore accessibilità, rendendole ideali per gli ambienti IT moderni, distribuiti e ibridi.

Capire come il SIEM cloud migliora la sicurezza negli ambienti cloud rispetto ai tradizionali sistemi locali: Che cos'è il Cloud SIEM?

L'evoluzione del SIEM

L'evoluzione del SIEM riflette il passaggio del panorama della cybersecurity dalla gestione reattiva a quella proattiva delle minacce. Le moderne soluzioni SIEM si concentrano sull'automazione, sulle intuizioni guidate dall'AI e sulla scalabilità, consentendo alle organizzazioni di affrontare efficacemente le minacce complesse e in rapida evoluzione di oggi.

1990s

Man mano che le aziende si connettono a Internet, i firewall da soli non sono in grado di gestire le crescenti minacce. I team addetti alla sicurezza avevano bisogno di strumenti per raccogliere e dare priorità agli avvisi sulle reti, il che ha portato alla creazione del SIEM, combinando la gestione dei log (SIM) e il monitoraggio in tempo reale (SEM).

Primi anni 2000

Le soluzioni SIEM iniziali si concentravano sulla centralizzazione degli avvisi e sui rapporti di conformità, ma mancavano di scalabilità e si affidavano a processi manuali, limitando la loro efficacia.

Avanzamenti

Nel tempo, il SIEM si è evoluto con il monitoraggio in tempo reale, l'analisi avanzata e l'apprendimento automatico, consentendo un rilevamento delle minacce e una risposta più rapidi.

Oggi

Le moderne piattaforme SIEM utilizzano l'AI e si integrano con strumenti di automazione come SOAR per semplificare i flussi di lavoro, rendendole essenziali per operazioni di sicurezza proattive ed efficienti.

Il futuro del SIEM

È importante capire che i cambiamenti tecnologici e le nuove minacce alla sicurezza influenzeranno il futuro del SIEM. Con il continuo miglioramento della cybersecurity, le soluzioni SIEM si adatteranno per rilevare, gestire e rispondere efficacemente alle nuove minacce.

La mitigazione delle minacce odierne richiede un approccio radicalmente nuovo alle operazioni di sicurezza. Il futuro del SIEM sarà probabilmente plasmato da diverse tendenze e progressi chiave nel campo della cybersecurity:

- Integrazione con l'intelligenza artificiale e l'apprendimento automatico

- Distribuzioni cloud-native e ibride

- Analisi del comportamento di utenti ed entità (UEBA)

- Integrazione dell'intelligence sulle minacce.

- Automazione e orchestrazione

- Esperienza utente e visualizzazione migliorate

- Conformità e gestione della privacy

- Integrazione con il rilevamento e la risposta estesi (XDR)

Scopra come XSIAM ridefinisce le funzionalità SIEM tradizionali con analisi, automazione e orchestrazione guidate dall'AI: Che cos'è XSIAM?

Domande frequenti sul SIEM

Gli strumenti SIEM non prevengono direttamente gli attacchi informatici, ma svolgono un ruolo fondamentale nel rilevare e rispondere alle minacce alla sicurezza in tempo reale. Raccogliendo e analizzando i dati provenienti da varie fonti di rete, i sistemi SIEM forniscono preziose informazioni che aiutano i team addetti alla sicurezza a identificare modelli insoliti e potenziali violazioni prima che si aggravino. Questo rilevamento tempestivo è essenziale per ridurre al minimo l'impatto degli incidenti di sicurezza ed evitare che causino gravi danni all'infrastruttura di un'organizzazione. Mentre il SIEM tradizionale si concentra sul rilevamento e sull'analisi, le moderne soluzioni SIEM integrate con funzionalità di Security Orchestration, Automation and Response (SOAR) possono avviare azioni preventive automatizzate, come ad esempio:

- Blocco automatico degli indirizzi IP sospetti

- Mettere in quarantena i sistemi interessati

- Disabilitare gli account utente compromessi

- Aggiornamento delle regole del firewall in tempo reale

- Attivazione di requisiti di autenticazione aggiuntivi.

Inoltre, le funzionalità di analisi storica del SIEM aiutano le organizzazioni a imparare dagli incidenti passati e a rafforzare le misure preventive:

- Identificare le lacune e le vulnerabilità della sicurezza

- Affinare le politiche di sicurezza

- Migliorare le regole di rilevamento minacce.

- Abilitare la ricerca proattiva delle minacce.

- Migliorare la formazione sulla consapevolezza della sicurezza in base ai modelli di incidenti reali.

Il SIEM offre funzionalità complete di registrazione e monitoraggio, aiutando sia la risposta immediata che il miglioramento della postura di sicurezza a lungo termine, contribuendo in ultima analisi alla strategia complessiva di prevenzione degli attacchi informatici di un'organizzazione.