Che cos'è la Sicurezza di rete zero trust?

Il brusco passaggio al lavoro da remoto stimolato dalla pandemia COVID-19 si sta evolvendo verso una forza lavoro permanentemente ibrida, e le applicazioni che alimentano i risultati aziendali sono sempre più nel cloud. Il mondo degli affari si trova in un punto di inflessione in cui gli utenti accedono ai dati da dove si trovano, lavorando da qualsiasi luogo per rimanere produttivi. In un mondo sempre più digitale, le organizzazioni stanno esplorando modi nuovi e più solidi per proteggere la loro azienda dalle minacce emergenti, tra cui la Sicurezza di rete zero trust.

La Sicurezza di rete zero trust è un elemento di Zero Trust, un approccio strategico alla cybersecurity che protegge i dati, le risorse e le persone di un'organizzazione convalidando continuamente ogni interazione digitale.

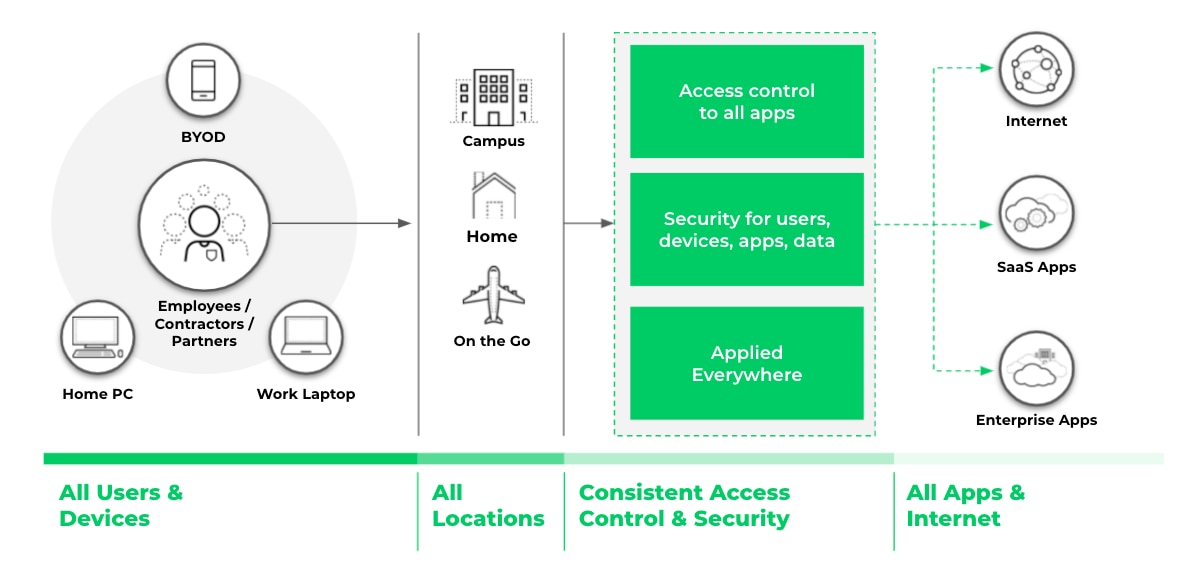

Come suggerisce il nome, la Sicurezza di rete zero trust è la parte che si applica agli utenti e ai dispositivi che accedono alle applicazioni, ai dati e alle loro esigenze di sicurezza. La Sicurezza di rete zero trust consente agli utenti aziendali di interagire in modo sicuro con qualsiasi applicazione da qualsiasi dispositivo e in qualsiasi ambiente. Il cuore della Sicurezza di rete zero trust è un concetto semplice: L'utente, che può utilizzare qualsiasi dispositivo, effettua transazioni con un'applicazione, che può trovarsi ovunque.

Figura 1. Sicurezza di rete zero trust offre un controllo degli accessi e una sicurezza coerenti, indipendentemente dalla posizione degli utenti, dei dispositivi o delle applicazioni.

Per raggiungere la Sicurezza di rete zero trust, sono necessarie tre capacità fondamentali:

- Fornisce un accesso basato sul contesto

- Rendere l'accesso sicuro

- Fornisce un accesso e una sicurezza coerenti e li rende disponibili a livello globale.

Accesso basato sul contesto

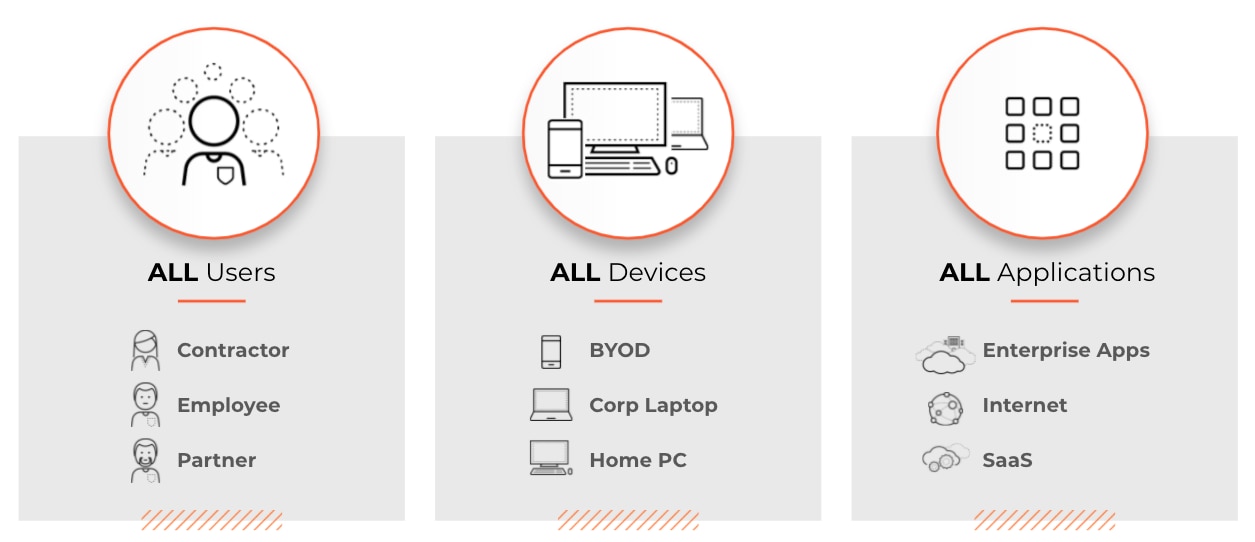

Le organizzazioni che mirano a raggiungere con successo la Sicurezza di rete zero trust devono essere in grado di applicare l'accesso basato sul contesto. Ciò significa che l'accesso alle applicazioni e ai dati deve basarsi su un contesto completo che comprenda l'utente, il dispositivo e l'applicazione. Il contesto comprende:

- Verifica dell'identità dell'utente per determinare chi sta richiedendo l'accesso.

- Verifica dell'integrità del dispositivo che l'utente sta utilizzando per richiedere l'accesso.

- Identificare le applicazioni o le risorse a cui si accede

L'accesso basato sul contesto deve essere applicato a tutte le applicazioni, indipendentemente dalla loro ubicazione, sia che si tratti di data center aziendali, ambienti cloud pubblici, SaaS o Internet in generale. Quando ogni decisione sui criteri di accesso prende in considerazione il contesto dell'utente, del dispositivo e dell'applicazione, le organizzazioni sono in grado di garantire una sicurezza e un'esperienza utente coerenti.

L'accesso contestuale richiede una tecnologia avanzata, tra cui un motore di identità cloud e la sicurezza SaaS. Un motore di identità nel cloud può semplificare l'autenticazione coerente dell'identità dell'utente e l'autorizzazione degli utenti, indipendentemente dal luogo in cui l'identità dell'utente risiede: in locale, nel cloud o in un ibrido dei due. Un broker integrato per la sicurezza dell'accesso al cloud (CASB) consente alle organizzazioni di estendere in modo proattivo l'accesso sicuro a tutte le applicazioni SaaS.

Figura 2. Ogni decisione sui criteri di accesso deve basarsi su un contesto completo e su una conoscenza verificata delle identità degli utenti, dei dispositivi e delle applicazioni.

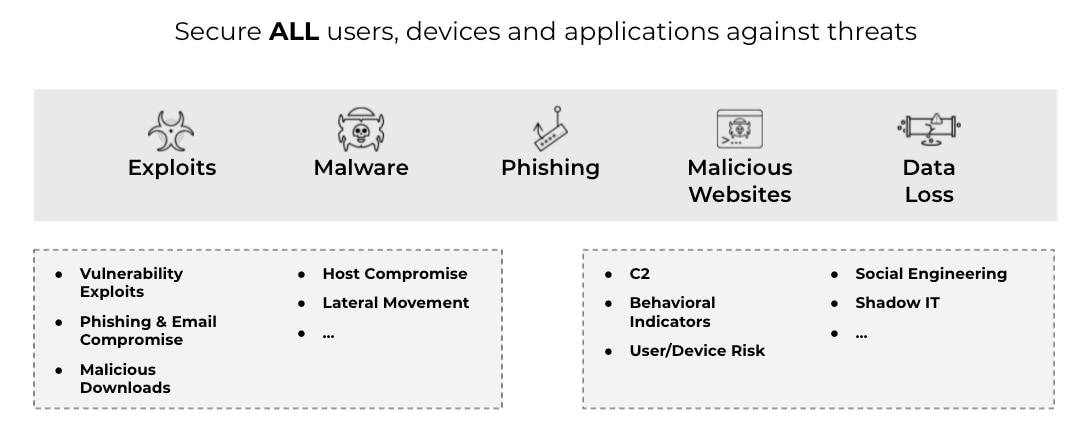

Accesso sicuro

Una vera architettura Zero Trust non solo consente l'accesso alle applicazioni e ai dati giusti, ma protegge anche tale accesso. Ciò significa che impedisce gli exploit di vulnerabilità, il tunneling, il malware, il phishing e i siti web dannosi. Per rendere l'accesso sicuro per tutti gli utenti, i dispositivi, le app e i dati, le organizzazioni devono esaminare continuamente tutti i contenuti per prevenire attività dannose e proteggere i dati aziendali.

Sicurezza di rete zero trust impiega un monitoraggio completo della sicurezza per tutti gli utenti, i dispositivi, le app e i dati, per rilevare le attività dannose nell'infrastruttura aziendale, IT e di sicurezza. La tecnologia richiesta per l'accesso sicuro include Filtraggio URL avanzato per prevenire gli attacchi web zero-day. L'accesso sicuro richiede anche funzionalità di Sicurezza DNS per prevenire gli attacchi DNS emergenti (come gli attacchi di rete a livello DNS) e le tecniche di esfiltrazione dei dati (come il dangling DNS e il tunnelingultra-lento), che vengono utilizzate per sfruttare le reti e rubare silenziosamente i dati.

Figura 3. Una vera architettura Zero Trust protegge tutti gli utenti, i dispositivi e le applicazioni da exploit di vulnerabilità, tunneling, malware, phishing e siti web dannosi.

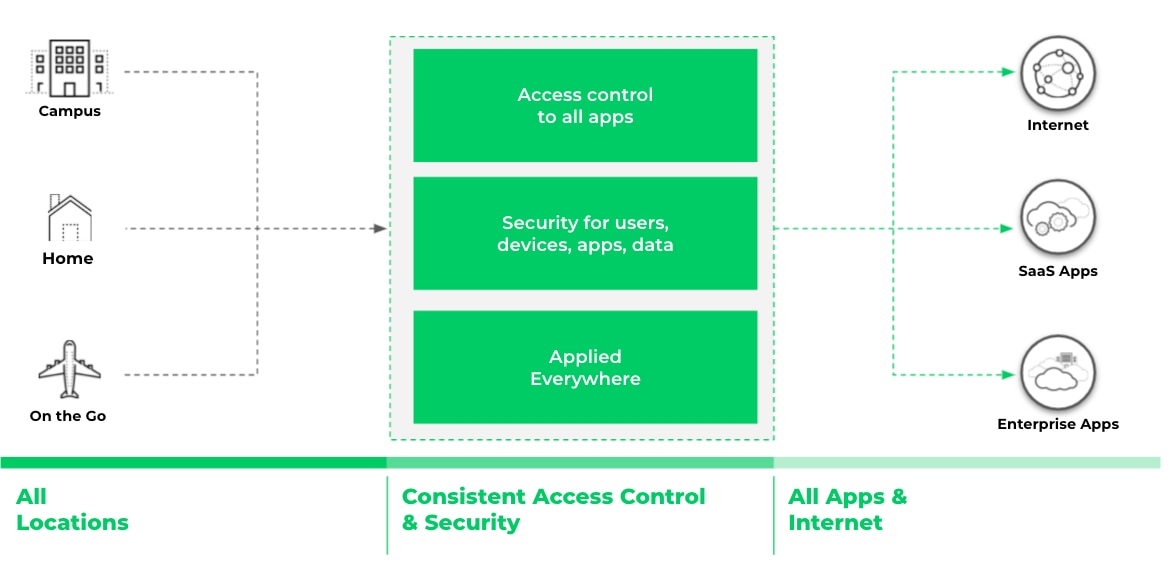

Accesso e sicurezza coerenti, disponibili in tutto il mondo

Per realizzare la Sicurezza di rete zero trust, le funzionalità fondamentali di accesso e sicurezza descritte sopra devono essere disponibili ovunque gli utenti e i dispositivi vivano e lavorino. L'accesso e la sicurezza devono essere coerenti. La posizione dell'utente, del dispositivo o dell'applicazione non dovrebbe avere importanza. Ciò consentirà a tutti gli utenti di utilizzare qualsiasi dispositivo per accedere in modo sicuro a qualsiasi applicazione necessaria per svolgere il proprio lavoro. Questo può salvaguardare la produttività ed essere un potente facilitatore aziendale.

La tecnologia necessaria per raggiungere un accesso e una sicurezza coerenti a livello globale comprende firewall di nuova generazione (per l'accesso e la sicurezza basati sul contesto in locale, nel cloud e in ambienti remoti) e una piattaforma aperta, programmabile e altamente scalabile.

Figura 4. L'accesso e la sicurezza devono essere coerenti e disponibili ovunque gli utenti e i dispositivi vivano e lavorino.

Mentre gli utenti abbracciano un ambiente di lavoro ibrido, Palo Alto Networks è in una posizione unica per mantenere la promessa di Zero Trust. Per la sua forza lavoro che trascorrerà tutto o parte del suo tempo in remoto e una parte del suo tempo sul posto di lavoro, può ottimizzare l'esperienza dell'utente sfruttando funzionalità coerenti tra i nostri fattori di forma di servizi, hardware e software nativi del cloud.

Scopra come Palo Alto Networks consente alle aziende di adottare lo Zero Trust in tutto lo stack di sicurezza di rete guardando la serie di eventi Sicurezza di rete Zero Trust completa .

Per iniziare l'implementazione della Sicurezza di rete Zero Trust della sua organizzazione, legga, una guida all'implementazione di Zero Trust di Forrester. Scoprirà il suo punto di partenza Zero Trust e costruirà una roadmap che prevede un approccio a più livelli per proteggere dalle minacce, consentendo al contempo la piena produttività dei dipendenti e l'adozione del cloud.