-

- Che cos'è l'analisi della composizione del software?

- Quali sono i rischi dell'utilizzo di componenti open source?

- L'analisi della composizione del software identifica i rischi nei pacchetti open source.

- Come utilizzare la SCA nei processi di sviluppo

- I vantaggi dell'analisi della composizione del software

- FAQ sull'analisi della composizione del software

Che cos'è l'Analisi della Composizione del Software (SCA)?

Indice dei contenuti

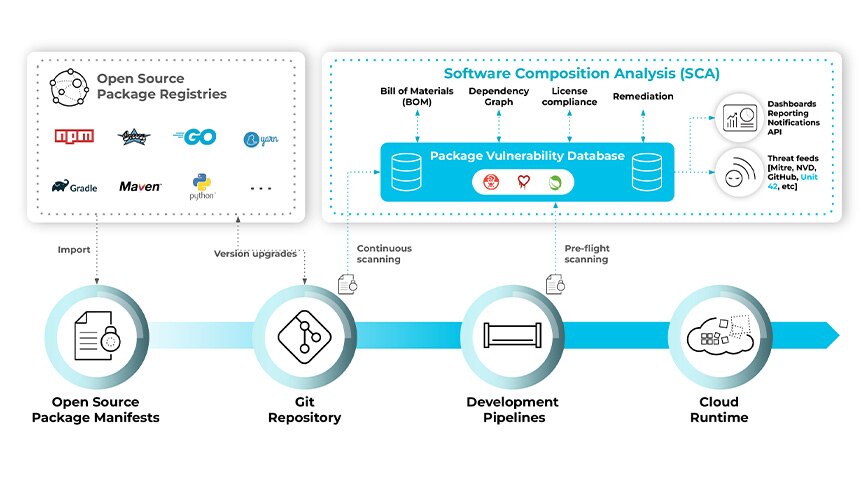

L'analisi della composizione del software (SCA) fornisce un'analisi approfondita dei pacchetti open source utilizzati da un'applicazione. SCA evidenzia le vulnerabilità e le licenze nelle dipendenze per le valutazioni del rischio e della conformità, e può generare una distinta base del software (SBOM) di tutte le risorse da condividere con gli stakeholder interni e i clienti esterni.

Che cos'è l'analisi della composizione del software?

L'analisi della composizione del software consente agli sviluppatori di sfruttare in modo sicuro i pacchetti open source senza esporre le organizzazioni a inutili vulnerabilità o a problemi legali e di conformità.

I componenti open source sono diventati pervasivi nello sviluppo del software moderno, e la maggior parte dei codebase delle applicazioni moderne è costituita da questi pacchetti. Questo metodo consente agli sviluppatori di muoversi più rapidamente, poiché non devono ricreare il codice che è liberamente disponibile e controllato dalla comunità. Tuttavia, questo processo comporta anche una serie di rischi.

Quali sono i rischi dell'utilizzo di componenti open source?

Prima di costruire immagini container con questi componenti, gli sviluppatori devono essere consapevoli dei problemi di sicurezza derivanti dalle vulnerabilità precedentemente scoperte nei pacchetti. Devono anche assicurarsi di soddisfare i requisiti di conformità relativi alle licenze d'uso del software.

I membri della comunità trovano e correggono frequentemente le vulnerabilità, ma l'onere di aggiornare il codice spetta agli sviluppatori. Quando viene trovata una vulnerabilità, è solo una questione di tempo prima che venga reso disponibile un exploit pubblico, aprendo la porta anche ad attaccanti di basso livello per sfruttare il problema.

Il problema è aggravato dal fatto che la maggior parte delle vulnerabilità nel software non si trova nei pacchetti immediati o radice, ma nelle dipendenze delle dipendenze, a più livelli di profondità. La correzione dei soli pacchetti root in uso non sempre mette in sicurezza le librerie in uso.

Inoltre, esistono decine di licenze open source con una varietà di regole. Ad esempio, alcuni richiedono l'attribuzione, mentre altri richiedono la pubblicazione del codice sorgente dell'applicazione che utilizza il componente. Tenere traccia di tutte le licenze e delle loro regole può essere difficile.

L'analisi della composizione del software identifica i rischi nei pacchetti open source.

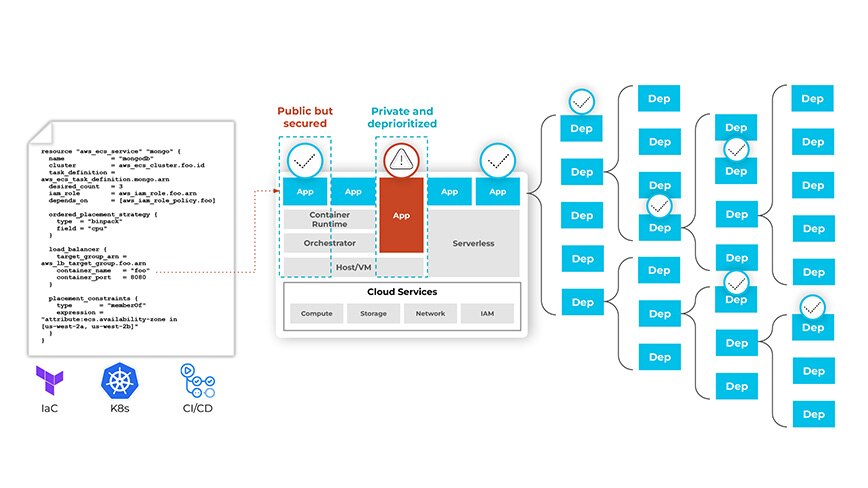

Gli strumenti SCA identificano tutti i pacchetti open source di un'applicazione e tutte le vulnerabilità note di questi pacchetti. Questa conoscenza può essere utilizzata per notificare agli sviluppatori i problemi presenti nel loro codice, in modo da risolverli prima che vengano sfruttati. Un buon processo di analisi della composizione del software guarderà al di là dei gestori di pacchetti, all' infrastruttura come codice (IaC) e ai manifesti Kubernetes, estraendo le immagini per identificare le vulnerabilità in queste immagini.

Gli strumenti SCA con connessioni ai modelli IaC e la scansione delle dipendenze senza limiti assicurano che le vulnerabilità non rimangano inosservate o non risolte.

Gli strumenti di analisi della composizione del software possono essere utilizzati anche per generare una distinta base del software (SBOM o software BOM) che include tutti i componenti open source utilizzati da un'applicazione. L'SBOM elenca i dettagli della versione del pacchetto, nonché le vulnerabilità note e le licenze per ogni componente in uso. Ad esempio, per Python, la distinta base includerà tutti i pacchetti nelle dichiarazioni di importazione, come httplib2, insieme al numero di versione, alle vulnerabilità scoperte e alle licenze per ogni pacchetto.

I programmi SCA devono consentire la collaborazione tra le parti interessate, come i team di ingegneria, DevOps, sicurezza e conformità. Molte organizzazioni utilizzeranno questi programmi per creare avvisi e/o bloccare l'unione del codice nei repository di codice se tale codice include componenti open source che violano i mandati di conformità dell'organizzazione per il controllo dell'esposizione. La determinazione di un livello di gravità accettabile per le vulnerabilità e i tipi di licenza deve coinvolgere gli stakeholder interessati.

Come utilizzare la SCA nei processi di sviluppo

Un buon processo SCA è incorporato in tutto il processo di sviluppo. A partire dagli ambienti locali, gli sviluppatori devono essere in grado di verificare le vulnerabilità e la conformità della licenza del loro codice mentre lo scrivono.

Sfruttando i plugin degli ambienti di sviluppo integrati (IDE), gli strumenti SCA possono notificare agli sviluppatori le vulnerabilità mentre aggiungono pacchetti. Prima che il codice venga impegnato in un repository, i controlli e i commenti automatici sulle richieste di pull dovrebbero informare gli sviluppatori di eventuali problemi introdotti e bloccare il codice che non soddisfa i requisiti.

Questo dovrebbe essere esteso alle distribuzioni, dove il software con livelli predeterminati di vulnerabilità o tipi di licenze può essere bloccato per essere distribuito. I team addetti alla sicurezza dovrebbero anche avere un'ampia visibilità sulla postura dei componenti del loro ambiente.

L'analisi della composizione del software estende la copertura dal codice al cloud e dall'infrastruttura ai livelli applicativi, per tracciare le vulnerabilità lungo tutto il ciclo di vita dello sviluppo.

In tutte le aree, gli sviluppatori devono essere informati sui rischi a cui i pacchetti possono esporli. Le vulnerabilità devono essere classificate e prioritarie (ad esempio, utilizzando i punteggi CVE e il tempo trascorso dalla segnalazione della vulnerabilità) in base alla criticità e all'impatto sull'infrastruttura (ad esempio, se il pacchetto vulnerabile si trova in un VPC privato). Le licenze devono essere raggruppate in quelle consentite ma che richiedono dettagli aggiuntivi, come l'attribuzione, e quelle non consentite dalle politiche dell'organizzazione, come le licenze " copyleft".

I vantaggi dell'analisi della composizione del software

È importante che i team siano consapevoli della postura dei loro ambienti applicativi. Fornendo la conformità alla licenza e il feedback sulle vulnerabilità in modo precoce e frequente, l'analisi della composizione del software aiuta ad alleviare alcuni dei rischi dell'utilizzo di componenti open source nelle applicazioni. Sebbene sia improbabile un tasso di patch del 100%, conoscere il rischio e soppesare il costo per risolvere una vulnerabilità fa parte del miglioramento della postura di sicurezza.

Per saperne di più sulla sicurezza dei moderni processi di sviluppo, consulti Che cos'è DevSecOps?.

FAQ sull'analisi della composizione del software

L'identificazione dei componenti open-source in SCA comporta la scansione di una base di codice software per rilevare tutte le librerie e i framework open-source utilizzati. Questo processo genera un inventario dei componenti, comprese le loro versioni e origini. L'identificazione accurata è fondamentale per valutare le vulnerabilità della sicurezza, la conformità delle licenze e i potenziali problemi legali. Strumenti come Snyk e WhiteSource utilizzano algoritmi avanzati e ampi database per identificare accuratamente i componenti. Comprendendo i componenti open-source in uso, le organizzazioni possono gestire i rischi in modo efficace e garantire che le loro pratiche di sviluppo del software siano in linea con gli standard del settore.

Il rilevamento delle vulnerabilità in SCA comporta la scansione dei componenti open-source per individuare le vulnerabilità di sicurezza note. Gli strumenti SCA confrontano i componenti identificati con i database di vulnerabilità, come il National Vulnerability Database (NVD) e le fonti proprietarie. Questo processo evidenzia i difetti di sicurezza, consentendo agli sviluppatori di affrontarli in modo proattivo. Il rilevamento delle vulnerabilità aiuta a prevenire lo sfruttamento delle debolezze nelle librerie open-source, riducendo il rischio di violazioni di dati e attacchi informatici. Strumenti come Black Duck e Snyk forniscono avvisi di vulnerabilità in tempo reale e indicazioni dettagliate per la correzione, migliorando la sicurezza dei progetti software.

La conformità alle licenze in SCA assicura che i componenti open-source utilizzati nei progetti software siano conformi ai requisiti legali e normativi. Gli strumenti SCA analizzano le licenze associate a ciascun componente, identificando potenziali conflitti e obblighi. Questo processo aiuta le organizzazioni a evitare i rischi legali e a garantire la conformità ai termini della licenza open-source. La conformità alle licenze comporta anche il monitoraggio e la gestione degli obblighi di licenza, come i requisiti di attribuzione e distribuzione. Strumenti come WhiteSource e FOSSA forniscono soluzioni complete per la conformità delle licenze, consentendo alle organizzazioni di gestire l'uso dell'open-source in modo responsabile e di mitigare i rischi legali.

La gestione delle dipendenze in SCA comporta il monitoraggio e il controllo delle librerie e dei framework di terze parti su cui si basa un progetto software. Gli strumenti SCA identificano le dipendenze dirette e transitive, fornendo informazioni sul loro stato di sicurezza e conformità. Una gestione efficace delle dipendenze assicura che i componenti siano aggiornati e privi di vulnerabilità note. Comporta anche l'automazione degli aggiornamenti e la risoluzione dei conflitti di dipendenza. Strumenti come Snyk e Renovate offrono funzioni avanzate di gestione delle dipendenze, integrandosi perfettamente nei flussi di lavoro di sviluppo per migliorare la sicurezza e la manutenibilità del software.

La valutazione del rischio in SCA valuta i rischi di sicurezza, legali e operativi associati ai componenti open-source. Gli strumenti SCA analizzano le vulnerabilità dei componenti, i termini di licenza e lo stato di manutenzione per fornire un profilo di rischio completo. Questo processo aiuta le organizzazioni a dare priorità agli sforzi di riparazione in base alla gravità e all'impatto dei rischi identificati. Una valutazione efficace del rischio consente di prendere decisioni informate e di gestire il rischio in modo proattivo. Strumenti come Black Duck e WhiteSource offrono rapporti dettagliati sulla valutazione dei rischi, consentendo ai team di sviluppo di affrontare le criticità e migliorare la sicurezza generale dei loro progetti software.

La riparazione in SCA comporta la risoluzione delle vulnerabilità identificate e dei problemi di conformità nei componenti open-source. Gli strumenti SCA forniscono indicazioni dettagliate sulla correzione delle falle di sicurezza, come l'aggiornamento a versioni sicure o l'applicazione di patch. La riparazione comprende anche la risoluzione dei conflitti di licenza e l'adempimento degli obblighi legali. I flussi di lavoro di riparazione automatizzati semplificano il processo, consentendo risposte rapide ed efficaci ai rischi identificati. Strumenti come Snyk e WhiteSource offrono soluzioni di bonifica integrate, aiutando i team di sviluppo a mantenere il software sicuro e conforme, riducendo al minimo le interruzioni operative.

Il monitoraggio continuo in SCA comporta la scansione e l'analisi continua dei componenti open-source per rilevare nuove vulnerabilità e problemi di conformità. Gli strumenti SCA forniscono avvisi e aggiornamenti in tempo reale, assicurando che i team di sviluppo siano consapevoli dei rischi emergenti. Il monitoraggio continuo migliora la sicurezza, consentendo una gestione proattiva del rischio e una correzione tempestiva. Supporta anche la conformità, tenendo traccia delle modifiche dei termini di licenza e dei requisiti normativi. Strumenti come Black Duck e Snyk offrono funzioni di monitoraggio continuo, integrandosi perfettamente nelle pipeline CI/CD per fornire una protezione continua ai progetti software.

L'integrazione con CI/CD in SCA comporta l'incorporazione degli strumenti SCA nelle pipeline di integrazione continua e consegna continua. Questa integrazione automatizza la scansione e l'analisi dei componenti open-source durante il processo di sviluppo, assicurando che le vulnerabilità e i problemi di conformità vengano rilevati tempestivamente. L'integrazione CI/CD migliora la sicurezza del software incorporando la SCA nel flusso di sviluppo, consentendo una rapida identificazione e correzione dei rischi. Strumenti come Snyk e WhiteSource offrono solide funzionalità di integrazione CI/CD, supportando una consegna del software sicura ed efficiente, mantenendo la conformità agli standard del settore.

Una distinta base del software (SBOM) in SCA è un inventario completo di tutti i componenti open-source utilizzati in un progetto software, comprese le loro versioni e dipendenze. Le SBOM forniscono informazioni dettagliate sulla composizione del software, consentendo una gestione efficace del rischio e della conformità. Gli strumenti SCA generano automaticamente gli SBOM, facilitando la trasparenza e la responsabilità nello sviluppo del software. Gli SBOM supportano il rilevamento delle vulnerabilità, la conformità alle licenze e gli audit di sicurezza. Strumenti come Black Duck e WhiteSource offrono funzioni di generazione e gestione di SBOM, consentendo alle organizzazioni di mantenere ecosistemi software sicuri e conformi.