Che cos'è un tunnel VPN?

Un tunnel VPN è una connessione sicura e crittografata tra un dispositivo di rete e un server VPN che protegge il trasferimento dei dati su Internet.

Il tunnel VPN crea un percorso privato, proteggendo le informazioni trasmesse dall'intercettazione e dall'accesso non autorizzato. Gli algoritmi di crittografia convertono i dati in codice illeggibile durante il transito, garantendo che anche se i dati vengono intercettati, rimangono inaccessibili e sicuri.

Come funziona il tunneling VPN?

Il tunneling VPN comporta la creazione di una connessione sicura e crittografata su una rete, in genere Internet. Questa connessione viene definita "tunnel" perché fornisce un passaggio sicuro per i dati tra un dispositivo e un server VPN.

Il tunneling VPN nasconde l'indirizzo IP dell'utente e cripta i suoi dati. Questo offre una protezione, soprattutto quando utilizza un Wi-Fi pubblico non protetto. Il processo di crittografia può essere paragonato all'invio di una busta sigillata per posta. Anche se gli impiegati postali vedono o maneggiano la busta, il contenuto rimane privato, a meno che qualcuno non la apra.

Il tunneling VPN include salvaguardie come un kill switch, che interrompe il traffico internet se la connessione VPN cade. In questo modo si evita che l'indirizzo IP pubblico dell'utente diventi visibile, mantenendo l'integrità del tunnel sicuro.

Il processo di tunneling prevede diverse fasi per garantire la sicurezza e la privacy:

1. Avvio della connessione VPN

L'utente deve selezionare un servizio VPN e collegare il suo dispositivo al server VPN scelto.

2. Creazione di un tunnel crittografato

L'applicazione VPN sul dispositivo dell'utente genera un canale crittografato. Questa crittografia protegge il traffico internet da accessi non autorizzati mentre si muove attraverso la connessione internet dell'utente verso il server VPN.

3. Crittografia dei dati

I dati trasmessi attraverso il tunnel vengono crittografati utilizzando un protocollo specifico, trasformando le informazioni in un formato codificato noto come "testo cifrato". Questi dati criptati sono indecifrabili per chiunque non disponga delle chiavi di decifrazione adeguate.

4. Decodifica presso il server VPN

Il server VPN riceve i dati crittografati e utilizza le chiavi per decifrarli. Una volta decifrati, i dati possono proseguire verso la destinazione prevista su Internet.

5. Ritorno dei dati al dispositivo dell'utente

Anche i dati inviati da Internet all'utente passano attraverso il tunnel crittografato, garantendo privacy e sicurezza in entrambe le direzioni.

Tipi di protocolli di tunneling VPN

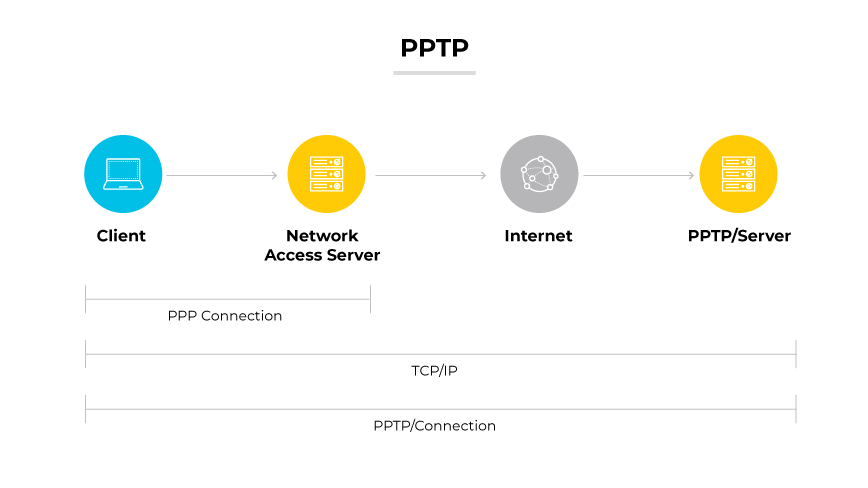

Protocollo di tunneling punto-punto (PPTP)

PPTP facilita la creazione di una rete privata attraverso Internet, consentendo un trasferimento sicuro dei dati. Questo protocollo incapsula i pacchetti di dati. La facilità di configurazione è un vantaggio chiave, che richiede una configurazione minima. La crittografia offerta da PPTP non è così forte come i protocolli più recenti, il che la rende suscettibile di violazioni della sicurezza.

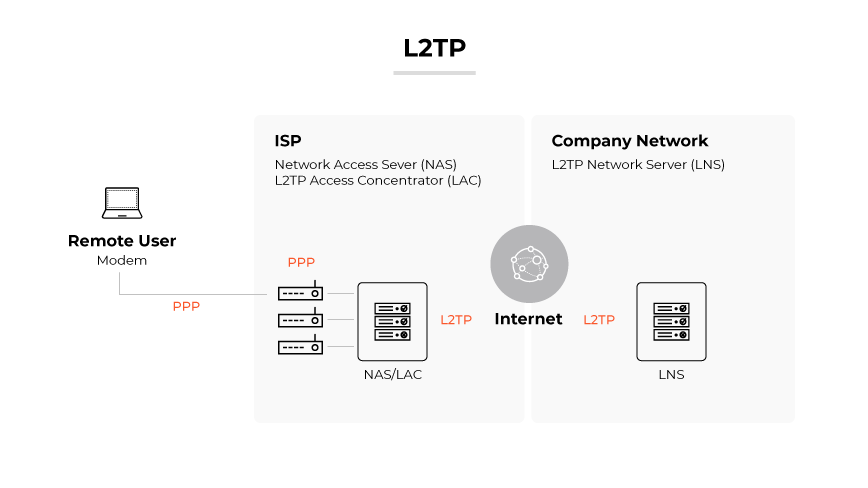

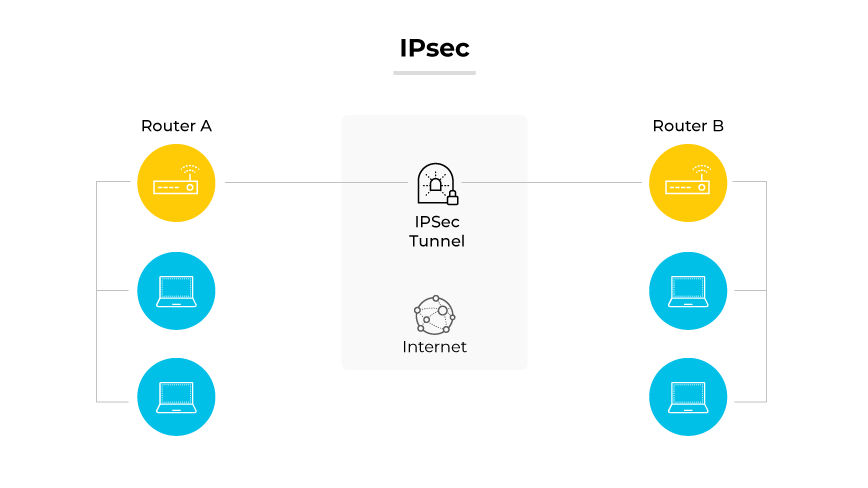

Protocollo di tunneling Layer 2 (L2TP)/IPSec

L2TP/IPSec è una combinazione di due protocolli: L2TP per creare il tunnel e IPSec per la crittografia dei dati e le comunicazioni sicure.

Questo protocollo è riconosciuto per la sua compatibilità con un'ampia gamma di dispositivi e sistemi operativi. Tuttavia, i doppi livelli di sicurezza possono potenzialmente rallentare la velocità di trasmissione. Inoltre, il suo utilizzo di porte fisse può causare complicazioni con alcuni firewall.

Protocollo di tunneling sicuro (SSTP)

SSTP utilizza SSL 3.0 per il passaggio sicuro dei dati attraverso il tunnel. È noto per le solide capacità di crittografia. SSTP non dipende dalle porte fisse. Di conseguenza, uno dei suoi vantaggi distintivi è la capacità di bypassare i firewall. La limitazione del protocollo risiede nella sua esclusività di piattaforma, in quanto non supporta i sistemi non Windows.

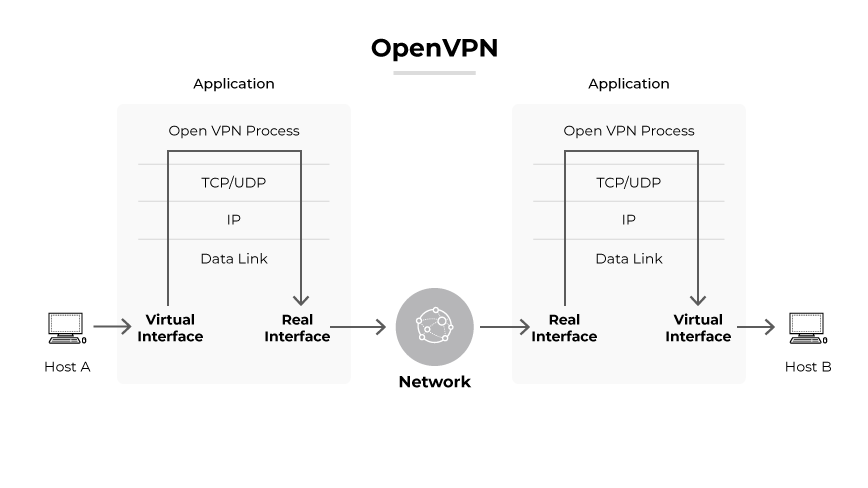

OpenVPN

OpenVPN, un protocollo open-source, offre una forte crittografia e la capacità di funzionare su più sistemi operativi. È molto apprezzato per la flessibilità e la sicurezza, grazie all'impiego della crittografia AES a 256 bit. Sebbene OpenVPN consenta una personalizzazione significativa, richiede procedure di configurazione più complesse, che possono essere mitigate utilizzando un software di configurazione.

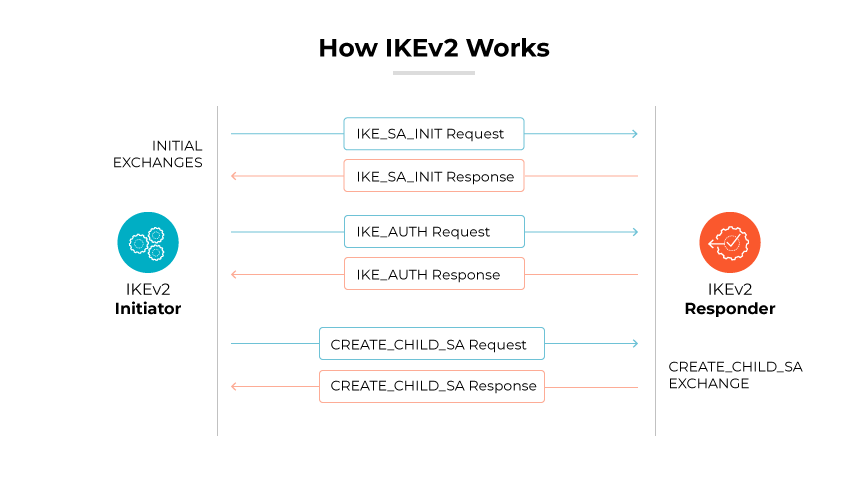

Internet Key Exchange versione 2 (IKEv2)/IPSec

IKEv2, in combinazione con IPSec, offre un'esperienza VPN sicura ed efficiente. È riconosciuta per la sua capacità di ristabilire rapidamente una connessione VPN quando cambia rete, il che la rende una scelta adatta ai dispositivi mobili. Il supporto nativo su alcune piattaforme, come iOS, aumenta il suo fascino, anche se la configurazione può essere complicata su piattaforme non native.

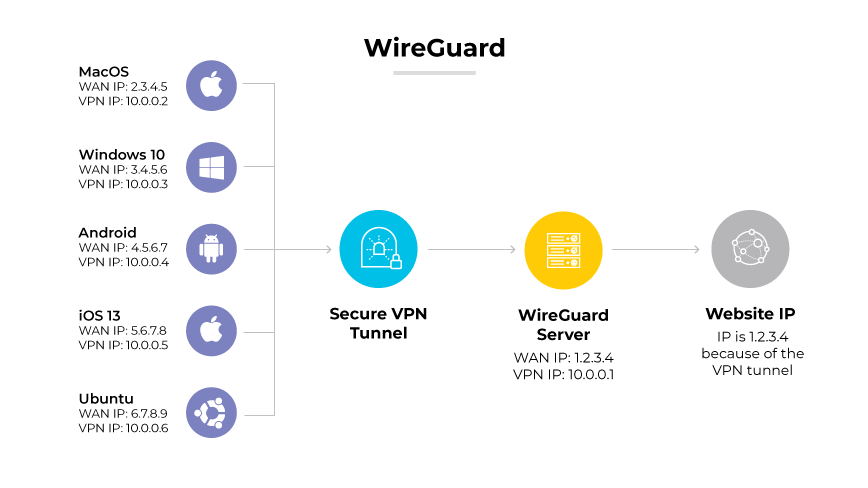

WireGuard

WireGuard è un moderno protocollo VPN apprezzato per il suo design minimalista e le sue elevate prestazioni. Con una crittografia all'avanguardia, è sicuro e veloce. La natura leggera di WireGuard lo rende facile da implementare e da verificare, contribuendo alla sua crescente popolarità, soprattutto nelle applicazioni mobili.

Che cos'è il Tunneling diviso VPN?

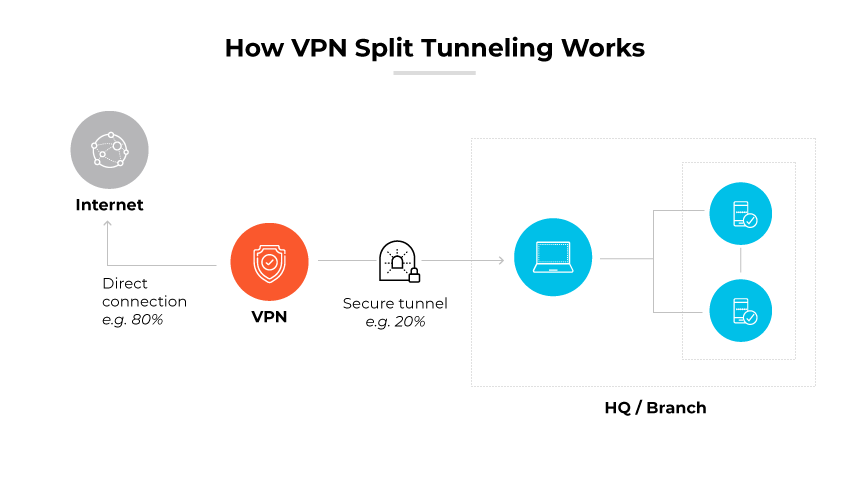

Il tunneling split VPN è una funzione che consente all'utente di instradare una parte del traffico internet attraverso una VPN sicura, mentre un altro traffico accede direttamente a internet, aggirando la VPN. Questo metodo consente di dividere il traffico di rete in due flussi. Un flusso è crittografato e instradato attraverso un tunnel VPN, mentre l'altro si collega a Internet. Questo è particolarmente utile quando è richiesto l'accesso simultaneo alle risorse sia nelle reti private che in quelle pubbliche.

Il vantaggio dello split tunneling è la sua efficienza. Indirizzando solo il traffico necessario attraverso la VPN, può conservare la larghezza di banda e migliorare la velocità per le attività che non richiedono la crittografia. Per esempio, un dipendente potrebbe accedere ai documenti interni della sua azienda attraverso la VPN, mentre ascolta la musica in streaming direttamente tramite la sua connessione internet locale, che non richiede la sicurezza della VPN.

Tuttavia, ci sono dei rischi potenziali. Il traffico che non utilizza la VPN non è criptato, rendendolo potenzialmente vulnerabile a minacce come l'intercettazione dei dati. Sebbene il tunneling diviso possa ottimizzare le prestazioni della rete, deve essere implementato con giudizio per mantenere la sicurezza di rete dove è più necessaria. Questa funzione dipende dal supporto del fornitore di servizi VPN e può variare tra i diversi dispositivi e sistemi operativi.