Che cos'è un sito di leak del Dark Web?

Il dark web (chiamato anche darkweb e darknet) è un sottoinsieme di Internet che è nascosto e richiede un determinato browser o software per accedere ai contenuti. I siti di leak del dark web sono siti web all'interno del dark web utilizzati da gruppi di ransomware, hacker e altri attori malintenzionati per far trapelare dati rubati e condurre trattative di riscatto con le vittime.

Il Dark Web spiegato

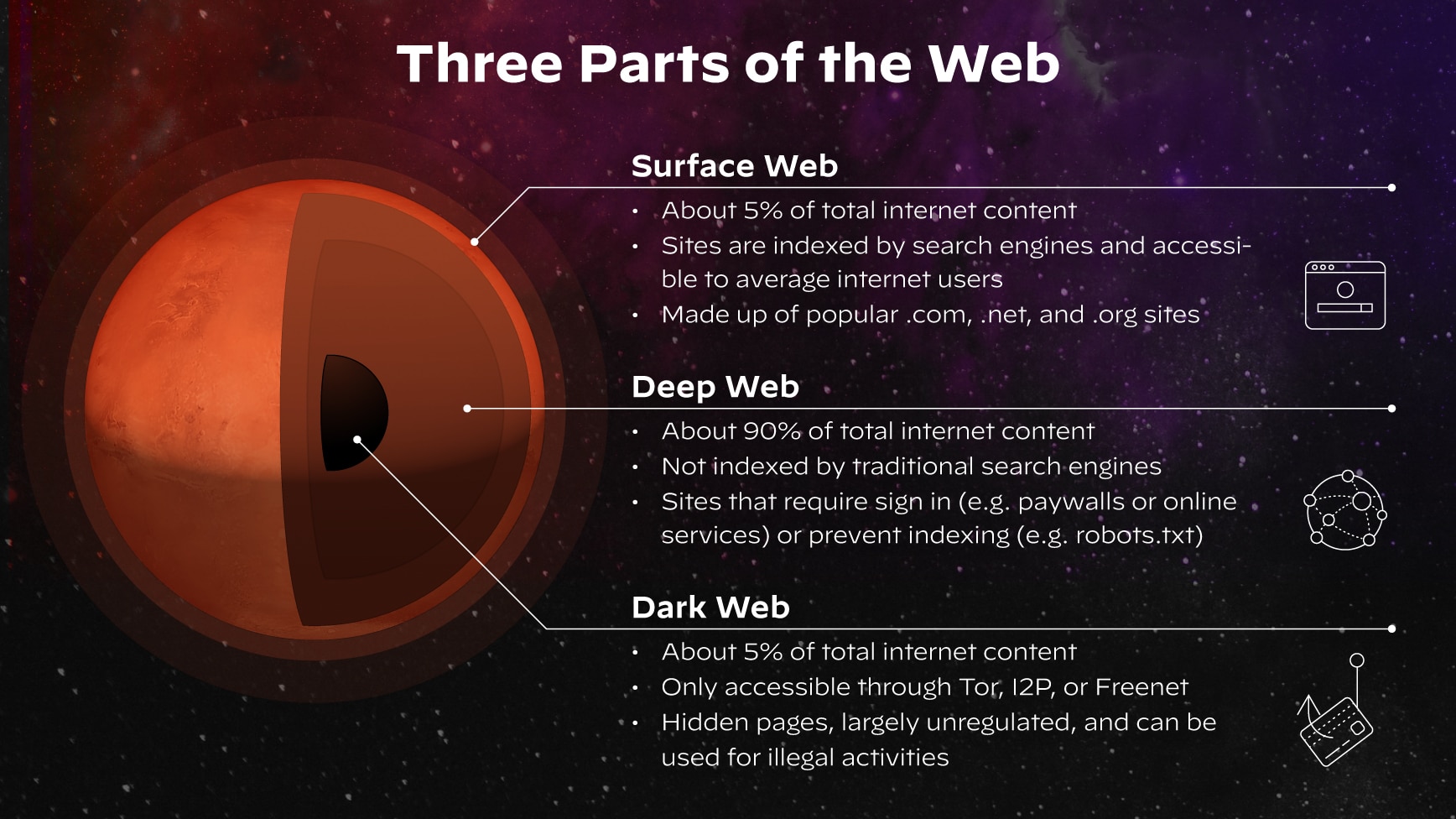

Il dark web è un'area di Internet che non viene indicizzata dai motori di ricerca del web di superficie come Google o Bing. A differenza del deep web, che semplicemente non viene indicizzato dai motori di ricerca, i siti web oscuri sono tenuti intenzionalmente nascosti. L'accesso al Dark Web avviene di solito attraverso la rete Tor (alias The Onion Routing, come definito, o The Onion Router, secondo l'uso popolare).

La rete Tor è composta da siti noti come siti onion o link onion perché terminano con .onion anziché .com o .org. Questa rete permette agli utenti di navigare in modo anonimo e di accedere a contenuti non indicizzati. Tor protegge gli utenti fornendo informazioni attraverso un percorso crittografato di server casuali, aumentando la loro privacy e rendendo praticamente impossibile essere oggetto di sorveglianza e tracciamento. Gli attori di minacce approfittano di questa privacy intrinseca, il che significa che il dark web è un mondo sotterraneo online di attività anonime e spesso illegali. Ad esempio, le persone utilizzano spesso questa rete per condividere contenuti pirata, oltre che per commerciare, vendere droghe illegali e paraphernalia.

Come funzionano i siti di leak del Dark Web?

I siti di leak del dark web sono utilizzati dagli attori di minacce sul dark web per svolgere operazioni commerciali criptate e per monetizzare ransomware, malware e altri attacchi online. I siti di leak del Dark Web servono come piattaforma per caricare e condividere informazioni sensibili e personali che gli attori di minacce hanno rubato alle organizzazioni prese di mira.

Ad esempio, i gruppi di ransomware e gli attori malintenzionati utilizzano sempre più spesso il dark web per pubblicare informazioni sulle organizzazioni violate e creare siti di fuga. In alcuni casi, gli attori di minacce potrebbero elencare i nomi delle organizzazioni che hanno preso di mira con attacchi ransomware.

Alcuni attori utilizzano i loro siti di leak anche per pubblicare la prova della compromissione, che spesso è un campione dei dati rubati durante un attacco ransomware. Gli attori maligni minacciano di utilizzare il sito di fuga di notizie per pubblicare la serie completa di informazioni compromesse e condividerle con i media se l'organizzazione non paga la richiesta di riscatto.

Di conseguenza, i siti di fuga del dark web offrono alle bande di ransomware una maggiore influenza sulle loro vittime. Nominando e svergognando le organizzazioni che sono state colpite, e lanciando minacce pubbliche, aumentano la pressione sulle organizzazioni e aumentano la probabilità di essere pagati rapidamente. Anche se le organizzazioni hanno eseguito il backup dei dati e hanno la capacità di recuperare da un attacco di riscatto, la minaccia di esporre informazioni sensibili può indurre un'organizzazione a pagare l'attore della minaccia.

Tendenze dei siti di fuga di ransomware

In tutte le industrie e i settori, le organizzazioni di tutte le dimensioni sono vulnerabili ai danni devastanti di questo tipo di attacco. Purtroppo, nonostante la crescente consapevolezza del pubblico e i tentativi di contenere gli attacchi informatici, le minacce di ransomware rimangono persistenti.

Nel mondo del ransomware, i siti di fuga di dati del dark web sono una tattica relativamente nuova, diventata popolare nel 2020. Nel 2023 Unit 42® Ransomware Threat Report, Unit 42 ha analizzato questi siti per scoprire le ultime tendenze.

Ogni giorno, i ricercatori di Unit 42 vedono circa sette nuove vittime di ransomware pubblicate sui siti di leak. Cioè uno ogni quattro ore. Nel 2022, i nomi e le prove di compromissione di 2.679 vittime sono stati pubblicati pubblicamente sui siti di fuga di ransomware, con un aumento del 4% circa rispetto al numero osservato nel 2021.

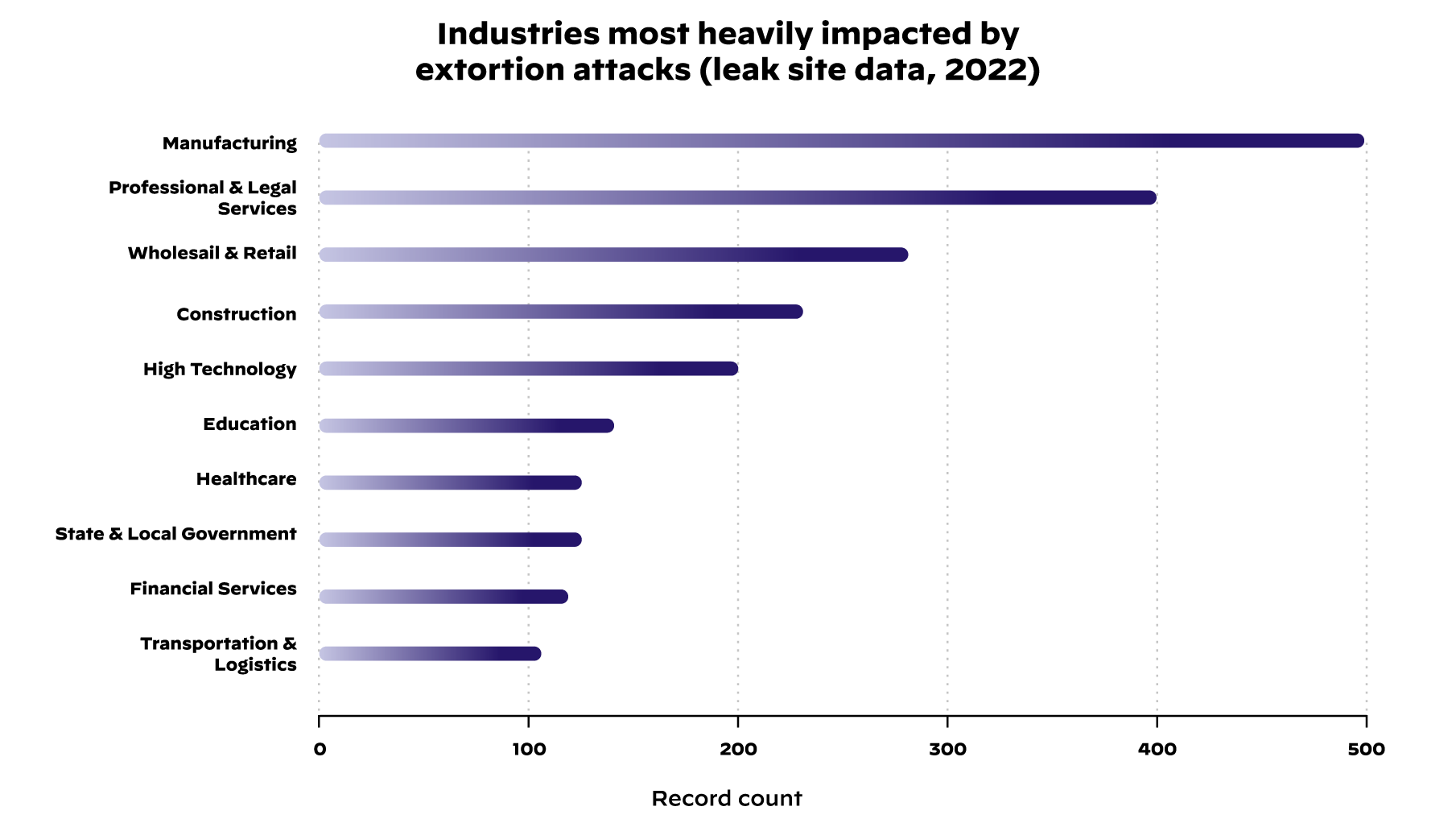

I ricercatori di Unit 42 hanno anche scoperto che il settore manifatturiero è uno dei più bersagliati dalle violazioni di ransomware nel 2022, seguito dal settore dei servizi professionali e legali.

Poiché gli attacchi ransomware sono di natura opportunistica, uno dei motivi per cui il team vede alcuni settori industriali più colpiti è che utilizzano spesso sistemi con software obsoleti che non vengono aggiornati/patchati prontamente o frequentemente. Gli aggressori di ransomware cercano anche obiettivi in settori in cui la consegna tempestiva di beni o servizi specifici è essenziale per le operazioni aziendali.

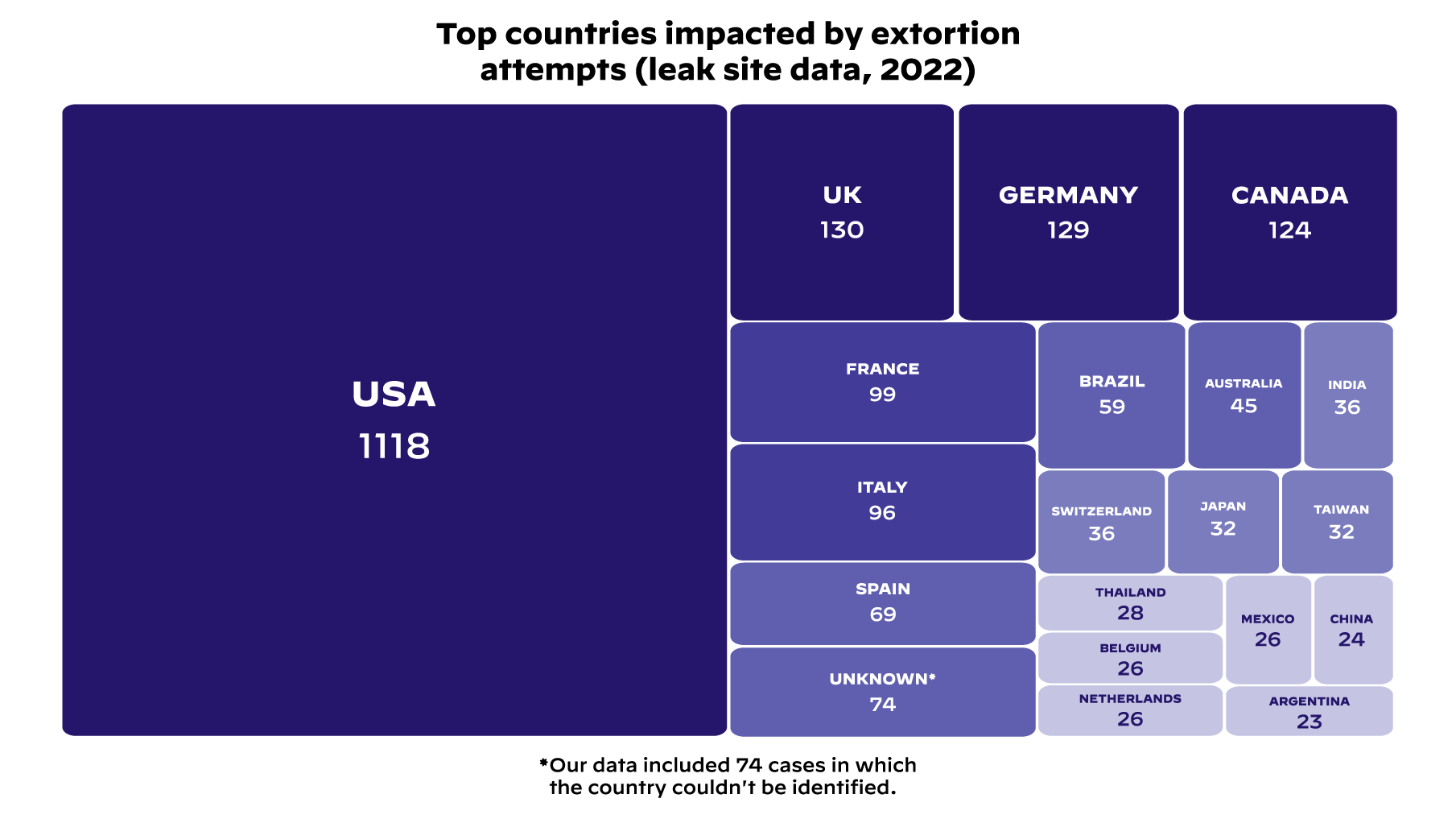

Un'altra analisi chiave del rapporto ha esaminato le organizzazioni pubblicate sui siti di fuga di notizie per Paese. Il rapporto ha rilevato che gli Stati Uniti sono i più colpiti dalle operazioni di ransomware, con il 42% delle perdite osservabili nel 2022, seguiti da Germania e Regno Unito, con meno del 5% ciascuno. Tuttavia, nonostante la concentrazione degli attacchi ransomware negli Stati Uniti, i dati del team hanno mostrato che i gruppi di ransomware hanno una presenza globale e sono stati osservati impatti sulle organizzazioni in 107 Paesi nel 2022.

Vale anche la pena ricordare che quando Unit 42 rintraccia le organizzazioni le cui informazioni sono state pubblicate su un sito di fuga di notizie, in genere cerca le vittime che hanno scelto di non pagare il riscatto. Si prevede quindi che l'impatto globale effettivo delle bande di ransomware che gestiscono siti di fuga di notizie sia superiore a quello che il team può osservare, poiché presumibilmente alcune organizzazioni scelgono di pagare le richieste di riscatto per mantenere le loro informazioni fuori dal dark web.

I gruppi di ransomware che spesso utilizzano siti di fuga di notizie per fare pressione sulle vittime includono LockBit 2.0, Pysa, Avaddon, Hive, Black Matter e Grief. Ma una tendenza importante osservata con i siti di leak del dark web è il flusso e riflusso delle bande responsabili. L'attività di un particolare gruppo di hacker tende ad essere imprevedibile, con un'attività dilagante spesso seguita da una pausa. Le spiegazioni potrebbero essere diverse, tra cui la pressione delle forze dell'ordine, i problemi operativi, l'intensa concorrenza o il rebranding.

Legga il Rapporto 2023 Unit 42 su ransomware ed estorsioni per ulteriori approfondimenti, comprese le raccomandazioni attuabili mappate sul quadro MITRE ATT&CK.

Cosa fare se la sua organizzazione appare su un sito di leak del Dark Web?

Se le informazioni della sua organizzazione appaiono su un sito di fuga di notizie del dark web, ciò può provocare conseguenze legali e finanziarie, oltre a danni alla reputazione e perdite aziendali correlate. È importante agire rapidamente e adottare misure specifiche per mitigare i danni.

Passo 1: Confermare che la perdita è legittima

Raccogliere quante più informazioni possibili sulla fuga di notizie, compresa la fonte dell'hack e il tipo di informazioni che potrebbero essere state esposte. Effettui un controllo incrociato di queste informazioni con i dati interni della sua organizzazione per confermare se la fuga di notizie è legittima. Esistono anche diversi strumenti e servizi online specializzati nel monitoraggio del dark web. Verificando prima la legittimità della fuga di notizie, può risparmiarsi azioni inutili.

Passo 2: Informi il team di sicurezza informatica della sua organizzazione e l'ufficio legale.

Se verifica la legittimità della fuga di notizie dal dark web, il passo successivo è quello di informare il suo team addetto alla sicurezza informatica e l'ufficio legale (anche chiedendo consiglio a un consulente esterno). Il team di sicurezza lavorerà per indagare sulla violazione e mettere in sicurezza i sistemi e le reti della sua organizzazione per evitare un'ulteriore esposizione di dati e informazioni personali.

Contemporaneamente, l'ufficio legale valuterà le implicazioni della violazione e intraprenderà un'azione legale, se necessario. Potrebbe essere necessario collaborare con le forze dell'ordine, come l'FBI, per indagare sulla violazione e identificare gli autori. Inoltre, il team legale della sua organizzazione potrebbe dover rispettare i requisiti di conformità legale e normativa e notificare le persone interessate e gli enti normativi.

Passo 3: Rafforzare i protocolli e i sistemi di sicurezza

Quando il suo team IT inizia a comprendere la natura della violazione dei dati, è fondamentale rivedere e rafforzare i protocolli e i sistemi di sicurezza dell'organizzazione per evitare che si verifichino violazioni future. I membri del team IT devono esaminare a fondo le misure di sicurezza esistenti e identificare le aree che richiedono miglioramenti o modifiche.

Cogliete l'occasione per proteggere le informazioni sensibili implementando ulteriori misure di sicurezza, tra cui l'autenticazione a più fattori, la limitazione dei protocolli di accesso remoto e l'applicazione della crittografia dei dati e del traffico. È anche essenziale ristabilire politiche di sicurezza e linee guida chiare per i dipendenti, come i requisiti per le password e i controlli sull'accesso ai dati. Si assicuri che i dipendenti siano formati sulle nuove politiche di sicurezza e ne comprendano l'importanza.

Passo 4: Monitorare il dark web

Una volta che la minaccia informatica è stata gestita e i suoi sistemi e la sua rete sono tornati a funzionare, continui a monitorare il dark web per ulteriori fughe di notizie. Consideri il vantaggio di un accordo di fidelizzazione con una società di cybersecurity affidabile, che la aiuti a monitorare le possibili minacce.

La capacità della sua organizzazione di reagire in modo rapido ed efficiente alla notifica di una fuga di notizie dal dark web può contribuire a mitigare l'impatto di una fuga di notizie sulla sua organizzazione, proteggendo la sua reputazione e le sue informazioni sensibili.