Accesso remoto sicuro | Proteggere i dipendenti remoti dalle minacce informatiche

La pandemia ha accelerato il passaggio ad un ambiente di lavoro remoto, richiedendo alle organizzazioni IT di consentire rapidamente ai dipendenti di lavorare in sicurezza da casa. Le aziende hanno riscontrato diversi risultati positivi grazie all'abilitazione di una forza lavoro remota, che ha reso il dipendente remoto parte integrante del successo dell'azienda.

Purtroppo, le reti IT della maggior parte delle organizzazioni non sono state costruite per supportare a lungo termine un'ampia popolazione di dipendenti remoti. I professionisti dell'IT devono rivedere le loro strategie di rete e di sicurezza per assicurarsi di poter espandere le capacità di accesso remoto sicuro a una popolazione di dipendenti remoti sostanzialmente più ampia. Inoltre, il personale IT ha bisogno di visibilità, gestione e applicazione coerenti per proteggere la crescente forza lavoro remota dalle minacce informatiche, assicurando al contempo un'esperienza utente ottimizzata, e deve farlo oltre a supportare i dipendenti all'interno del perimetro aziendale (ossia, all'interno della sede centrale o delle filiali).

Questo articolo offre una panoramica completa sull'accesso remoto sicuro, sulle tecnologie che lo consentono e sui vantaggi che le organizzazioni ottengono quando distribuiscono una strategia di accesso remoto sicuro di successo.

Che cos'è l'accesso remoto sicuro?

L'accesso remoto sicuro è l'insieme di regole, processi, software e hardware che forniscono un accesso sicuro ai dati e la loro disponibilità, comprese le LAN o le applicazioni e i servizi ospitati nel cloud per i dipendenti, i fornitori e altri partner fidati che non si trovano fisicamente nella sede centrale o nelle filiali di un'organizzazione. L'accesso remoto sicuro consente a queste persone di utilizzare le stesse risorse dei dipendenti che si trovano fisicamente all'interno del perimetro aziendale dell'organizzazione.

Perché l'accesso remoto sicuro è importante?

L'accesso remoto sicuro è importante per tre motivi: salvaguardare e proteggere la proprietà intellettuale; aumentare la produttività dei dipendenti e migliorare il vantaggio competitivo dell'organizzazione. Le organizzazioni possono raggiungere con fiducia i loro obiettivi attuali e innovare per raggiungerne di nuovi quando i dipendenti possono lavorare in modo sicuro da ogni luogo.

La Forza lavoro remota sicura.

Una forza lavoro remota sicura comprende i dipendenti, i fornitori e altri partner fidati che non si trovano fisicamente nella sede centrale o nelle filiali di un'organizzazione. La forza lavoro remota sicura richiede un accesso remoto sicuro alla rete IT di un'organizzazione per mantenere la produttività quando non è fisicamente presente in una sede aziendale.

Tecnologie per l'accesso remoto sicuro

Esistono diverse tecnologie hardware e software che lavorano insieme per fornire un accesso remoto sicuro alla forza lavoro remota di un'organizzazione. Le tecnologie scelte da un'organizzazione dipendono dalle sue dimensioni, dalla sua cultura e dal numero di dipendenti in loco che mantiene rispetto alle dimensioni della sua forza lavoro remota. Qui passiamo in rassegna le tecnologie di accesso remoto sicuro comunemente utilizzate.

Servizio di accesso sicuro Edge (SASE)

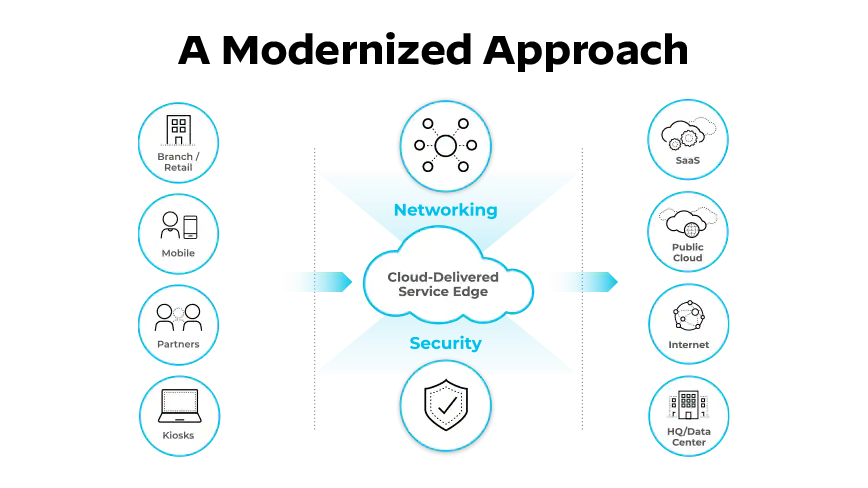

SASE è la convergenza di servizi di wide area networking (WAN) e di sicurezza di rete, come CASB, SWG, FWaaS e Zero Trust Network Access (ZTNA), in un unico modello di servizio erogato in cloud.

![]()

Il modello SASE offre alla forza lavoro remota un accesso remoto sicuro alle applicazioni, ai dati e agli strumenti aziendali.

Il modello SASE per l'accesso remoto sicuro fa migrare le aziende da un approccio alla sicurezza di rete basato sul perimetro e sull'hardware ad un approccio che fornisce un accesso remoto sicuro alle applicazioni, ai dati e agli strumenti aziendali per una forza lavoro dispersa che lavora da qualsiasi luogo - casa, filiale o sede centrale.

Rete privata virtuale (VPN)

La rete privata virtuale, o VPN, fornisce un accesso remoto sicuro tramite un tunnel crittografato per collegare il computer o il dispositivo di un utente alla rete IT di un'organizzazione. Una VPN rende più sicura la connessione a Internet e offre privacy e anonimato online.

Organizzazioni, governi e aziende di tutte le dimensioni utilizzano le VPN per un accesso remoto sicuro alle risorse dei data center o alle reti locali aziendali (LAN). Anche le VPN personali sono diventate molto popolari, in quanto mantengono privata la posizione degli utenti, crittografano in modo sicuro i dati e consentono di navigare sul web in modo anonimo.

Le VPN possono essere distribuite con un software client su un endpoint o attraverso un browser web clientless. In quest'ultimo caso, l'utente naviga tipicamente su un portale HTTP/HTTPS che stabilisce una connessione crittografata SSL/TLS a un server o a un'applicazione attraverso il fornitore di servizi VPN.

Proxy Web

I proxy web sono un metodo di connessione molto diffuso e sono spesso utilizzati insieme ai gateway Web sicuri (SWG). I server proxy terminano la connessione tra l'utente e la rete, quindi inviano una richiesta alla destinazione finale per conto dell'utente. I proxy web possono fornire un ulteriore livello di privacy per l'applicazione o per l'utente che si connette. Analogamente alle VPN tradizionali, il traffico dei web proxy non viene in genere ispezionato alla ricerca di minacce, aggiungendo ulteriori rischi per l'applicazione e l'utente. I proxy web funzionano solo per le richieste web e non forniscono la crittografia di tutto il traffico del dispositivo.

Accesso alla rete a fiducia zero (ZTNA)

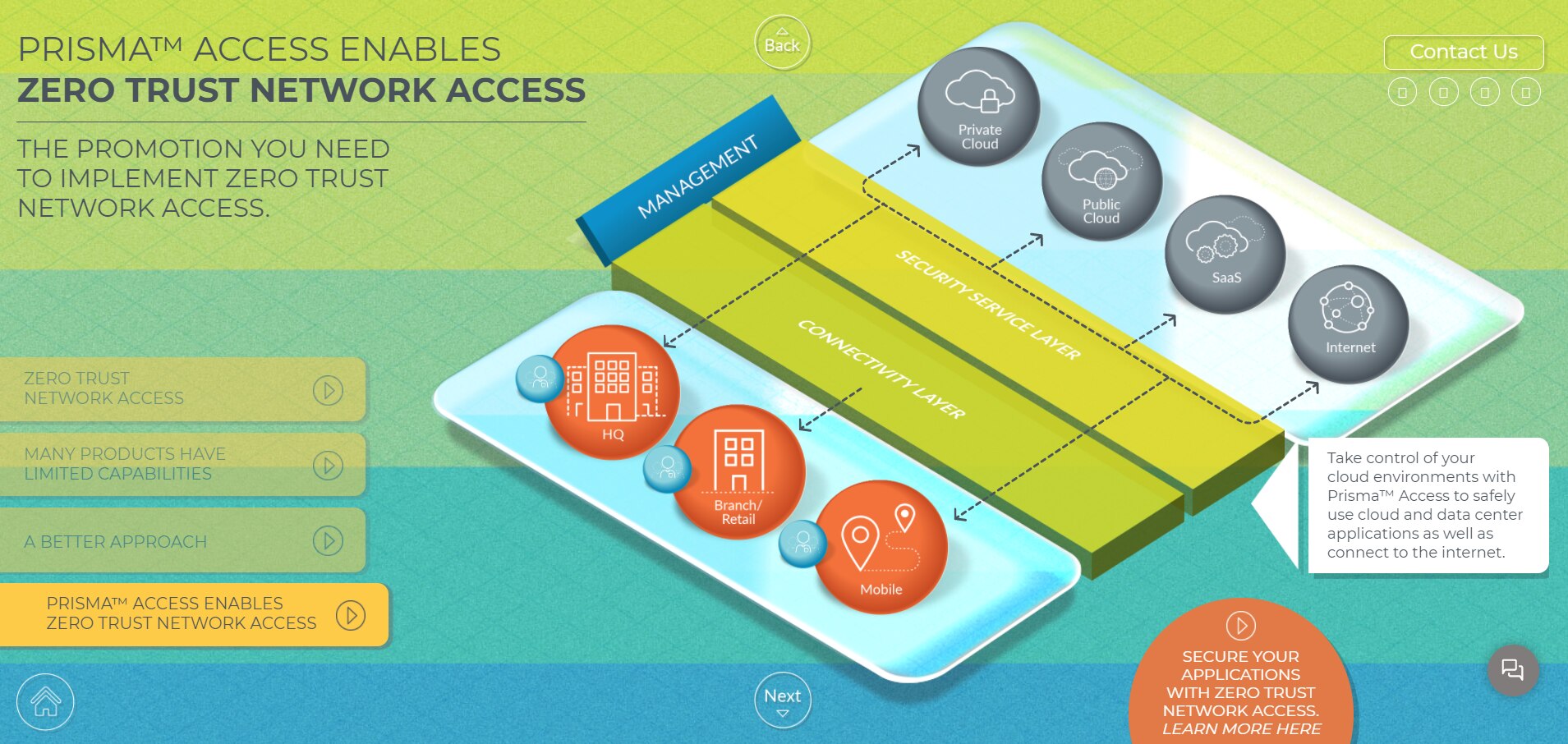

Le tecnologie ZTNA (Zero Trust Network Access) forniscono un accesso remoto sicuro alle applicazioni e ai servizi in base a criteri di controllo dell'accesso definiti. Per impostazione predefinita, l'accesso remoto sicuro tramite ZTNA nega a tutti gli utenti l'accesso alla rete. Invece, gli amministratori di rete impostano le autorizzazioni degli utenti in modo che possano accedere solo alle applicazioni e ai servizi che sono stati identificati come necessari all'utente per svolgere il proprio lavoro. Una volta che l'utente è stato autenticato al servizio ZTNA, il servizio ZTNA fornisce all'utente l'accesso a livello di applicazione e di servizio attraverso un tunnel sicuro e crittografato. Questo tunnel crittografato offre un accesso remoto sicuro, schermando gli indirizzi IP che altrimenti sarebbero accessibili pubblicamente.

Accesso alla rete a fiducia zero (ZTNA) con Prisma AccessAccesso remoto al desktop

L'accesso remoto al desktop è un metodo vecchio e ancora popolare per accedere alle risorse, in genere su una LAN aziendale. In questo caso, un utente si collegherà a un'istanza informatica fisica o virtuale situata sulla LAN. Esempi popolari sono il Protocollo Desktop Remoto (RDP) e l'Elaborazione Rete Virtuale (VNC).

Anche se l'accesso remoto al desktop può avere dei vantaggi in termini di convenienza, questo metodo non è tipicamente raccomandato, in quanto introduce rischi significativi per la sicurezza di rete. Con molti dati delle organizzazioni distribuiti in applicazioni SaaS di terze parti, l'accesso diretto a queste applicazioni è un'altra alternativa. I team addetti alla sicurezza possono implementare firewall per applicazioni web (WAF), prevenzione della perdita di dati (DLP)o soluzioni cloud access security broker (CASB) per proteggere i dati nelle applicazioni.

Gateway Web sicuro (SWG)

Un secure web gateway (SWG) protegge gli utenti dalle minacce basate sul web e include l'applicazione e il rispetto delle politiche aziendali di utilizzo accettabile. Un SWG fornisce un accesso remoto sicuro, collegando gli utenti a un SWG anziché direttamente a un sito web. L'SWG collega quindi l'utente al sito web desiderato ed esegue funzioni come il filtraggio degli URL, l'ispezione dei contenuti dannosi, il controllo dell'accesso al web e altre misure di sicurezza.

Le soluzioni RBI (Remote Browser Isolation) completano le funzionalità di SWG per fornire ulteriori mezzi di protezione del traffico web degli utenti. Le soluzioni RBI isolano il contenuto dell'esplorazione Web, in modo che l'utente possa vedere il contenuto che ha richiesto, ma il contenuto stesso non viene inviato al dispositivo endpoint. Questo approccio consente l'esperienza utente prevista, ma il contenuto stesso vive su un server isolato, dove non può minacciare la sicurezza di rete.

Controllo dell'accesso alla rete (NAC)

Il controllo dell'accesso alla rete (NAC) è una combinazione di tecnologie e politiche IT che gestiscono e monitorano l'accesso alla rete per tutti i dispositivi che tentano di accedere a una rete aziendale all'interno del perimetro aziendale. Un NAC consente solo ai dispositivi mobili autenticati e conformi alle politiche di sicurezza predefinite di recuperare le risorse proprietarie disponibili nella rete aziendale quando l'utente è in ufficio.

Una strategia NAC può aiutare i professionisti dell'IT a visualizzare e gestire l'accesso alla rete di un dispositivo, senza dover rilasciare il dispositivo direttamente all'utente che lo connette alla rete. Nel complesso, tuttavia, il NAC è un approccio all'accesso remoto sicuro meno efficace di altre tecnologie e strategie.

Single Sign-On (SSO)

Le tecnologie Single Sign-On (SSO) consentono all'utente di accedere a più applicazioni della rete con un unico nome utente e password. Gli utenti apprezzano questo approccio alla sicurezza, in quanto devono ricordare solo un nome utente e una password per accedere a più applicazioni e sistemi. Tuttavia, i vantaggi di facilità d'uso insiti nell'SSO rendono anche più facile la penetrazione nella rete di un'organizzazione da parte di attori malintenzionati. A causa delle potenziali vulnerabilità di sicurezza poste dall'SSO, queste tecnologie dovrebbero essere utilizzate insieme ad altre strategie e tecnologie di sicurezza per fornire un accesso remoto sicuro.

Gestione degli accessi privilegiati (PAM)

La gestione degli accessi privilegiati (PAM) è una combinazione di tecnologie e processi che forniscono agli utenti l'accesso a varie applicazioni, sistemi o processi in base al livello di accesso assegnato, o “privilegi”, e sono considerati parte della strategia di Identity and Access Management (IAM) di un'organizzazione. L'approccio PAM alla cybersecurity identifica diversi ruoli all'interno di un'organizzazione e poi assegna a questi ruoli l'accesso solo agli strumenti e alle applicazioni di cui hanno bisogno per svolgere il loro lavoro. Per esempio, a un tipico dipendente di un ufficio può essere assegnato l'accesso alle applicazioni di base dell'ufficio e ai drive dei documenti, ma non ha accesso - o "privilegi" - per modificare le informazioni all'interno della directory dei dipendenti dell'organizzazione. Questo approccio è utile per i dipendenti che accedono alla rete organizzativa all'interno del perimetro aziendale o tramite un accesso remoto sicuro.

I vantaggi dell'accesso remoto sicuro

Con una strategia completa di accesso remoto sicuro, i professionisti della cybersecurity possono fare tre cose in modo semplice ed efficiente: fornire un accesso sicuro da qualsiasi dispositivo remoto, proteggere l'esplorazione Web e sviluppare la consapevolezza della sicurezza nella sua organizzazione. L'accesso remoto sicuro consente ai dipendenti di lavorare in modo sicuro da ogni luogo, aiutando le loro organizzazioni a raggiungere con sicurezza gli obiettivi attuali e ad innovare per raggiungerne di nuovi.

Accesso sicuro da qualsiasi dispositivo

Con una strategia e tecnologie di accesso remoto sicure e complete, i professionisti della cybersecurity possono monitorare e gestire le connessioni di rete ai loro dati, da qualsiasi luogo e su qualsiasi dispositivo. Indipendentemente dal fatto che le connessioni alla rete avvengano da dispositivi mobili personali, da computer portatili dei fornitori o dal crescente numero di oggetti abilitati a Internet che compongono l'Internet delle cose (IoT), il team di sicurezza informatica di un'organizzazione può vedere tutto e garantire che tutti i dispositivi si impegnino con le applicazioni e i dati aziendali in modo sicuro e protetto.

Esplorazione Web sicura

La maggior parte dei browser web, come Google Chrome, offre un certo livello di sicurezza per un'esplorazione Web sicura. Tuttavia, una strategia di accesso remoto sicuro di successo offre alle organizzazioni un maggiore controllo sull'esplorazione Web, eliminando la dipendenza dai fornitori di browser Web per un'esperienza di navigazione sicura. Con l'impiego di più tecnologie di accesso remoto sicuro, i professionisti della cybersecurity possono mantenere un'esperienza di esplorazione Web sicura, che riduce al minimo l'esposizione della rete a potenziali minacce alla sicurezza o ad attori di minacce.

Sviluppo della consapevolezza della sicurezza

La consapevolezza della sicurezza da parte dei dipendenti rimane la sfida più grande per un'organizzazione. Una strategia di accesso remoto sicuro offre alle organizzazioni le tecnologie per automatizzare e semplificare molte operazioni quotidiane di gestione della sicurezza di rete. Questo supporto consente ai professionisti della cybersecurity di concentrare la loro attenzione sia sull'educazione degli utenti in merito alle più recenti minacce alla sicurezza, sia sul monitoraggio delle vulnerabilità nuove o in evoluzione che potrebbero minacciare gli utenti, i dati e le operazioni dell'organizzazione.

Soluzioni per l'accesso remoto sicuro

Le organizzazioni hanno molte soluzioni di accesso remoto sicuro da prendere in considerazione. I professionisti della sicurezza di rete e della cybersecurity devono tenere conto delle dimensioni, della cultura e del numero di dipendenti all'interno del perimetro aziendale rispetto alla popolazione dei lavoratori remoti, quando sviluppano e distribuiscono una soluzione efficace di accesso remoto sicuro.

Scopri come puoi fornire un accesso remoto sicuro e garantire che i tuoi dipendenti possano lavorare in modo sicuro da ogni luogo, ora e in futuro.