Ricerca

2022: tendenze degli attacchi con risposta agli incidenti, tipi di incidenti più diffusi, modalità di accesso iniziale degli aggressori, vulnerabilità che sfruttano e settori che prendono di mira

01

RANSOMWARE

Gli aggressori chiedono e ottengono il pagamento di riscatti più ingenti

Nel mese di giugno, il pagamento del riscatto medio nei casi gestiti dagli addetti alla risposta agli incidenti di Unit 42 nel 2022 ammontava a 925.162 dollari, con un aumento del 71% rispetto al 2021.

30 milioniUSD

Richiesta di riscatto più ingente

8,5 milioniUSD

Pagamento più ingente

Case Study:

BlackCat Ransomware

Guarda ora

Gli autori di attacchi utilizzano tecniche di multiestorsione per massimizzare i profitti

In genere, gli attori di ransomware crittografano i file dell'organizzazione, ma sempre più spesso indicano anche i nomi delle vittime, in modo da esercitare maggiore pressione per ottenere il pagamento. Molti gruppi di ransomware gestiscono siti leak nel dark web a scopo di doppia estorsione.

Gli attori di minacce ricorrono sempre più spesso all'estorsione, sia da sola sia in combinazione con altre tecniche.

Il 4%

dei casi di Unit 42 prevedeva l'estorsione senza crittografia e ci aspettiamo che questa percentuali aumenti.

Il RaaS sta contribuendo all'aumento degli attori di minacce poco qualificati

Il Ransomware-as-a_service (RaaS) è un business per criminali gestito da criminali. In genere, questi stabiliscono le condizioni del ransomware, spesso chiedendo pagamenti mensili o una percentuale del riscatto pagato. RaaS rende decisamente più semplice sferrare un attacco, poiché riduce le barriere che ostacolano l'accesso e accelera la crescita del ransomware.

02

INCIDENTI NEL CLOUD

Le configurazioni errate sono la principale causa delle

violazioni nel cloud

Quasi il 65% degli incidenti di sicurezza nel cloud è causato da configurazioni errate e la colpa è essenzialmente della configurazione IAM.

Abbiamo analizzato più di 680.000 identità in 18.000 account cloud di oltre 200 organizzazioni e abbiamo scoperto che in quasi tutte mancavano i controlli della policy IAM necessari per garantire la sicurezza.

03

BEC

La violazione dell'e-mail aziendale non è una solo una seccatura

Secondo l'FBI (Federal Bureau of Investigation), le BEC sono una "truffa da 43 miliardi di dollari". Questa definizione nasce dagli incidenti segnalati all'Internet Crime Complaint Center dal 2016 al 2021.

La telemetria di Unit 42 sulle campagne di attacco BEC ha condotto all'arresto di attori BEC nell'ambito delle operazioni Falcon II e Delilah.

INFORMAZIONI DETTAGLIATE SU

Modalità di accesso degli aggressori

I tre principali vettori di accesso degli avversari sono stati il phishing, le vulnerabilità del software note e gli attacchi di brute force basati sulle credenziali, soprattutto sul protocollo RDP (Remote Desktop Protocol).

Il 77%

delle principali cause sospette di intrusione erano legato al phishing, all'exploit di vulnerabilità e agli attacchi brute force.

04

VETTORI

Per ottenere l'accesso iniziale, gli aggressori hanno utilizzato il phishing nel 40% dei casi

Gli autori di attacchi cercano sempre modi semplici per introdursi negli ambienti e il phishing è un metodo a basso costo che offre ottimi risultati. Nel nostro report abbiamo inserito "10 raccomandazioni per prevenire gli attacchi di phishing".

05

LOG4SHELL

Log4Shell: una vulnerabilità critica con un impatto continuo

Il 9 dicembre 2021 è stato identificato l'exploit in the wild di una vulnerabilità dell'esecuzione del codice remoto (RCE) zero-day in Apache Log4j 2. Nel Common Vulnerability Scoring System (CVSS), Log4Shell ha ottenuto un punteggio pari a 10, il più alto possibile.

Prima del 2 febbraio abbiamo osservato quasi 126 milioni di attacchi che attivavano la firma Threat Prevention, il cui scopo era proteggere dai tentativi di sfruttare la vulnerabilità Log4j. A Log4j è imputabile quasi il 14% dei casi dello scorso anno in cui gli aggressori sono riusciti ad accedere sfruttando le vulnerabilità, nonostante sia stato pubblico solo per i pochi mesi del periodo di tempo che abbiamo studiato.

Più di recente, il 23 giugno, CISA ha emesso un avviso per segnalare che i malintenzionati continuavano a sfruttare Log4Shell nei sistemi VMware Horizon.

06

zoho

Vulnerabilità Zoho utilizzate da campagne sofisticate e difficili da rilevare

Il 16 settembre 2021 l'ente statunitense CISA ha emesso un avviso sulla sicurezza per segnalare che attori di minacce persistenti avanzate (APT) stavano attivamente sfruttando vulnerabilità appena identificate nella soluzione di gestione autonoma delle password e Single Sign-On Zoho ManageEngine ADSelfService Plus. Unit 42 ha successivamente individuato una sofisticata campagna attiva, persistente e difficile da rilevare che utilizzava le vulnerabilità e che è stata tracciata come TiltedTemple.

La campagna TiltedTemple ha attaccato più di 13 obiettivi in vari settori, tra cui tecnologia, difesa, sanità, energia, finanza e istruzione, apparentemente allo scopo di raccogliere ed estrarre documenti sensibili da organizzazioni compromesse. Nei nostri casi di risposta agli incidenti, Zoho ManageEngine ADSelfService Plus era responsabile del 4% circa degli exploit di vulnerabilità sfruttati dagli attori di minacce per ottenere l'accesso iniziale.

Tuttavia, la natura di alcuni degli attacchi osservati sottolineava che nella valutazione dei rischi legati a una vulnerabilità non si deve tenere in considerazione solo il volume.

07

PROXYSHELL

Le vulnerabilità ProxyShell sono le più sfruttate dagli aggressori nei casi di Unit 42 più recenti

ProxyShell è una catena di attacco che funziona sfruttando tre vulnerabilità presenti in Microsoft Exchange: CVE-2021-34473, CVE-2021-34523 e CVE-2021-31207. La catena di attacco consente agli aggressori di portare a termine un'esecuzione del codice remoto. Questo permette loro di eseguire codice dannoso su sistemi compromessi senza dovervi accedere fisicamente.

Il 21 agosto 2021 l'ente statunitense CISA ha emesso un avviso urgente sulla sicurezza contro ProxyShell. Gli aggressori hanno iniziato a sfruttare attivamente ProxyShell non appena è stata individuata. In più della metà dei casi gestiti da Unit 42 gli autori di attacchi che hanno ottenuto l'accesso iniziale sfruttando una vulnerabilità hanno utilizzato ProxyShell.

INFORMAZIONI DETTAGLIATE SU

Settori

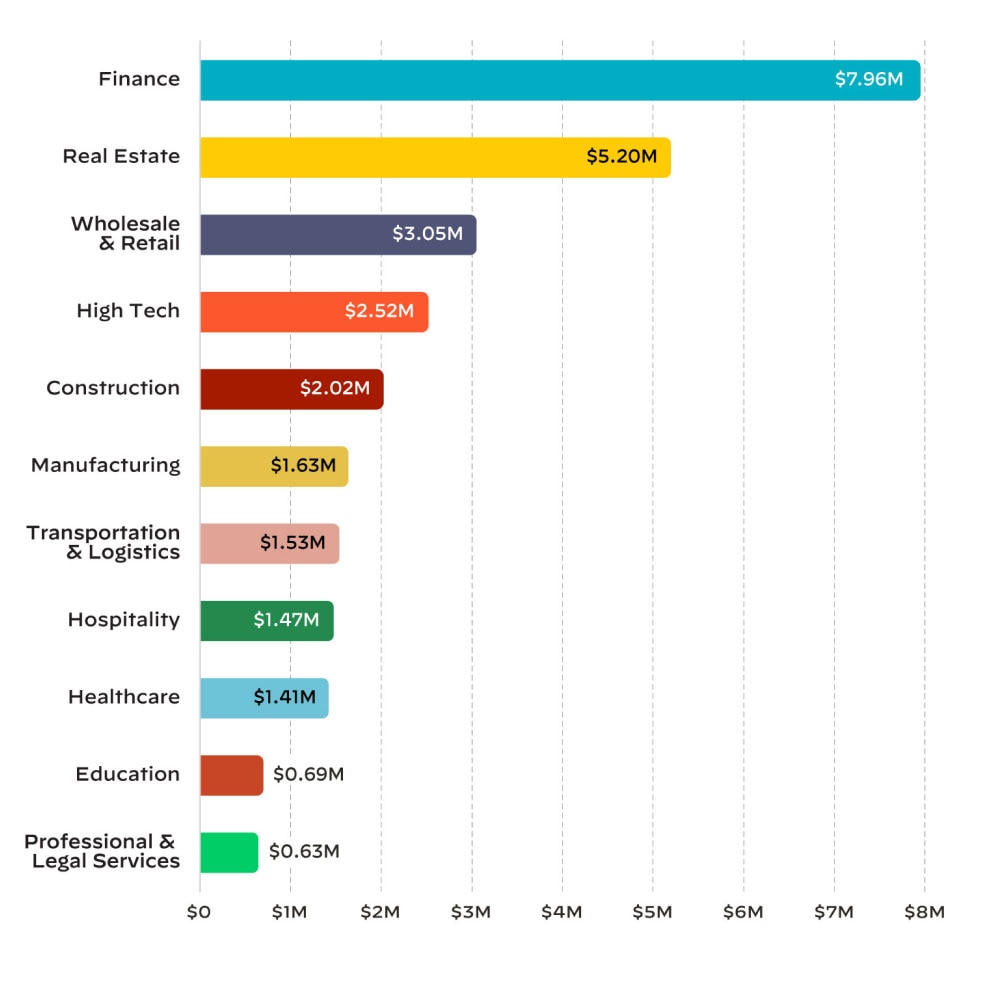

Secondo i dati dei nostri casi, i settori più colpiti sono stati finanza, servizi legali e professionali, manifattura, sanità, high tech, vendita all'ingrosso e al dettaglio.

Questi settori rappresentavano il 63% dei nostri casi.

Le organizzazioni che operano in questi settori memorizzano, trasmettono ed elaborano ingenti volumi di informazioni sensibili monetizzabili che possono attirare l'attenzione degli attori di minacce.

Gli aggressori sono spesso opportunisti. In alcuni casi, gli attacchi possono concentrarsi su un determinato settore perché, ad esempio, molte delle organizzazioni che ne fanno parte utilizzano un software con vulnerabilità note.

08

Settori più colpiti nel 2022

Finanza

La richiesta di riscatto media che abbiamo osservato nell'ultimo anno nel settore finanziario ammonta a quasi 8 milioni di dollari. Tuttavia, il pagamento medio è stato di soli 154.000 dollari, ovvero il 2% circa del riscatto richiesto nei casi in cui le organizzazioni hanno deciso di pagare.

Sanità

La richiesta di riscatto media che abbiamo osservato nell'ultimo anno nel settore sanitario ammonta a più di 1,4 milioni di dollari. Il pagamento medio è stato di 1,2 milioni di dollari, ovvero il 90% circa del riscatto richiesto nei casi in cui le organizzazioni hanno deciso di pagare.

09

Le 6 best practice più consigliate

Il panorama delle minacce informatiche può spaventare. Ogni giorno porta notizie di attacchi informatici nuovi e sempre più sofisticati. Alle organizzazioni che non sanno da dove iniziare, i nostri consulenti di sicurezza possono fornire alcuni suggerimenti utili. Eccone sei:

1

Organizza corsi di formazione periodici per dipendenti e terzisti incentrati su prevenzione del phishing e best practice per la sicurezza.

2

Disabilita qualsiasi accesso RDP esterno diretto utilizzando sempre una VPN con MFA di livello enterprise.

3

Applica il più velocemente possibile patch ai sistemi con accesso a Internet per prevenire l'exploit delle vulnerabilità.

4

Implementa l'autenticazione a più fattori come policy di sicurezza per tutti gli utenti.

5

Richiedi che tutte le verifiche di pagamento vengano effettuate al di fuori dell'e-mail, ricorrendo a un processo di verifica in più passaggi.

6

Prendi in considerazione l'idea di implementare un servizio di rilevamento delle violazioni di credenziali e/o una soluzione di gestione della superficie di attacco per monitorare i sistemi vulnerabili e le potenziali violazioni.

Approfondisci con gli esperti di Unit 42

Previeni gli attacchi

Ransomware e violazione dell'e-mail aziendale (BEC) rappresentano la maggior parte dei casi a cui Unit 42™ ha risposto nell'ultimo anno. Scopri le informazioni dettagliate fornite dagli esperti su come prepararti e rispondere all'evoluzione del panorama delle minacce.

Perfeziona le tue argomentazioni

I nostri clienti chiedono assistenza per individuare e presentare rischi e minacce ai propri responsabili, in particolare al consiglio di amministrazione. Partecipa insieme ai nostri dirigenti a una conversazione su come utilizzare il report sulla risposta agli incidenti per sostenere le tue argomentazioni.

Scarica il report

Scopri quali sono i principali metodi di attacco informatico e come difenderti da essi.

Approfondisci con gli esperti di Unit 42

Previeni gli attacchi

Perfeziona le tue argomentazioni