Approvato dalla community

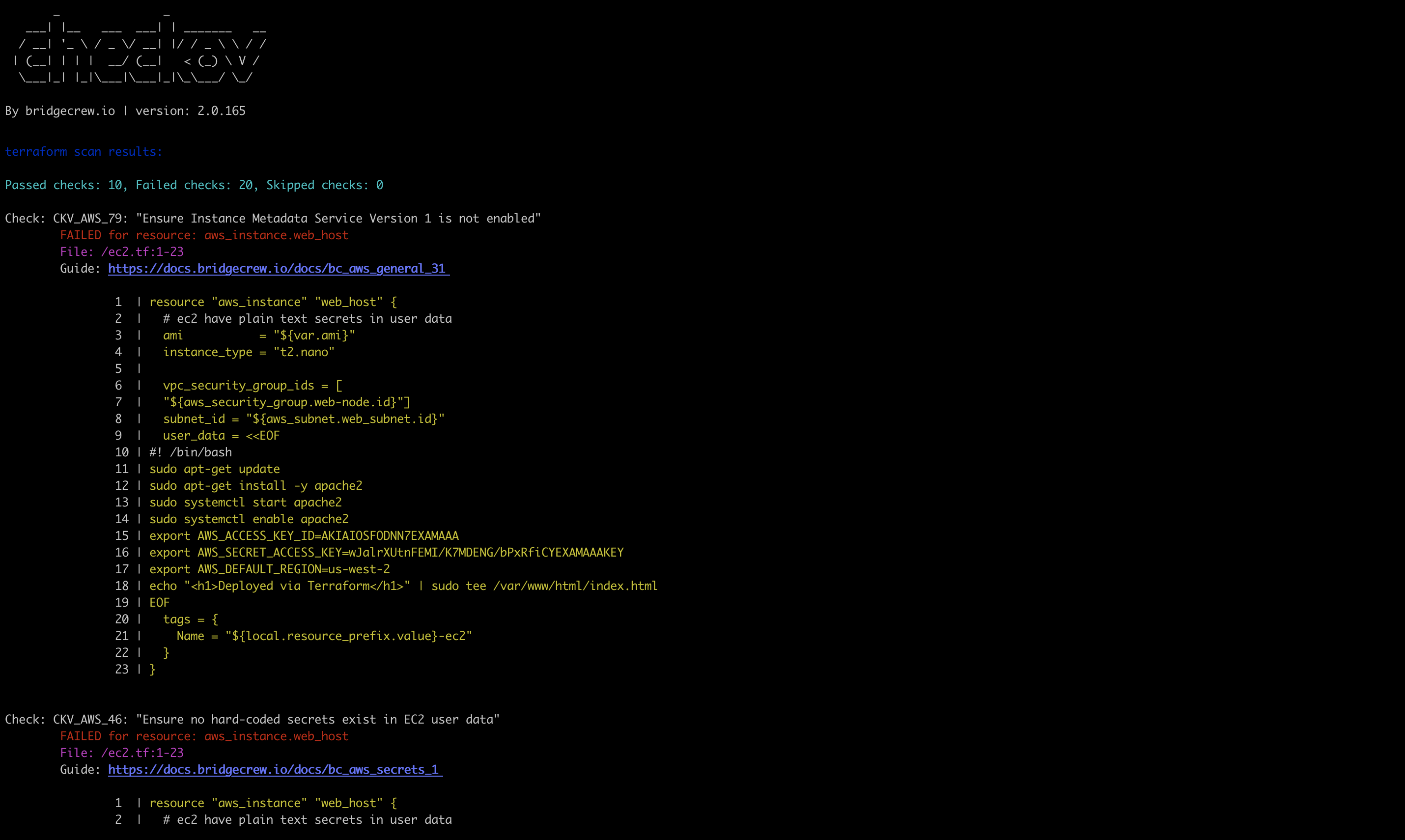

La sicurezza IaC di Prisma Cloud è integrata nel progetto open source Checkov. Checkov è uno strumento di policy as code con milioni di download che controlla gli errori di configurazione nei modelli IaC, tra cui Terraform, CloudFormation, Kubernetes, Helm, ARM e framework serverless. Gli utenti possono applicare le tantissime policy preconfigurate e aggiungere regole personalizzate. Prisma Cloud arricchisce Checkov con un'esperienza utente semplificata e funzionalità di livello enterprise.

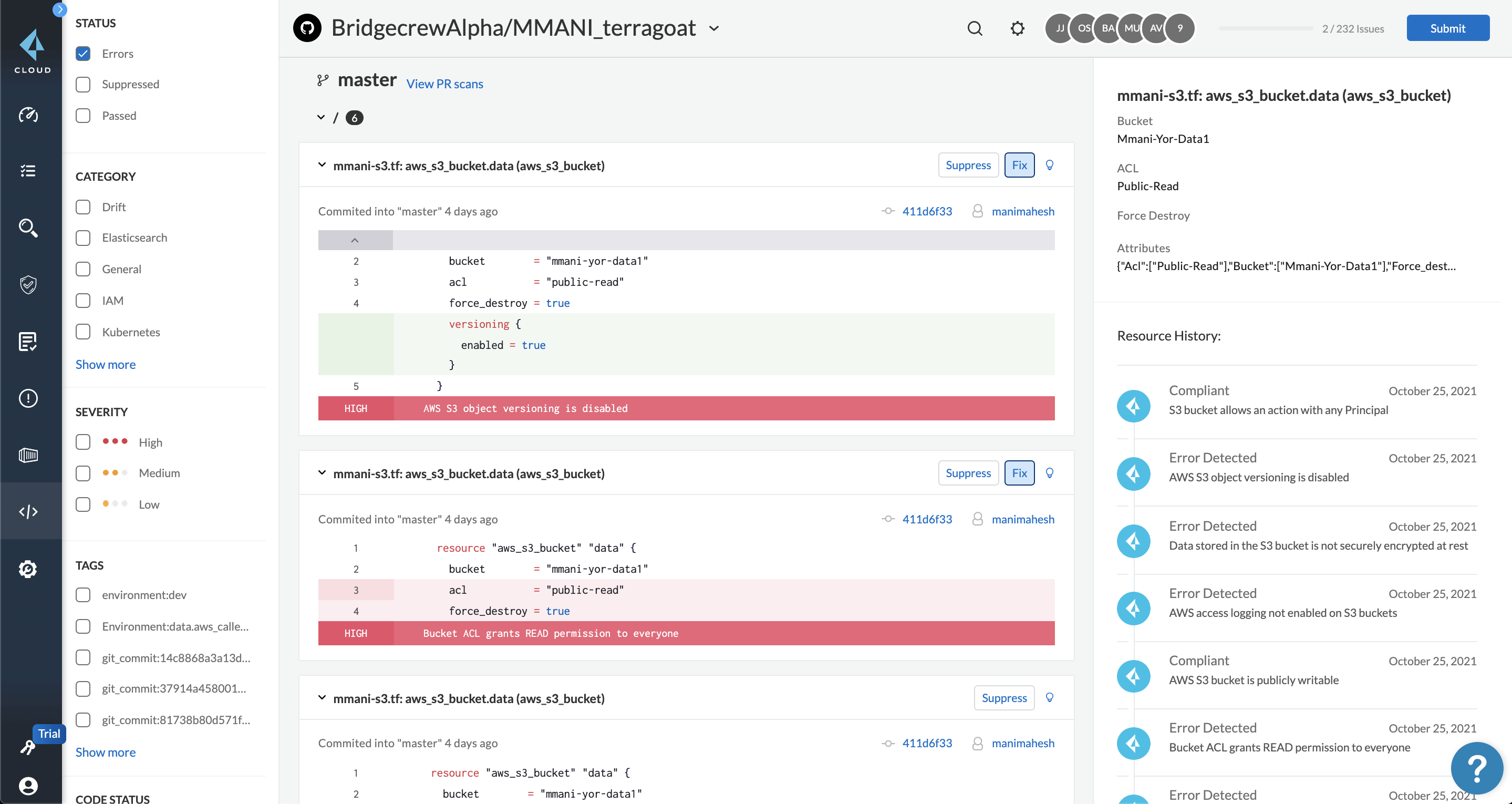

Rileva gli errori di configurazione delle policy

Checkov confronta i modelli IaC con centinaia di policy preconfigurate in base a vari benchmark (CIS, HIPAA, PCI) e controlli ideati dalla community.

Sfrutta policy con riconoscimento del contesto

Le policy di Checkov comprendono controlli basati su grafici che consentono più livelli di relazioni tra le risorse per le policy complesse, come livelli di gravità più alti per le risorse connesse a Internet.

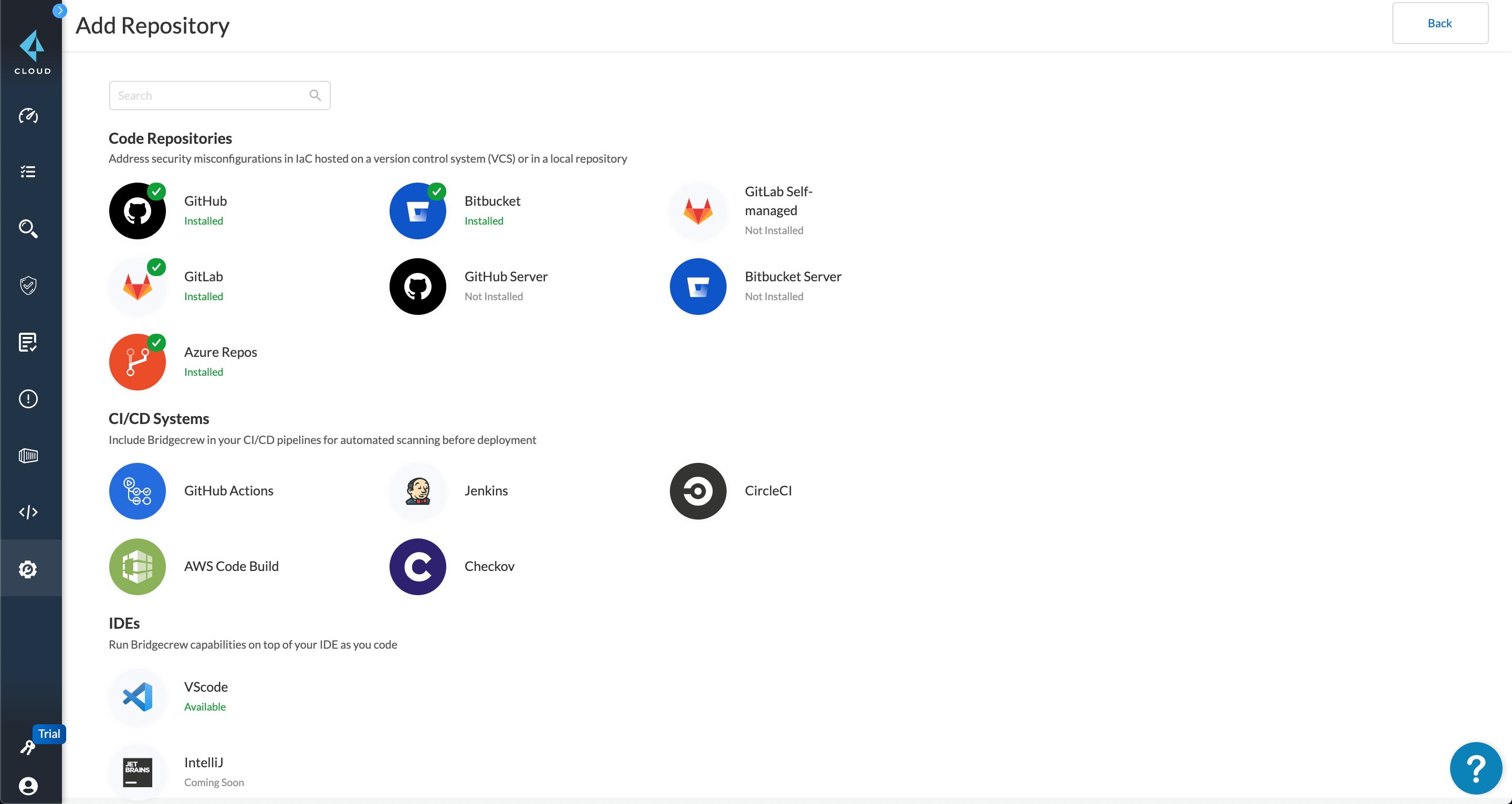

Estendi le funzionalità e le integrazioni

Checkov è progettato per l'estensibilità: si possono aggiungere policy e tag personalizzati e inserire le CLI in fase di integrazione continua e altri strumenti DevOps.

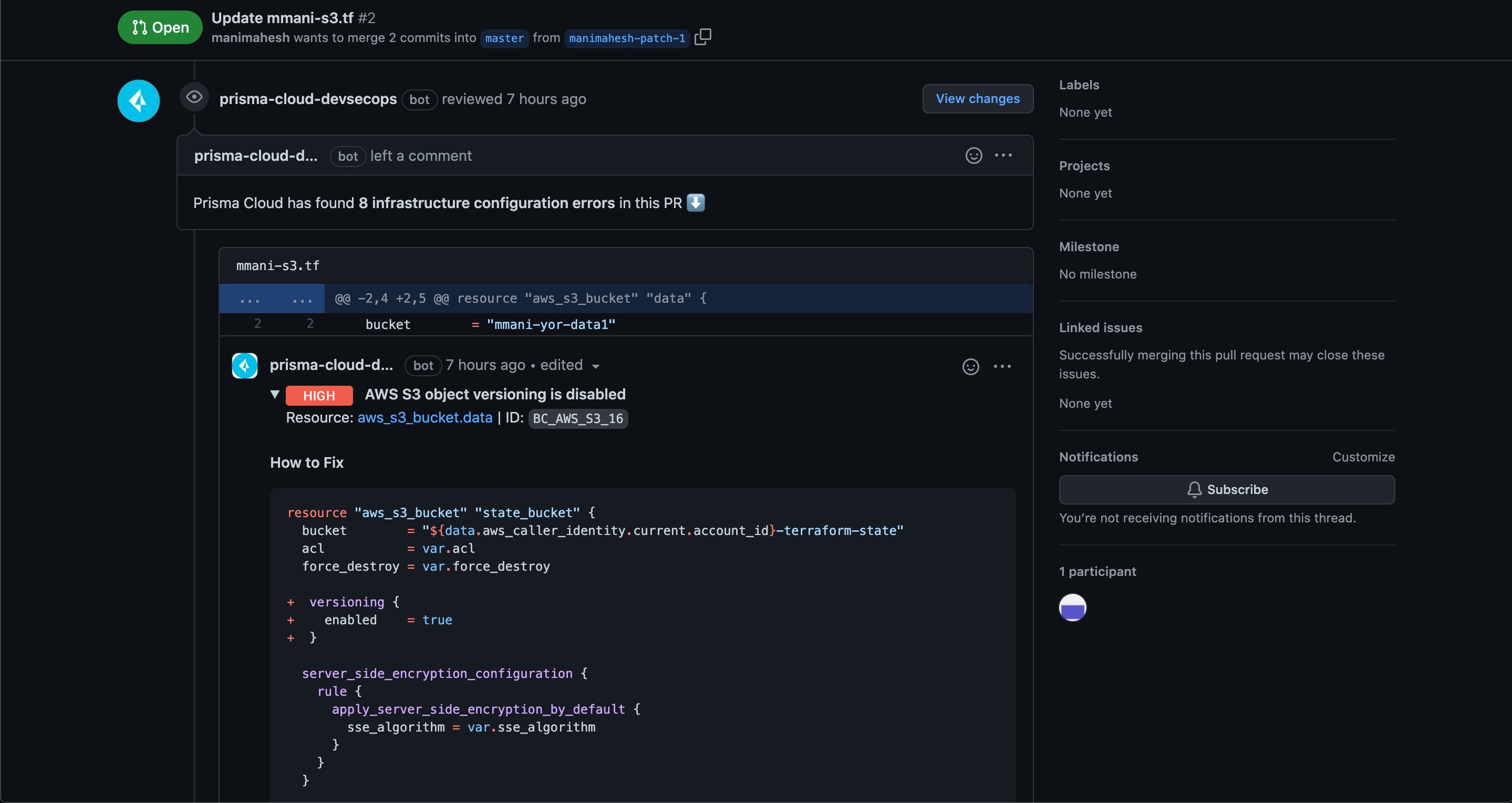

Integra Prisma Cloud per ampliare le funzionalità

Prisma Cloud estende le funzionalità open source di Checkov con cronologia delle analisi, integrazioni aggiuntive, correzioni automatiche, Smart Fixes e altro ancora.