Cos'è il principio del privilegio minimo?

Il principio del privilegio minimo (PoLP) è un concetto di sicurezza informatica che afferma che un utente o entità dovrebbe avere accesso solo a dati, risorse e applicazioni specifici, necessari per completare il compito richiesto. Le organizzazioni che seguono il principio del privilegio minimo possono migliorare il proprio livello di sicurezza riducendo in modo significativo la superficie di attacco e il rischio di diffusione di malware.

Il principio del privilegio minimo è anche un pilastro fondamentale di Zero Trust Network Access (ZTNA) 2.0. In un framework ZTNA 2.0, il principio del privilegio minimo offre la possibilità di identificare con precisione le applicazioni e le loro funzioni specifiche in tutte le porte e i protocolli, incluse le porte dinamiche, indipendentemente dall’indirizzo IP o dal fully qualified domain name (nome di dominio completo, FQDN) utilizzato. Grazie al principio del privilegio minimo all’interno di ZTNA 2.0, per gli amministratori non sarà più necessario pensare ai costrutti di rete e sarà possibile avere un controllo degli accessi altamente dettagliato per implementare l'accesso con privilegi minimi completo.

Come funziona il principio del privilegio minimo (PoLP)?

Il principio del privilegio minimo limita l'accesso a dati, risorse, applicazioni e funzioni delle applicazioni al minimo richiesto da un utente o un’entità per eseguire un compito o flusso di lavoro specifico. Se le organizzazioni non incorporano questo principio, creano utenti o entità con privilegi eccessivi, aumentando il rischio di violazioni e uso improprio di dati e sistemi critici.

All’interno di ZTNA 2.0, il principio del privilegio minimo significa che il sistema di tecnologia delle informazioni può identificare in modo dinamico utenti, dispositivi, applicazioni e funzioni delle applicazioni a cui accede un utente o un'entità, indipendentemente dall’indirizzo IP, dal protocollo o dalla porta utilizzati da un'applicazione. Questo include applicazioni di comunicazione e collaborazione moderne che usano le porte dinamiche.

Grazie al principio del privilegio minimo eseguito all’interno di ZTNA 2.0, per gli amministratori non sarà più necessario pensare all'architettura di rete o a costrutti di rete di basso livello come FQDN, porte o protocolli, e sarà possibile avere un controllo degli accessi altamente dettagliato per un accesso con privilegi minimi completo.

Descrizione del video: Kumar Ramachandran, vicepresidente senior di Prisma SASE, spiega il principio del privilegio minimo all’interno di ZTNA 2.0.

Perché il principio del privilegio minimo è importante?

Il principio del privilegio minimo è un costrutto di sicurezza informatica importante per le organizzazioni che operano nell’ambiente di lavoro ibrido di oggi perché le aiuta a proteggersi da attacchi informatici e perdite finanziarie, di dati e di reputazione provocate da ransomware, malware e altre minacce dannose che colpiscono le loro operazioni.

Questo principio raggiunge un compromesso tra fruibilità e sicurezza per proteggere dati e sistemi critici minimizzando la superficie di attacco, limitando gli attacchi informatici, migliorando le prestazioni operative e riducendo l’impatto dell'errore umano.

Quali sono i vantaggi del principio del privilegio minimo?

Il principio del privilegio minimo:

- Riduce al minimo la superficie di attacco, minimizzando le vie che un autore dannoso può utilizzare per accedere a dati sensibili o sferrare un attacco e proteggendo i privilegi degli utenti principali e degli amministratori.

- Limita la propagazione dei malware, non consentendo agli utenti di installare applicazioni non autorizzate. Inoltre, questo principio impedisce lo spostamento laterale nella rete, che permette di lanciare attacchi contro altri dispositivi connessi, circoscrivendo i malware al punto di accesso.

- Migliora le prestazioni operative, riducendo il periodo di inattività del sistema che potrebbe verificarsi in seguito a una violazione, alla diffusione di un malware o a problemi di incompatibilità tra le applicazioni.

- Protegge dagli errori umani che possono verificarsi per sbaglio, malizia o negligenza.

Vantaggi del PoLP per le applicazioni moderne

Il principio del privilegio minimo è incentrato sul fornire la minor quantità possibile di privilegi che consenta agli utenti di eseguire il proprio lavoro. Purtroppo, le soluzioni di sicurezza tradizionali richiedono alle organizzazioni di consentire l'accesso a un’ampia gamma di indirizzi IP, intervalli di porte e protocolli per poter utilizzare il SaaS e altre app moderne che usano IP e porte dinamici. Questo approccio viola il principio del privilegio minimo, creando un’enorme lacuna nella sicurezza che può essere sfruttata da un aggressore o da un malware.

ZTNA 2.0 consente un utilizzo esteso del principio del privilegio minimo con Prisma Access e la sua funzionalità App-ID brevettata per fornire un’identificazione dinamica di tutti gli utenti, i dispositivi e le applicazioni, nonché delle funzioni delle applicazioni, in tutti i protocolli e le porte. Questo consente agli amministratori un controllo degli accessi altamente dettagliato per poter implementare l’accesso con privilegi minimi effettivo.

Descrizione del video: Kumar Ramachandran, vicepresidente senior di Prisma SASE, spiega in che modo ZTNA 2.0 protegge i dati in tutte le applicazioni, ovunque si trovino.

Vantaggi del PoLP per le applicazioni client-server

Le tecnologie che sfruttano il principio del privilegio minimo in modo completo, come quelle disponibili in Prisma Access, consentono il controllo agli accessi bidirezionale tra client e server per stabilire policy di accesso alle applicazioni e consentire facilmente l’accesso con privilegi minimi alle applicazioni che usano connessioni avviate da server. Questo include applicazioni mission-critical come soluzioni di aggiornamento e gestione delle patch o applicazioni di gestione dei dispositivi e di help desk.

Vantaggi del PoLP per le applicazioni private

Molte applicazioni private non dispongono delle funzionalità integrate di controllo degli accessi altamente dettagliato presenti nella maggior parte delle app SaaS moderne. Infatti, non è possibile svolgere un’azione semplice come consentire agli utenti di accedere a un'applicazione per visualizzare (ma non per caricare o scaricare) dati, perché l'applicazione è identificata unicamente in base all’indirizzo IP e al numero di porta.

Con le funzionalità PoLP rese disponibili da ZTNA 2.0 e Prisma Access, le organizzazioni ottengono un controllo granulare al livello delle app secondarie, consentendo loro di identificare applicazioni a livello di App-ID.

Come implementare il PoLP nella tua organizzazione

L’implementazione del principio del privilegio minimo nella tua organizzazione non dovrebbe essere difficile, troppo oneroso o richiedere compromessi. Tutto dipende dall'allineamento, ovvero dall'associazione delle esigenze alle preoccupazioni o alle sfide principali evitando cambiamenti architettonici importanti o interruzioni delle attività.

Da dove partire con l’implementazione del PoLP

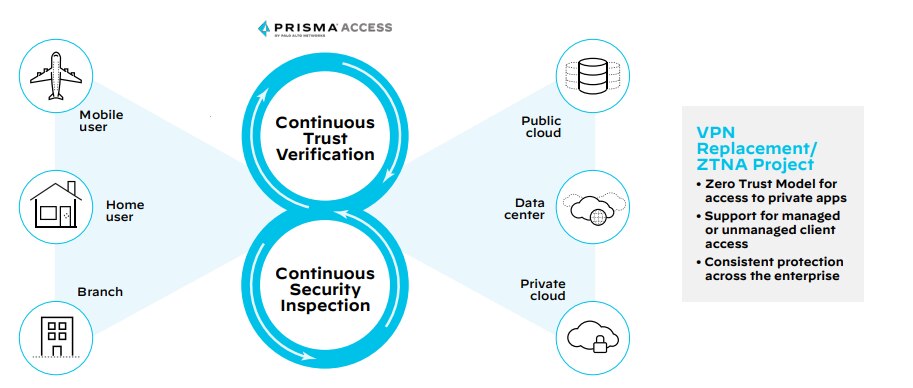

Un buon punto di inizio per l’implementazione del principio del privilegio minimo nella tua organizzazione è la sostituzione della tecnologia VPN. Sostituisci le tecnologie VPN per l'accesso remoto tradizionali e obsolete con una più moderna soluzione ZTNA 2.0 che elimina i colli di bottiglia legati alle prestazioni e semplifica la gestione.

Le iniziative di sostituzione della VPN dipendono da numerosi fattori:

- Spostamento delle applicazioni verso un modello realmente ibrido, sfruttando gli ambienti on-premise, cloud e multicloud. In questo nuovo modello, le tecnologie VPN tradizionali che seguono un percorso a "trombone" o effettuano il backhauling del traffico su un "concentratore" fisico non sono scalabili e non offrono la migliore esperienza utente possibile.

- Cambiamento dei requisiti di accesso alle app aziendali. Per completare attività legate al lavoro, i dipendenti hanno sempre utilizzato dispositivi gestiti, ma il numero di dispositivi non gestiti sulle reti e in grado di accedere alle applicazioni aziendali è in continuo aumento.

- Richiesta da parte delle organizzazioni di un modello di protezione e sicurezza coerente e universale per tutte le app, non solo quelle Web o tradizionali.

Sebbene esistano diverse soluzioni in grado di soddisfare alcune di queste esigenze, solo ZTNA 2.0 con Prisma Access trasforma le reti e la sicurezza in modo che possano supportare dispositivi sia gestiti che non gestiti, offrendo al tempo stesso una protezione uniforme all'intera organizzazione.

Ottieni il PoLP con ZTNA 2.0 su Prisma Access

Prisma Access offre ZTNA 2.0 distribuito tramite cloud e la migliore esperienza utente, il tutto in un prodotto semplice e unificato. Scopri come Prisma Access riesce a ridurre drasticamente la superficie di attacco e connettere in modo sicuro tutti gli utenti e le app con un controllo degli accessi altamente dettagliato grazie alla tecnologia App-ID brevettata per controllare con precisione l'accesso al livello dell'app e delle app secondarie, inclusi il download o l’upload.

Guarda il video

Scarica il documento da ESG Global

Visita la pagina Web