Cos'è la microsegmentazione?

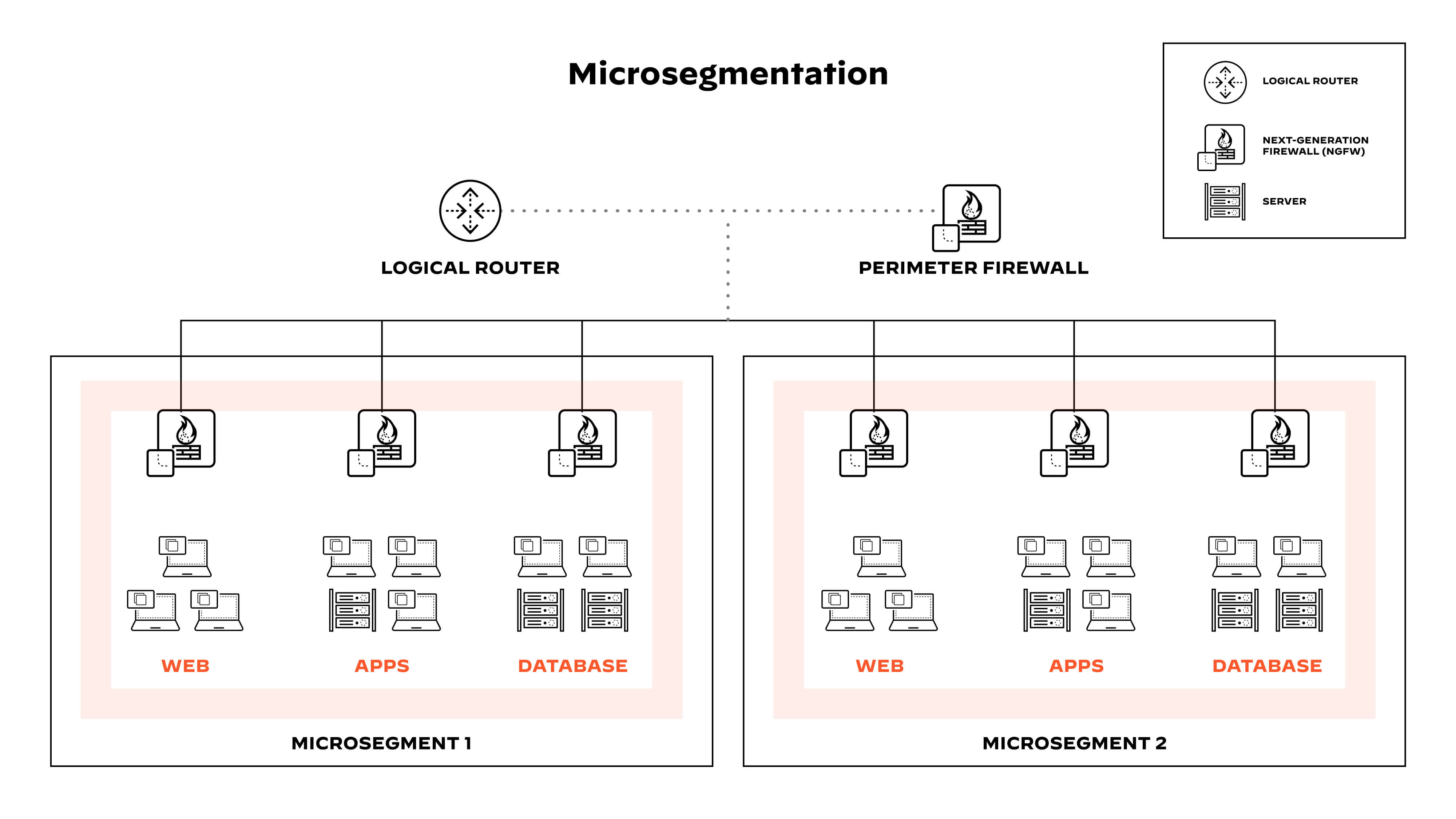

La microsegmentazione è un metodo di sicurezza per gestire gli accessi alla rete tra carichi di lavoro. Con la microsegmentazione, gli amministratori possono gestire le policy di sicurezza che limitano il traffico sulla base del principio dei privilegi minimi e dello Zero Trust. Le organizzazioni usano la microsegmentazione per ridurre la superficie di attacco, migliorare il contenimento delle violazioni e rafforzare la conformità normativa.

Spiegazione della microsegmentazione

La microsegmentazione si riferisce a un approccio alla sicurezza che implica la divisione della rete in segmenti e nell'applicare controlli di sicurezza a ciascun segmento sulla base dei suoi requisiti.

Il software di microsegmentazione con tecnologia di virtualizzazione di rete è usato per creare zone nelle distribuzioni cloud. Queste zone sicure granulari isolano i carichi di lavoro, proteggendoli individualmente con policy personalizzate specifiche per i carichi di lavoro. Analogamente, ogni virtual machine (macchina virtuale, VM) in una rete può essere protetta fino al livello delle applicazioni con controlli di sicurezza esatti.

I controlli di sicurezza granulari che la microsegmentazione porta ai carichi di lavoro o alle applicazioni sono inestimabili per il moderno ambiente cloud, con molte applicazioni in esecuzione sullo stesso server o virtual machine. Le organizzazioni possono applicare i controlli di sicurezza ai carichi di lavoro e alle applicazioni individuali, anziché avere una policy di sicurezza unica per il server.

Figura 1: La microsegmentazione divide le reti in segmenti per limitare il traffico sulla base dello Zero Trust.

Cos’è un carico di lavoro?

Un carico di lavoro può essere definito come le risorse e i processi necessari per eseguire un'applicazione. Host, virtual machine e container sono esempi di carichi di lavoro.

Le aziende possono eseguire carichi di lavoro in data center, cloud ibridi e ambienti multicloud. La maggior parte delle applicazioni delle organizzazioni sta diventando sempre più distribuita nelle diverse architetture di elaborazione cloud-native, basate sulle esigenze aziendali.

Andare oltre la sicurezza del perimetro

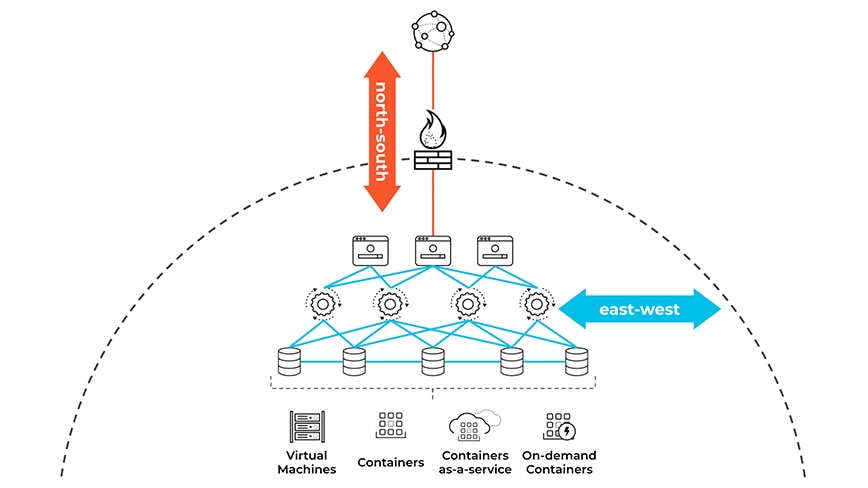

La sicurezza del perimetro costituisce una parte significativa dei controlli di sicurezza di rete della maggior parte delle organizzazioni. I dispositivi di sicurezza di rete, come i firewall di rete, ispezionano il traffico “nord-sud” (dal client al server) che attraversa il perimetro di sicurezza e bloccano il traffico dannoso. Alle risorse all’interno del perimetro viene concessa fiducia implicitamente, per cui il traffico “est-ovest” (da carico di lavoro a carico di lavoro) potrebbe non essere ispezionato.

Figura 2: Traffico “nord-sud” (dal client al server) e traffico “est-ovest” (da carico di lavoro a carico di lavoro) a confronto

Per la maggior parte delle organizzazioni, le comunicazioni est-ovest costituiscono la maggioranza degli schemi del traffico cloud e dei data center, e le difese concentrate sul perimetro non hanno visibilità su questo tipo di traffico. Dati questi fattori, gli attori dannosi sfruttano quest’opportunità per spostarsi lateralmente nei carichi di lavoro.

La rete crea percorsi affidabili tra carichi di lavoro e stabilisce se due endpoint possono accedere l’uno all'altro. La microsegmentazione crea isolamento e stabilisce se due endpoint dovrebbero avere accesso reciproco. Applicare la segmentazione con l’accesso con privilegi minimi riduce la portata del movimento laterale e contiene le violazioni dei dati.

Figura 3: La microsegmentazione può aiutarti a isolare l'attacco.

Sfide per la segmentazione della rete

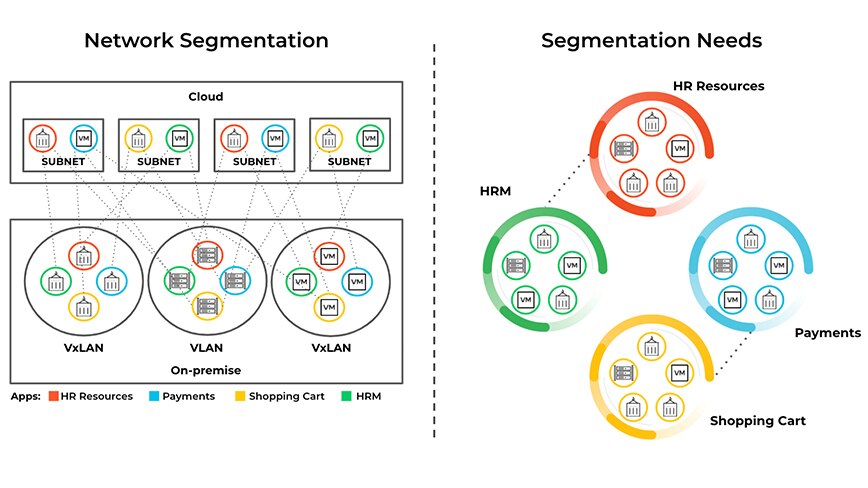

La segmentazione della rete è un approccio che divide una rete in vari segmenti più piccoli. Questo avvantaggia le prestazioni e la sicurezza:

- Prestazioni: suddividere la rete in sotto-reti più piccole e VLAN riduce la portata dei pacchetti di broadcast e migliora le prestazioni di rete.

- Sicurezza: i team addetti alla sicurezza di rete possono applicare gli elenchi di controllo degli accessi (ACL) alle VLAN e alle sotto-reti per isolare le macchine su diversi segmenti di rete. Nel caso di una violazione dei dati, gli ACL possono prevenire la diffusione della minaccia ad altri segmenti di rete.

Sfruttare la segmentazione della rete per scopi di sicurezza porta con sé delle sfide. Le esigenze di segmentazione non corrispondono sempre all’architettura di rete. La riprogettazione delle reti o la riconfigurazione delle VLAN e delle sotto-reti per rispondere ai requisiti di segmentazione è difficile e richiede molto tempo.

Figura 4: La segmentazione della rete, usando VLAN e sottoreti, è un metodo dimostrato per fornire prestazioni di rete ottimali suddividendo i domini di broadcast di rete.

Come funziona la microsegmentazione

La microsegmentazione, anche chiamata Zero Trust o segmentazione basata su identità, risponde ai requisiti di segmentazione senza bisogno di nuove progettazioni. I team addetti alla sicurezza possono isolare i carichi di lavoro in una rete per limitare l'effetto dei movimenti laterali dannosi. I controlli di microsegmentazione possono essere suddivisi in tre categorie:

- Le soluzioni basate su agente usano un agente software sul carico di lavoro e applicano l’isolamento granulare agli host e ai container individuali. Queste soluzioni possono sfruttare il firewall integrato basato su host o derivare capacità di isolamento in base all’identità o agli attributi dei carichi di lavoro.

- I controlli di segmentazione basati sulla rete si basano sull’infrastruttura di rete. Questo stile sfrutta i dispositivi fisici e virtuali, come bilanciatori di carico, switch, reti software-defined (SDN) e reti di overlay per applicare le policy.

- I controlli cloud-native sfruttano le funzionalità integrate nel provider di servizi cloud (ad esempio il gruppo di sicurezza di Amazon, il firewall di Azure o quello di Google Cloud).

La microsegmentazione aiuta a fornire sicurezza coerente nei cloud pubblici e privati grazie a tre principi chiave: visibilità, sicurezza granulare e adeguamento dinamico.

Una soluzione di microsegmentazione dovrebbe fornire visibilità a tutto il traffico di rete, all’interno e attraverso i data center e i cloud. Anche se ci sono molti modi per monitorare il traffico, la misura più efficace è vedere il traffico accoppiato al contesto dei carichi di lavoro (ad esempio cloud, applicazioni, orchestratori), anziché registri che contengono solo indirizzi IP e porte.

La sicurezza granulare significa che gli amministratori di rete possono rafforzare e individuare la sicurezza creando policy specifiche per applicazioni cruciali. L’obiettivo è prevenire il movimento laterale delle minacce con policy che controllano in modo preciso il traffico dentro e fuori da carichi di lavoro specifici, come esecuzioni settimanali delle buste paga o aggiornamenti dei database delle risorse umane.

La microsegmentazione offre protezione per gli ambienti dinamici. Ad esempio, architetture cloud-native come i container e Kubernetes possono essere implementate o bloccate in pochi secondi. Gli indirizzi IP assegnati ai carichi di lavoro cloud sono effimeri, rendendo impossibile la gestione di regole basate su IP. Con la microsegmentazione, le policy di sicurezza sono espresse in termini di identità o attributi (env=prod, app=hrm ecc.) anziché di costrutti di rete (ad esempio, 10.100.0.10 tcp/80). Le modifiche all'applicazione o all’infrastruttura attivano automaticamente revisioni alle policy di sicurezza in tempo reale, senza richiedere interventi manuali.

Tipi di microsegmentazione

La microsegmentazione offre protezione per gli ambienti dinamici. Ad esempio, architetture cloud-native come i container e Kubernetes possono essere implementate o bloccate in pochi secondi. Gli indirizzi IP assegnati ai carichi di lavoro cloud sono effimeri, rendendo impossibile la gestione di regole basate su IP. Con la microsegmentazione, le policy di sicurezza sono espresse in termini di identità o attributi (env=prod, app=hrm ecc.) anziché di costrutti di rete (ad esempio, 10.100.0.10 tcp/80). Le modifiche all'applicazione o all’infrastruttura attivano automaticamente revisioni alle policy di sicurezza in tempo reale, senza richiedere interventi manuali.

Segmentazione dei container

La segmentazione dei container implica l’isolamento dei container gli uni dagli altri e dal sistema host per migliorare la sicurezza e ridurre la superficie di attacco. La containerizzazione è una tecnologia ampiamente utilizzata che consente a più applicazioni o servizi di essere eseguiti in container separati su un singolo sistema host. Senza una segmentazione adeguata, però, i container potrebbero accedere ai reciproci dati e file di configurazione, risultando in vulnerabilità nella sicurezza.

Best practice della segmentazione dei container

- Isolamento dei container: ogni container dovrebbe essere isolato dagli altri in esecuzione sullo stesso sistema host per prevenire accessi non autorizzati. Per farlo si possono usare tecnologie di container come Docker e Kubernetes, che forniscono meccanismi di isolamento integrati.

- Segmentazione della rete: i container possono essere segmentati gli uni dagli altri usando tecniche di segmentazione di rete. Queste implicano di creare reti separate per ciascun container e configurare regole di firewall per consentire o negare il traffico tra container.

- Controllo degli accessi basato su ruoli: il controllo degli accessi basato su ruoli (RBAC) può essere usato per stabilire policy di accesso per diversi container in base ai ruoli e ai permessi degli utenti. Questo può aiutare a fare in modo che solo gli utenti e i processi autorizzati possano accedere ai container.

- Firma delle immagini: le immagini dei container possono essere firmate digitalmente per assicurare che solo quelle fidate siano distribuite in produzione. Così facendo, si può prevenire la manomissione o l’alterazione delle immagini dei container, riducendo il rischio di vulnerabilità di sicurezza.

- Protezione del runtime: gli strumenti di protezione del runtime possono essere usati per monitorare l'attività dei container e rilevare anomalie che potrebbero indicare una violazione della sicurezza. Questi strumenti possono aiutare a rilevare e prevenire gli attacchi in tempo reale, migliorando il livello di sicurezza degli ambienti containerizzati.

La segmentazione dei container aiuta ad assicurare la sicurezza di applicazioni e servizi containerizzati. Isolando i container e applicando policy di controllo degli accessi, le organizzazioni possono ridurre la superficie di attacco e prevenire gli accessi non autorizzati a dati e risorse sensibili. La segmentazione dei container andrebbe implementata come parte di una strategia di sicurezza complessiva che include sicurezza di rete, controllo degli accessi e protezione del runtime.

Segmentazione degli utenti nella sicurezza del cloud

La segmentazione degli utenti nella sicurezza del cloud implica la divisione degli accessi degli utenti in base ai diversi ruoli e responsabilità all’interno di un’organizzazione per garantire che gli utenti abbiano accesso solo alle risorse necessarie per svolgere le proprie mansioni. La segmentazione degli utenti riduce la superficie di attacco limitando l'esposizione di dati e risorse sensibili soltanto agli utenti autorizzati.

Dato che gli ambienti cloud sono dinamici e cambiano rapidamente, la segmentazione degli utenti è un componente fondamentale di una strategia di sicurezza del cloud completa. Ecco alcune considerazioni chiave per la segmentazione degli utenti nella sicurezza del cloud:

- Controllo degli accessi basato su ruoli (RBAC): RBAC implica la creazione e la definizione di permessi per i ruoli e l'assegnazione degli utenti ai ruoli appropriati in base alle mansioni. Questo approccio garantisce che gli utenti abbiano accesso solo alle risorse di cui hanno bisogno per svolgere le proprie mansioni, riducendo il rischio di violazioni dei dati accidentali o intenzionali.

- Autenticazione a più fattori (MFA): la MFA richiede agli utenti di fornire più forme di autenticazione per accedere a una risorsa. Queste possono includere una password, un token di sicurezza o dati biometrici. La MFA è un modo efficace per prevenire accessi non autorizzati alle risorse cloud, specialmente in combinazione al RBAC.

- Monitoraggio continuo: il monitoraggio continuo delle attività degli utenti è cruciale per rilevare gli incidenti di sicurezza e rispondervi in tempo reale. Implica l'analisi dei dati di registro e del comportamento degli utenti per identificare minacce e vulnerabilità.

- Separazione dei compiti: la separazione dei compiti implica la divisione delle responsabilità tra più utenti per evitare che un singolo utente eserciti un controllo eccessivo su un sistema o processo. Questo riduce il rischio di frode o errori e garantisce che le operazioni sensibili siano eseguite da più utenti.

- Verifiche regolari degli accessi: le verifiche regolari degli accessi implicano la verifica di routine dei diritti di accesso e dei permessi degli utenti per garantire che siano ancora essenziali. Le verifiche degli accessi possono aiutare a identificare e rimuovere diritti di accesso non necessari, riducendo il rischio di accessi non autorizzati.

Implementando RBAC, MFA, monitoraggio continuo, separazione dei compiti e verifiche regolari degli accessi, le organizzazioni possono migliorare il proprio livello di sicurezza del cloud e proteggersi dalle minacce in evoluzione, ridurre la superficie di attacco e prevenire accessi non autorizzati a dati e risorse sensibili.

Vantaggi della microsegmentazione

Le organizzazioni che adottano la microsegmentazione ottengono vantaggi tangibili. Più nello specifico:

- Superficie di attacco ridotta: la microsegmentazione fornisce visibilità nell’ambiente di rete completo senza rallentare lo sviluppo o l’innovazione. Gli sviluppatori delle applicazioni possono integrare la definizione di policy di sicurezza nelle prime fasi del ciclo di sviluppo e garantire che né le distribuzioni delle applicazioni né gli aggiornamenti creino nuovi vettori di attacco. Questo è particolarmente importante nel mondo in rapida evoluzione delle DevOps.

- Contenimento delle violazioni migliorato: la microsegmentazione dà ai team addetti alla sicurezza la capacità di monitorare il traffico di rete rispetto alle policy predefinite e ridurre i tempi di risposta e correzione delle violazioni dei dati.

- Conformità alle normative più forte: usando la microsegmentazione, le autorità normative possono creare policy che isolano i sistemi soggetti a normative dal resto dell’infrastruttura. Il controllo granulare delle comunicazioni con i sistemi regolati riduce il rischio di utilizzo non conforme.

- Gestione semplificata delle policy: passare a una rete microsegmentata o a un modello di sicurezza Zero Trust fornisce un’opportunità per semplificare la gestione delle policy. Alcune soluzioni di microsegmentazione offrono la scoperta automatica delle applicazioni e suggerimenti di policy basati sul comportamento appreso delle applicazioni.

Casi d'uso di microsegmentazione

La gamma di casi d'uso per la microsegmentazione è vasta e in crescita. Ecco alcuni esempi rappresentativi:

- Sistemi di sviluppo e produzione: nel migliore dei casi, le organizzazioni separano attentamente gli ambienti di sviluppo e test dai sistemi di produzione. Tuttavia, queste misure potrebbero non prevenire attività negligenti, ad esempio quando gli sviluppatori prendono le informazioni dei clienti dai database di produzione per i test. La microsegmentazione può applicare una separazione più disciplinata limitando granularmente le connessioni tra i due ambienti.

- Sicurezza per le risorse soft: le aziende hanno un grandissimo incentivo finanziario e di reputazione a proteggere le risorse “soft”, come le informazioni riservate di clienti e dipendenti, la proprietà intellettuale e i dati finanziari dell'azienda. La microsegmentazione aggiunge un altro livello di sicurezza per proteggere dalle esfiltrazioni e da altre azioni dannose che possono causare periodi di inattività e interferire con le operazioni aziendali.

- Gestione del cloud ibrido: la microsegmentazione può fornire una protezione impeccabile per le applicazioni che include diversi cloud e implementa policy di sicurezza uniformi tra ambienti ibridi composti da vari data center e provider di servizi cloud.

- Risposta agli incidenti: come già detto, la microsegmentazione limita il movimento laterale delle minacce e l’impatto delle violazioni. Inoltre, le soluzioni di microsegmentazione forniscono informazioni relative al registro per aiutare i team addetti alla risposta agli incidenti a comprendere meglio le tecniche di attacco e la telemetria e contribuire a individuare violazioni delle policy da parte di applicazioni specifiche.

FAQ sulla microsegmentazione

La segmentazione della rete e la microsegmentazione sono diverse?

Sia la segmentazione della rete che la microsegmentazione aiutano a migliorare la sicurezza e le prestazioni della rete, ma presentano delle differenze fondamentali. La segmentazione della rete tradizionale si concentra sul traffico nord-sud in entrata e in uscita dalla rete ed è implementata utilizzando VLAN, firewall, router e altri dispositivi. Questi dispositivi possono essere configurati per applicare policy di sicurezza, come elenchi di controllo degli accessi (ACL) o regole dei firewall, a livello di rete.

La microsegmentazione, d’altra parte, si concentra sul traffico est-ovest ed è tipicamente implementata usando soluzioni di sicurezza basate su software, come firewall basati su hypervisor o piattaforme di protezione degli endpoint (EPP). La microsegmentazione applica le policy di sicurezza al carico di lavoro individuale o al livello delle applicazioni, anziché a livello di rete.

Cosa sono le policy dei firewall?

Una policy dei firewall stabilisce in che modo i firewall di un’organizzazione dovrebbero gestire il traffico di rete in entrata e in uscita per alcuni indirizzi IP e intervalli di indirizzi. Le policy possono essere mirate all’identità degli utenti, all’attività di rete, alle applicazioni e agli indirizzi IP.

Cos’è una rete virtuale?

Una rete virtuale usa il software per connettersi a computer, virtual machine (macchine virtuali, VM) e server o server virtuali tramite Internet, in opposizione alla rete fisica tradizionale ancorata a una posizione tramite hardware e cavi.

Cos’è una dipendenza dell'applicazione?

Una dipendenza dell'applicazione è quando i software, le applicazioni, i server e altri componenti dipendono l’uno dall’altro per eseguire le proprie funzioni. Per garantire che non ci siano interruzioni dei servizi, le dipendenze dell'applicazione dovrebbero essere mappate prima della migrazione al cloud, spostando i componenti in un nuovo ambiente cloud o implementando la microsegmentazione.