Come funziona una VPN?

Una rete privata virtuale, o VPN, protegge i trasferimenti di dati attraverso Internet creando un tunnel crittografato tra il dispositivo dell'utente e un server remoto.

Comporta la configurazione di una rete sicura, l'autenticazione dell'accesso dell'utente, la creazione di un tunnel protetto e il mantenimento e la terminazione delle connessioni. Le VPN consentono un accesso remoto sicuro alle risorse aziendali, garantendo che i dati rimangano criptati e inaccessibili agli utenti non autorizzati.

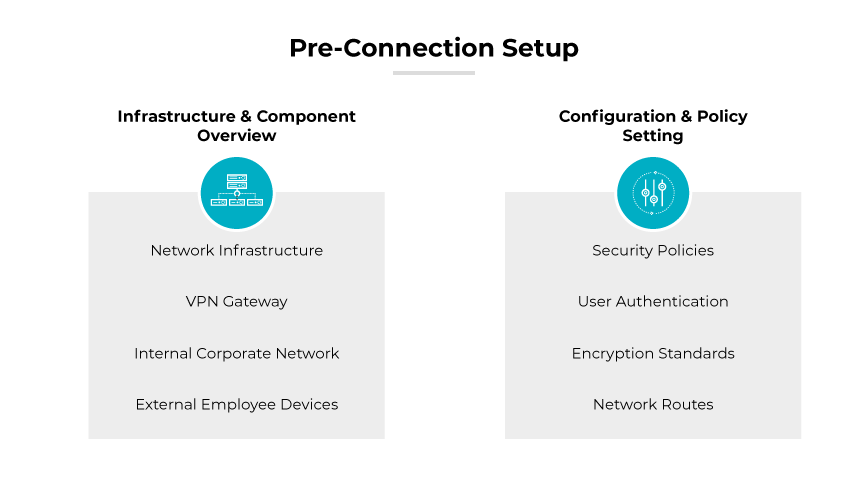

1. Impostazione pre-collegamento

Panoramica dell'infrastruttura e dei componenti

Le reti private virtuali (VPN) aziendali si basano sul funzionamento coordinato del server o gateway VPN, del software client e dell'infrastruttura di rete sottostante.

Il gateway VPN si trova ai margini della rete. Funziona come un ponte tra la rete aziendale interna e i dispositivi esterni, implementando misure di sicurezza per il traffico di dati. Il software client, installato sui dispositivi dei dipendenti, avvia la connessione VPN e gestisce la comunicazione continua con il gateway VPN. L'infrastruttura di rete comprende router, switch e firewall che mantengono l'integrità della rete e facilitano il flusso dei dati.

Configurazione e impostazione dei criteri

Prima di connettersi a Internet attraverso una VPN, è necessario seguire una serie di passaggi. La configurazione iniziale della VPN richiede un'attenta impostazione.

Gli amministratori definiscono le politiche di sicurezza e le regole di accesso per governare il flusso del traffico e dettare le autorizzazioni degli utenti. Ciò comporta la creazione di un protocollo di comunicazione sicuro, la selezione di standard di crittografia forti e la configurazione dei percorsi di rete che il traffico VPN crittografato seguirà.

Le regole di accesso sono impostate per specificare quali utenti possono accedere a quali risorse di rete quando sono connessi tramite VPN. In questo modo si assicura che i dipendenti abbiano un livello di accesso alla rete adeguato e che i dati aziendali e le informazioni personali rimangano al sicuro.

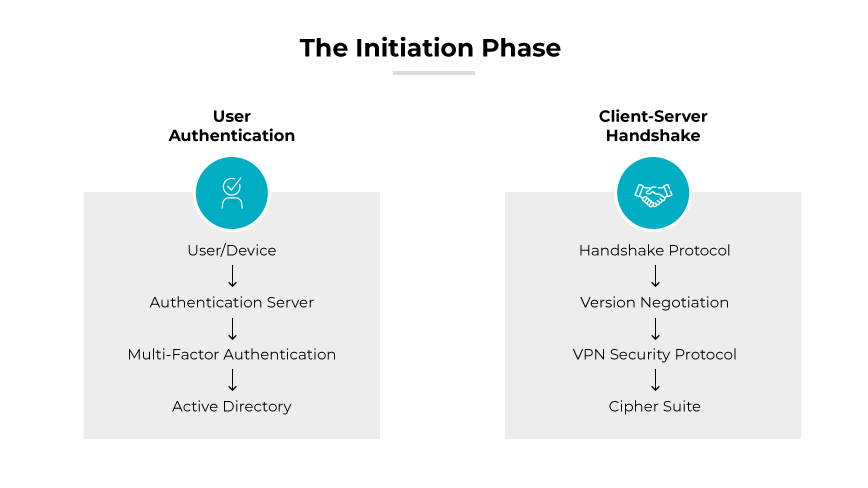

2. La fase di iniziazione

Autenticazione utente

L'autenticazione dell'utente è l'inizio della fase di avvio della VPN. Questo processo verifica l'identità dell'utente che tenta di accedere alla rete. I certificati emessi da un'autorità di certificazione affidabile confermano la legittimità del dispositivo dell'utente.

L'autenticazione a più fattori aggiunge un ulteriore livello di sicurezza, richiedendo all'utente di fornire due o più fattori di verifica. Questo potrebbe includere una password, un token fisico o una verifica biometrica. I servizi di directory, come Active Directory, centralizzano la gestione delle credenziali e applicano le politiche di accesso, assicurando che solo gli utenti autenticati accedano alla rete.

Il processo di autenticazione protegge dall'accesso non autorizzato sia dalla rete locale che da Internet.

Handshake client-server

Dopo l'autenticazione riuscita, il client e il server iniziano un protocollo di handshake. Questa fase prevede la negoziazione della versione, in cui il client e il server si accordano sulla versione del protocollo di sicurezza VPN da utilizzare. Selezionano anche una suite di cifratura, che detta l'algoritmo di crittografia e il metodo di scambio delle chiavi.

L'handshake assicura che sia il client che il server dispongano delle credenziali e delle capacità crittografiche necessarie per stabilire un canale di comunicazione sicuro. È la base per tutti i successivi scambi di dati attraverso la connessione criptata, dall'utente al provider di servizi Internet (ISP) - e fino al server VPN.

3. Stabilire il tunnel

Selezione del protocollo e considerazioni sulla sicurezza

Una volta completato l'handshake client-server, l'attenzione si sposta sulla creazione del tunnel VPN. Il protocollo di tunneling è il nucleo che supporta il passaggio sicuro dei dati. Sia il client che il server concordano un protocollo di tunneling (come IPsec o L2TP) adatto ai loro requisiti di sicurezza e alle capacità della rete. La selezione del protocollo di tunneling determina il livello di sicurezza, la compatibilità con l'infrastruttura esistente e la capacità di attraversare firewall e traduttori di indirizzi di rete (NAT).

Meccanismi di scambio di chiavi e crittografia

Dopo la selezione del protocollo, la creazione del canale sicuro inizia con uno scambio di chiavi. L'algoritmo Diffie-Hellman (DH) è spesso la scelta per questi scambi. Questo fornisce un modo per generare e condividere in modo sicuro una chiave tra le due parti, senza la necessità di trasmettere la chiave stessa su Internet. In questo meccanismo, sia il client che il server generano coppie di chiavi temporanee - private e pubbliche - e si scambiano le chiavi pubbliche. Ogni lato combina poi la chiave pubblica ricevuta con la propria chiave privata per generare un segreto condiviso.

Un'ulteriore sicurezza è garantita dall'impiego di gruppi DH avanzati con chiavi di dimensioni maggiori. Inoltre, vengono utilizzati algoritmi crittografici come AES per criptare il segreto condiviso, fornendo un ulteriore livello di sicurezza. Alcune implementazioni utilizzano la segretezza in avanti perfetta (PFS), garantendo che la compromissione di una chiave non porti alla compromissione di tutte le chiavi successive.

Il canale sicuro è fondamentale per mantenere la riservatezza e l'integrità dei dati in tutte le comunicazioni tra il cliente e la rete aziendale. Una volta stabilito, il canale sicuro agisce come un tunnel protettivo per il traffico dati. Questo assicura che le informazioni sensibili inviate attraverso il tunnel rimangano criptate e inaccessibili a chiunque non abbia la chiave di decrittazione.

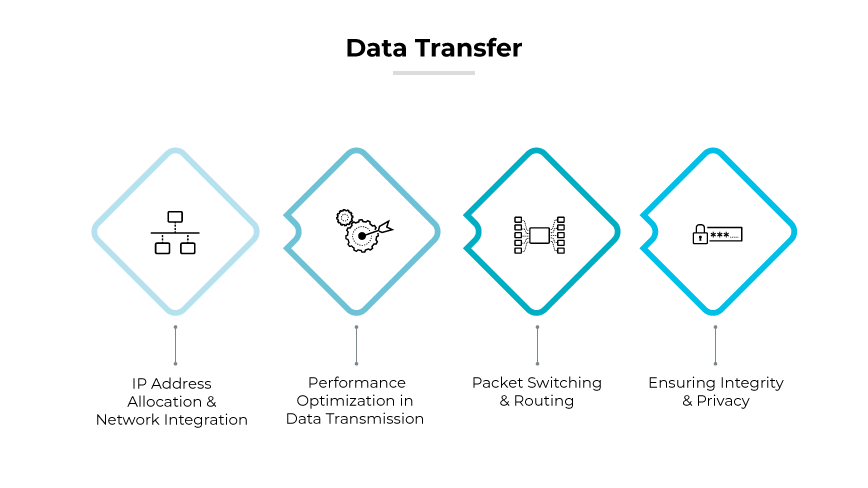

4. Trasferimento dati

Allocazione dell'indirizzo IP e integrazione della rete

Dopo aver stabilito un canale sicuro, l'assegnazione dell'indirizzo IP è fondamentale per integrare il cliente nella rete. Ad ogni client VPN viene assegnato un indirizzo IP da un pool designato, che è fondamentale per indirizzare i pacchetti alle loro destinazioni corrette. L'assegnazione dell'indirizzo IP consente al dispositivo client di entrare effettivamente nella rete aziendale. Ciò consente al cliente di accedere alle risorse in linea con le autorizzazioni e le politiche stabilite.

Ottimizzazione delle prestazioni nella trasmissione dati

In questa fase, l'efficienza del trasferimento dei dati è in primo piano. I protocolli VPN possono incorporare meccanismi come la compressione per migliorare il throughput e ridurre la latenza, ottimizzando le prestazioni della rete. La scelta del protocollo di tunneling può influire sulla velocità e sull'affidabilità della connessione. Protocolli come il tunneling punto a punto (PPTP) offrono una velocità superiore ma una sicurezza inferiore, mentre altri come OpenVPN offrono un migliore equilibrio tra velocità e sicurezza.

Commutazione e instradamento dei pacchetti

Il metodo con cui i pacchetti di dati attraversano la VPN è fondamentale per mantenere una connessione ad alte prestazioni. Le tecniche di commutazione dei pacchetti consentono un instradamento dinamico dei pacchetti. Questo tiene conto di fattori come la congestione della rete e il cambiamento delle condizioni in tempo reale. Un approccio dinamico assicura che la VPN possa mantenere una connessione stabile ed efficiente, anche a fronte di richieste di rete variabili.

Garantire l'integrità e la privacy

Una volta che i pacchetti di dati sono preparati per il transito, viaggiano attraverso il tunnel sicuro, isolati in modo efficace dalle interferenze esterne. La privacy non si limita a nascondere i dati da potenziali intercettatori. Inoltre, mantiene l'integrità dei pacchetti, assicurando che nessuna parte della comunicazione venga alterata durante il transito.

All'estremità del tunnel, il server VPN elabora i pacchetti in arrivo. Decifra i dati e rimuove l'incapsulamento per inoltrare i dati originali alla destinazione prevista all'interno della rete aziendale.

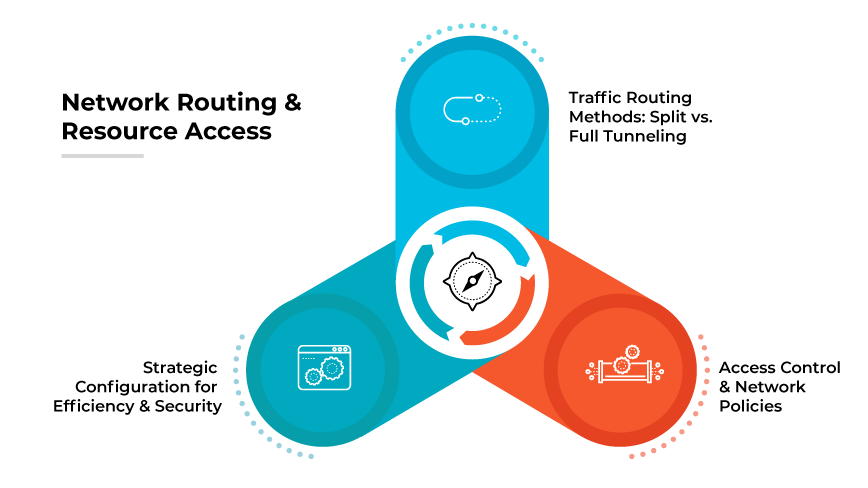

5. Instradamento della rete e accesso alle risorse

Metodi di instradamento del traffico: Split vs. Full Tunneling

La tecnologia VPN offre due metodi principali per instradare il traffico del cliente verso la rete aziendale: il tunneling split e il tunneling completo.

Lo split tunneling consente l'accesso diretto a Internet da parte del dispositivo dell'utente per il traffico non aziendale. In questo modo si risparmia la larghezza di banda sulla rete aziendale. Tuttavia, questo può introdurre rischi per la sicurezza, in quanto il traffico non beneficia dei firewall aziendali e di altre misure di sicurezza.

Il tunneling completo instrada tutto il traffico del cliente attraverso la VPN verso la rete aziendale, indipendentemente dalla sua destinazione. Questo assicura che tutti i dati siano soggetti alle politiche di sicurezza aziendale, ma può comportare un aumento dell'utilizzo della larghezza di banda e una potenziale congestione della rete.

Controllo degli accessi e politiche di rete

L'accesso alle risorse di rete tramite una VPN è regolato da liste di controllo degli accessi (ACL) e da politiche di rete. Le ACL sono un insieme di regole che definiscono quali utenti o processi di sistema possono accedere agli oggetti e quali operazioni sono consentite su determinati oggetti. Ogni voce di una ACL specifica un soggetto e un'operazione; ad esempio, può consentire ad un utente di leggere un file ma non di modificarlo.

Le politiche di rete possono inoltre dettare termini basati sui ruoli degli utenti, sullo stato di conformità dei dispositivi e su altri fattori. Assicurano che solo gli utenti autorizzati possano accedere alle risorse aziendali sensibili e definiscono le condizioni di accesso a tali risorse. Queste misure sono fondamentali per salvaguardare la rete aziendale e prevenire l'accesso non autorizzato ai dati sensibili.

La configurazione strategica del routing della rete e dell'accesso alle risorse è fondamentale per bilanciare l'efficienza operativa e la sicurezza di una configurazione VPN aziendale. Grazie a metodi di tunneling appropriati e a controlli di accesso rigorosi, le aziende possono garantire sia la produttività che la protezione dei loro beni digitali.

6. Gestione delle connessioni in corso

Controlli di integrità e meccanismi di protezione dei dati

La gestione continua della connessione in una VPN assicura la protezione continua e la stabilità del collegamento di rete. Per l'integrità dei dati, i protocolli VPN incorporano meccanismi come i checksum e i numeri di sequenza.

Un checksum è un valore derivato dalla somma dei byte di un pacchetto di dati, che viene utilizzato per rilevare gli errori dopo la trasmissione. Se il checksum calcolato dal ricevitore corrisponde a quello del mittente, conferma che i dati non sono stati manomessi durante il transito.

I numeri di sequenza aiutano a mantenere l'ordine corretto dei pacchetti. In questo modo si evitano gli attacchi di replay, in cui i vecchi messaggi vengono reinviati, interrompendo potenzialmente la comunicazione o facilitando l'accesso non autorizzato.

Stabilità della connessione e messaggi di controllo

La connessione VPN viene mantenuta viva e stabile utilizzando i battiti cardiaci e i messaggi keepalive.

I battiti cardiaci sono segnali regolari inviati da un dispositivo all'altro per confermare che la connessione è attiva. Se non viene restituito un battito cardiaco, segnala un potenziale problema con la connessione, richiedendo misure correttive.

I messaggi keepalive hanno uno scopo simile. Vengono inviati a intervalli predefiniti per mantenere aperta la connessione anche quando non vengono trasmessi dati reali. Questo è fondamentale per le VPN, perché i timeout di inattività potrebbero altrimenti chiudere la connessione, interrompendo l'accesso alla rete aziendale.

Questi controlli e messaggi consentono di adattarsi in modo dinamico alle mutevoli condizioni della rete, salvaguardando l'integrità e la riservatezza dei dati. Contribuiscono a creare un canale affidabile e sicuro per le comunicazioni aziendali su reti Wi-Fi pubbliche potenzialmente insicure.

7. Terminazione del collegamento

Processo di smontaggio e chiusura sicura

La terminazione della connessione è una fase critica che garantisce la chiusura sicura della sessione di comunicazione.

Il processo di eliminazione inizia quando il client VPN dell'utente segnala al server di terminare la sessione, oppure quando il server stesso avvia la terminazione a causa dell'inattività o della disconnessione dell'utente. Questo segnale avvia una serie di messaggi che confermano la chiusura del tunnel. Il software VPN procede poi a smantellare il tunnel, spesso utilizzando una sequenza controllata di passaggi. Lo smantellamento comprende l'invio di un pacchetto di terminazione, che assicura che entrambe le estremità del tunnel VPN riconoscano la fine della sessione.

La pulizia della sessione è un'importante fase post-terminazione. Il server VPN assicura che tutte le risorse allocate, come gli indirizzi IP, vengano rilasciate, mentre i dati temporanei associati alla sessione vengono eliminati. Questo mantiene l'integrità e la sicurezza del servizio VPN per le connessioni future.

La registrazione delle sessioni svolge un ruolo fondamentale nel mantenere un registro per scopi di audit e conformità. I registri possono fornire dettagli sui tempi di connessione, sui volumi di trasferimento dei dati e sull'attività degli utenti. Questi record vengono spesso esaminati per gli audit di sicurezza, per garantire l'aderenza alle politiche aziendali. I registri vengono anche monitorati per individuare attività anomale che potrebbero indicare una violazione.

Il processo di terminazione della connessione protegge da accessi non autorizzati e da potenziali fughe di dati. La pulizia e la registrazione delle sessioni consentono di effettuare valutazioni continue della sicurezza nell'ambiente VPN aziendale.

Come funziona una VPN? Domande frequenti

- Impostazione preconnessione

- Iniziazione

- Stabilire il tunnel

- Trasferimento di dati

- Routing della rete e accesso alle risorse

- Gestione continua delle connessioni

- Terminazione del collegamento

Per utilizzare una VPN:

- Installi il software client VPN del suo provider.

- Inserisca le sue credenziali di accesso.

- Selezioni una posizione del server per l'indirizzo virtuale desiderato.

- Si colleghi. Il suo traffico internet è ora crittografato, mettendo al sicuro le sue attività online all'interno di una rete privata.

Questa è una panoramica semplificata. Le fasi esatte di utilizzo variano a seconda della VPN.