Che cos'è la Prevenzione della Perdita di Dati (DLP) nel cloud?

La Prevenzione dell'esposizione di dati nel cloud (DLP) è una strategia di sicurezza dei dati che monitora, rileva e previene in modo proattivo l'esposizione o l'esfiltrazione di dati sensibili negli ambienti cloud. Le soluzioni DLP avanzate utilizzano tecniche come la classificazione dei dati, la corrispondenza dei modelli e l'apprendimento automatico per identificare e salvaguardare con precisione le informazioni critiche. Applicando le politiche context-aware, il DLP assicura la conformità agli standard normativi e riduce il rischio di violazione dei dati nelle infrastrutture complesse basate sul cloud.

Spiegazioni sulla Prevenzione della Perdita di Dati (DLP) nel cloud

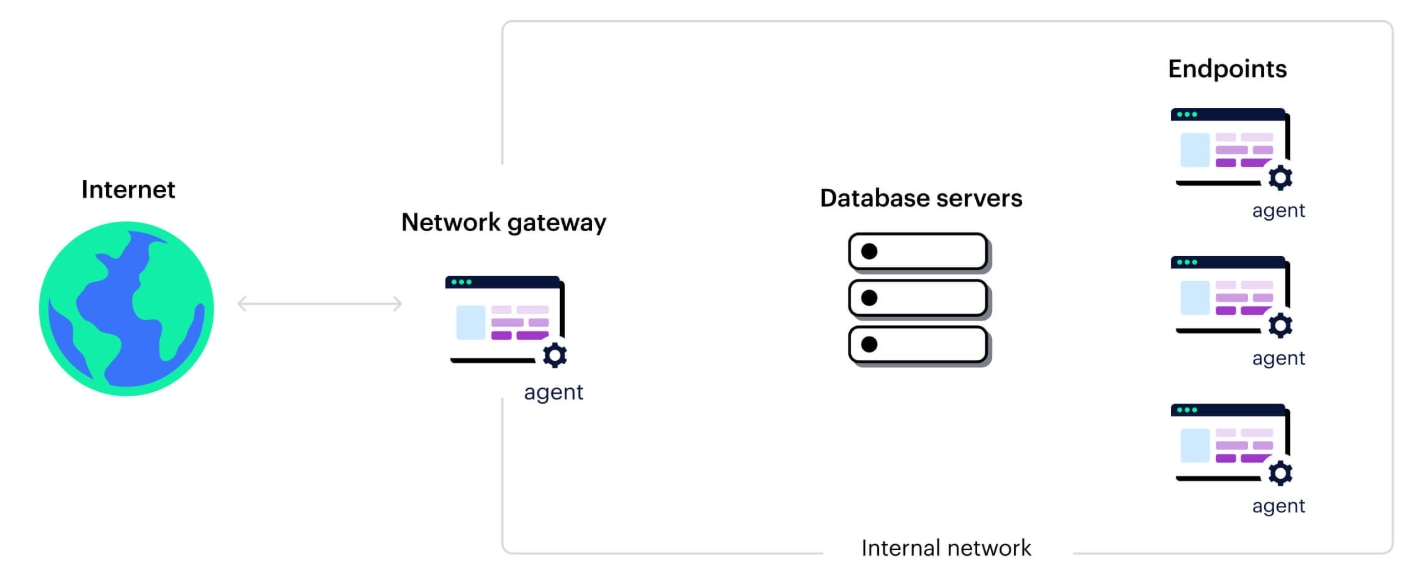

La prevenzione della perdita di dati nel cloud (DLP) si riferisce a una serie di soluzioni che assicurano la protezione dei dati sensibili all'interno dello storage cloud di un'organizzazione dall'uso improprio o dalla fuga di notizie. Le soluzioni tradizionali di prevenzione della perdita di dati si differenziano per la loro distribuzione in locale e per la protezione degli endpoint e dell'infrastruttura di rete interna di un'organizzazione.

Figura 1: Gli approcci tradizionali alla DLP sono stati sviluppati per il vecchio perimetro, quando le organizzazioni archiviavano i dati nella loro infrastruttura di server fisici e la circolazione dei dati era limitata alle reti interne.

Un caso d'uso primario per le Soluzioni DLP cloud è stato accelerato quando i dipendenti sono passati a un modello ibrido WFH. Apparentemente in una notte, l'utilizzo dei dati è passato dalle tradizionali configurazioni locali al cloud. E non sorprende che il rapido cambiamento abbia aumentato il rischio di violazioni dei dati, in particolare a causa della forte dipendenza da piattaforme di collaborazione basate sul cloud, che aprono le porte a nuove esposizioni di dati.

Dati sensibili nel cloud

I dati sensibili, come le informazioni di identificazione personale (PII), i record finanziari o la proprietà intellettuale, si trovano nel 66% dei bucket di archiviazione e nel 63% dei bucket di archiviazione esposti pubblicamente, ha dimostrato recentemente una ricerca di Unit 42® . Sia le minacce interne che quelle esterne mettono a rischio queste informazioni sensibili. La mancanza di informazioni sul tipo di informazioni, come le PII o i numeri di carta di credito, memorizzate in ogni oggetto dati, rende difficile proteggere le informazioni sensibili da fughe accidentali. La ricerca del Rapporto 2023 sulle indagini sulle violazioni dei dati mette il rischio in prospettiva, con 5.199 violazioni dei dati confermate in 16.312 incidenti esaminati.

Come funziona la DLP su cloud

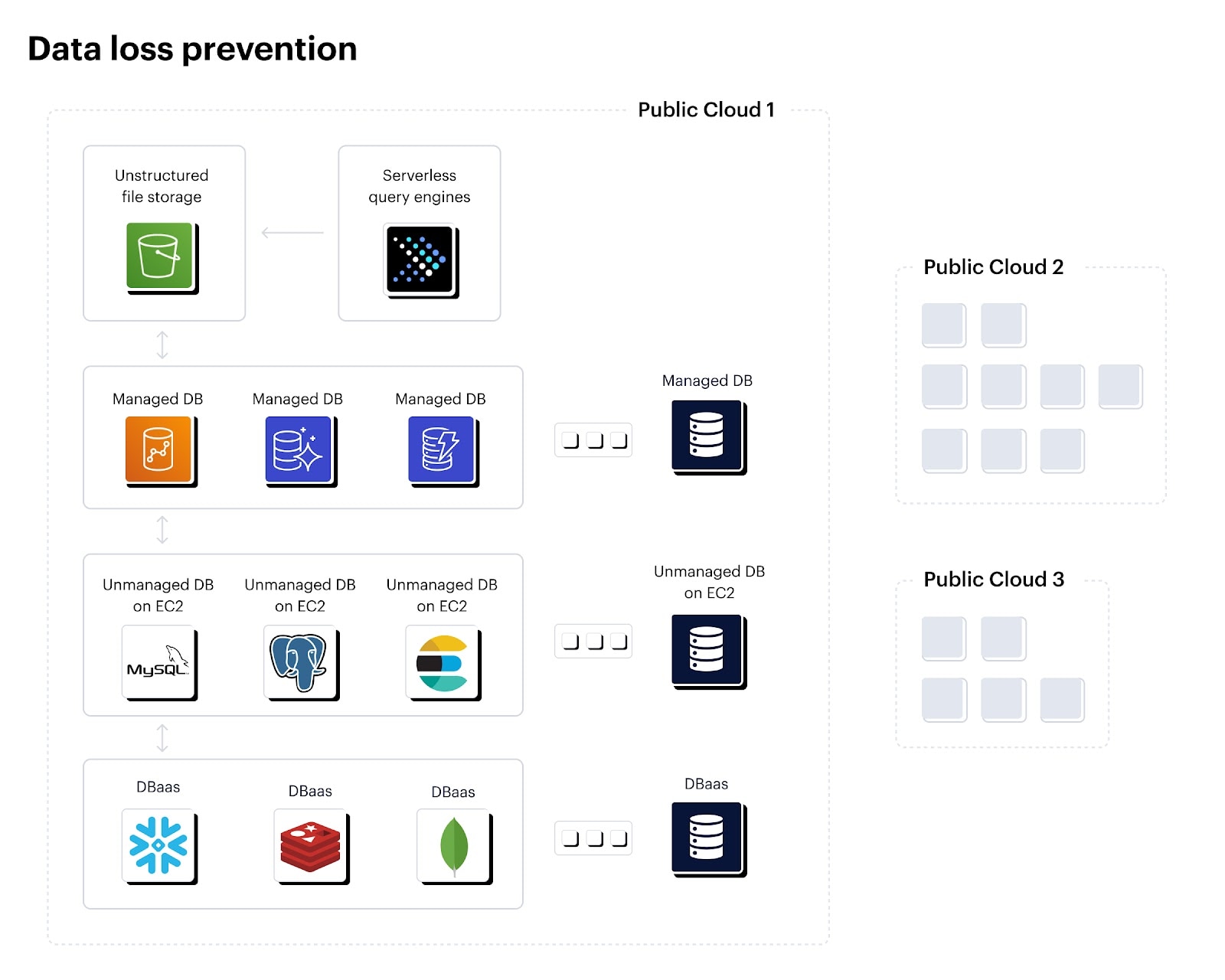

La DLP cloud funziona sfruttando le best practice e le tecniche avanzate di sicurezza dei dati cloud per ridurre al minimo i dati a rischio negli ambienti cloud.

Figura 2: Bilanciare la scalabilità e l'agilità con la prevenzione della perdita di dati nel cloud pubblico.

Scoperta dei dati

La DLP cloud inizia con la scansione dell'infrastruttura cloud dell'organizzazione, compresi i servizi di archiviazione cloud, i database e le applicazioni. Cerca i dati sensibili come le informazioni personali, i registri finanziari, la proprietà intellettuale o qualsiasi altro dato definito da politiche predefinite che possono causare una violazione.

Classificazione dei dati

Una volta scoperti i dati sensibili, questi vengono classificati in diverse categorie in base a regole e criteri predefiniti. La classificazione dei dati suddivide ulteriormente i dati in base ai tipi: pubblici, interni, confidenziali e riservati, che sono i più sensibili e che in genere riguardano i segreti commerciali o la storia delle transazioni finanziarie.

Applicazione della politica

Se viene rilevata una potenziale violazione dei criteri, la soluzione DLP cloud interviene in base a criteri predefiniti. Queste politiche possono includere il blocco della trasmissione dei dati, la crittografia dei dati o l'applicazione del mascheramento dei dati per impedire l'accesso non autorizzato.

Monitoraggio e rilevamento continuo

Infine, il DLP cloud monitora continuamente i dati in transito e a riposo nell'ambiente cloud. Esegue anche la scansione di anomalie e comportamenti sospetti che indicano potenziali rischi per la sicurezza, come tentativi di esfiltrazione dei dati o movimenti insoliti.

DLP tradizionale Vs. DLP cloud

Ecco un confronto fianco a fianco tra gli strumenti DLP tradizionali e la loro controparte nel cloud.

| DLP tradizionale (il vecchio metodo) | DLP nel cloud (il nuovo modo) |

| Lotta per fornire una visibilità completa dei dati che fluiscono all'interno degli ambienti cloud. | Progettato per integrarsi perfettamente con varie piattaforme, applicazioni e servizi cloud, con una visibilità più avanzata. |

| Richiede un impegno di configurazione manuale complesso e dispendioso in termini di tempo per l'implementazione e la manutenzione. | Semplice da distribuire e costruito con criteri e modelli preconfigurati su misura per i servizi cloud più diffusi. |

| Non può ispezionare il contenuto dei file criptati. | Supporta la crittografia dei dati a riposo e in transito |

| Non è in grado di rilevare efficacemente le minacce interne o l'esposizione accidentale dei dati. | Può identificare facilmente e in anticipo le potenziali minacce insider attraverso il comportamento sospetto degli utenti e le funzionalità di rilevamento minacce. |

| Non può scalare quando gestisce grandi volumi di dati. | Progettato per scalare e gestire l'aumento del flusso di dati. |

| Non riesce ad adattarsi all'evoluzione delle normative sulla politica dei dati. | Si aggiorna facilmente per conformarsi alle leggi sulla protezione dei dati e alle normative in evoluzione. |

Vantaggi della DLP su cloud

L'adozione di controlli di sicurezza dell'accesso più severi e di Soluzioni DLP per il cloud è emersa come una pietra miliare delle misure di sicurezza per le aziende in rapida espansione.

Scoperta dello Shadow IT

La DLP per il cloud aiuta a identificare le applicazioni cloud non autorizzate o non gestite, il che è particolarmente importante per i dipendenti che non conoscono le politiche IT di un'organizzazione o se non sono in atto controlli di sicurezza adeguati.

Maggiore visibilità dei dati

Il Cloud DLP migliora le capacità di scoperta e classificazione dei dati, consentendo ai team IT di ottenere preziose informazioni sul loro panorama di dati. Lo fa identificando rapidamente tutti i dati sensibili, comprendendo i flussi di dati e dando priorità agli sforzi di protezione dei dati in base ai fattori di rischio di gravità.

Semplificare la conformità normativa.

Le multe per la conformità normativa sono costose. Le violazioni del GDPR, ad esempio, possono costare ad un'azienda fino a 20 milioni di euro o il 4% del fatturato mondiale. Il Cloud DLP applica i criteri di crittografia per i dati sensibili a riposo e in transito, aggiungendo un ulteriore livello di protezione per soddisfare i requisiti di conformità. Inoltre, aiuta a identificare e classificare i dati sensibili, a implementare le politiche di gestione dei dati e a generare tracce di audit.

Fornisce uno scudo di sicurezza contro le configurazioni errate del cloud.

Le soluzioni DLP per il cloud possono valutare le configurazioni di sicurezza dei servizi e delle applicazioni cloud quasi istantaneamente. Cerca le configurazioni errate più comuni, come le autorizzazioni eccessive, la disattivazione delle impostazioni di registrazione e monitoraggio e l'accesso allo storage esposto nei container del cloud pubblico, come i bucket S3.

Frequenza sulla Perdita di Dati in Cloud

La prevenzione delle violazioni dei dati comprende le strategie, i processi e le tecnologie impiegate per proteggere le informazioni sensibili da accessi non autorizzati, divulgazione o furto. Una prevenzione efficace delle violazioni dei dati richiede un approccio alla sicurezza a più livelli, che comprenda misure di protezione a livello di rete, applicazioni e dati.

Gli aspetti chiave della prevenzione delle violazioni dei dati includono i controlli degli accessi, la crittografia dei dati, i sistemi di prevenzione e rilevamento delle intrusioni, il monitoraggio continuo e gli aggiornamenti tempestivi della sicurezza.

La governance dell'accesso ai dati si riferisce alla gestione sistematica dei controlli di accesso, delle autorizzazioni e delle politiche per i dati sensibili all'interno di un'organizzazione. Implementando un approccio centralizzato e granulare, le organizzazioni possono monitorare e regolare l'accesso degli utenti, garantendo che solo gli utenti autorizzati possano accedere, modificare o condividere informazioni critiche.

La governance dell'accesso ai dati gioca un ruolo fondamentale nel mitigare le minacce insider, nel migliorare la sicurezza dei dati e nell'aderire ai requisiti di conformità normativa. I componenti chiave della governance dell'accesso ai dati includono la gestione dell'identità e dell'accesso, i controlli dell'accesso basati sui ruoli e l'auditing e il monitoraggio continui delle attività degli utenti.

La conformità alla privacy dei dati si riferisce all'adesione di un'organizzazione alle leggi, ai regolamenti e agli standard di settore che regolano la raccolta, l'archiviazione, l'elaborazione e la condivisione di dati personali e sensibili.

I requisiti di conformità variano a seconda della giurisdizione, del settore e del tipo di dati coinvolti, con esempi che includono il Regolamento generale sulla protezione dei dati (GDPR), l'Health Insurance Portability and Accountability Act (HIPAA) e ilCalifornia Consumer Privacy Act (CCPA).

Per ottenere la conformità alla privacy dei dati, le organizzazioni devono implementare misure rigorose di protezione dei dati, rispettare i diritti individuali alla privacy e mantenere la trasparenza nelle pratiche di trattamento dei dati. Audit regolari, formazione dei dipendenti e piani di risposta agli incidenti aiutano a prevenire e mitigare le violazioni della conformità dei dati sulla privacy.

La valutazione del rischio di sicurezza dei dati è un processo sistematico di identificazione, valutazione e priorità dei rischi potenziali per i dati sensibili di un'organizzazione. La valutazione mira a scoprire le vulnerabilità e le debolezze dell'infrastruttura di protezione dei dati, consentendo alle organizzazioni di implementare le protezioni adeguate e di mitigare le minacce.

Le fasi di una valutazione del rischio di sicurezza dei dati comprendono la definizione dell'ambito, l'identificazione delle risorse, la determinazione delle minacce e delle vulnerabilità, la valutazione dell'impatto dei rischi potenziali e la definizione delle priorità degli sforzi di riparazione.