![]()

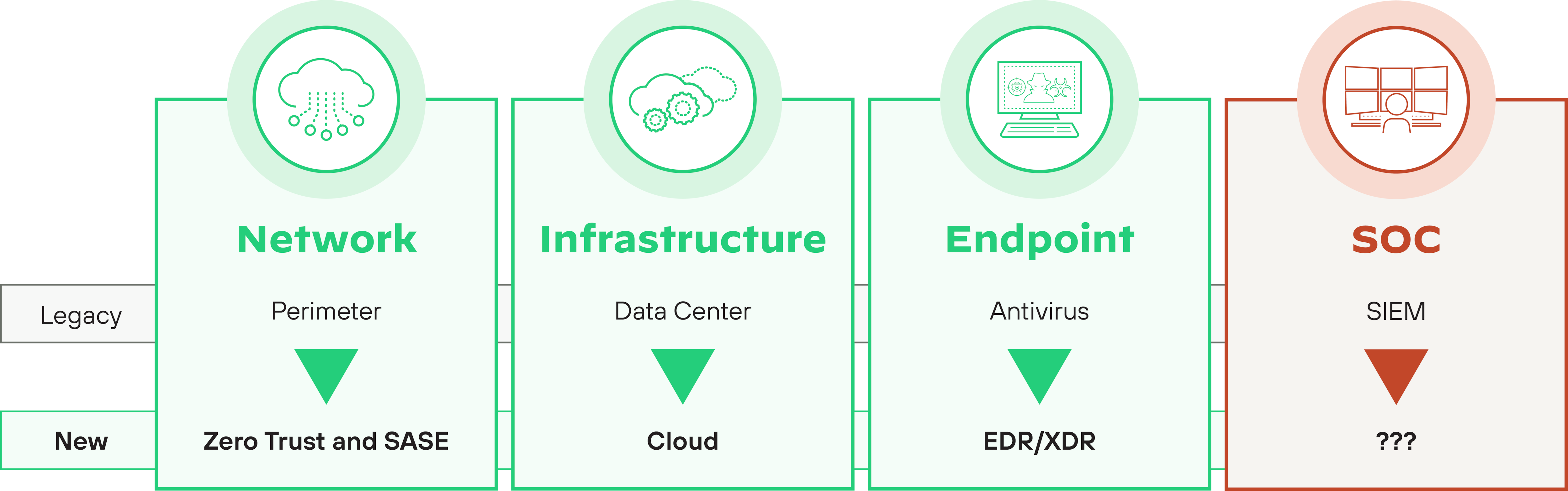

Figura 1: È giunto il momento che il SOC evolva oltre i SIEM legacy

In tal senso, il mercato SIEM è stato lento nell'evolversi, incentivando solo in modo limitato i fornitori a investire in cambiamenti significativi dei loro prodotti e delle loro soluzioni. Le ragioni di questa inerzia tecnologica sono molteplici, tra cui:

- Tecnologia legacy: molti SIEM sono stati sviluppati più di dieci anni fa e spesso si basano su architetture obsolete, che limitano la loro capacità di adattarsi alle nuove sfide della sicurezza.

- Complessità: i SIEM sono spesso complessi da implementare e gestire, e richiedono una continua messa a punto per evitare problemi come i falsi positivi o il mancato rilevamento di eventi critici di sicurezza. Di conseguenza, i fornitori potrebbero essere riluttanti ad apportare modifiche significative che potrebbero interrompere le operazioni dei loro clienti.

- Mancanza di innovazione: il mercato SIEM è relativamente maturo e i fornitori potrebbero essere poco incentivati a investire nelle innovazioni.

- Sfide di integrazione: le soluzioni SIEM spesso si integrano con altri strumenti di sicurezza, come i sistemi EDR, i sistemi di rilevamento delle intrusioni (IDS) e gli strumenti di analisi del traffico di rete (NTA). La modifica della tecnologia sottostante di una soluzione SIEM potrebbe potenzialmente ostacolare queste integrazioni, rendendo difficile per i clienti la gestione delle operazioni di sicurezza.

- Requisiti di personalizzazione: molte organizzazioni hanno personalizzato le loro soluzioni SIEM per soddisfare esigenze specifiche. Per apportare modifiche significative alla tecnologia sottostante i clienti potrebbero dover riconfigurare i loro sistemi, il che può richiedere tempo e denaro.

- Conformità normativa: molte organizzazioni utilizzano le soluzioni SIEM per soddisfare i requisiti di conformità alle normative, pertanto le modifiche apportate a un SIEM potrebbero potenzialmente influire sulla sua capacità di soddisfare tali requisiti.

"Le piattaforme di analisi della sicurezza hanno oltre un decennio di esperienza nell'aggregazione dei dati che applicano a queste sfide, ma non hanno ancora fornito funzionalità IR sufficienti su scala aziendale, costringendo le imprese a dare priorità a soluzioni alternative."

- Allie Mellen, Senior Analyst, Forrester

![]()

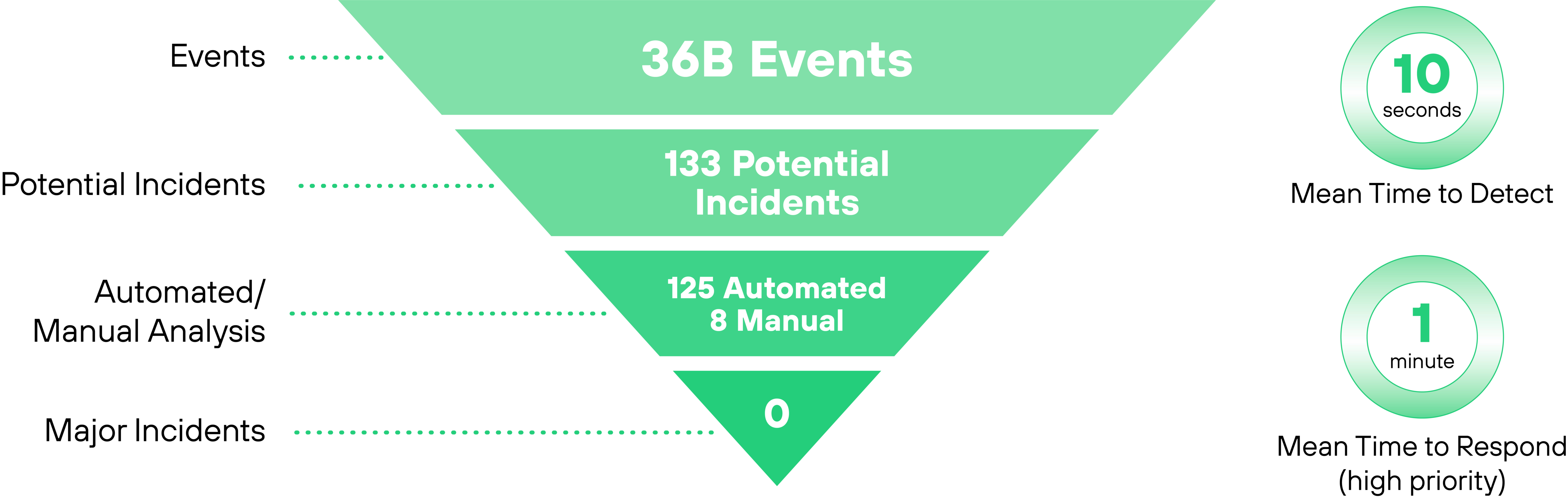

Figura 2: Strumenti isolati rallentano le indagini e la risposta

Cybersecurity radicalmente reinventata

La cybersecurity ha un problema urgente di risoluzione delle minacce. Con la rapida proliferazione di applicazioni, carichi di lavoro, microservizi e utenti, la nostra superficie di attacco digitale collettiva si è ampliata più velocemente di quanto riusciamo a proteggerla. Un effetto secondario di questa realtà è che gli strumenti di rilevamento e prevenzione finiscono per generare potenzialmente migliaia di avvisi ogni giorno, superando di gran lunga il volume che i team addetti alla sicurezza sono in grado di gestire in modo efficiente. Questi avvisi provengono da molte origini scollegate, lasciando agli analisti della sicurezza il compito di ricomporre il puzzle.

L'analisi di una potenziale minaccia richiede generalmente molte fasi, tra cui:

- Revisione dei dati di registri disponibili per iniziare a ricostruire quanto accaduto.

- Confronto manuale dei dati con le origini di intelligence sulle minacce per determinare se gli indicatori sono già stati identificati come dannosi.

- Individuazione delle lacune di informazioni e ricerca di dati disponibili che potrebbero indicare ulteriori fasi di un attacco.

- Controllo di nuovi link informativi agli avvisi per verificare se sono gestiti da altri membri del team e coordinare gli sforzi.

- Valutazione della necessità di escalation, eliminazione o risoluzione e chiusura rapide dell'avviso.

![]()

Queste fasi richiedono molto tempo e diversi strumenti per essere completate in un SOC tradizionale, e siamo al solo al triage. Il risultato è che gli analisti hanno solo il tempo di occuparsi degli avvisi con priorità più elevata che riscontrano ogni giorno. Nel frattempo, un numero sconcertante di avvisi a bassa priorità non viene affatto preso in considerazione. Le indagini storiche sugli incidenti dimostrano che un insieme di avvisi di priorità inferiore sono in realtà parte di un singolo attacco, di cui le piattaforme di rilevamento delle minacce legacy non si rendono conto.

Inoltre, gli analisti della sicurezza responsabili del triage degli avvisi spesso non dispongono di un contesto sufficiente per determinare il rischio reale che un attacco rappresenta per l'organizzazione. In questo modo, l'avviso viene trasferito a un gruppo di livello superiore per un'ulteriore convalida, che richiede ancora più tempo, lavoro e risorse, creando inefficienze a tutti i livelli. Con queste premesse, gli hacker informatici puntano sulla nostra incapacità di agire rapidamente, mentre la maggior parte delle organizzazioni impiega ancora ore, o addirittura giorni o mesi, per identificare e porre rimedio alle minacce.

Al centro della nostra debolezza c'è la nostra incapacità di sfruttare appieno le enormi quantità di dati disponibili per la nostra difesa. Le soluzioni SIEM sono state costruite per facilitare la gestione degli avvisi e dei registri, ma si basano in larga misura sul rilevamento e sulla risoluzione guidati dall'uomo, integrando solo in parte strumenti di analisi e automazione dei processi. La lotta contro le minacce odierne richiede di ripensare radicalmente il modo in cui gestiamo la cybersecurity nelle nostre organizzazioni utilizzando l'AI.

Il moderno SOC deve essere costruito su una nuova architettura progettata per soddisfare le esigenze in continua evoluzione dei moderni ambienti IT. Questa architettura deve essere flessibile, scalabile, adattabile e in grado di integrarsi con un'ampia gamma di strumenti e tecnologie di sicurezza. Nel complesso, il progetto deve prevedere:

- Integrazione, analisi e triage dei dati su vasta scala e automatizzate

- Flussi di lavoro unificati che consentono agli analisti di essere produttivi

- Intelligence integrata e risposta automatizzata in grado di bloccare gli attacchi con un'assistenza minima da parte degli analisti

A differenza delle operazioni di sicurezza tradizionali, il moderno SOC si basa sulla scienza dei dati e su enormi set di dati, piuttosto che sul giudizio umano e sulle regole progettate per catturare le minacce del passato.

All'interno di XSIAM

Palo Alto Networks si è impegnata a fondo per risolvere i limiti sopra descritti delle attuali soluzioni di sicurezza. Per questo motivo, il nostro settore deve innovarsi continuamente per restare al passo con la curva della sicurezza. Cortex XSIAM, o eXtended Security Intelligence and Automation Management, rappresenta un passo importante verso un'architettura basata su AI, costruita da zero.

Si tratta di un vero e proprio punto di svolta nel nostro modo di pensare alla cybersecurity e si concentra sull'uso dell'AI in aree in cui le macchine sono semplicemente costruite per funzionare meglio di noi. È la sintesi di una visione che mira a creare la piattaforma di sicurezza autonoma del futuro, in grado di migliorare drasticamente la sicurezza con un rilevamento e una risposta quasi in tempo reale.

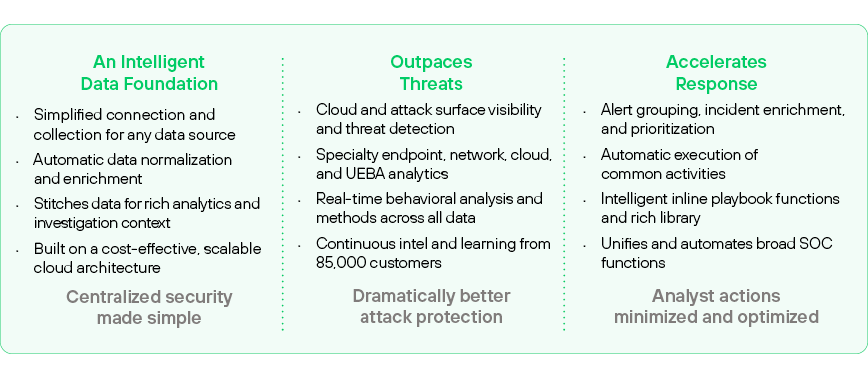

![]()

Figura 3: In Palo Alto Networks, siamo noi il nostro primo cliente

XSIAM unifica funzioni di sicurezza best-in-class, tra cui EDR, XDR, SOAR, CDR, ASM, UEBA, TIP e SIEM. Costruito su un modello di dati specifico per la sicurezza e aggiornato costantemente con intelligence sulle minacce di Palo Alto Networks raccolta a livello globale da decine di migliaia di clienti, XSIAM utilizza un approccio basato sull'apprendimento automatico al fine di integrare enormi quantità di dati sulla sicurezza. Aggrega quindi gli avvisi in incidenti per l'analisi e il triage automatici e per rispondere alla maggior parte degli incidenti in modo automatico, consentendo agli analisti di concentrarsi sulle poche minacce che richiedono l'intervento umano. XSIAM è già collaudato in produzione, dove fornisce la tecnologia del SOC di Palo Alto Networks e trasforma oltre un trilione di eventi mensili in un numero ridotto di casi su cui gli analisti intervengono quotidianamente.

Un nuovo paradigma per supportare il moderno SOC

Cortex XSIAM sfrutta la potenza dell'intelligenza artificiale e dell'automazione per migliorare radicalmente i risultati della sicurezza e trasformare il modello SecOps. XSIAM consente al SOC di avere il pieno controllo della sicurezza aziendale, dall'endpoint al cloud, centralizzando i dati e le funzioni di sicurezza per superare le minacce, accelerare la risposta e semplificare notevolmente le attività degli analisti e dei team SOC.

![]()

Figura 4: I punti salienti di Cortex XSIAM: un'unica piattaforma operativa per tutto

Le aziende ibride di oggi generano una quantità di dati di sicurezza notevolmente superiore rispetto a qualche anno fa. Tuttavia, il tipico SOC opera ancora su silo di dati, visibilità limitata del cloud, tecnologia SIEM obsoleta e processi manuali e guidati dall'uomo, che invitano gli autori degli attacchi a sfruttare il proprio vantaggio.

L'aumento incrementale del numero di analisti non è sufficiente per arginare la marea e l'aggiunta di ulteriori strumenti non fa che peggiorare l'attuale complessa architettura del SOC e la necessità di interventi di manutenzione tecnica. Il moderno SOC deve orientarsi verso un modello intelligente e guidato dalle macchine, in grado di bloccare in scala gli attacchi dall'endpoint al cloud, con una riduzione al minimo del coinvolgimento degli analisti e del sovraccarico tecnico del SOC.

Cortex XSIAM è progettato per rispondere alle esigenze del moderno SOC, sfruttando la potenza dell'intelligenza artificiale e dell'automazione per migliorare significativamente i risultati della sicurezza e trasformare il modello SecOps manuale. Questo modello consente al SOC di essere proattivo anziché reattivo, mantenendo la promessa di dati elaborati dalle macchine in modo che gli analisti possano concentrarsi su comportamenti insoliti e anomalie.

XSIAM è progettato in modo univoco per essere il centro dell'attività SOC, sostituendo i prodotti SIEM e quelli specialistici tramite il raggruppamento di numerose funzionalità in una piattaforma SecOps olistica e orientata alle attività. Costruito appositamente per il rilevamento e la risposta alle minacce, XSIAM centralizza, automatizza e scala le operazioni di sicurezza che possono proteggere completamente l'azienda ibrida.

L'approccio basato principalmente sull'intervento umano ha da tempo raggiunto il suo limite. Il moderno SOC deve trasformarsi in un sistema di sicurezza intelligente, guidato dalle macchine e supportato dall'uomo, in grado di fornire una protezione nettamente migliore a un livello di scala e un'efficienza senza precedenti.

Come funziona

XSIAM è la piattaforma operativa centrale per il moderno SOC, che offre le funzionalità best-in-class di EDR, XDR, SOAR, gestione della superficie di attacco (ASM), gestione dell'intelligence sulle minacce (TIM), UEBA, SIEM e altro ancora. Ma XSIAM non è solo un insieme di strumenti diversi. Al contrario, XSIAM intreccia funzioni e intelligence in un'esperienza utente orientata alle attività e in un flusso di gestione avanzata degli incidenti che riduce al minimo le attività e il cambio di contesto per consentire una risposta rapida e accurata agli attacchi.

XSIAM è rivoluzionario nel modo in cui opera, utilizzando l'automazione intelligente per uscire dal modello basato sugli analisti dei prodotti di sicurezza odierni. Dall'onboarding dei dati alla gestione degli incidenti, XSIAM consente di ridurre al minimo le attività degli analisti e di tutto il personale SOC, in modo che possano concentrarsi su attività essenziali che il sistema non può svolgere.

Controlli SOC per il cloud e l'azienda ibrida

Oggi, la maggior parte dei team SOC opera su dati limitati e isolati, compresa una visibilità insufficiente sulle risorse fluide del cloud e per Internet, già coinvolte in oltre un terzo dei casi di violazione. I prodotti per la sicurezza del cloud forniscono protezioni essenziali, ma sono in genere gestiti in modo indipendente e al di fuori del SOC. Tuttavia, il team SOC deve essere in grado di monitorare centralmente la sicurezza end-to-end completa e di condurre indagini sui numerosi incidenti che coinvolgono le risorse del cloud.

XSIAM crea una base dati intelligente per tutte le origini di dati di sicurezza aziendali, dagli endpoint ai feed cloud specializzati dei provider, ai carichi di lavoro dinamici e ai prodotti di sicurezza cloud. Il sistema raccoglie costantemente avvisi ed eventi di telemetria profonda da queste origini, prepara e arricchisce automaticamente i dati e li integra in modo univoco in un'intelligence di sicurezza ottimizzata per supportare avanzate analisi di apprendimento automatico specializzate sia per origini specifiche che per il rilevamento di comportamenti a livello di kill chain.

Nuova architettura del SOC

L'architettura di database obsoleta, la complessità di gestione e l'evoluzione limitata del SIEM hanno spinto l'innovazione a svilupparsi da strumenti specializzati circostanti. Il risultato è un'architettura SOC che è un labirinto complesso e fragile di pipeline di dati, integrazioni di prodotti e continue difficoltà di gestione.

XSIAM consolida più strumenti e scala, centralizza e automatizza la raccolta dei dati per semplificare l'infrastruttura SOC e ridurre significativamente i costi tecnici e di gestione.

Snapshot: Potenziamento degli analisti con intelligence basata sull'apprendimento automatico

Una componente chiave di un SOC moderno è garantire che i team addetti alla sicurezza utilizzino l'apprendimento automatico al massimo delle sue potenzialità per supportare e integrare l'intervento umano nella sicurezza. Le analisi avanzate e l'AI possono ridurre significativamente il tempo che i team dedicano all'elaborazione di enormi quantità di dati in azienda per sviluppare insight sulla sicurezza critici. Come sottoinsieme dell'AI, l'apprendimento automatico utilizza dati di addestramento provenienti da un ambiente client per consentire alle macchine di apprendere e migliorare la loro conoscenza dell'ambiente e le loro prestazioni su un'attività.

Rilevando automaticamente modelli anomali in più origini di dati e fornendo automaticamente avvisi contestualizzati, l'apprendimento automatico può oggi mantenere la promessa di accelerare le indagini ed eliminare i punti ciechi dell'azienda.

Ciò avviene addestrando modelli di apprendimento automatico con dati di qualità rilevanti per la sicurezza, utilizzandoli per rilevare schermi tra i diversi dati e testando e perfezionando i processi. Le tecniche di apprendimento automatico possono raccogliere, integrare e analizzare i dati e interrogarli per ridurre la quantità di tempo e conoscenze necessarie all'uomo per svolgere queste attività. Questo riduce anche al minimo la sfida per un team SOC che cerca di individuare il contesto e le prove delle minacce su più livelli di sicurezza incorporati nei dati.

Le tecniche di apprendimento automatico supervisionato possono essere utilizzate per leggere indicatori digitali dei dispositivi, come computer desktop, server di posta o file server, e quindi apprendere il funzionamento di diversi tipi di dispositivi e rilevare comportamenti anomali. La promessa dell'apprendimento automatico è la capacità di determinare inferenze causali su ciò che accade in un ambiente e lasciare che sia il software a dirigere le fasi successive anziché affidarsi all'interazione umana. Ad esempio, segnalando le azioni errate sulla base del comportamento e delle interazioni all'interno dei set di dati combinati, è possibile propagare una decisione al resto della rete con istruzioni esplicite, come l'ordine a un agente di contenere l'attività o a un firewall di non comunicare con essa.

L'apprendimento automatico in XSIAM può fornire:

- Analisi comportamentale: XSIAM utilizza algoritmi di intelligenza artificiale e di apprendimento automatico per analizzare il comportamento degli endpoint e rilevare le anomalie che possono indicare la presenza di una minaccia.

- Intelligence sulle minacce: la piattaforma applica algoritmi di apprendimento automatico per analizzare grandi volumi di dati di intelligence sulle minacce e identificare modelli e tendenze che possono indicare una minaccia emergente.

- Risposta automatizzata: XSIAM utilizza l'automazione basata su AI per rispondere alle minacce in tempo reale, senza la necessità dell'intervento umano.

- Analisi predittiva: la piattaforma sfrutta gli algoritmi di apprendimento automatico per analizzare i dati storici e prevedere le potenziali minacce, aiutando le organizzazioni a proteggersi in modo proattivo dagli attacchi futuri.

- Apprendimento continuo: gli algoritmi di apprendimento automatico di XSIAM apprendono continuamente da nuovi dati e adattano i loro modelli, migliorando nel tempo l'accuratezza e l'efficienza della piattaforma.

Costruito per il rilevamento e la risposta alle minacce

Alla base di XSIAM ci sono il rilevamento e la risposta alle minacce e XSIAM si distingue per l'automazione del flusso di gestione degli incidenti. Le analisi XSIAM forniscono un'intelligence basata su tecniche, che consente di raggruppare gli avvisi in base agli incidenti, arricchendoli completamente con il contesto pertinente. L'automazione integrata e i playbook in linea applicano i risultati analitici per un'esecuzione intelligente, elaborando e chiudendo completamente gli avvisi o gli incidenti quando possibile.

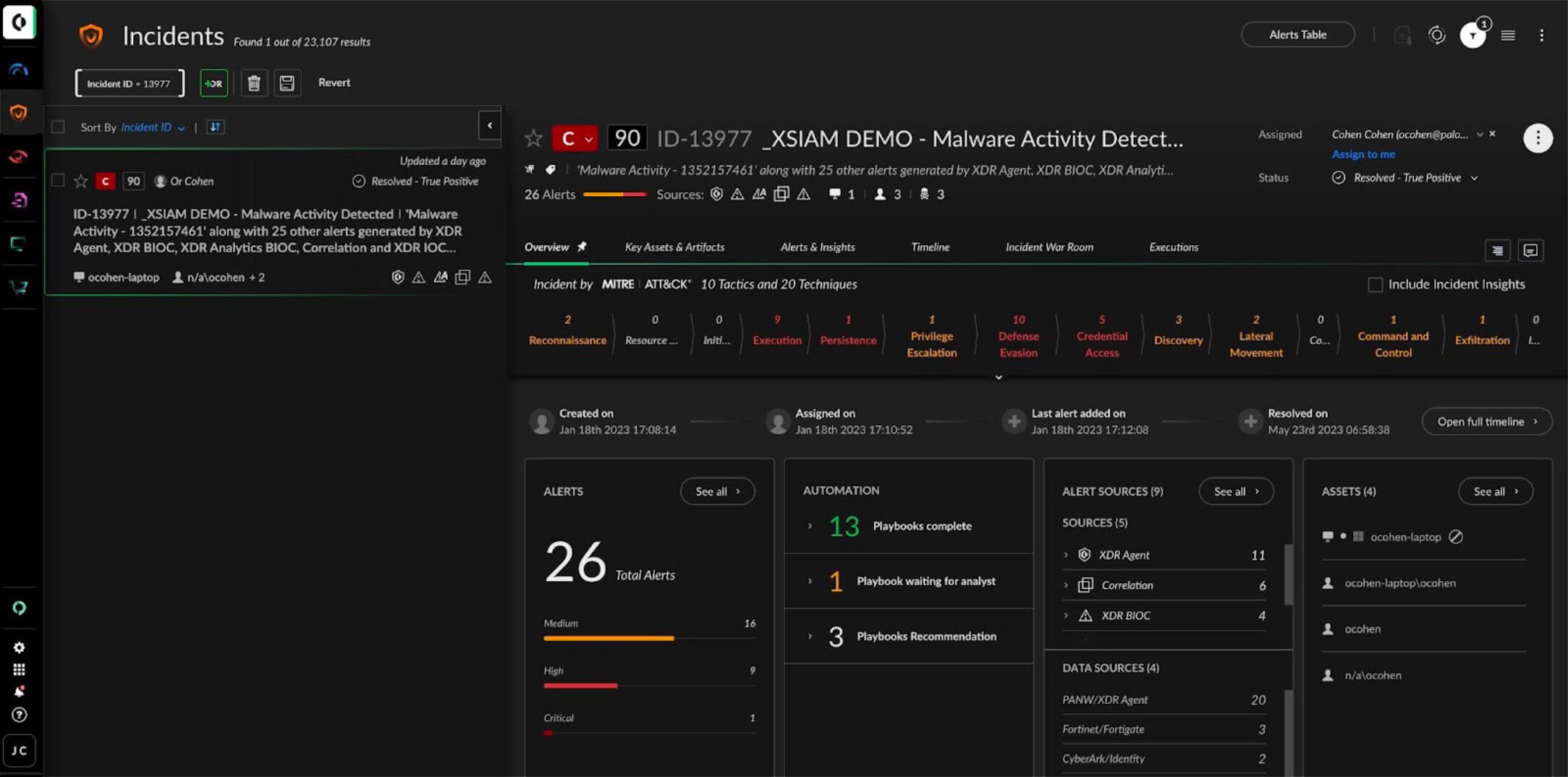

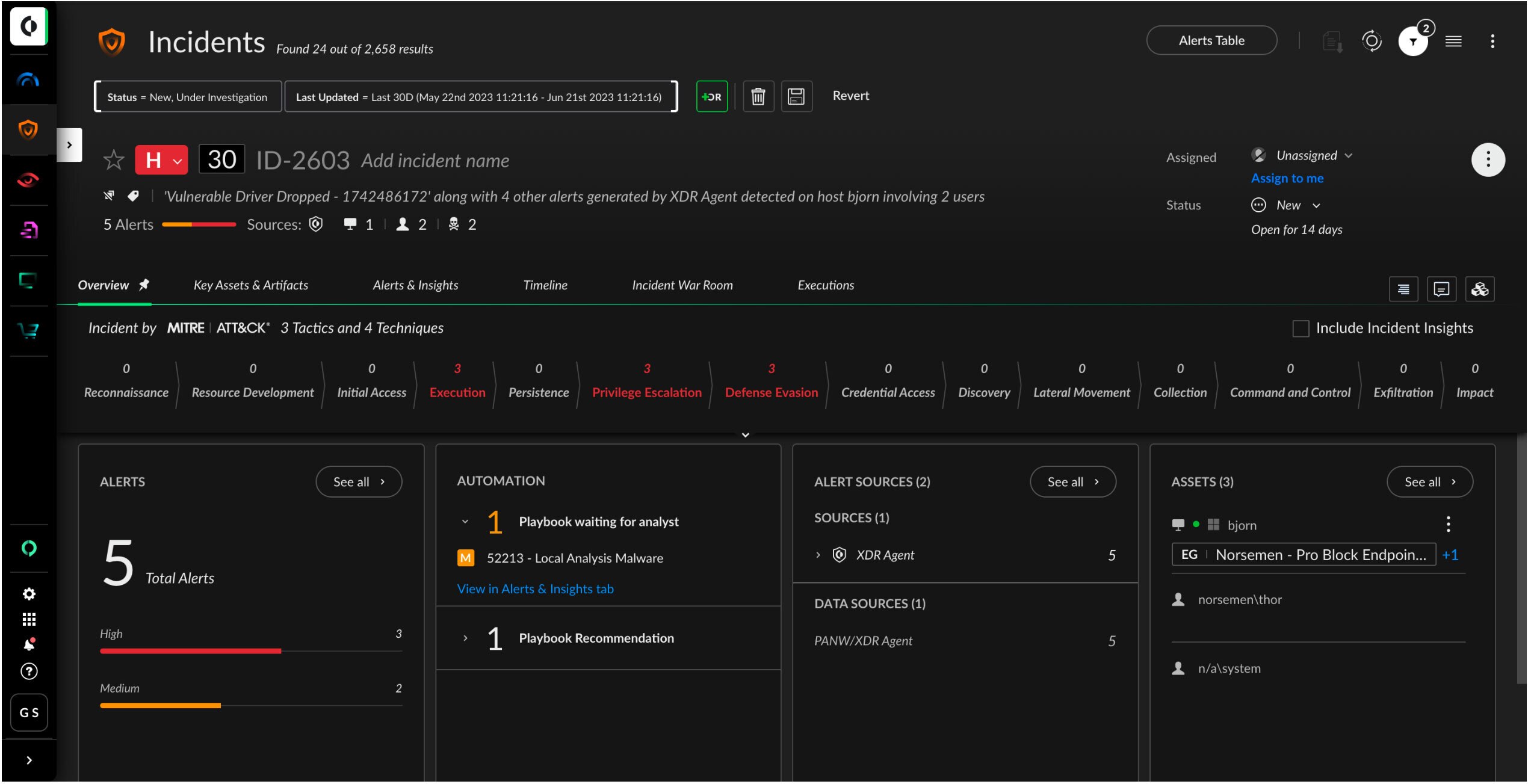

![]()

Figura 5: Vista della gestione degli incidenti degli analisti

La vista delle gestione degli incidenti degli analisti fornisce un riepilogo completo delle azioni intraprese automaticamente, dei risultati e delle restanti azioni consigliate. Quando sono necessarie ulteriori indagini e attività di risposta, all'analista viene presentata una sequenza temporale dettagliata dell'incidente e l'intelligence completa XSIAM proveniente da tutte le analisi e le funzioni. Le azioni di risoluzione e risposta possono sfruttare i playbook in linea e, per gli endpoint gestiti, XSIAM offre opzioni di azione di soluzione con un solo clic, oltre a potenti strumenti forensi e di accesso Live Terminal.

![]()

Figura 6: Contesto più profondo sugli incidenti con mappatura MITRE ATT&CK, avvisi associati, stato di playbook, origini degli avvisi e risorse

Vantaggi specifici di Cortex XSIAM

Cortex XSIAM è una vera e propria piattaforma SOC che rappresenta una trasformazione rivoluzionaria rispetto al modello operativo SOC tradizionale, basato su più strumenti e gestito dall'uomo. La stragrande maggioranza delle organizzazioni che utilizzano un modello SOC tradizionale ha problemi simili per quanto riguarda l'architettura e la gestione della sicurezza esistente. Cortex XSIAM è stato costruito da professionisti della sicurezza che hanno sperimentato queste difficoltà. Il suo sviluppo è stato influenzato dai clienti di Palo Alto Networks che cercavano un modo per risolvere i loro problemi di sicurezza.

![]()

Figura 7: Centralizzazione, automazione e scala delle operazioni per proteggere la tua organizzazione

| Riepilogo delle funzionalità principali |

Onboarding dei dati

L'architettura cloud semplifica l'onboarding, il monitoraggio e il reporting grazie a centinaia di pacchetti di dati precostituiti, tipi di connettori standard e passaggi semplici e automatizzati per la configurazione.

|

Gestione dell'intelligence sulle minacce

Gestione di feed di intelligence sulle minacce di Palo Alto Networks e di terze parti e mappatura automatica ad avvisi e incidenti.

|

Base dati intelligente

Raccolta costante di dati di telemetria approfonditi, avvisi ed eventi provenienti da qualsiasi origine, arricchimento e associazione in modo automatico a un modello dati unificato e integrazione degli eventi nell'intelligence ottimizzata per analisi basata su apprendimento automatico.

|

Protezione e intelligence degli endpoint

Consolidamento delle spese per SIEM e EPP/EDR in una soluzione unificata e integrata, con un agente endpoint completo e un backend analitico nel cloud per fornire prevenzione delle minacce agli endpoint, risposta automatizzata e telemetria approfondita utile per qualsiasi indagine sulle minacce.

|

Analisi del rilevamento minacce

Applicazione di analisi specializzate e rilevamenti basati sul comportamento in tutti i dati raccolti con analisi basate sulle tecniche.

|

Visibilità della superficie di attacco e azione

Visione olistica dell'inventario delle risorse, inclusi endpoint interni e avvisi di vulnerabilità per le risorse per Internet rilevate, con funzionalità ASM incorporate.

|

Indagini e risposte automatizzate

Esecuzione automatica di molte attività e fornitura agli analisti dell'intelligence e delle indicazioni necessarie per completare le azioni che richiedono l'intervento umano con funzioni automatizzate e playbook in linea intelligenti.

|

Analisi dei comportamenti di utenti ed entità

Uso dell'apprendimento automatico e dell'analisi comportamentale per profilare utenti, macchine ed entità, al fine di identificare e segnalare comportamenti che potrebbero indicare un account compromesso o un insider malintenzionato.

|

Playbook e orchestrazione

Creazione e orchestrazione di playbook da utilizzare con un solido modulo SOAR (Security Orchestration, Automation, and Response) e relativo marketplace.

|

Analisi della rete e del cloud

Rilevamento e segnalazione di anomalie nei dati della rete e del cloud, come eventi del firewall, registri di provider di servizi cloud e avvisi dei prodotti per la sicurezza del cloud con analisi specifiche.

|

Gestione dell'esposizione Cortex

Riduzione del volume delle vulnerabilità fino al 99% con la prioritizzazione e la correzione automatica basate su AI, in tutta l'azienda e nel cloud.

|

Sicurezza e-mail Cortex

Estensione del rilevamento e risposta AI leader del settore per bloccare le minacce più avanzate basate su e-mail.

|

Gestione, reporting e conformità

Le funzioni di gestione centralizzata semplificano le operazioni. Potenti funzionalità di reporting grafico supportano la creazione di report su conformità, inserimento di dati, tendenze degli incidenti, metriche delle prestazioni del SOC e altro ancora.

|

![]()

Unificazione della sicurezza proattiva e reattiva con XSIAM 3.0

L'ultima evoluzione di Cortex XSIAM compie un rivoluzionario passo avanti unificando la risposta reattiva agli incidenti con la gestione proattiva del livello di sicurezza. XSIAM 3.0 amplia le sue capacità per affrontare due delle aree di rischio più critiche per le aziende di oggi:

Gestione dell'esposizione Cortex

Riduci il volume di vulnerabilità che richiedono attenzione fino al 99% con prioritizzazione e correzione automatica basate su AI, in tutta l'azienda e nel cloud. Questo approccio innovativo alla gestione delle vulnerabilità si concentra sulle vulnerabilità con exploit malevoli attivi e senza controlli compensativi, consentendo di dare priorità allo 0,01% delle minacce critiche che contano.

Con Gestione dell'esposizione Cortex puoi:

- Ridurre il volume delle vulnerabilità nelle aziende e nel cloud del 99%, filtrando e dando priorità alle vulnerabilità con exploit malevoli attivi e senza controlli di compensazione.

- Accelerare la risoluzione con un'automazione leader del settore grazie a riepiloghi in linguaggio semplice basati su AI e all'automazione di playbook nativa.

- Chiudere il cerchio per prevenire gli attacchi futuri creando nuove protezioni per i rischi critici direttamente nelle piattaforme di sicurezza leader del settore di Palo Alto Networks.

Sicurezza e-mail Cortex

Blocca i tentativi di phishing avanzati e le minacce basate su e-mail con analisi guidata da LLM e rilevamento e risposta leader del settore. Poiché l'e-mail rimane il principale strumento di comunicazione (si prevede che raggiungerà i 5 miliardi di utenti entro il 2030) e rappresenta un quarto di tutti gli incidenti di sicurezza, questa funzionalità fornisce:

- Rilevamento del comportamento degli autori di attacchi di identità e protezione avanzata dal phishing con l'analisi basata su LLM che apprende continuamente dalle minacce emergenti.

- Rimozione automatica delle e-mail dannose, disabilitando gli account compromessi, e isolamento degli endpoint interessati in tempo reale.

- Correlazione di e-mail, identità, endpoint e dati del cloud per una visibilità senza precedenti sull'intero percorso dell'attacco per una risposta efficiente agli incidenti.

Inserendo queste funzionalità nella stessa piattaforma unificata di dati, AI e automazione che ha protetto con successo centinaia di ambienti SOC tra i più esigenti a livello globale, XSIAM 3.0 trasforma le operazioni di sicurezza da una risposta reattiva agli incidenti a una difesa informatica proattiva in grado di gestire qualsiasi vettore di minaccia attuale e futuro.

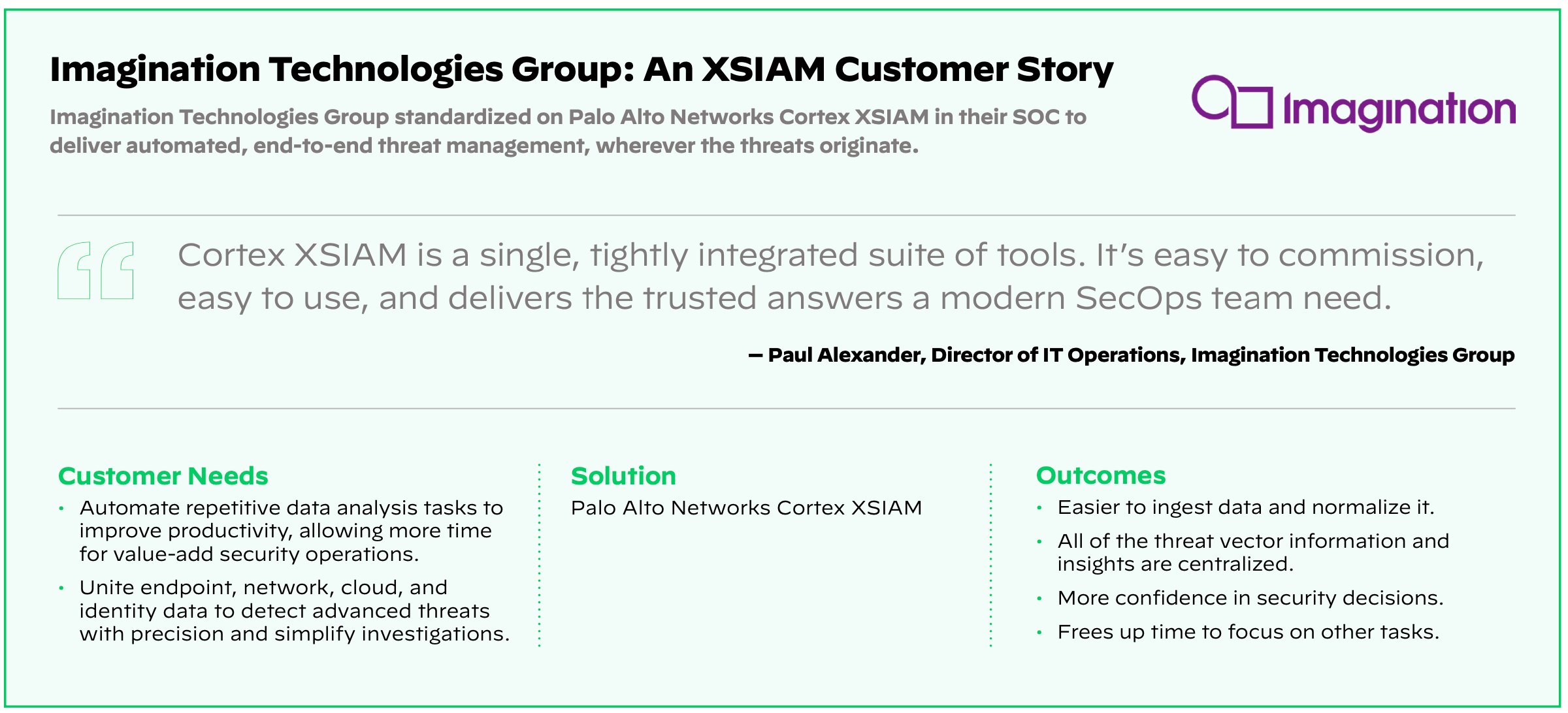

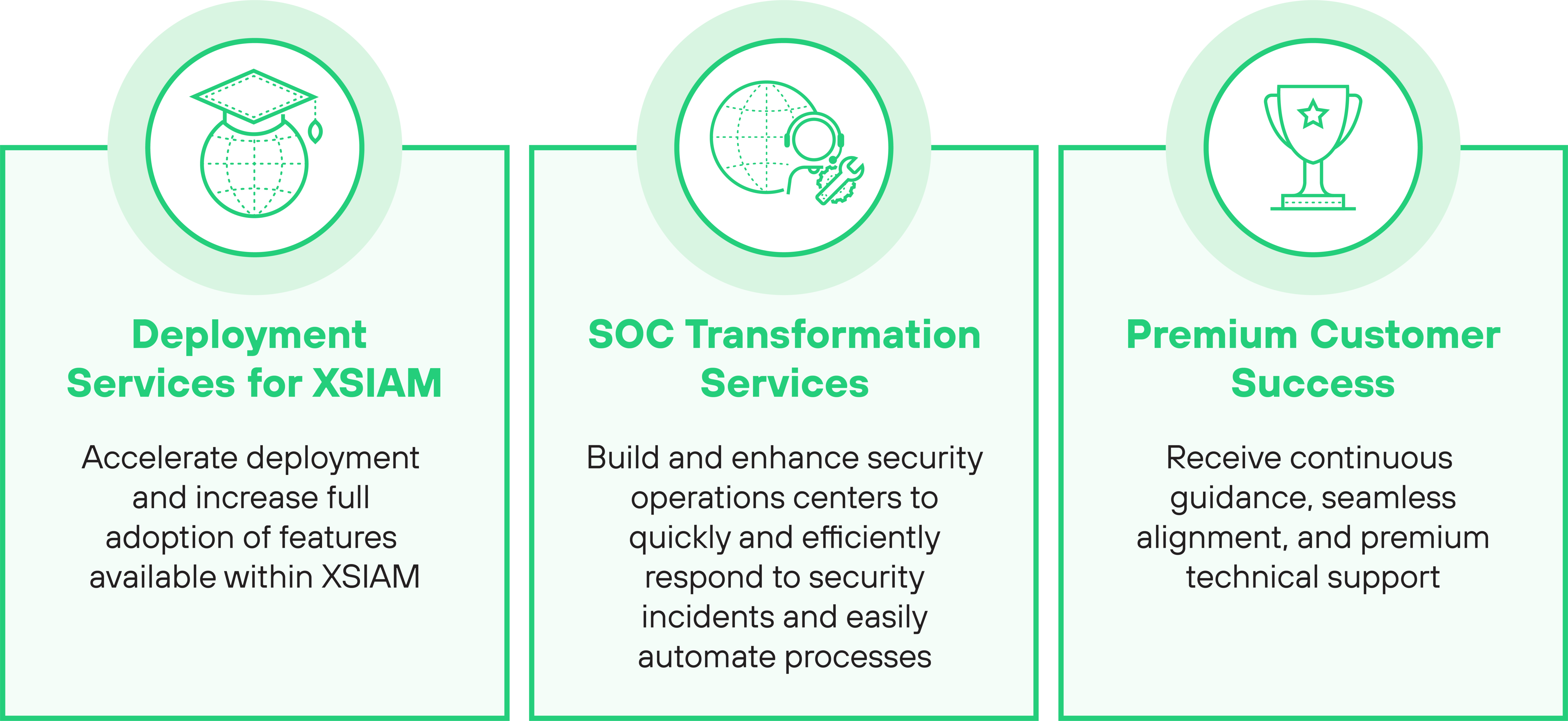

Servizi XSIAM affidabili

Ottieni risultati XSIAM di successo con i servizi globali per i clienti

I nostri esperti di cybersecurity leader del settore ti consentono di ottimizzare le tue distribuzioni applicando competenze tecniche, servizi professionali e processi operativi per massimizzare il tuo investimento nella sicurezza.

![]()

Figura 8: I servizi globali per i clienti offrono una serie di opzioni di supporto e assistenza per XSIAM

I servizi di distribuzione XSIAM consentono una maggiore adozione delle funzionalità di Cortex XSIAM e accelerano il time-to-value.

Vantaggi chiave:

- Accelerazione della protezione contro le minacce più sofisticate attraverso tutti i punti di applicazione, ottimizzazione delle policy degli endpoint, creazione di correlazioni, best practice delle operazioni di sicurezza, metodologie di gestione degli incidenti e creazione di playbook.

- Riduzione dei rischi di distribuzione utilizzando best practice con l'assistenza dei nostri esperti.

- Garanzia di operazioni, amministrazione e gestione efficienti e costanti con il trasferimento delle conoscenze al team.

- Raggiungimento di risultati di sicurezza nettamente più rapidi, migliori e misurabili.

I servizi di trasformazione del SOC forniscono alle organizzazioni un framework per la creazione e il miglioramento dei centri operativi di sicurezza per rispondere in modo rapido ed efficiente agli incidenti di sicurezza e automatizzare facilmente i processi.

Vantaggi chiave:

- Sviluppo di una strategia personalizzata per rendere operative le piattaforme Cortex nel tuo ambiente.

- Definizione di processi e procedure modulari per aumentare le opportunità di automazione.

- Dimostrazione del successo delle operazioni di sicurezza attraverso solide metriche e framework di reporting.

- Possibilità per gli analisti di utilizzare Cortex XSIAM in modo efficiente.

- Creazione di funzioni SOC avanzate per la ricerca e l'intelligence sulle minacce utilizzando la piattaforma Cortex.

Premium Customer Success fornisce guida continua, perfetto allineamento e assistenza tecnica di alto livello.

Vantaggi chiave:

- Accesso agli esperti di Customer Success che forniscono una guida strategica per tutta la durata dell'investimento in Cortex XSIAM.

- Fornitura di strategie personalizzate per garantire un ritorno ottimale sugli investimenti (ROI).

- Assistenza tecnica telefonica 24 ore su 24, 7 giorni su 7, per risolvere qualsiasi problema.

- Strumenti digitali di supporto e conoscenza sempre disponibili.

Per ulteriori informazioni su questi servizi, contatta il nostro team di vendita dei servizi.

Accedi alle risorse XSIAM più recenti:

Visita la pagina del prodotto XSIAM

Che cos'è XSIAM?

Richiedi una demo personale di XSIAM

Vedi XSIAM in azione in un video di 15 minuti

Risultati reali di clienti reali di Cortex XSIAM