Cortex XDR è di gran lunga la scelta più intelligente per arrestare le minacce moderne.

Singularity™ di SentinelOne affronta la questione XDR con una soluzione universale, che lascia le organizzazioni esposte alle minacce avanzate. Sostanzialmente manca di visibilità approfondita e funzioni di classe enterprise, come il supporto dell'esecuzione da remoto per gli script Python, il linguaggio d'elezione per le attività di risposta agli incidenti.

Cortex XDR offre funzionalità di gran lunga superiori. Basta dare un'occhiata alle prestazioni che ha evidenziato nelle valutazioni MITRE Engenuity ATT&CK 2023 (Turla). Di fatto, abbiamo ottenuto risultati migliori rispetto a tutti gli altri fornitori di soluzioni XDR. Come ci riusciamo? Continua a leggere.

XDR reale

Cortex XDR offre il 15,3% in più di rilevamenti al livello di tecnica (il livello di rilevamenti più alto possibile) rispetto a SentinelOne, grazie all'elaborazione continuativa dei dati al livello di minaccia, che forniscono il contesto necessario per individuare le motivazioni alla base dell'azione di un avversario. I risultati delle valutazioni MITRE ATT&CK 2023 (Turla), che hanno sottoposto vari prodotti XDR alle immissioni nella rete e ai backdoor utilizzati dal servizio di sicurezza federale russo, hanno confermato le prestazioni migliori di Cortex XDR rispetto a SentinelOne nei rilevamenti analitici, con percentuali rispettivamente del 100% e del 91,6%, e nel blocco dei passaggi secondari, con percentuali rispettivamente del 100% e del 97,7%.

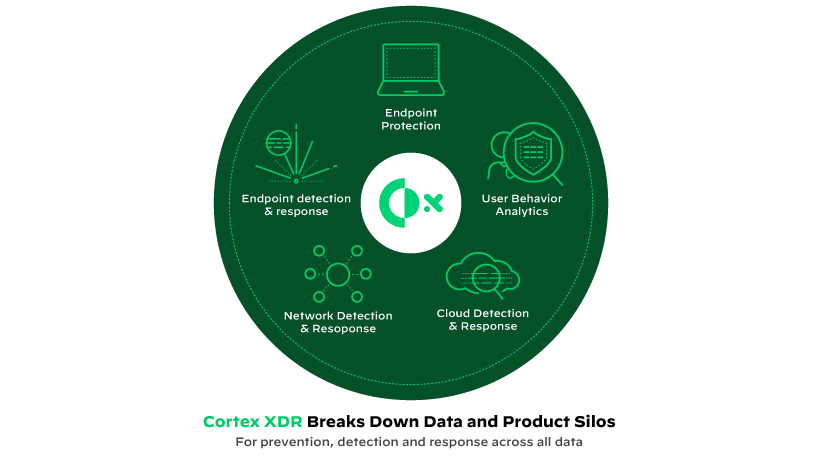

La soluzione XDR di SentinelOne presenta alcune importanti limitazioni, principalmente la sua forte dipendenza dai dati e dagli agenti endpoint e l'assenza di funzionalità di indagine native e di visibilità sugli endpoint non protetti. Con un approccio di questo tipo, i team addetti alla sicurezza non dispongono di una panoramica completa, che è fondamentale per attività XDR efficaci.

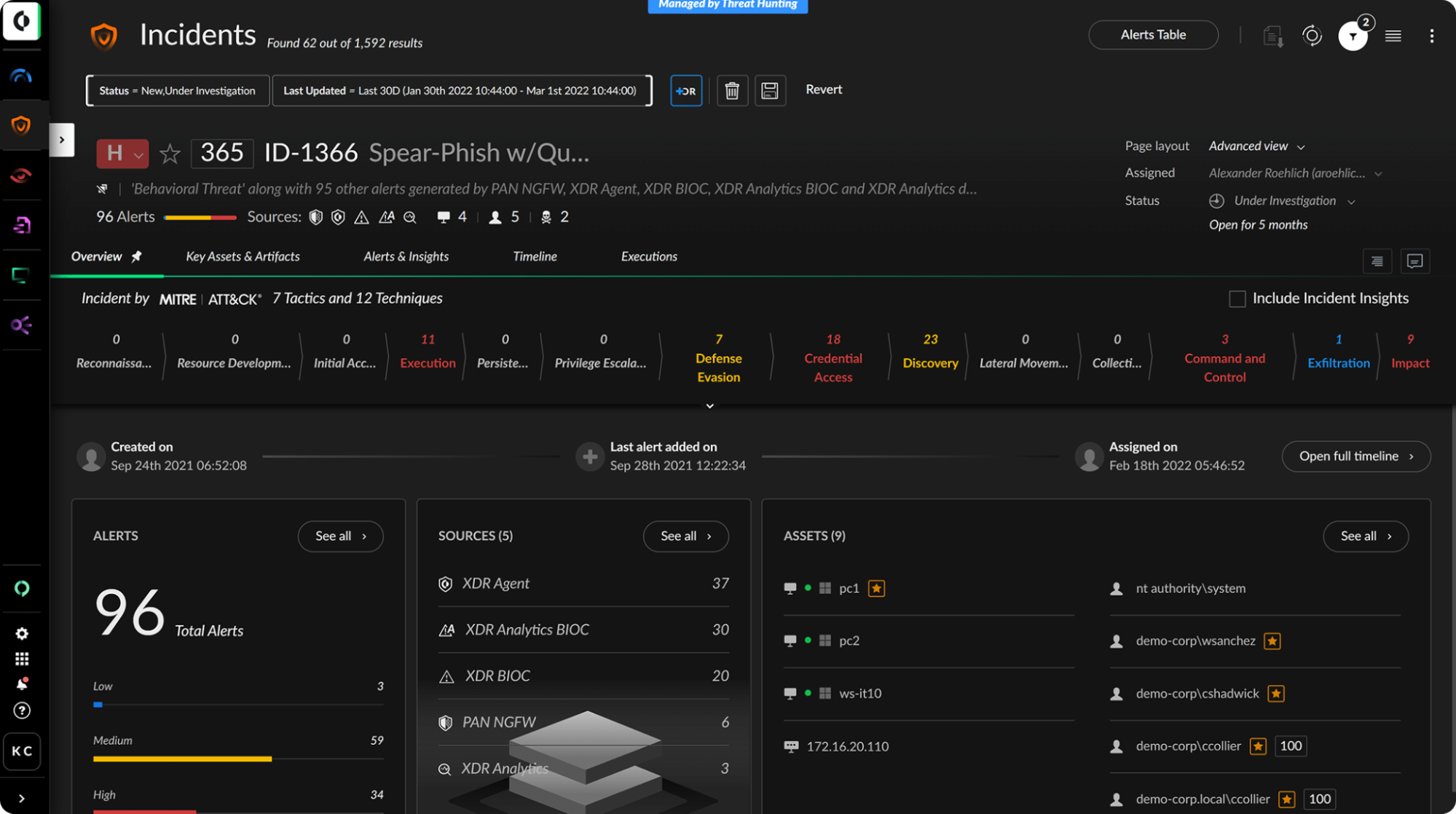

Cortex XDR automatizza le regole di correlazione personalizzabili e l'integrazione avanzata dei dati, in modo che gli avvisi vengano raggruppati, gestiti e risolti con efficienza come incidenti distinti. Integra dati di rete, cloud, identità e di terze parti per una sicurezza a tutto tondo negli ambienti complessi più disparati. È per questo motivo che oltre 6000 organizzazioni in tutto il mondo si sono affidate alla prima vera soluzione XDR del settore.

- Cortex XDR porta la sicurezza ben oltre le semplici attività di protezione degli endpoint e acquisizione dei dati, integrando dati nativi di rete, cloud, identità e di terze parti per bloccare gli attacchi informatici moderni.

- I dati provenienti da qualsiasi origine vengono raggruppati automaticamente per individuare la causa principale e la sequenza temporale degli avvisi e identificare e bloccare rapidamente le minacce.

La mancanza di funzioni essenziali in SentinelOne rallenta la risposta agli incidenti.

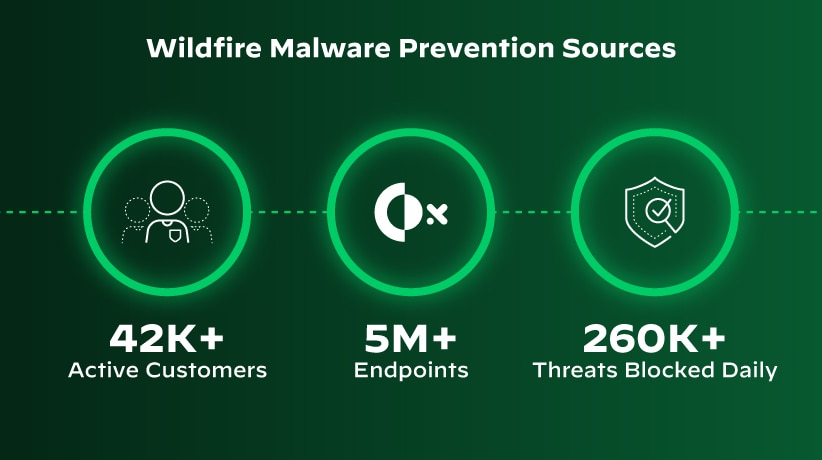

Sono necessarie diverse funzionalità per individuare i comportamenti anomali e permettere un'indagine rapida sugli avvisi. Ad esempio, senza il sandboxing cloud integrato e l'analisi dei file in tempo reale, i clienti che utilizzano SentinelOne potrebbero essere esposti a nuove forme di malware. L'outsourcing del sandboxing causa un aumento dei costi, analisi dinamiche limitate e l'upload manuale dei campioni sul cloud.

Dall'altra parte, Cortex XDR esegue le operazioni sul proprio data lake, semplificando il rilevamento delle minacce avanzate e l'esecuzione delle analisi di comportamenti, utenti ed entità. Inoltre, vanta una perfetta integrazione di WildFire®, il sandbox per l'analisi del malware dinamico leader nel settore, che consente invii di file e valutazioni automatici. In generale, le efficienti funzioni di Cortex XDR migliorano il rilevamento delle minacce e la threat intelligence, permettendo di rispondere agli incidenti in modo rapido ed efficace.

- L'integrazione con il servizio di prevenzione antimalware WildFire va oltre il sandboxing tradizionale per rilevare minacce sconosciute in ambienti di analisi cloud completi.

- Le analisi dei comportamenti esaminano i dati monitorando oltre 1000 attributi comportamentali per la profilazione dei comportamenti e il rilevamento di attività dannose.

- Host Insights combina la valutazione delle vulnerabilità, la visibilità delle applicazioni e dei sistemi insieme a una potente funzione di ricerca ed eliminazione per identificare e contenere le minacce su tutti gli endpoint.

La mancanza di personalizzazione di SentinelOne compromette la preparazione per le aziende.

Ogni sistema operativo presenta configurazioni proprie, requisiti di sicurezza propri e vulnerabilità proprie. La struttura rigida e inflessibile di SentinelOne potrebbe non permettere di gestire i requisiti di ogni sistema operativo o le esigenze dei singoli SOC. Inoltre, SentinelOne non dispone di un modulo di indagine integrato in modo nativo per i dispositivi macOS. Questo è un punto fondamentale, considerate la diffusione sempre maggiore di macOS nei contesti aziendali e le sfide di sicurezza che contraddistinguono questo sistema operativo.

In netto contrasto, Cortex XDR incrementa in modo significativo la sicurezza con un sistema di gestione flessibile. Raggruppa, gestisce e risolve abilmente gli avvisi correlati come singoli incidenti, riducendone la quantità addirittura del 98%.*

*Dati basati su un'analisi degli ambienti dei clienti Cortex XDR.

- Con un solo clic, gli analisti possono individuare la causa principale, la reputazione e la sequenza di eventi, riducendo l'esperienza necessaria per verificare le minacce.

- Grazie alle regole di correlazione personalizzabili, gli analisti possono definire le regole sulla base di decine di parametri diversi, per identificare eventuali usi impropri di sistemi e applicazioni e contrastare le tecniche di evasione.

Confronto tra Cortex XDR e SentinelOne

| Prodotti | SentinelOne | Cortex XDR |

|---|---|---|

| XDR reale | Manca il quadro completo

| Visibilità più ampia

|

|

| |

| ||

| Set di funzioni critiche | Soluzione frammentata

| Funzioni complete e flessibili

|

|

| |

| ||

| Gestione degli incidenti | Avvisi scollegati

| Automazione efficiente ad alte prestazioni

|

|

| |

|

*Dati basati su un'analisi degli ambienti dei clienti Cortex XDR.

**Analisi del SOC di Palo Alto Networks che mostra una riduzione dei tempi di indagine da 40 minuti a 5 minuti.