Dati di fatto: Cortex XDR è la scelta migliore per arrestare le minacce in continua evoluzione

Cortex XDR dispone di funzioni di soluzione di rilevamento e risposta estese in un'unica applicazione in grado di gestire un data lake separato per telemetria di sicurezza e avvisi non relativi agli endpoint.

Offre:

- Analisi comportamentale basata sull'apprendimento automatico su più origini di dati

- Sandbox per l'analisi del malware leader del settore

Conseguenze della mancanza di elaborazione di dati a livello di thread

Perché nei test CrowdStrike non riesce a eguagliare Cortex XDR?

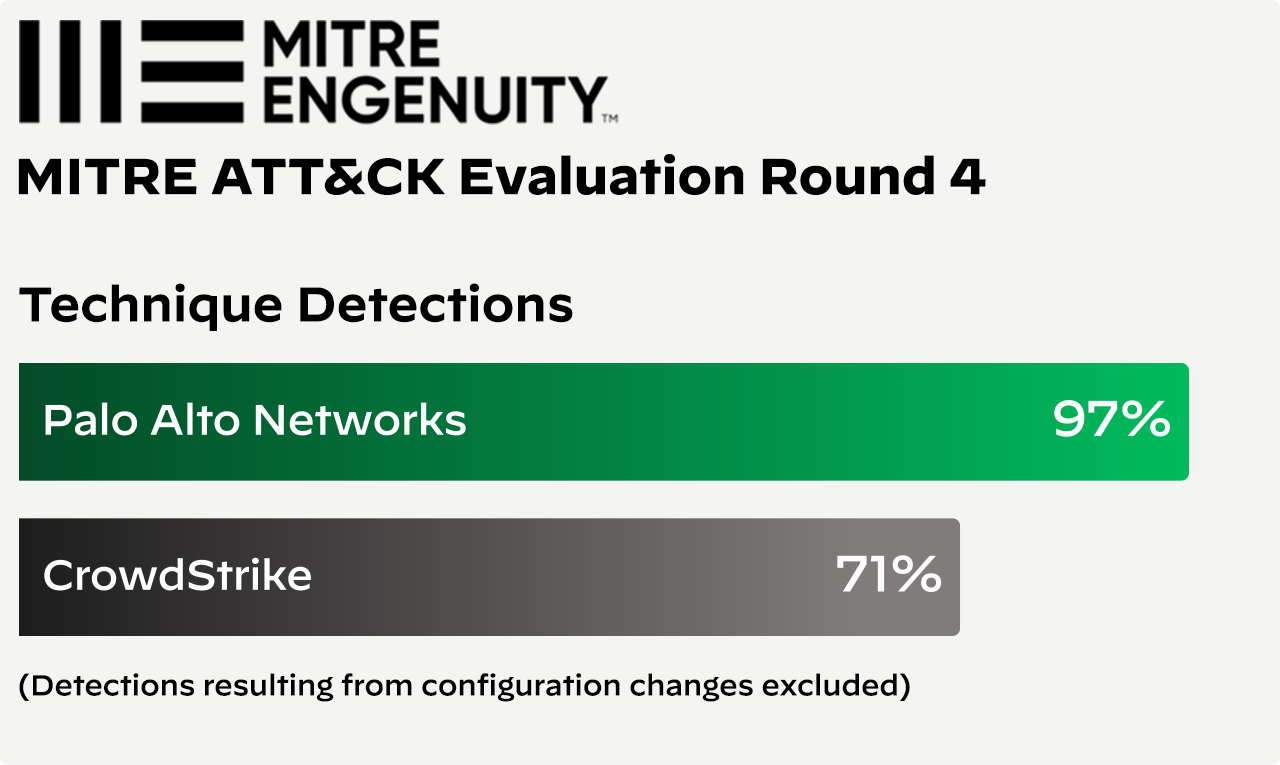

Protezione fornita: Cortex XDR® offre rilevamenti tecnicamente superiori del 20%, la massima qualità possibile, rispetto a CrowdStrike, poiché è in grado di inviare continuamente al cloud dati a livello di thread non filtrati. Questo rende più semplice per Cortex XDR rilevare le minacce avanzate e applicare l'analisi comportamentale di entità e utenti (UEBA) ai data lake.

Sicurezza mancante: il fatto che CrowdStrike faccia affidamento su protezioni basate su hash e IoC indica che questa soluzione è incentrata solo sugli attacchi noti e sul rilevamento a posteriori, per cui la protezione ne risente, come dimostrato da un tasso di rilevamento analitico preconfigurato pari all'87,4% contro il 100% di Cortex XDR nelle valutazioni MITRE ATT&CK® 2023.

Fatti puri e semplici: Cortex XDR offre livelli superiori di rilevamento delle minacce e intelligence per le indagini grazie a:

- Integrazione con il servizio di prevenzione antimalware WildFire® per rilevare minacce sconosciute in ambienti di analisi cloud.

- Analisi per la profilazione dei comportamenti mediante monitoraggio di oltre 1000 attributi comportamentali.

- Integrazione nativa in Cortex XDR di analisi comportamentale e forense e di visibilità sulla rete.

Indagini automatizzate complete per una maggiore velocità di risposta agli incidenti

Quali fattori aumentano la vulnerabilità alle minacce? Le limitazioni relative alla portata e ai tempi delle difese. Il terminale live remoto di Falcon Insight supporta esclusivamente i comandi definiti da CrowdStrike ed è quindi limitata. Cortex XDR possiede invece un terminale live completo che consente di eseguire una vasta gamma di azioni su qualsiasi endpoint. Inoltre, Falcon Insight è in grado di automatizzare solo pochi suggerimenti di correzione degli incidenti, mentre Cortex XDR può indagare automaticamente su catene di causalità e incidenti sospetti su tutti gli endpoint, fornendo per ognuno di essi un elenco di azioni consigliate per correggere processi, file e chiavi di registro.

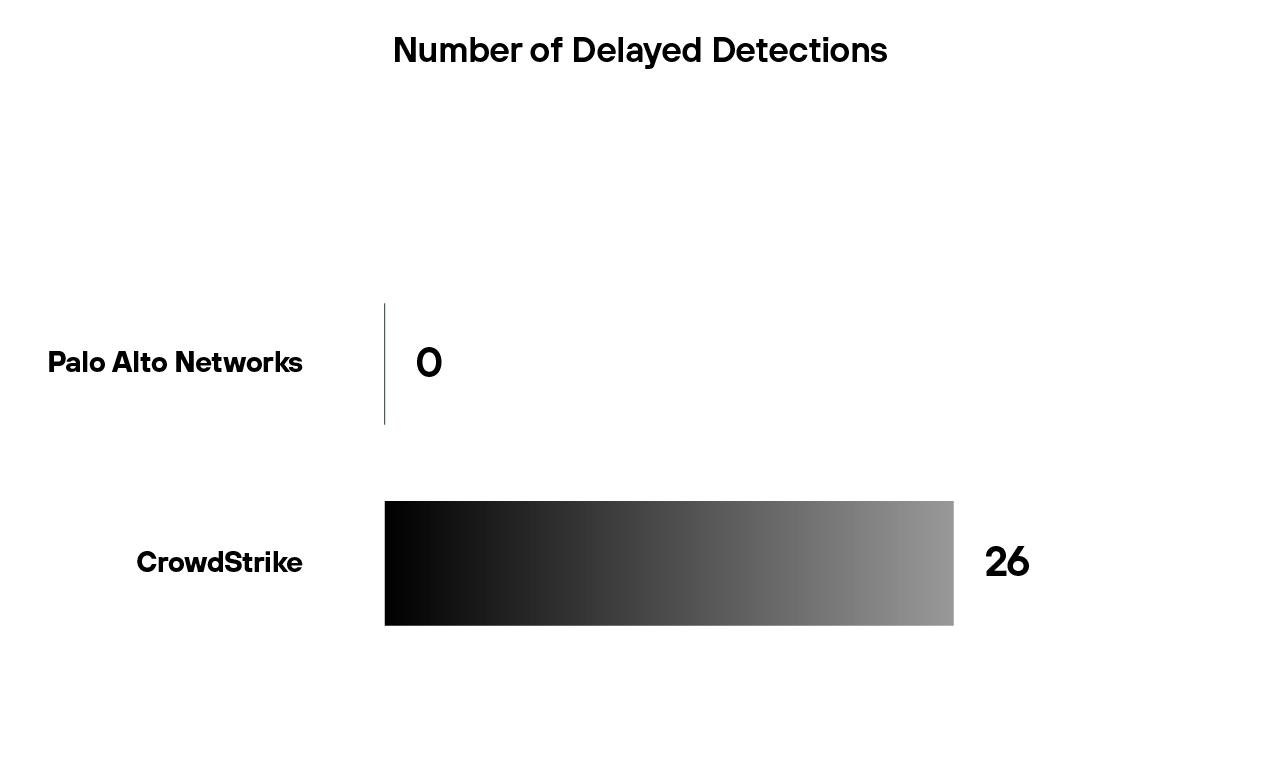

Per ridurre ulteriormente il tempo di risposta agli incidenti, Cortex XDR raggruppa gli avvisi in incidenti, fornisce modellazione delle minacce, raccoglie un contesto completo e crea una linea temporale e una sequenza di attacchi per comprendere la causa principale e l'impatto di un attacco. Gli studi condotti sui clienti dimostrano che Cortex XDR è in grado di ridurre gli avvisi di sicurezza di oltre il 98%* e i tempi di indagine dell'88%.** Cortex XDR accelera indagini e risposta grazie a:

*Dati basati su un'analisi degli ambienti dei clienti Cortex XDR.

**Analisi del SOC di Palo Alto Networks che mostra una riduzione dei tempi di indagine da 40 minuti a 5 minuti.

- Gestione degli incidenti che raggruppa gli avvisi riguardanti eventi e gruppi in incidenti, in modo da semplificarne la valutazione.

- Correzione con un solo clic per consentire il ripristino rapido dagli incidenti.

L'isolamento dell'interfaccia di CrowdStrike ne compromette la preparazione per le aziende

Oltre gli endpoint, l'acquisizione di dati di CrowdStrike è limitata alle integrazioni bidirezionali con i partner CrowdXDR Alliance. Ad esempio, mentre gli analisti dei SOC possono avviare tutte le azioni disponibili, Falcon Insight XDR di CrowdStrike non dispone di un nucleo di azione centralizzato né offre la necessaria conservazione illimitata dei dati nel cloud. Inoltre, CrowdStrike non supporta le scansioni on-demand in Linux e macOS, escludendo di fatto le organizzazioni che le utilizzano per individuare il malware latente e ridurre la superficie di attacco per Linux.

Cortex XDR offre invece funzioni di valutazione delle vulnerabilità e analisi dell'identità che non richiedono alcuna partnership né un modulo di connessione specifico. Questo rende la nostra integrazione di terze parti più flessibile e aperta alle esigenze delle organizzazioni in crescita, grazie a:

- Acquisizione, mappatura e uso di dati provenienti da qualsiasi origine e forniti in formati standard come syslog o HTTP.

- Uso di tali dati da parte di Cortex XDR per generare avvisi XDR nell'ambito degli incidenti, in modo da rendere scalabile la visibilità nell'intera organizzazione.

- Scansioni complete dei dischi eseguite da Cortex XDR in Linux e macOS.

| Prodotti | CrowdStrike | Cortex XDR |

|---|---|---|

| Qual è la migliore protezione? I dati non mentono | Una protezione meno che perfetta è sufficiente?

| Leader del settore con il 100% di threat prevention.

|

|

| |

|

| |

|

| |

|

| |

| ||

| Rilevamento nettamente superiore | Copertura incompleta dell'ecosistema.

| Il rilevamento basato sull'analisi produce risultati efficaci.

|

|

| |

|

| |

| ||

| Indagini e risposte più rapide e complete | Le attività manuali sono causa di ulteriori ritardi

| L'automazione accelera i risultati.

|

|

| |

|

| |

|

| |

| ||

| ||

| Adatta all'azienda. Personalizzata. In continua evoluzione | Non esiste un'unica soluzione valida per tutti.

| Su misura per la tua organizzazione.

|

|

| |

|

| |

|

|

La tua soluzione per la sicurezza degli endpoint è sufficiente?

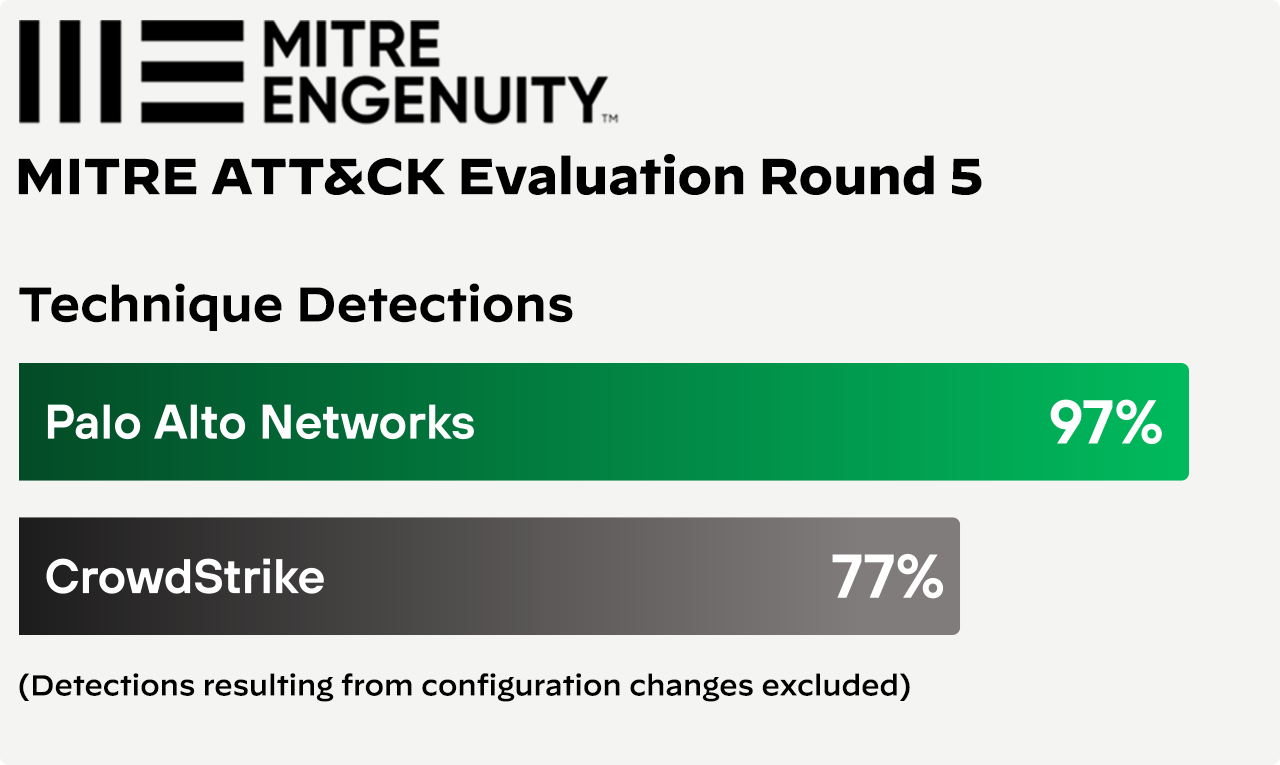

Cortex XDR supera costantemente CrowdStrike nelle valutazioni MITRE ATT&CK®

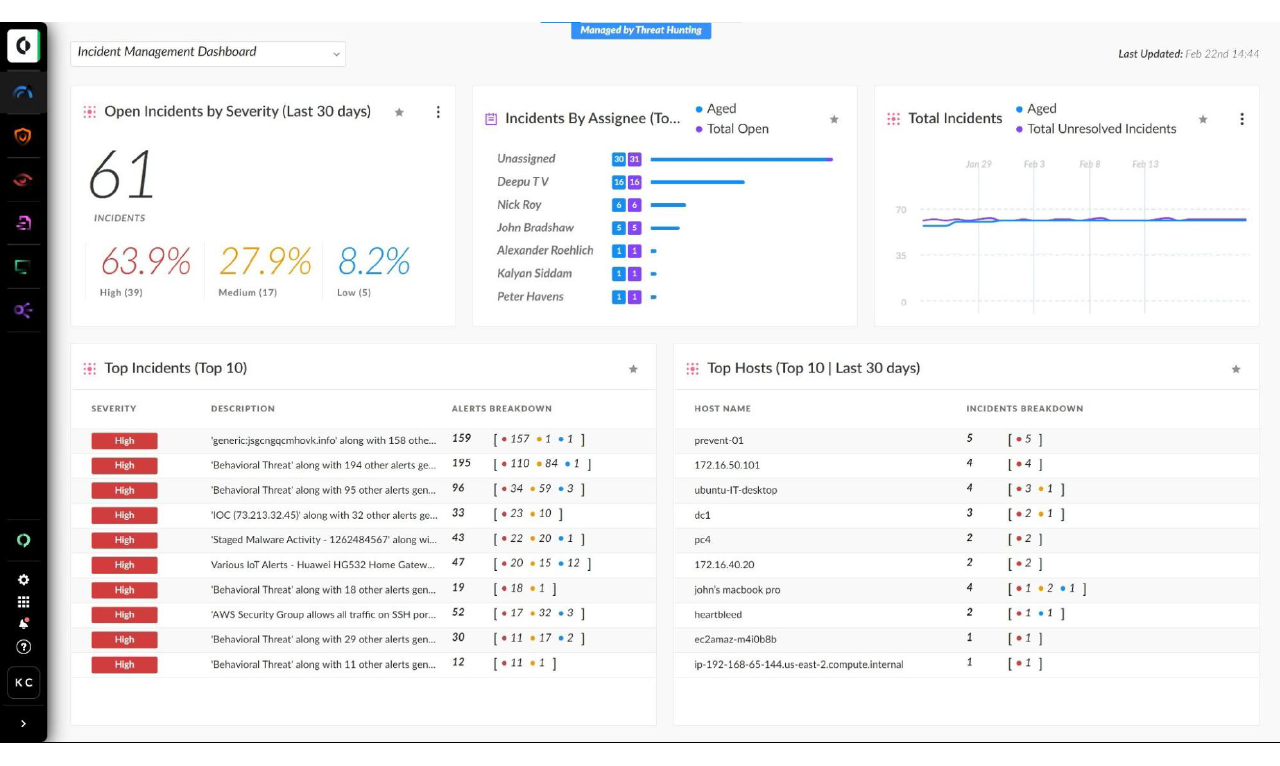

Nelle valutazioni del quarto round MITRE ATT&CK Cortex XDR ha identificato oltre il 97% degli step secondari degli attacchi con "rilevamenti analitici a livello di tecnica", contro il 71% di CrowdStrike. I rilevamenti della tecnica rappresentano lo standard di riferimento, in quanto forniscono tutti i dettagli e il contesto necessari per capire cosa è stato fatto, perché e come, consentendo all'analista di sicurezza di agire e correggere la minaccia. Cortex XDR offre agli analisti un'intelligence superiore per fermare gli aggressori nella fase iniziale.

Il tuo fornitore di soluzioni di sicurezza degli endpoint deve essere in grado di difenderti da tutte le tattiche e le tecniche degli avversari, per evitare che il tuo team SOC venga sovraccaricato di avvisi, incidenti e violazioni potenzialmente evitabili.